计算机网络-网络安全

网络安全介绍

- 端口扫描

安全包括那些方面:

数据存储安全、应用程序安全、操作系统安全、网络安全、物理安全、用户安全教育

一、网络安全问题概述

1. 计算机网络面临的安全性威胁

计算机网络上的通信面临以下的四种威胁:

- 截获——从网络上窃听他人的通信内容。

- 中断——有意中断他人在网络上的通信。

- 篡改——故意篡改网络上传送的报文。

- 伪造——伪造信息在网络上传送。

截获信息的攻击称为被动攻击,而更改信息和拒绝用户使用资源的攻击称为主动攻击。

例如:cain软件能够截获和篡改本网段的的报文,可以尝试一下

-

中断——拒绝服务式攻击

举例:DoS拒绝服务式攻击,通过在网络上拥挤一些没用的数据包来组断网络。一般会占用下载通道ADSL而不是上传通道UDP,因为下载的带宽要大得多。

DDoS分布式攻击,可以在网络上找很多有漏洞的网站(肉鸡),给指定的服务器发流量来使网络拥挤吃掉带宽 -

篡改——修改域名解析的结果 类似于钓鱼网站,当用户想出入建设银行的域名,解析错误导致用户访问了错误的网站,当用户输入账号密码的话就会导致信息泄漏

-

伪造——伪装成其它主机的IP地址 趁其它主机关机时,把IP地址伪装成该主机的IP地址,从而获取信息。

2. 恶意程序(rogue program)

- 计算机病毒——会“传染”其他程序的程序,“传染”是通过修改其他程序来把自身或其变种复制进去完成的。

- 计算机蠕虫——通过网络的通信功能将自身从一个结点发送到另一个结点并启动运行的程序。

- 特洛伊木马——一种程序,它执行的功能超出所声称的功能。

- 逻辑炸弹——一种当运行环境满足某种特定条件时执行其他特殊功能的程序。

3. 对于木马程序:

- 查看会话 netstat -n 是否有可疑会话

- 运行msconfig 服务,隐藏微软服务

二、加密技术

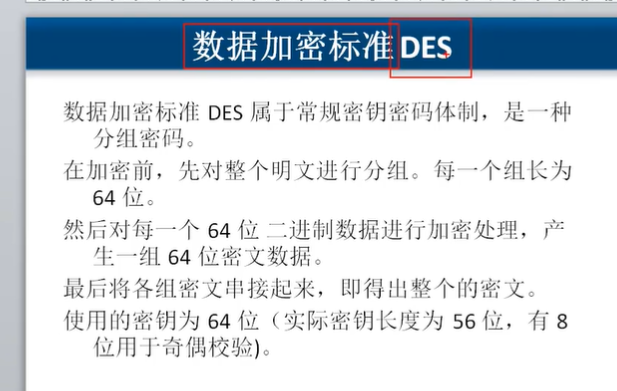

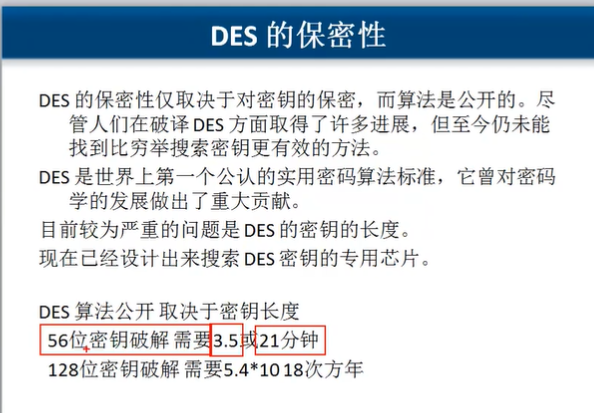

1. 对称加密

- 优点:效率高

- 缺点:密钥不适合在网上传输,密钥维护麻烦

加密算法,加密密钥

2. 非对称加密

加密密钥和解密密钥是不同的,分为公钥和私钥

公钥加密私钥解密

优点:给出私钥和公钥其中一个无法算出另一个

缺点:效率低

应用层加密

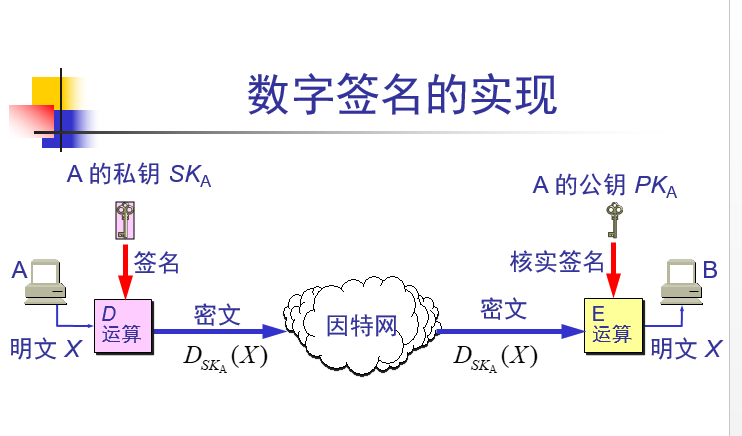

三、数字签名

数字签名必须保证以下三点:

- 报文鉴别——接收者能够核实发送者对报文的签名;

- 报文的完整性——发送者事后不能抵赖对报文的签名;

- 不可否认——接收者不能伪造对报文的签名。

防止抵赖、能够检查签名之后内容是否被更改

证书颁发机构CA

为企业和用户颁发数字证书

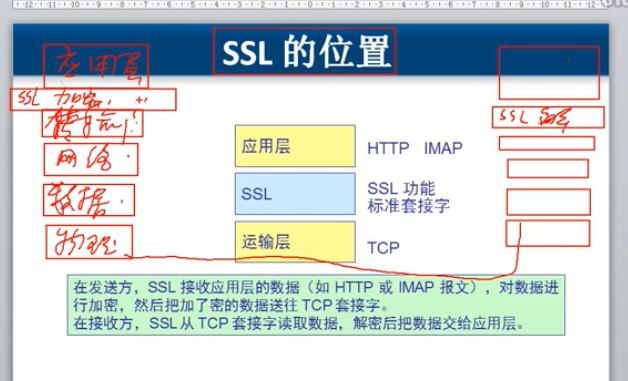

四、运输层安全协议

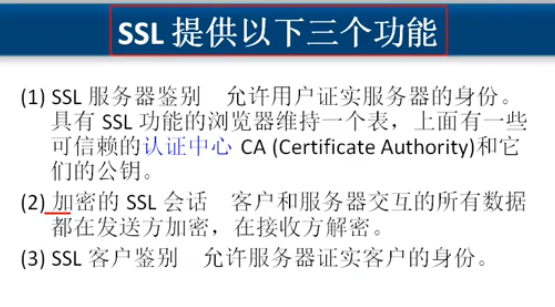

1. 安全套接字 SSL

- SSL 是安全套接层 (Secure Socket Layer),可对万维网客户与服务器之间传送的数据进行加密和鉴别。

- SSL 在双方的联络阶段协商将使用的加密算法和密钥,以及客户与服务器之间的鉴别。

- 在联络阶段完成之后,所有传送的数据都使用在联络阶段商定的会话密钥。

- SSL 不仅被所有常用的浏览器和万维网服务器所支持,而且也是运输层安全协议 TLS (Transport Layer Security)的基础。

http TCP 80

https TCP 443

需要在服务器上配置证书

五、网络层安全IPSec

IPsec 与安全关联 SA

网络层保密是指所有在 IP 数据报中的数据都是加密的。

IPsec 中最主要的两个部分

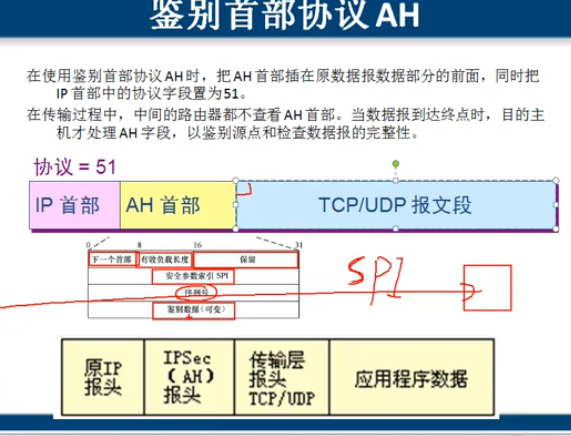

- 鉴别首部 AH (Authentication Header): AH鉴别源点和检查数据完整性,但不能保密。

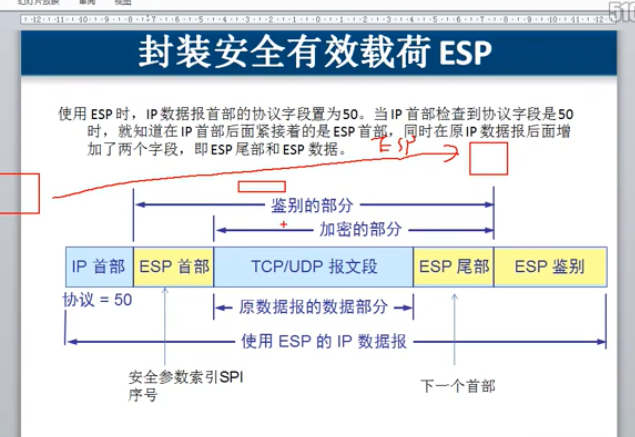

- 封装安全有效载荷 ESP (Encapsulation Security Payload):ESP 比 AH 复杂得多,它鉴别源点、检查数据完整性和提供保密。

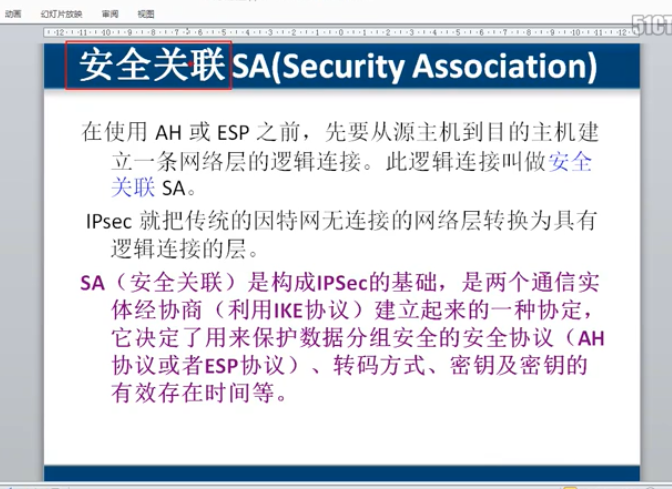

安全关联 SA (Security Association)

- 在使用 AH 或 ESP 之前,先要从源主机到目的主机建立一条网络层的逻辑连接。此逻辑连接叫做安全关联 SA。

- IPsec 就把传统的因特网无连接的网络层转换为具有逻辑连接的层。

鉴别首部 AH

封装安全有效载荷 ESP

六、应用层的安全协议

1. PGP (Pretty Good Privacy)

- PGP 是一个完整的电子邮件安全软件包,包括加密、鉴别、电子签名和压缩等技术。

- PGP 并没有使用什么新的概念,它只是将现有的一些算法如 MD5,RSA,以及 IDEA 等综合在一起而已。

- 虽然 PGP 已被广泛使用,但 PGP 并不是因特网的正式标准。

七、链路加密与端到端加密

数据链路层安全

数据链路层身份验证 PPP

ADSL

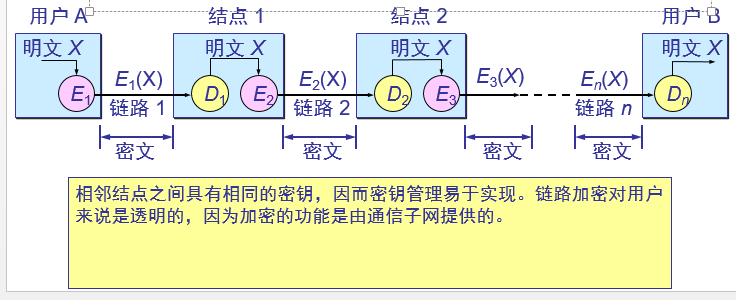

1. 链路加密

在采用链路加密的网络中,每条通信链路上的加密是独立实现的。通常对每条链路使用不同的加密密钥。

- 由于报文是以明文形式在各结点内加密的,所以结点本身必须是安全的。

- 所有的中间结点(包括可能经过的路由器)未必都是安全的。因此必须采取有效措施。

- 链路加密的最大缺点是在中间结点暴露了信息的内容。

- 在网络互连的情况下,仅采用链路加密是不能实现通信安全的

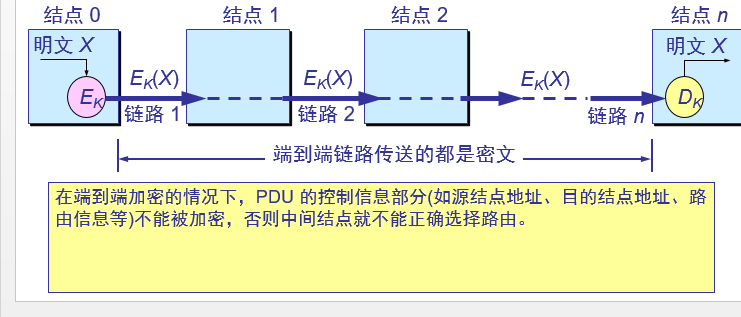

2. 端到端加密

端到端加密是在源结点和目的结点中对传送的 PDU 进行加密和解密,报文的安全性不会因中间结点的不可靠而受到影响。

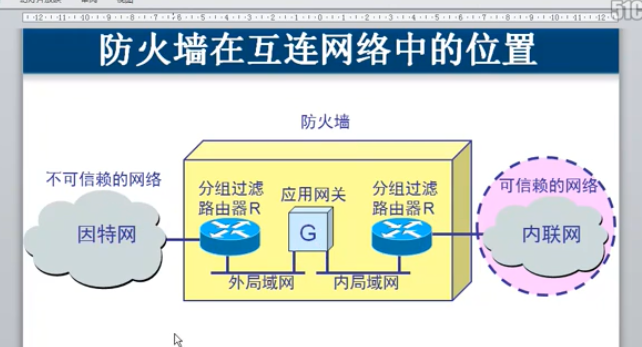

八、防火墙

- 防火墙是由软件、硬件构成的系统,是一种特殊编程的路由器,用来在两个网络之间实施接入控制策略。接入控制策略是由使用防火墙的单位自行制订的,为的是可以最适合本单位的需要。

- 防火墙内的网络称为“可信赖的网络”(trusted network),而将外部的因特网称为“不可信赖的网络”(untrusted network)。

- 防火墙可用来解决内联网和外联网的安全问题。

1. 防火墙的功能

- 防火墙的功能有两个:阻止和允许。

- “阻止”就是阻止某种类型的通信量通过防火墙(从外部网络到内部网络,或反过来)。

- “允许”的功能与“阻止”恰好相反。

- 防火墙必须能够识别通信量的各种类型。不过在大多数情况下防火墙的主要功能是“阻止”。

2. 防火墙技术一般分为两类

- 网络级防火墙——用来防止整个网络出现外来非法的入侵。属于这类的有分组过滤和授权服务器。前者检查所有流入本网络的信息,然后拒绝不符合事先制订好的一套准则的数据,而后者则是检查用户的登录是否合法。

- 应用级防火墙——从应用程序来进行接入控制。通常使用应用网关或代理服务器来区分各种应用。例如,可以只允许通过访问万维网的应用,而阻止 FTP 应用的通过。

网络层防火墙 基于数据包 源地址 目标地址 协议和端口 控制流量

应用层防火墙 数据包 源地址 目标地址 协议 端口 用户名 时间段 内容 防病毒入内网

3. 防火墙网络拓扑

三项外围网

背靠背

单一网卡

边缘防火墙

-------------------------------------------

你闻讯而来,我大喜过望,我在这等你,你又在哪呢?喜欢的话加一个“关注”呗!

如果觉得这篇文章对你有小小的帮助的话,记得在右下角点个“推荐”哦,博主在此感谢!

浙公网安备 33010602011771号

浙公网安备 33010602011771号