乌克兰电网攻击事件回顾

1 事件分析

2015年12月23日下午,也就是圣诞节的前两天,乌克兰首都基辅部分地区和乌克兰西部的140万名居民突然发现家中停电。这次停电不是因为电力短缺,而是遭到了黑客攻击。

黑客利用欺骗手段让电力公司员工下载了一款恶意软件“BlackEnergy”(黑暗力量)。该恶意软件最早可追溯到2007年,由俄罗斯地下黑客组织开发并广泛使用,包括用来“刺探”全球各国的电力公司。

当天,黑客攻击了约60座变电站。黑客首先操作恶意软件将电力公司的主控电脑与变电站断连,随后又在系统中植入病毒,让电脑全体瘫痪。与此同时,黑客还对电力公司的电话通讯进行了干扰,导致受到停电影响的居民无法和电力公司进行联系。

网络安全研究员们指出,此次乌克兰电网攻击的执行者应该为经验丰富的俄罗斯黑客集团。来自美国的iSight Parterns还直接将矛头指向了盘踞于莫斯科的Sandworm。不过目前正有多个俄罗斯黑客团体针对乌克兰与西方世界发起攻击;其一为Cyberberkut,此前曾经宣称为German媒体与NATO站点遭遇的攻击事件负责。

虽然没有直接证据,但俄罗斯方面夺取电网控制权的动机依然存在。俄罗斯与乌克兰双方一直在争夺后者东部的电力供给权。如果普京能够为克里米亚提供等同于当前乌克兰供应量的1100兆瓦电力,则将有效巩固其在这一半岛地区的统治地位。而要实现这项目标,俄罗斯方面必须要动摇当地民众对乌克兰供电能力的信心。

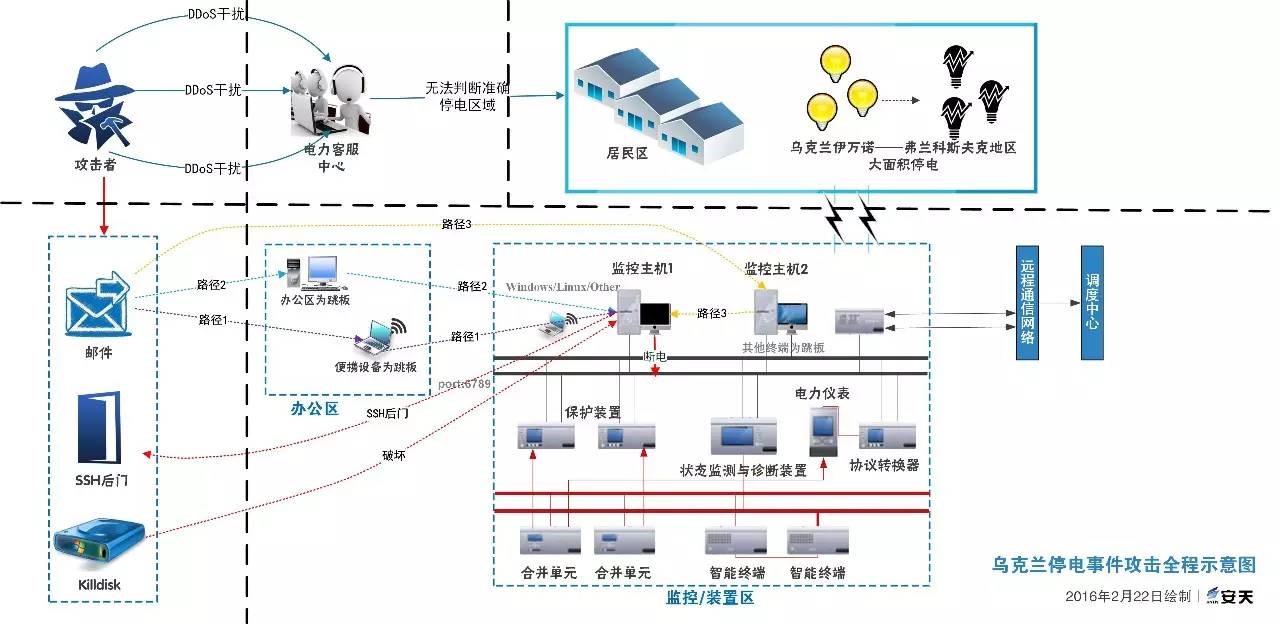

2 攻击流程

Office类型的漏洞利用(CVE-2014-4114)–>邮件–>下载恶意组件BlackEnergy侵入员工电力办公系统–>BlackEnergy继续下载恶意组件(KillDisk)–>擦除电脑数据破坏HMI软件监视管理系统

3 攻击载体分析

CVE-2014-4114漏洞简析

该漏洞首次亮相是在名为“沙虫”的俄罗斯黑客组织攻击使用的时候出现的。攻击目标包括北约、乌克兰ZF机构、西欧ZF组织、能源行业企业(尤其波兰)、欧洲通讯企业和美国学术机构。该漏洞几乎影响当前流行w i n d o w s的所有版本,通过在office系列文档中嵌入恶意程序,通过邮件附件传播。目前已知的漏洞攻击载体是office2007系列组件。

漏洞影响windows Vista SP2到Win8.1的所有系统,也影响windows Server 2008~2012版本。XP不会受此漏洞影响。漏洞于14年的10月15日被微软修补。该漏洞是一个逻辑漏洞,漏洞触发的核心在于office系列组件加载Ole对象,Ole对象可以通过远程下载,并通过Ole Package加载。样本执行之后会下载2个文件,一个为inf文件,一个为gif(实质上是可执行病毒文件),然后修改下载的gif文件的后缀名为exe加入到开机启动项,并执行此病毒文件,此病毒文件即BlackEnergy。

BLACKENERGY演进和分析

BlackEnergy最初版本出现在2007年,为BlackEnergy 1。一个后续的变种(BlackEnergy 2)在2010年发布。攻击乌克兰工控系统的为新的变种,该变种已被重写并对配置数据采用了不同的保存格式(xml隐写)。我们把新变种称之为New BlackEnergy 。New BlackEnergy 客户端采用了插件的方式进行扩展,第三方开发者可以通过增加插件实现更多功能。本次擦除乌克兰电脑主机的是BlackEnergy的KillDisk插件。

BlackEnergy目前仍然存在,因为它采用一套模块化架构,允许人们为其编写不同的插件。就本身而言,BlackEnergy并不属于那些有能力引发停电事故的软件。然而,它可以接入经过精心设计的额外软件包实现这一目标;在这种情况下,它能够对西门子电厂控制设备发起猛烈进攻。BlackEnergy插件中还存在着“某种类似于应用程序商店的机制”,从这个角度看,尽管BlackEnergy恶意软件本身并不复杂,但其插件库则非常丰富且功能强大。

新版BlackEnergy主要有以下特性

a 配置文件XML隐写

将配置数据写入到标准的XML格式文件当中,并且XML的配置数据被嵌入到DLL二进制流中,从而不直接在磁盘上留下配置文件的痕迹。从分析来看该版本的BlackEnergy使用了变种的RC4进行的加密。

b 集成了KillDisk组件

KillDisk组件的主要目的是破坏电脑上的数据,它会使用随机数据覆盖文件,并且让系统无法重启。KillDisk组件会擦除下列扩展名的文件和文档还有应用程序。对于windows的.exe结尾的系统程序KillDisk也一并删除,因此会直接导致系统无法启动,另外,KillDisk可以接收参数,被定时设置执行。

c 使用VBS脚本创建SSH后门

新版本的BlackEnergy会创建一个.vbs结尾的文件

该VBS脚本运行之后会调用dropbear.exe创建一个只接受6789端口连接的SSH服务器。

该版本Dropbear的SSH连接的后门的密码是passDs5Bu9Te7。进一步方便了恶意攻击者对于被感染电脑的远程控制。

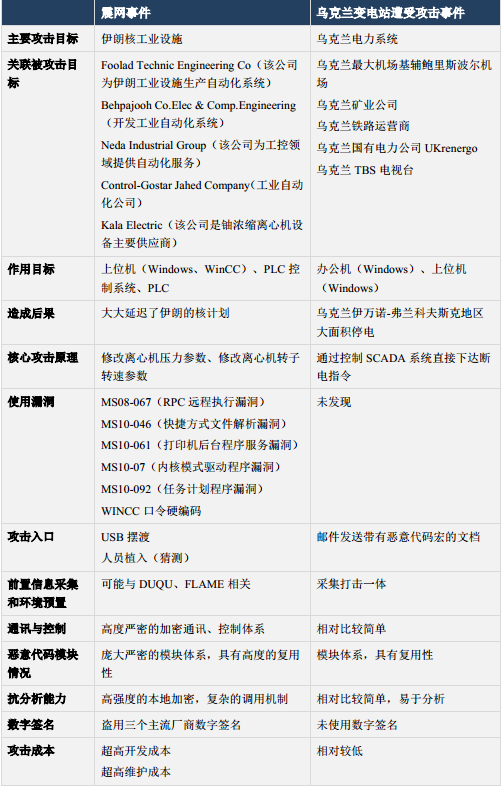

4 与震网攻击比较

5 解决方案

SCADA是ICS的一个子集。SCADA包含以下子系统。

a 人机界面(human machine interface,简称HMI)是一个可以显示程序状态的设备,操作员可以依此设备监控及控制程序,方便对设备进行监视管理。

b 远程终端控制系统(Remote Terminal Unit,简称RTU)连接许多程序中用到的感测器,将模拟和离散的测量值转换为数字信息

c 可编程逻辑控制器(programmable logic controller,简称PLC)

d 智能电子设备(IED) 一种基于微处理器的控制器,能够发送控制命令,传输指令流。

对于SCADA的攻击大概有下列几种方式。

a 通过程序恶意破坏HMI这种软件监视管理系统,监视管理系统都是被安装在商业的操作系统当中(很多企业当中还用的是WindowsXP)。很容易通过0day进入操作系统后对监视管理软件进行恶意破坏。

b 通过U盘带入传播。很多工控系统的维护是由第三方公司来完成的,而第三方公司的工程师一般是用自带U盘来携带维护和检测工具的。

c 使用PLC Rootkit感染可编程逻辑控制器PLC。典型的如震网Stuxnet蠕虫。可以感染西门子公司的SIMATIC WinCC 7.0和SIMATIC Wincc6.2两个版本的PLC组件。

本次BlackEnergy主要是针对HMI相关的软件产品展开攻击。

从攻击路径中可以看出,BlackEnergy对于SCADA系统的攻击源头为商业操作系统的漏洞。所以在SCADA设备的部署运维过程中可以注意以下几个方面。

1) 对企业和工控网络分级、分域,降低恶意软件大规模传染和攻击风险;

2) 在不同安全域以及重要系统、设备前端部署工业防火墙,对通信数据信息进行严格过滤;

3) 在工控网络主机内安装白名单防护软件,阻止恶意软件执行;

4) 对企业网络和工控网络内主机系统接口进行必要管理;

5) 需进行远程接入时,采用IPSEC或VPN等加密技术;

6) 为了应对安全威胁,应该针对企业人员进行信息安全培训。

部分素材采集于网络,如有侵权请联系删除(ding@xcool.xyz)。

浙公网安备 33010602011771号

浙公网安备 33010602011771号