如何将VCSA添加到微软域控环境,并且实现微软域账号登陆vCenter

环境:

VCSA版本5.5U2

微软AD域版本Windows Server 2012 R2

为什么要这样做:

在VMware的VCSA6.0之后的版本内置了PSC,在这个环境下集成微软域控是非常方便的,不需要过多复杂设置就能实现入域并使用微软域账户登陆vCenter。

而在现有的环境中有若干个5.5版的VCSA,希望实现单点登录多VCSA必须借助微软域控账号,这对统一安全管理账号来说是非常有必要的。

操作流程:

在了解过上面的基础信息之后我们需要使用微软域控账户打通这些VCSA,下文图片较多,图片下方是注解。

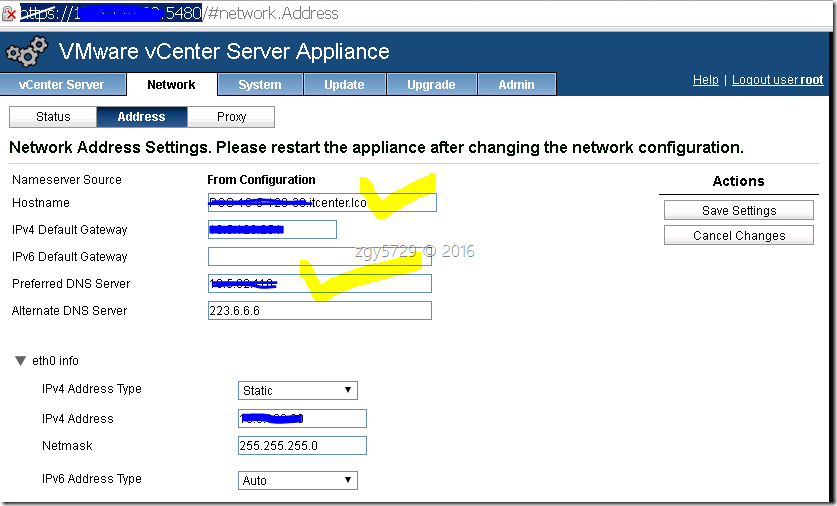

Figure 1通过https://<VCSAIP>:5480/#network.Address 登陆VCSA的后台管理端设置主机名和DNS,随后保存配置

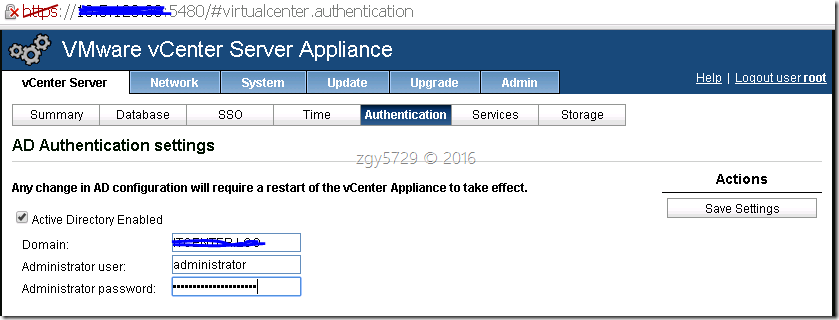

Figure 2通过https://<VCSAIP>:5480/#virtualcenter.authentication 登陆VCSA的授权认证设置,填写入域的认证信息,随后保存

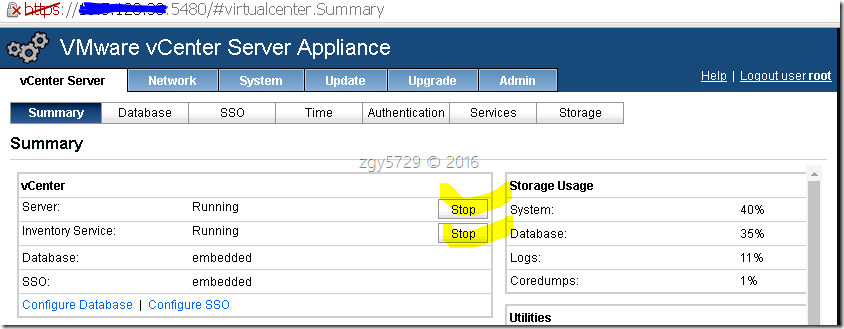

Figure 3通过https://<VCSAIP>:5480/#virtualcenter.Summary 进行vCenter的服务域实例服务的重启,完成入域的最后操作

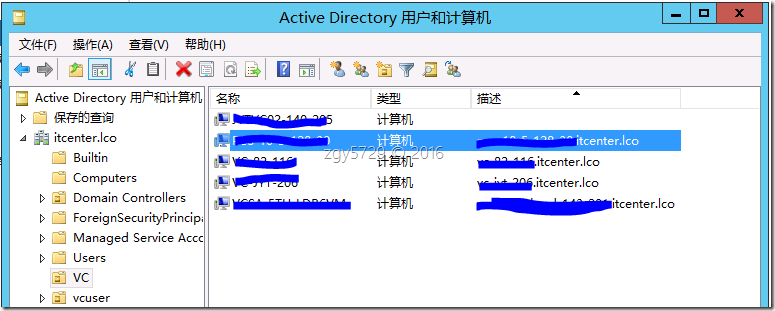

Figure 4在VCSA端操作完毕之后,我们来到AD的用户和计算机界面,可以看到相应的计算机已经登陆进来了

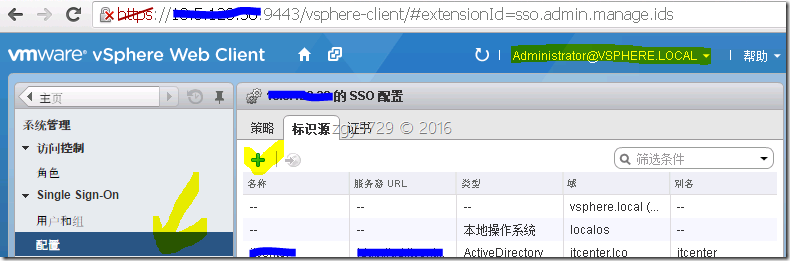

Figure 5使用浏览器登陆https://<VCSAIP>:9443/vsphere-client webclient,需要使用具有SSO功能权限的账户,比如administrator@vsphere.local默认密码是vmware

Figure 6在SSO的配置中找到标识源选项卡,点击绿色加号,添加一个标识源

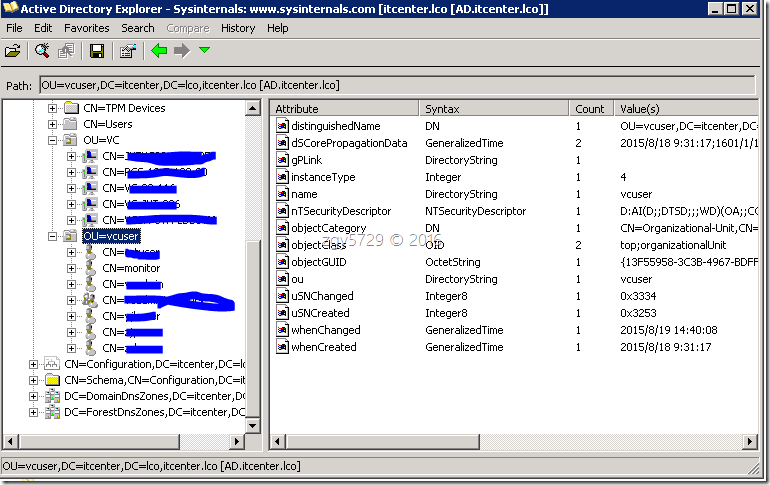

Figure 7由于标识源中需要使用到标识名(DN)因此我们需要借助sysinternals的AD浏览器工具来获取我的用户DN和组DN

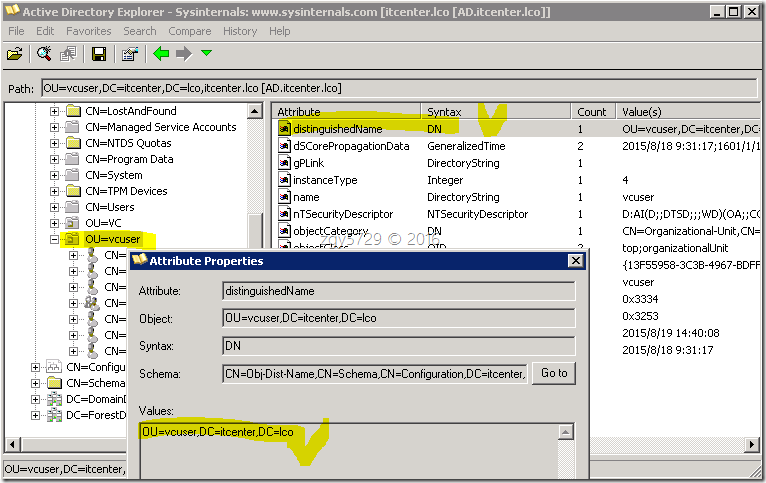

Figure 8比如我这里的用户DN对应的OU是vcuser,那么双击distinguishedName,复制里面values的内容即可

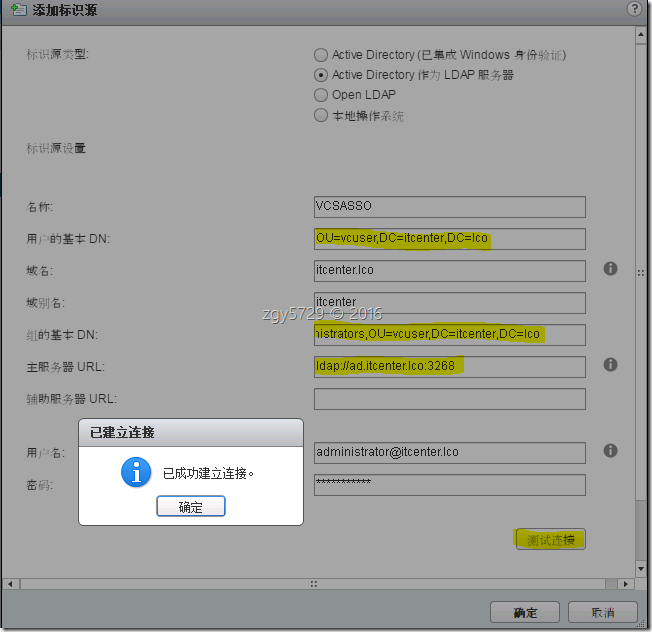

Figure 9用户的基本DN来自于Figure 8的复制,组的基本DN来自于一个用户组,主服务器URL可以填写微软全局编录服务的服务端口3268,测试后没什么问题点击确定

Figure 10在SSO的用户和组内容下,切换到新加入的域,验证用户信息同步情况,这个展示与AD域内的信息是一样的

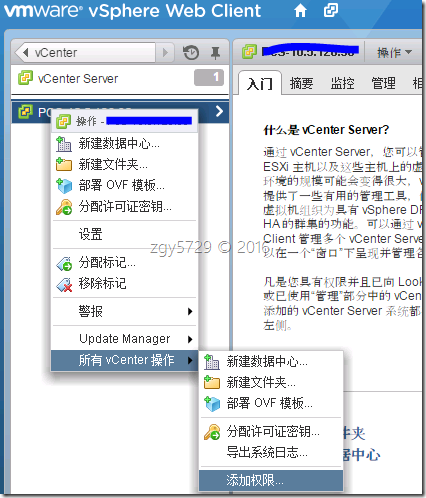

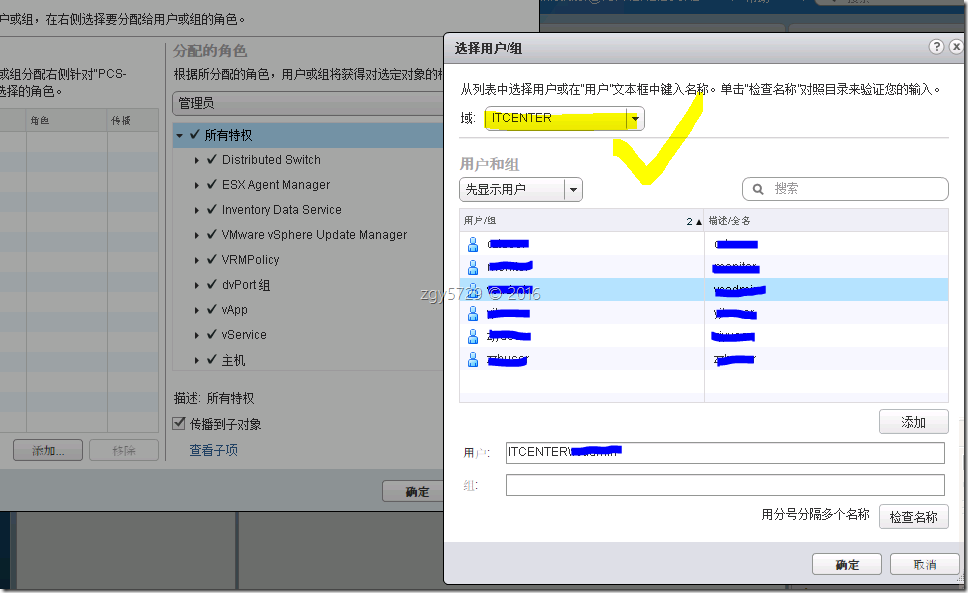

Figure 11以vCenter为对象进行权限的赋予

Figure 12选择新加入的域,选择用户,点击添加,最后确定完成

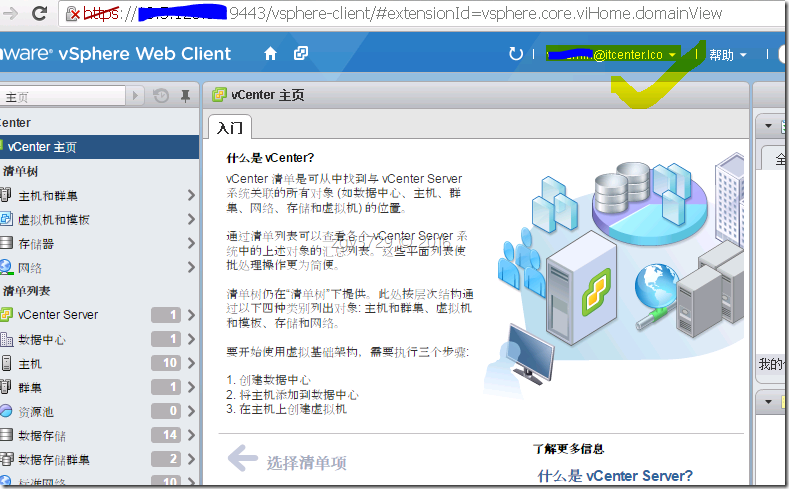

Figure 13最后通过新加入的用户来实现vCenter的管理

小结:

1. VCSA5的环境下明显比VCSA6在进域的情况下复杂一些,好在VCSA5.5之后都支持这样操作了,而5.5之前的版本是不支持这样使用的

2. 使用AD的好处非常多,这个场景里面使用了他作为“户口本”的功能

3. 使用微软全局编录的3268端口而非普通ldap的389端口进行“户口”信息的交换

4. 对于DN等特殊信息我们需要使用AD浏览器来读取并使用

5. 微软产品作为基础设施已经不单单是运行的操作系统,而是某一团体的逻辑信息

-=EOB=-

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步