CTF各平台“扫”题第一周

前言:这周就开始有任务了,比起自己盲目的找东西学好了很多很多。

(一)CTF题型练习

web

域名解析:

域名解析听起来好像跟服务器有关的域名解析(前几天刚get一个十年的域名。嘿嘿)。

我分别打开这两个都看了一下

事实证明是白日做梦。🥱🥱🥱

400 Bad Request是什么意思,见过502,之类的没还么见过400呢,查一下了解到应该是请求参数错误,百度百科关于400,解析域名,不通过服务器怎么玩??我也不会,百度都是在服务器上解析的。去看下别的博主的博客,关于这道题的wp,知道怎么做了,

系统在进行dns解析之前,会优先按照hosts文件解析让改hosts的信息

操作一下,按照师傅们说的路径打开,

添加一行

完成,我去访问下试试,

why???我再用火狐试试

我***why???我中毒了??到哪都踩坑,我真是服了。坑就这么喜欢我????

百度也没有发现有这种情况啊,我也让我同学帮着试了一下,也不行,现在想想估计不是我们的操作或者浏览器的问题。bugku有毒,我决定换地方。

不管了,我还找到了另一种方法

用burp抓包,然后改host头 的信息,具体操作 也没办法做,我也不知道能不能做出来,不过原理上来说是可行的。(也是一种思路)

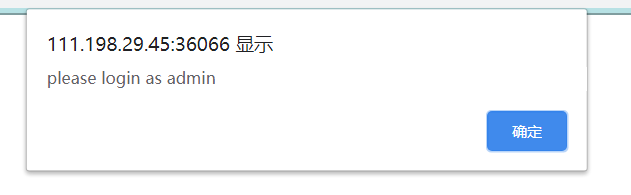

weak_auth

进入之后看到登录框了我就先万能密码试一下

提示账户名是admin。再试一下在密码框里加万能密码。有提示密码错误。那应该不是万能密码。看下源码f12。

用字典爆破吗?不过我好想没有字典,去网上找一个吧。

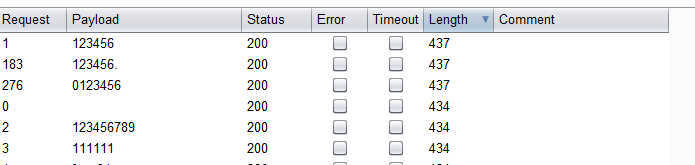

找到字典后,burp抓包

send to intruder进行爆破

添加字典。

很快就爆出来密码了。试一下。拿flag。

事实证明,0123456和123456都行。

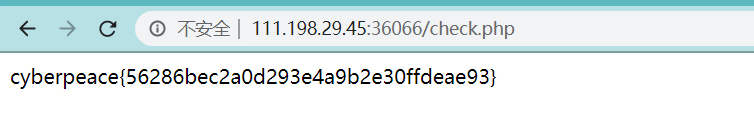

simple_php

刚学了PHP,正好拿来练手

分析题中的代码,应该是让用get方式提交,

代码$a==0 and $a给a复制为0,且a为true。a赋值1并存在就能打印出来第一段flag。那就给a赋值为0吧

果然没错,先记下来。再看下面的代码

is_numeric意思是数字,这里就是,如果b为数字的话,就什么也没有。$b>1234打印$flag2,就是b要赋值的话要满足大于1234同时还不能是数字。这里我用1235j

得到第二段flag.

密码学

混合编码就是好几种加密连环套

第一种=>base64解密

第二种=>解出的是Unicode编码,再转换

第三种=>解出来还是base64,再去base64 转换

第四步=>解出来看着是ascii码,可以去Excel表格里转换比较快。

flag就是welcometoattackanddefenceworld

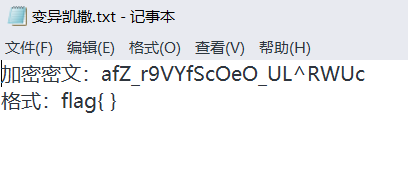

变异凯撒

题目是这么说的

想想,从a=>f转换一下试试

f是出来了,但是第二位是k,不是我们预想的l。这就是变异的凯撒是吗。。。。。。k和l差了1位,E和g差了2位,好像有点规律。递归吧………………嗦嘎。

还好C语言还能用,哈哈哈

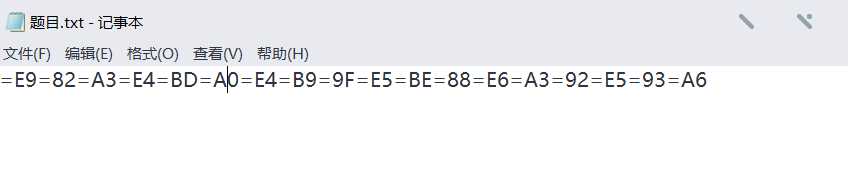

Quoted-printable

这个加密没见过,不过比较简单

果然是我没见过的,对于我来说是一个新的加密。然后我直接复制这段密码找度娘去了,

看着这么多,没想到的是被度娘耍了。点了之后就直接下载了一个Word文档,一点都不是说密码的。

还是直接搜密码的名字靠谱,然后先看原理Quoted-printable百度百科这个理解不是很清楚,还有网上有好多师傅们都写了关于这个密码的介绍

我看这个博客介绍的很好,师傅博客。

然后就可以找在线解密工具解题了。

flag还有中文的,长见识。

杂项

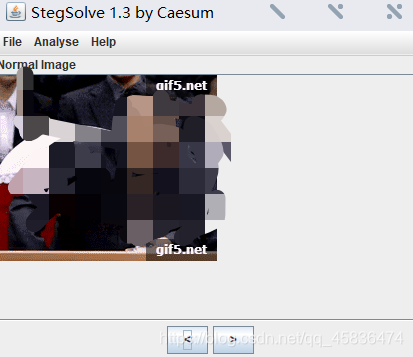

¥三胖

是个表情包,GIF动图。

哈哈哈,我手动截图没想到就截到了一个hhh.

我感觉这道题都不用工具了,Snipaste截图就是非常强。

还是用工具吧,🤣🤣🤣🤣

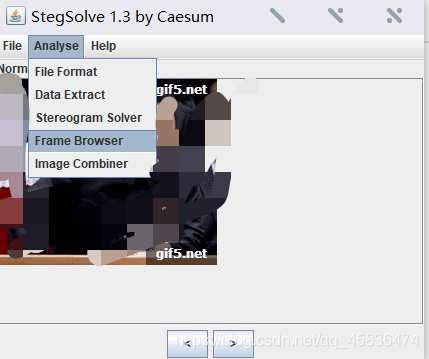

这个应该就是用stegsolve,

打开后

然后点Analyse=>frame Browser

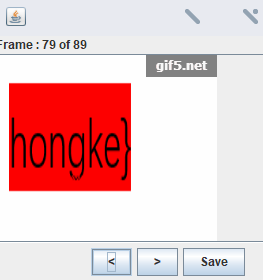

然后就可以一帧一帧调了

OK了,,flag到手。注意he11o不是hello,我填了好几遍才反应过来🤣🤣🤣

关于这个工具怎么用,具体的可以看看这位师傅的博客,他专门写了一篇博客为小白讲解了这个工具的使用方法。stegsolve使用方法

二维码

打开压缩包,里面是个二维码,扫一下发现有内容,但不是flag,然后我就先用stegsolve里变一下,扫一下,扫完了,还是那个内容。放弃………………

这个先拖进winhex里看看发现有压缩包

提取出来就行,提取可以使用binwalk或者foremost,binwalk是kali里的工具在kali里使用比较方便,Windows也可以装,就是太麻烦,我这里windows使用的是foremost

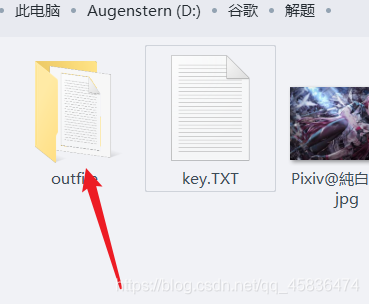

这就是分离出来的文件夹

分离出了一张png图片和一个压缩包

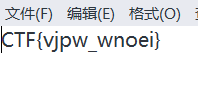

不过压缩包有密码的,这个需要去破解压缩包的密码

我用ARCHPR爆破,直接爆出来了密码7639

然后打开压缩包里的TXT文本

拿到flag。

还有一种方法,使用binwalk,这个需要kali了

我安装好kali还没用过呢,今天来试试……

我已经拖进来了(下载vmtools就行,真方便),并且重命名了这个,

kali不需要下载binwalk,直接用,

原谅我愚蠢的打开方式,因为我真的不会那些命令,回头再学,

用fcrackzip来爆破密码,fcrackzip可以暴力破解zip密码,对弱密码非常有效;

没找到,,,,,emmmmmmm,我是按照师傅们的步骤来的啊,奇怪。那就回头在研究,先把物理机里分离出来的压缩包拖到虚拟机里,然后再拖到终端,试试,我jio得可行

有,啊哈哈。破解出来了。跟第一个方法破解出来的一模一样,hhh,可以打开压缩包。拿到flag了。

不行了,我不写了。累死了,一下午了,我肝疼,不能写了,就两道吧。感慨一句,kali真是个好东西。不枉我十二个小时奋战把它搞出来,没让我失望。kali牛皮!

浙公网安备 33010602011771号

浙公网安备 33010602011771号