实验8: NAT配置

- 实验环境

- 实验思路

- 具体实施

- 1. 网络配置

- 2. NAT配置

- 2.1 静态NAT配置

- 2.2 动态NAT配置 - 个人总结

实验环境

实验思路

- 配置网络基本设置

- 配置静态NAT

- 配置动态NAT

- 分别检测配置结果

具体实施

网络配置

- 主机配置:

- PC1

ip地址:192.168.2.1 子网掩码:255.255.255.0 网关:192.168.2.254 - PC2

ip地址:192.168.1.1 子网掩码:255.255.255.0 网关:192.168.1.254

- PC1

NAT配置

-

静态NAT:

-

R1:

[R1]in g0/0/0 [R1-GigabitEthernet0/0/0]ip ad 192.168.1.254 24 [R1-GigabitEthernet0/0/0]in g0/0/1 [R1-GigabitEthernet0/0/1]ip ad 192.168.2.254 24 [R1-GigabitEthernet0/0/1]in g0/0/2 [R1-GigabitEthernet0/0/2]ip ad 192.168.3.1 24 [R1]ip route-static 0.0.0.0 0 192.168.3.2 24 -

R2:

[R2]in g0/0/0 [R2-GigabitEthernet0/0/0]ip ad 192.168.3.2 24 [R2-GigabitEthernet0/0/0]in g0/0/1 [R2-GigabitEthernet0/0/1]ip ad 202.169.10.1 24 [R2]IP route-static 0.0.0.0 0 202.169.10.2 [R2]in g0/0/1 [R2-GigabitEthernet0/0/1]nat static global 202.169.10.3 inside 192.168.1.1 -

R3:

[R3]in g0/0/0 [R3-GigabitEthernet0/0/0]ip ad 202.169.10.2 24 [R3-GigabitEthernet0/0/0]in loop 0 [R3-LoopBack0]ip ad 202.169.20.1 24 -

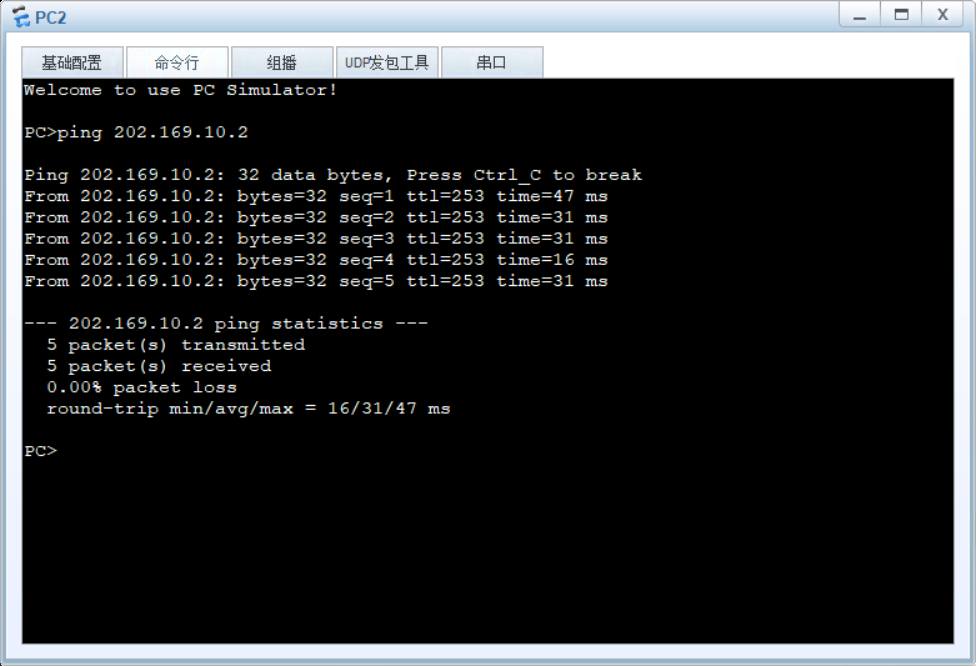

内网PC访问验证:

-

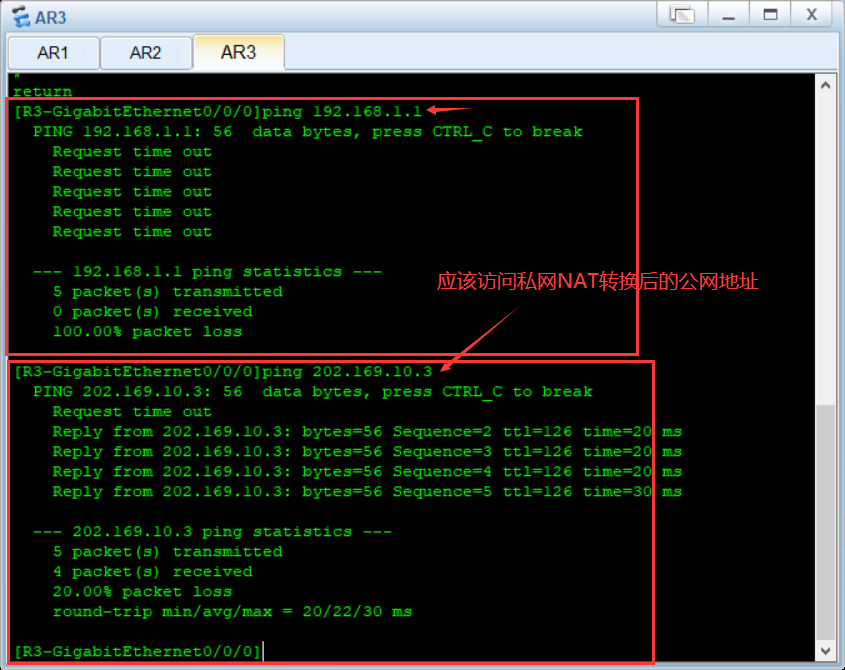

外网访问内网PC验证:

-

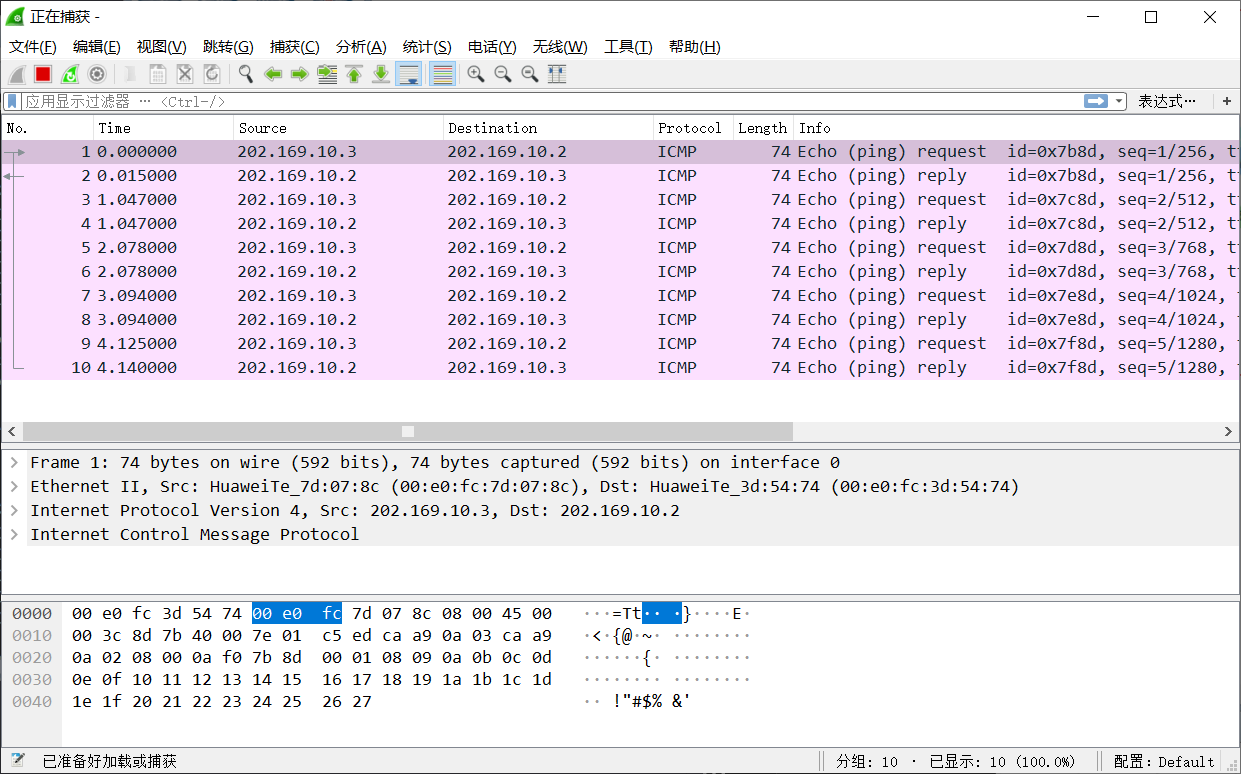

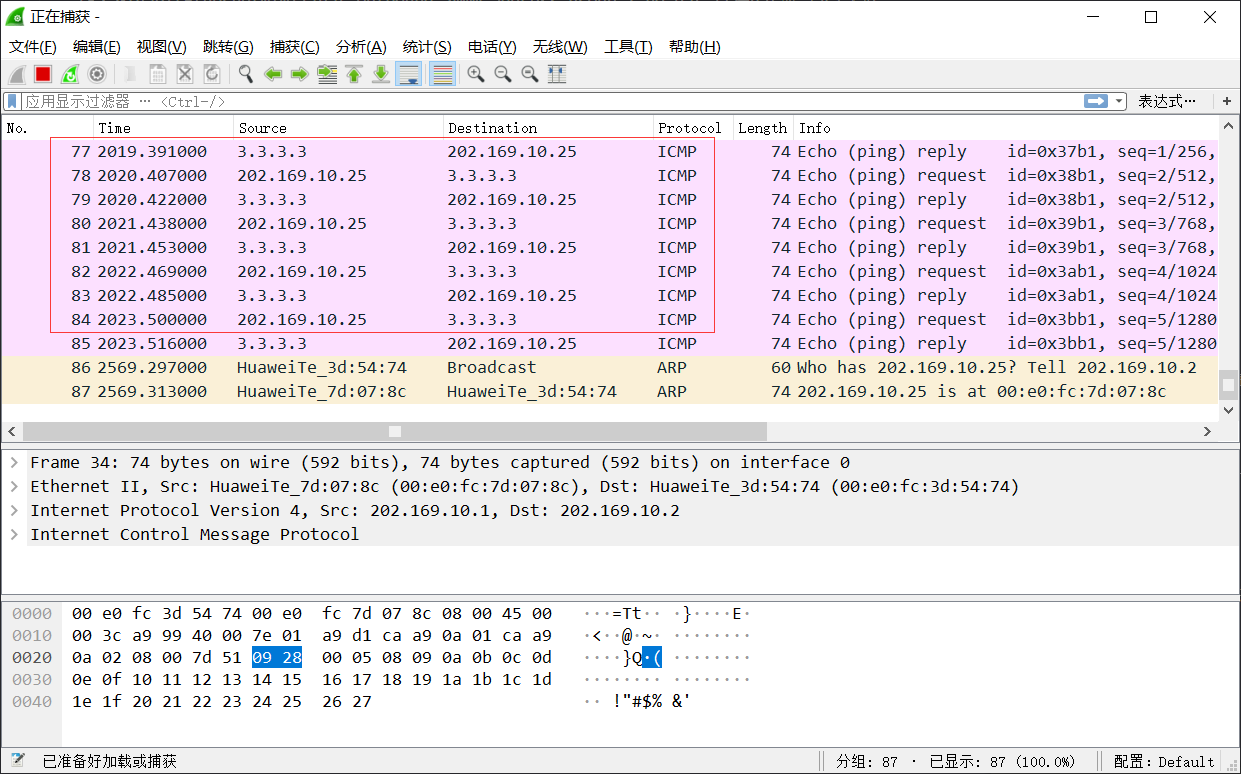

AR2 G0/0/1口抓包验证:

内网192.168.1.1已经被转换成202.169.10.3

-

-

动态NAT:

-

R2

[R2]nat address-group 1 202.169.10.4 202.169.10.20 //配置nat转换池 [R2]acl 2000 [R2-acl-basic-2000]rule permit source 192.168.2.0 0.0.0.255 //配置acl匹配 [R2-acl-basic-2000]in g0/0/1 [R2-GigabitEthernet0/0/1]nat outbound 2000 address-group 1 no-pat //将nat池与acl关联 -

配置验证:

-

内网PC访问验证:

-

抓包验证:

内网192.168.2.1被转换为NAT地址池中的地址

-

NAPT配置:

- NAPT实现多对一的地址转换,将多个私网IP转换为同一个公网IP。

在做地址转换时NAPT不仅记录IP地址的转换关系,还要记录端口号的对应关系,这样才能区分不同的私网IP。NAPT的配置方式和动态NAT类似,只是在最后调用公网和私网地址池时不加no-pat参数即可。

- NAPT实现多对一的地址转换,将多个私网IP转换为同一个公网IP。

-

Easy IP配置

- Easy-IP是NAPT的一种方式,直接借用路由器出接口 IP 地址作为公网地址,将不同的内部地址映射到同一公有地址的不同端口号上,实现多对一地址转换。实现原理和NAPT相同,同时转换IP地址、传输层端口,区别在于Easy IP没有地址池的概念,使用接口地址作为NAT转换的公有地址。

- Easy-IP是NAPT的一种方式,直接借用路由器出接口 IP 地址作为公网地址,将不同的内部地址映射到同一公有地址的不同端口号上,实现多对一地址转换。实现原理和NAPT相同,同时转换IP地址、传输层端口,区别在于Easy IP没有地址池的概念,使用接口地址作为NAT转换的公有地址。

-

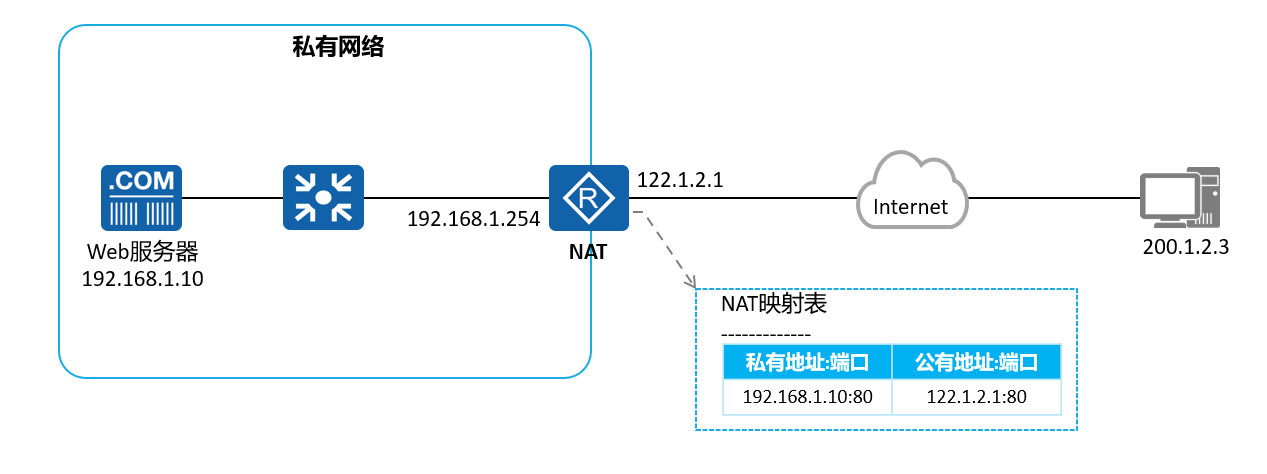

NAT server配置

-

NAT Server:指定

[公有地址:端口]与[私有地址:端口]的一对一映射关系,将内网服务器映射到公网,当私有网络中的服务器需要对公网提供服务时使用。外网主机主动访问[公有地址:端口]实现对内网服务器的访问。

-

R2:

[R2-GigabitEthernet0/0/1]nat server protocol icmp global 202.169.10.25 inside 192.168.2.1 -

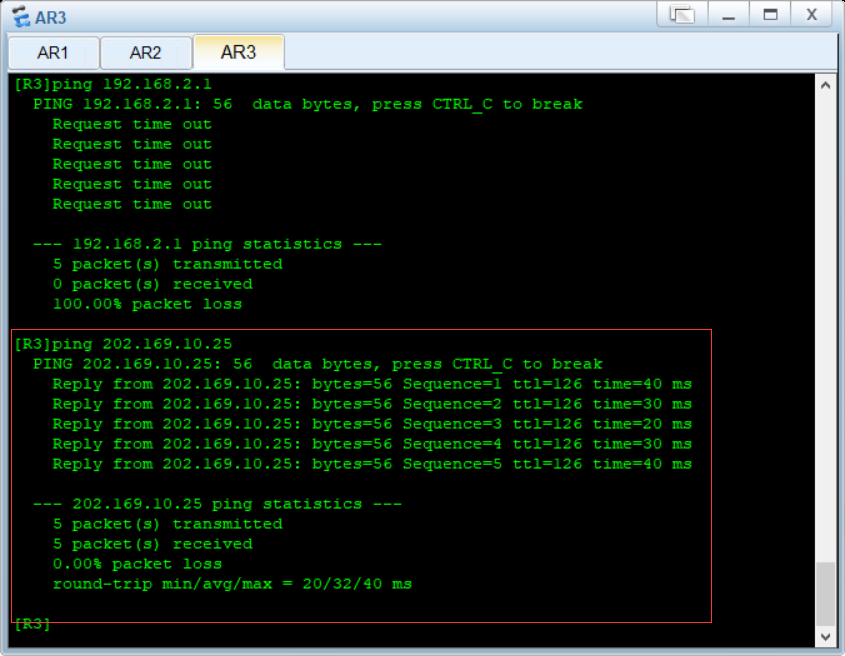

外网ping内网验证:

-

-

个人总结

-

配置命令总结

nat static global x.x.x.x(外网) inside x.x.x.x(内网)静态NAT配置nat address-group [number] x.x.x.x(起始IP) x.x.x.x(终止IP)动态NAT转换池其中IP段对应外网IPat outbound [acl] address-group [] no-pat(去掉则是NAPT配置)将ACL与动态NAT转换池相关联nat server protocol icmp(或tcp udp等) global x.x.x.x(内网映射到外网的ip) inside x.x.x.x(内网ip) -

实验总结

本次实验了解了内网外网的NAT映射转换以及如何结合ACL进行对外网流量的访问控制,NAT server主要是用来设置外网流量对内网服务器访问管理,实验比较简单。