实验7:ACL配置

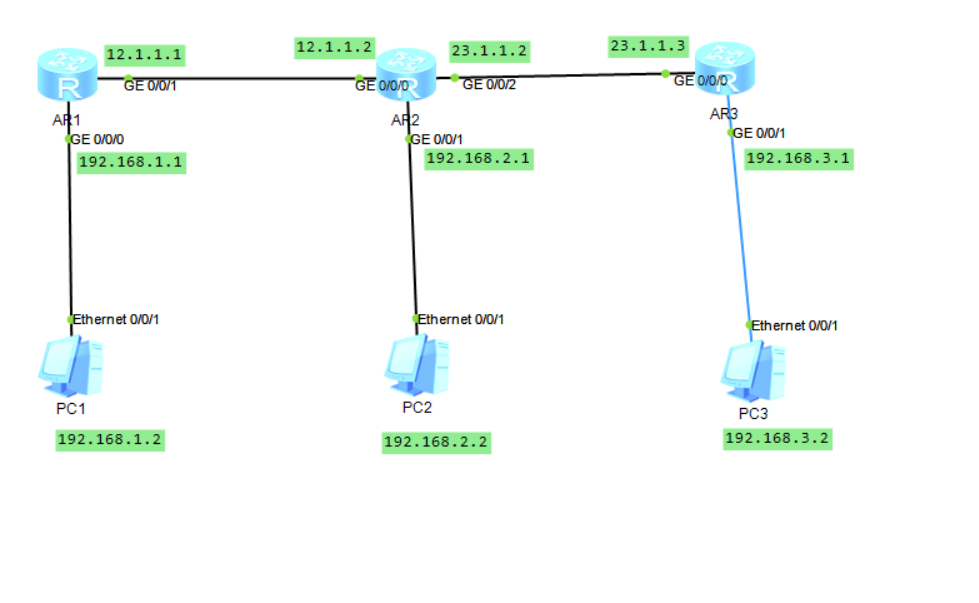

实验环境

实验思路

- 使用ospf配通网络

- 配置ACL

- 测试结果

具体实施

网络配置

- 主机配置:

- PC1

ip地址:192.168.1.2 子网掩码:255.255.255.0 网关:192.168.1.1 - PC2

ip地址:192.168.2.2 子网掩码:255.255.255.0 网关:192.168.2.1 - PC3

ip地址:192.168.3.2 子网掩码:255.255.255.0 网关:192.168.3.1

- PC1

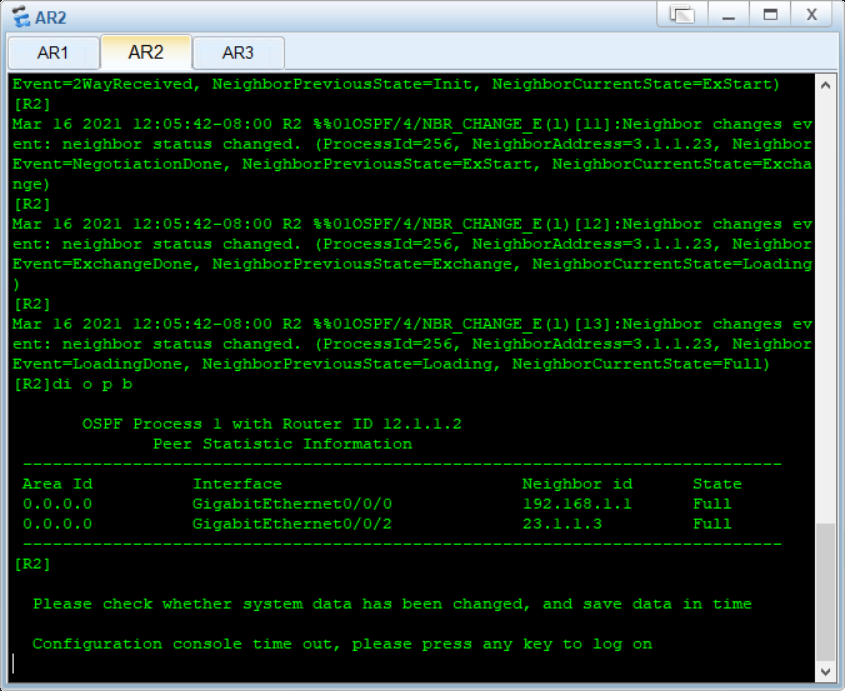

- 使用ospf配置 比较简单了 不再赘述 配置结果:

ACL配置

-

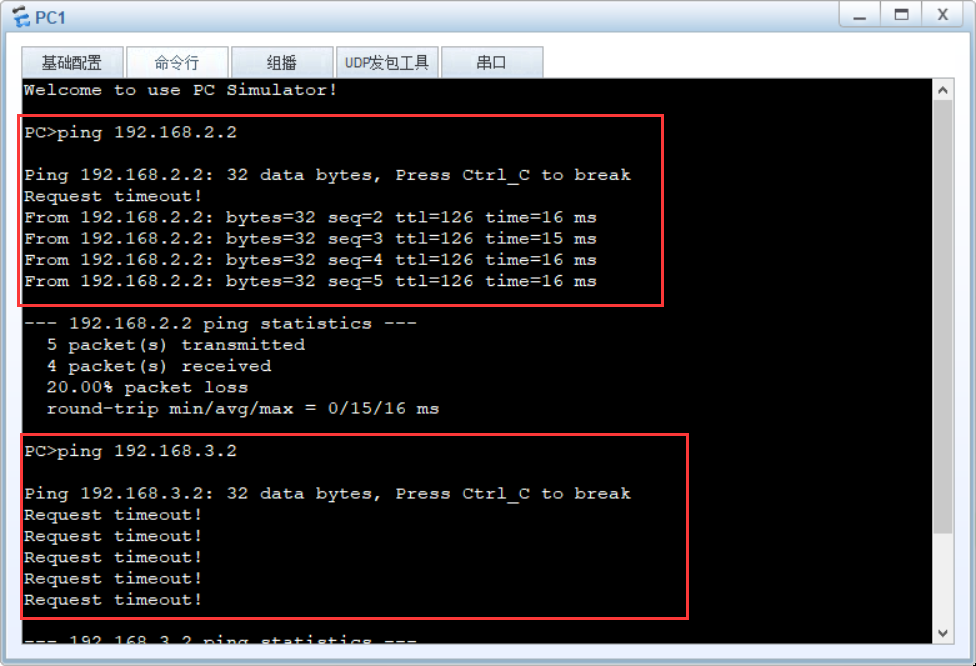

基本acl:PC1和PC2可以正常通信,但PC1不能和PC3通信

- AR3:

[AR3]acl 2000 [AR3-acl-basic-2000]rule deny source 192.168.1.2 0 [AR3-acl-basic-2000]q [AR3]interface g0/0/1//在该接口调用 [AR3-GigabitEthernet0/0/1]traffic-filter outbound acl 2000 [AR3-GigabitEthernet0/0/1]q结果验证:

-

高级acl:

-

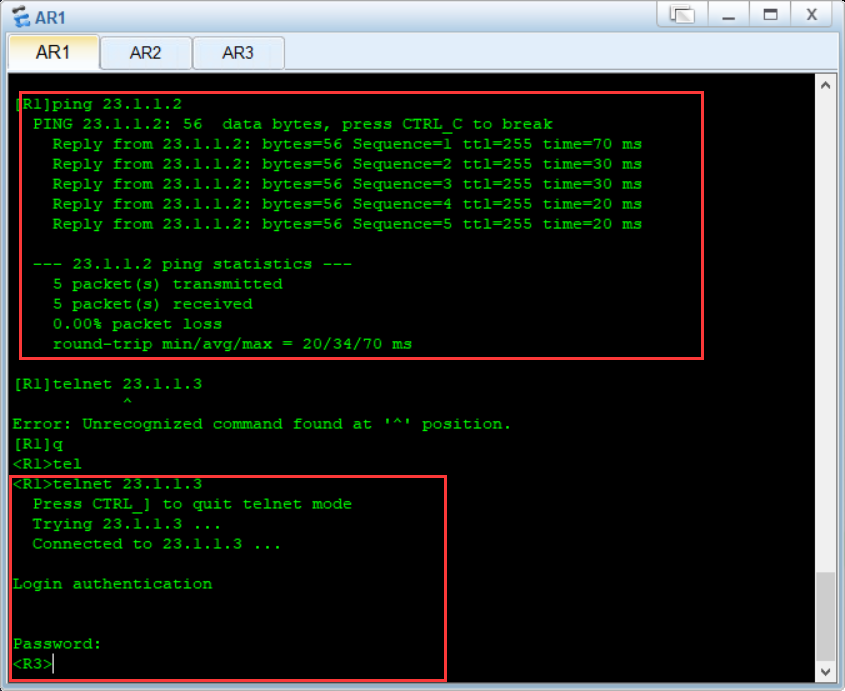

AR3://配置远程登陆

[AR3]undo acl 2000 [AR3]undo acl 2000 //删掉原来的配置 [AR3]user-interface vty 0 4 //在AR3设置远程登录 [AR3-ui-vty0-4]authentication-mode password Please configure the login password (maximum length 16):huawei -

AR1远程登录到AR3,但两者不能ping通,PC1,PC2仍能正常通信

AR2:[AR2]acl 3000 [AR2-acl-adv-3000]rule deny icmp source 12.1.1.1 0 destination 23.1.1.3 0 [AR2-acl-adv-3000]q [AR2]interface g0/0/0 //进入接口调用配置 [AR2-GigabitEthernet0/0/0]traffic-filter inbound acl 3000 [AR2-GigabitEthernet0/0/0]q结果验证:

-

AR1无法远程登录到AR3,但两者能ping通,PC1,PC2仍能正常通信

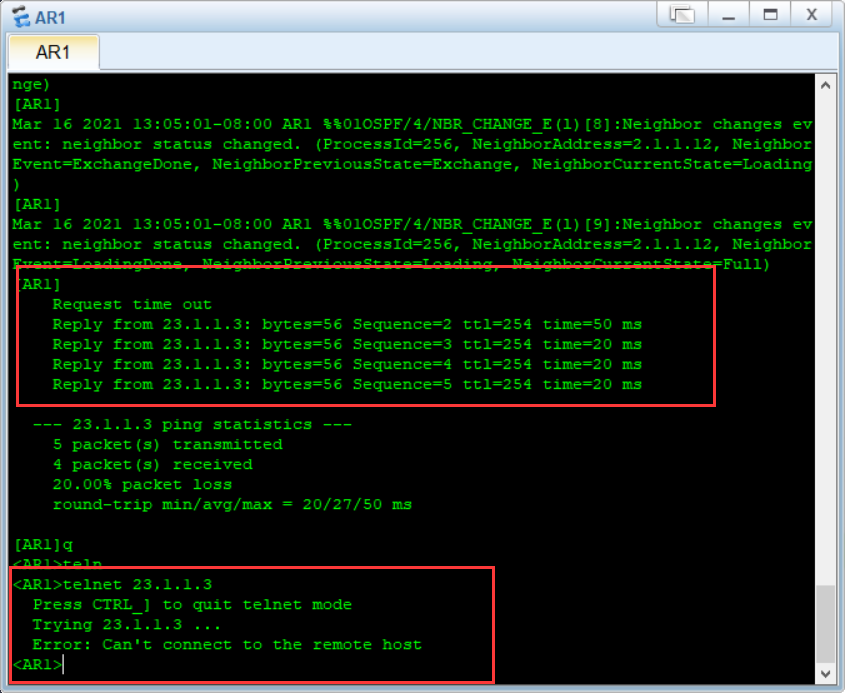

AR2:[AR2]undo acl 3000 //删除之前的配置 [AR2]acl 3000 [AR2-acl-adv-3000]rule deny tcp source 12.1.1.1 0 destination-port eq 23 [AR2-acl-adv-3000]q结果验证:

-

个人总结

-

配置命令总结

acl [ number ]使用编号(2000~2999)创建一个数字型的基本ACL,并进入基本ACL视图。rule [ rule-id ] { deny | permit } source { source-address source-wildcard | any } | time-range time-name

deny:指定拒绝符合条件的报文。permit:指定允许符合条件的报文。source-address:指定报文的源地址。

source-wildcard:指定源地址通配符。traffic-filter { inbound | outbound } acl { acl-number | name acl-name }

inbound:指定在接口入方向上配置报文过滤。

outbound:指定在接口出方向上配置报文过滤。

acl:指定基于IPv4 ACL对报文进行过滤。 -

实验总结

本次实验比较简单,需要了解的就是通配符匹配原理和一些配置命令。对于流量过滤还是起到比较大的作用的。