密码学引论(2)DES 加密原理及实现

(为什么还没交的作业我就敢放源代码了呢,因为这次是用 go 写的,我相信我的同学以及学弟学妹们应该没有会 go 的吧,换个方式思考要是你都能自学 go 了也不至于沦落到看我的 blog 吧 hhhhh)

-

基本结构

输入:64 位 输出:64 位 密钥:64 位(实际是 56 位,剩余 8 位直接丢弃或作为奇偶校验位) 迭代结构:Feistel 明文经过 16 轮迭代得到密文,密文经过类似 16 轮迭代得到明文 每轮加密:8 字节 -

实现流程

DES 的加密实现分为两部分:左边的 16 轮迭代加密和右边你的子密钥生成算法。

-

子密钥生成

DES 每轮的加密都要求明文和子密钥长度相同,那么首先要实现的就是生成这 16 个长度为 8 bit 的子密钥。

首先看密钥的第一轮的混淆 PC1,实现了一个 56bit -> 56bit 的固定置换,接受一个 64 bit 的密钥,其中 8th,16th,24th,…,64th 为校验位,后续可以看到在 PC1 的置换表中是没有 8,16,……64 的。

func PC1(num uint64) uint64 { var p1Table = [56]uint8 { 57,49,41,33,25,17,9, 1,58,50,42,34,26,18, 10,2,59,51,43,35,27, 19,11,3,60,52,44,36, 63,55,47,39,31,23,15, 7,62,54,46,38,30,22, 14,6,61,53,45,37,29, 21,13,5,28,20,12,4, } var out uint64 = 0 for i := 0; i < 56; i++ { out |= (uint64)((num >> (p1Table[i] - 1)) & 1) << i } return out }接着把这个 56bit 分为左右 28bit 的半密钥,分别进行一个循环左移操作(有的是移一位有的是移两位):

func ShiftLeft(num uint32, times int) uint32 { if (times > 16 || times < 1) { fmt.Println("ShiftLeft Error") return num } var shiftTable = [16]int { 1, 1, 2, 2, 2, 2, 2, 2, 1, 2, 2, 2, 2, 2, 2, 1, } // 由于在数值中,高位在左,低位在右,所以采用右移,在大端模式下是左移 var out uint32 = num for i := 0; i < shiftTable[times - 1]; i++ { h := num & 1 out >>= 1 out |= h << 27 } return out }然后把左右密钥拼起来,做一个 56bit -> 48bit 的置换(PC2,其中无 9,18,22,25,35,38,43,54)

func PC2(num uint64) uint64 { var p2Table = [48]uint8 { 14,17,11,24,1,5, 3,28,15,6,21,10, 23,19,12,4,26,8, 16,7,27,20,13,2, 41,52,31,37,47,55, 30,40,51,45,33,48, 44,49,39,56,34,53, 46,42,50,36,29,32, } var out uint64 = 0 for i := 0; i < 48; i++ { out |= (uint64)(num >> (p2Table[i] - 1) & 1) << i } return out }这样就得到了一个 48 bit 的子密钥,重复 16 轮就得到了每轮加密对应的密钥了

func DesKeyGen(key uint64) [16]uint64 { var out = [16]uint64 {0} o := PC1(key) l := (uint32)(o & 0xfffffff) // 获取低 28 bit r := (uint32)(o >> 28) // 获取高 28 bit for i := 1; i <= 16; i++ { l = ShiftLeft(l, i) r = ShiftLeft(r, i) o = uint64(l) o |= (uint64)(r << 28) o = PC2(o) out[i - 1] = o } return out } -

加密实现

如果不满 64bit 先填充到 64bit

length := len(m) if (length % 8 != 0) { // 补充 0 for i := 0; i < (8 - (length % 8)); i++ { m = append(m, 0) } length = len(m) }然后做 IP 置换 64bit -> 64bit(长度变小会丢失信息),属于 encode 没有密码意义,打乱输入x的ASCII码字划分的关系,将明文校验位变为IP的输出的一个字节。

其实这里的 IP 置换以及后续的 IP 逆置换是没有混淆和扩散作用的,属于是历史原因,是最初的 DES 为降低硬件实现的复杂性加入的这个置换。

func IPReplace(num uint64) uint64 { var IPTable = [64]uint8 { 58,50,42,34,26,18,10,2, 60,52,44,36,28,20,12,4, 62,54,46,38,30,22,14,6, 64,56,48,40,32,24,16,8, 57,49,41,33,25,17,9,1, 59,51,43,35,27,19,11,3, 61,53,45,37,29,21,13,5, 63,55,47,39,31,23,15,7,} var out uint64 = 0 for i := 0; i < 64; i++ { out |= (num >> (uint64(IPTable[i] - 1)) & 1) << i } return out }然后把得到的数组拆成左右两半,各 32bit,

o := IPReplace(d) l := uint32(o) r := uint32(o >> 32) t := uint32(0)然后迭代加密,左半边不动,对右半边进行加密,也就是:

// 轮加密 for j := 0; j < 16; j ++ { t = r r = SingalRound(l, r, keys[15 - j]) // 密钥顺序变化 l = t }重点看一下单轮加密的实现,大致流程如下

// 单轮加密实现 // m 为 R(i - 1), key 为本轮次子密钥 func SingalRound(l uint32, r uint32, key uint64) uint32 { o := E_Expand(r) // E 盒扩张 32bit -> 48 bit o ^= key // 与密钥异或 so := SBox(o) // S 盒混淆 48bit -> 32bit so = PBox(so) // P 盒置换 32bit -> 32bit return so ^ l }其中的 E 盒和 P 盒都是单纯的 encode,S 盒属于混淆,提供了 DES 体系的核心安全性。

E盒扩张,仔细观察一下可以看出每一行中间 4 个是原本的序列,头尾分别加上了前一个和后一个。

// E 盒拓展 /* 从 32 bit 拓展到 48 bit 将该 eBox 表中对应的 bit 位放入该索引 bit 位置中 */ func E_Expand(num uint32) uint64 { var eBox = [48]uint8 { 32,1 ,2 ,3 ,4 ,5, 4 ,5 ,6 ,7 ,8 ,9, 8 ,9 ,10,11,12,13, 12,13,14,15,16,17, 16,17,18,19,20,21, 20,21,22,23,24,25, 24,25,26,27,28,29, 28,29,30,31,32,1 , } var out uint64 = 0 for i := 0; i < 48; i ++ { out |= (uint64(num >> (eBox[i] - 1)) & 1) << i } return out }S 盒的混淆,将 48 bit 分成 8 组,每组 6 bit,改组的第一个 bit 位和第 6 个 bit 位组成 S 盒的行号,中间 4 bit 位组成 S 盒的列号,然后进行查询:

/* 计算公式: r = b1 * 2 + b6 c = b2 << 3 + b2 << 2 + b3 << 1 + b4 根据行号和列号查询到的 4bit 的二进制数,对该二进制数进行大端处理即可完成 S 盒 */ func SBox(num uint64) uint32 { var sBox = [8][4][16]uint8 { {{14,4,13,1,2,15,11,8,3,10,6,12,5,9,0,7}, {0,15,7,4,14,2,13,1,10,6,12,11,9,5,3,8}, {4,1,14,8,13,6,2,11,15,12,9,7,3,10,5,0}, {15,12,8,2,4,9,1,7,5,11,3,14,10,0,6,13},}, {{15,1,8,14,6,11,3,4,9,7,2,13,12,0,5,10}, {3,13,4,7,15,2,8,14,12,0,1,10,6,9,11,5}, {0,14,7,11,10,4,13,1,5,8,12,6,9,3,2,15}, {13,8,10,1,3,15,4,2,11,6,7,12,0,5,14,9},}, {{10,0,9,14,6,3,15,5,1,13,12,7,11,4,2,8}, {13,7,0,9,3,4,6,10,2,8,5,14,12,11,15,1}, {13,6,4,9,8,15,3,0,11,1,2,12,5,10,14,7}, {1,10,13,0,6,9,8,7,4,15,14,3,11,5,2,12},}, {{7,13,14,3,0,6,9,10,1,2,8,5,11,12,4,15}, {13,8,11,5,6,15,0,3,4,7,2,12,1,10,14,9}, {10,6,9,0,12,11,7,13,15,1,3,14,5,2,8,4}, {3,15,0,6,10,1,13,8,9,4,5,11,12,7,2,14},}, {{2,12,4,1,7,10,11,6,8,5,3,15,13,0,14,9}, {14,11,2,12,4,7,13,1,5,0,15,10,3,9,8,6}, {4,2,1,11,10,13,7,8,15,9,12,5,6,3,0,14}, {11,8,12,7,1,14,2,13,6,15,0,9,10,4,5,3},}, {{12,1,10,15,9,2,6,8,0,13,3,4,14,7,5,11}, {10,15,4,2,7,12,9,5,6,1,13,14,0,11,3,8}, {9,14,15,5,2,8,12,3,7,0,4,10,1,13,11,6}, {4,3,2,12,9,5,15,10,11,14,1,7,6,0,8,13},}, {{4,11,2,14,15,0,8,13,3,12,9,7,5,10,6,1}, {13,0,11,7,4,9,1,10,14,3,5,12,2,15,8,6}, {1,4,11,13,12,3,7,14,10,15,6,8,0,5,9,2}, {6,11,13,8,1,4,10,7,9,5,0,15,14,2,3,12},}, {{13,2,8,4,6,15,11,1,10,9,3,14,5,0,12,7}, {1,15,13,8,10,3,7,4,12,5,6,11,0,14,9,2}, {7,11,4,1,9,12,14,2,0,6,10,13,15,3,5,8}, {2,1,14,7,4,10,8,13,15,12,9,0,3,5,6,11},}, } var out uint32 = 0 for i := 0; i < 8; i ++ { b := (uint8)(num >> (i * 6)) & 0x3f r := (b & 1) << 1 + (b >> 5) c := ((b >> 1) & 1) << 3 + ((b >> 2) & 1) << 2 + ((b >> 3) & 1) << 1 + ((b >> 4) & 1) o := sBox[i][r][c] // 由于查表是小端模式,需要转换至大端 var o2 uint8 = 0 for j := 0; j < 4; j ++{ o2 |= ((o >> j) & 1) << (3 - j) } out |= uint32(o2) << (i * 4) if debug == true { fmt.Printf("b: %06b r: %d c: %d, o: %04b o2: %04b\n", b, r, c, o, o2) } } return out }P 盒置换,原理盒 IP 置换相似,但有趣的是经过这个 P 盒后,这一轮同一个 S 盒输出的 4 个 bit,在下一回合扩张之后,刚好能交由 4 个不同的 S 盒去处理。

/* P 盒置换 与 IP 置换原理一样 */ func PBox(num uint32) uint32 { var pTable = [32]uint8 { 16,7,20,21, 29,12,28,17, 1,15,23,26, 5,18,31,10, 2,8,24,14, 32,27,3,9, 19,13,30,6, 22,11,4,25, } var out uint32 = 0 for i := 0; i < 32; i ++ { out |= (num >> (uint32(pTable[i] - 1)) & 0x1) << i } return out }16 轮加密全部结束后,将最后的 l 和 r 左右交换合并,再做一个 IP 逆向置换,就得到了最后的密文。

// 左右交换合并 d = uint64(r) d |= uint64(l) << 32 // IP 逆向置换 d = InverseIPReplace(d) // 将 uint64 转化为 8 字节 for j := 0; j < 8; j++ { c := uint8(d >> (j * 8) & 0xff) var o2 uint8 = 0 for k := 0; k < 8; k++ { o2 |= ((c >> k) & 1) << (7 - k) } out = append(out, o2) }至此加密部分结束。

-

解密实现

对称加密的优点之一就是加密和解密流程基本完全相同,而 DES 的解密基本上可以看作加密的逆过程,只是在密钥编排的时候需要倒序,但是为什么?

神奇的事情就是这里,利用同一个子密钥连续做两次轮加密(SingalRound),相当于什么也没做,其实如果把加密和解密的流程图上下拼在一起,就会发现中间全都消没了。

不用图的话,靠数学推导也能得到相同结果:

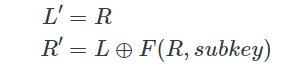

加密公式:

解密公式:

将 (2) 带入 (3) 中,有:

再把 (4) 带入,最后就有:

func DesDecode(m []byte, key uint64) []byte {

keys := DesKeyGen(key)

out := make([]byte, 0)

length := len(m)

// 每 8 字节进行解密

for i := 0; i < (length / 8); i++ {

var d uint64 = 0

// 将 8 字节转化为 uint64 类型

for j := 0; j < 8; j++ {

var c uint8 = m[i * 8 + j] // 获取当前字节

// 由是小端模式,需要转换至大端

var o2 uint8 = 0

for k := 0; k < 8; k ++{

o2 |= ((c >> k) & 1) << (7 - k)

}

d |= uint64(o2) << (j * 8)

}

// IP 置换

o := IPReplace(d)

l := uint32(o)

r := uint32(o >> 32)

t := uint32(0)

// 轮加密

for j := 0; j < 16; j ++ {

t = r

r = SingalRound(l, r, keys[15 - j]) // 密钥顺序变化

l = t

}

// 左右交换合并

d = uint64(r)

d |= uint64(l) << 32

PrintInt64B("r0", d)

// IP 逆向置换

d = InverseIPReplace(d)

PrintInt64B("IpInverse: ", d)

// 追加到 Bytes

// 将 uint64 转化为 8 字节

for j := 0; j < 8; j ++ {

c := uint8(d >> (j * 8) & 0xff)

var o2 uint8 = 0

for k := 0; k < 8; k ++ {

o2 |= ((c >> k) & 1) << (7 - k)

}

out = append(out, o2)

}

}

return out

}

浙公网安备 33010602011771号

浙公网安备 33010602011771号