ctfshow - 信息泄露

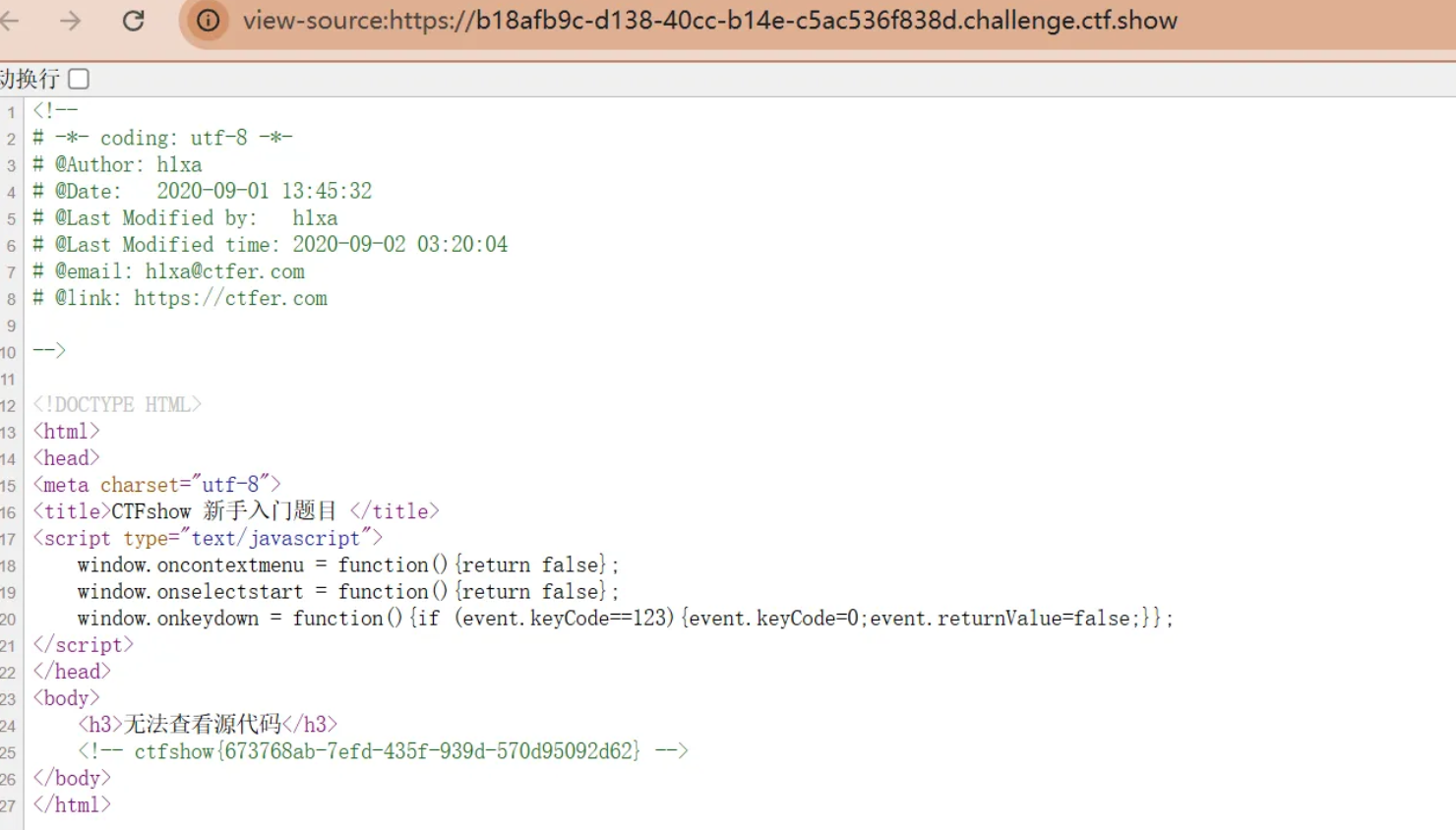

web1

查看源码

web2

利用view-source协议查看源代码,拿到flag。

ctrl + u

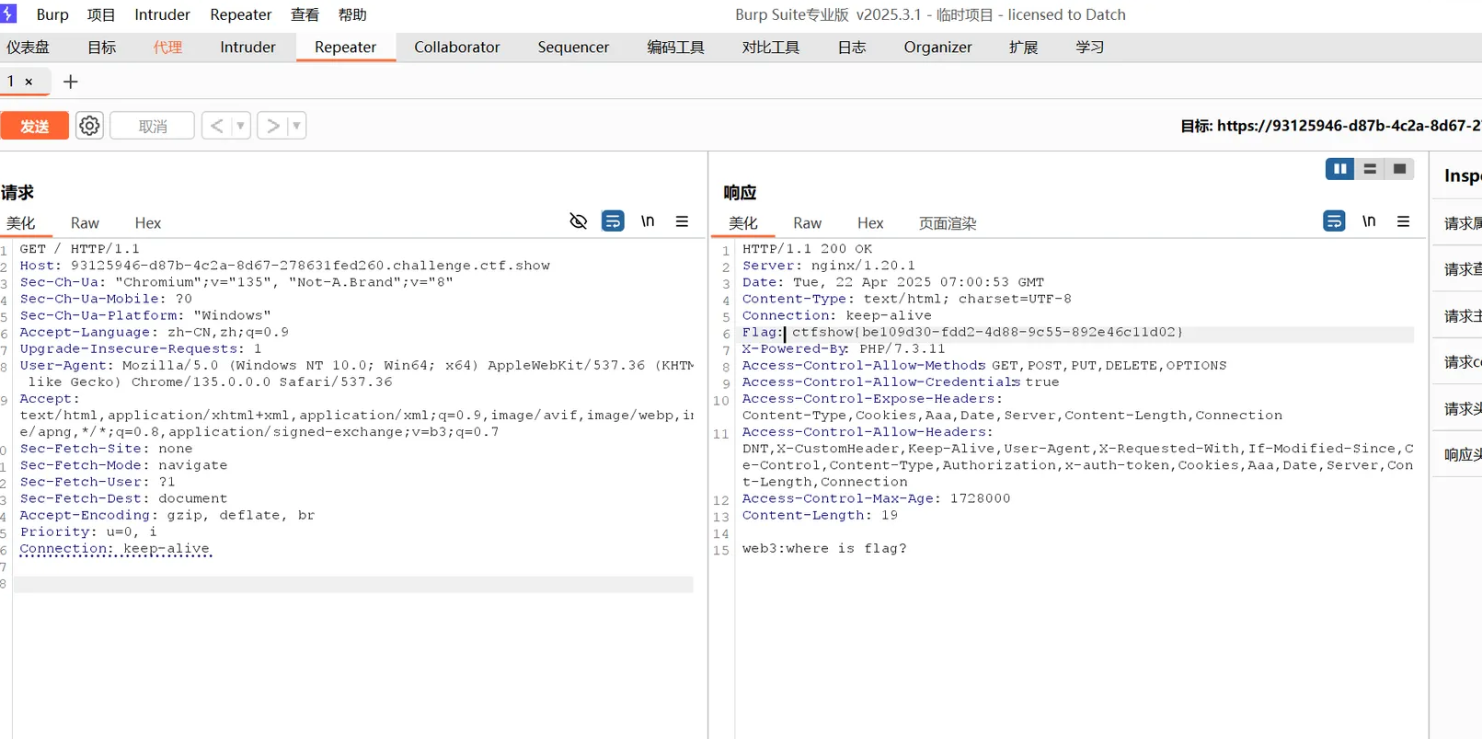

web3

使用burpsuit, 看看查看下response包就行

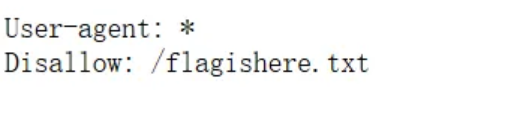

web4

常见信息泄露:robots.txt(机器人),即访问url/robots.txt

Robots协议:简单来说,标记哪些资源是可以被搜索引擎爬取的,哪些不能被检索到

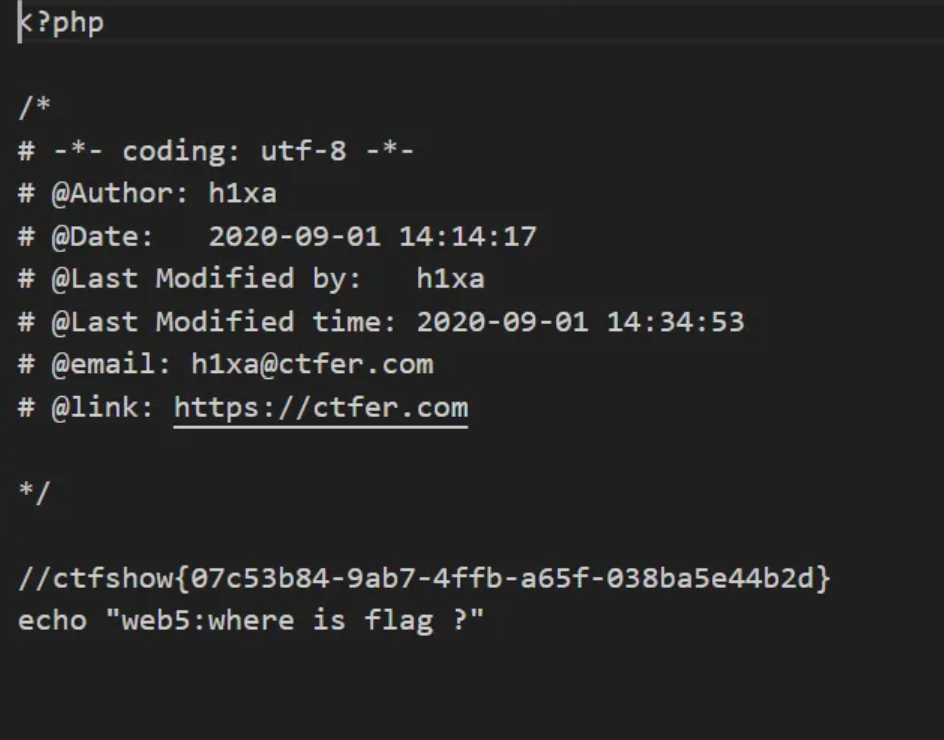

web5

phps泄露,访问url/index.phps

web6

url/www.zip有源代码,里面给了flag的位置,去访问url/fl000g.txt

web7

.git泄露,访问url/.git/

web8

svn泄露,访问url/.svn/

web9

swp,访问url/

swp是vim编辑器的临时交换文件,即swap(交换分区)的简写。是一个隐藏文件。用来备份缓冲区的内容,如果未对文件进行修改,是不会产生swp文件的。

如果不想产生交换文件,所以在vim配置中添加set noswapfile

所以当异常退出的时候,swp文件就会留下了,此时就可以通过缓存文件来恢复原始文件内容

以index.php为例,第一次产生的为.index.php.swp

第二次意外退出后产生的为 .index.php.swoo

第三次为 .index.php.swn

注意后.在开头,因为是隐藏文件

web10

cookie藏了flag

web11

藏在域名的txt记录中,可以使用nslookup,也可以使用阿里云的解析。

nslookup -qt=txt ctfshow.com

web12

robots得到用户名,然后url/admin为登录窗口,下拉找到电话为密码

web13

下拉找到decoment,即可看到地址,用户名,密码

web14

泄漏editor信息

访问url/editor

web15

访问url/admin/,密保问题为所在地在哪个城市,根据QQ号可知在西安,即可得到密码

web16

探针,考察PHP探针php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡 流量、系统负载、服务器时间等信息。

访问url/tz.php

web17

题目提示sql备份文件泄漏

web18

js的Flappy_js.js里发现unicode编码,解码访问得到信息110.php即可

web19

源代码写了账号密码,直接post传参

web20

mdb文件是早期asp+access构架的数据库文件

于是根据百度访问/db/db.mdb,下载之后直接搜ctfshow

因此可以得出常见的信息泄露

信息泄露总结

信息泄露,实际上就是对常见的,在搭建网站时的,一些包含信息的文件进行说明,这一部分的话,实际上没有一些逻辑思考,更多的是考察对这些文件的了解程度,当然在更加困难的ctf问题时,会运用到这些知识,作为获得信息的来源

常见的包含信息的文件

- robots.txt

- phps

- www.zip

- .git

- .svn

- swp等临时文件泄漏

- tz.php探针

- DNS解析

- 备份文件

- .hg源码泄漏

- .DS_store 泄漏

- .~

- .bak

- .bash_history

浙公网安备 33010602011771号

浙公网安备 33010602011771号