mongodb未授权访问漏洞 复现

一、MongoDB简介

1、分布式的文件存储数据库;

2、为web应用提供可扩展的高性能数据存储解决方案;

3、非关系数据库中功能最丰富的;

4、默认端口27017、28017

二、MongoDB漏洞成因

1、Mongodb默认没有管理账号;

2、/etc/mongod.conf文件中未启用auth=true或者在启动的时候为天健--auth参数;

3、配置文件中bind_ip默认监听的是0.0.0.0,允许其它主机连接

三、漏洞危害

1、攻击者可以来授权操作数据库;

2、影响数据的安全性、完整性。

四、漏洞复现过程

1、环境

docker下具有mongo漏洞的容器:192.168.4.128:27107

kali:192.168.4.157

2、复现步骤

sudo docker pull mongo

sudo docker run -d -p 27017:27017 --name mongodb mongo

sudo docker ps

nmap -p 27107 192.168.4.128

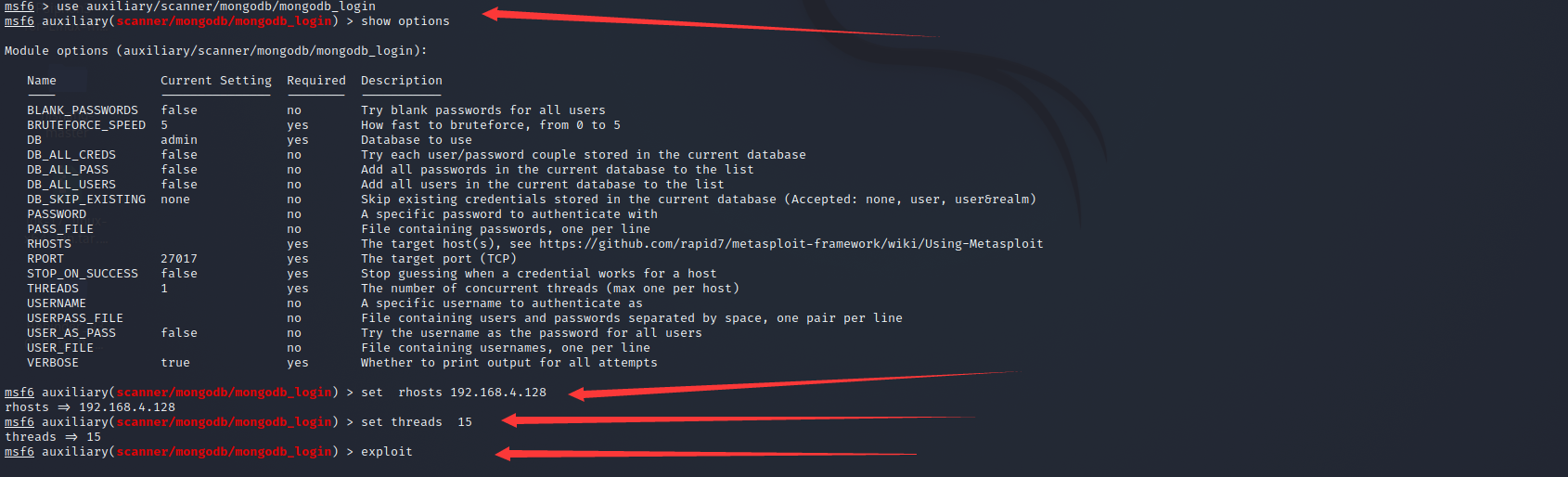

use auxiliary/scanner/mongodb/mongodb_login

show options

set rhosts 192.168.4.128

set threads 15

exploit

扫描结果显示存在未授权连接的漏洞

可以下载mongodb图像化工具进行未授权连接,这里就不试了。

五、漏洞修复建议

1、在admin数据库中增加用户,设置复杂的密码;

2、配置文件/etc/mongod.conf中,设置auth=true;

3、配置文件/etc/mongod.conf中,设置bind_ip=127.0.0.1

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 从HTTP原因短语缺失研究HTTP/2和HTTP/3的设计差异

· 三行代码完成国际化适配,妙~啊~