文件上传

上传漏洞的介绍

上传文件是一种常见的功能,因为它有助于提高业务效率,比如企业的OA系统,允许用户长传图片,视频,头像和许多其他类型的文件。然而向用户提供的功能越多,web应用收到的攻击的风险就越大。

为什么文件上传存在漏洞以及上传漏洞的危害

上传文件时,如果服务端代码未对客户端上传的文件进行严格的验证和过滤,就容易造成可以上传任意文件的情况,包括上传脚本文件(asp,aspx,php,jsp等格式的文件)

危害:

非法用户可以利用上传的恶意脚本文件控制整个网站,甚至控制服务器,这个恶意的脚本文件又被称为webshell,也可以就吧webshell脚本称为一种网页后门,webshell脚本具有非常强大的功能,比如查看服务器目录、服务器中的文件,执行系统命令等。

上传漏洞js绕过

前台验证

后缀绕过

apache解析顺序或者上传phtml等后缀的文件

文件类型绕过

验证类型直接修改type

验证图片大小的生成图片码(C32sm)

截断绕过

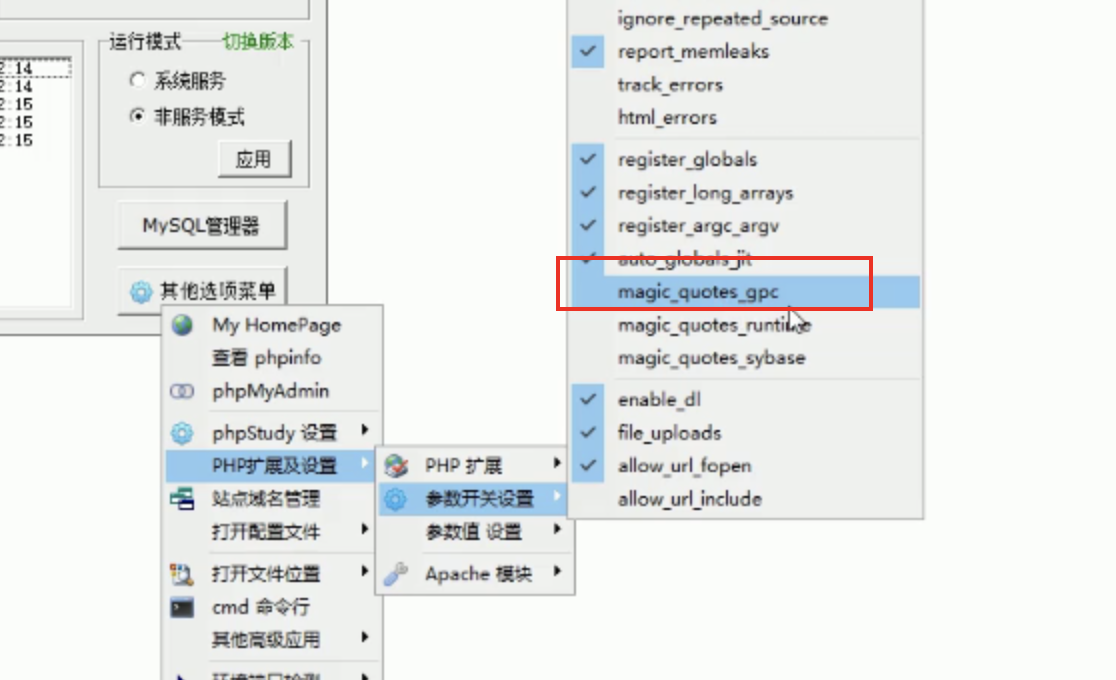

条件:

php版本必须小于5.3.4

magic_quotes_gpc必须是关闭状态

原理:

空格替换为%00

00是结束符

漏洞原因:

request函数

上传漏洞竞争条件

上传一个1.php,执行1.php生成shell.php

苟利国家生死以,岂因福祸避趋之