第五章.系统安全分析与设计

第一节.信息系统安全属性

安全属性

保密性:最小授权原则、防暴露(如在命名时可以将名称设置为乱码)、信息加密(防止信息在传输时被截获后破解)、物理保密

完整性:安全协议、校验码、密码校验、数字签名、公证

可用性:综合保障(IP过滤、业务流控制、路由控制选择、审计跟踪)

不可抵赖性:数字签名

第二节.对称加密技术与非对称加密技术

是信息加密部分最为基础和核心的部分,对称加密技术即加密和解密的时候使用相同的密匙;非对称加密技术即加密与解密使用不同的 密匙,二者配合使用

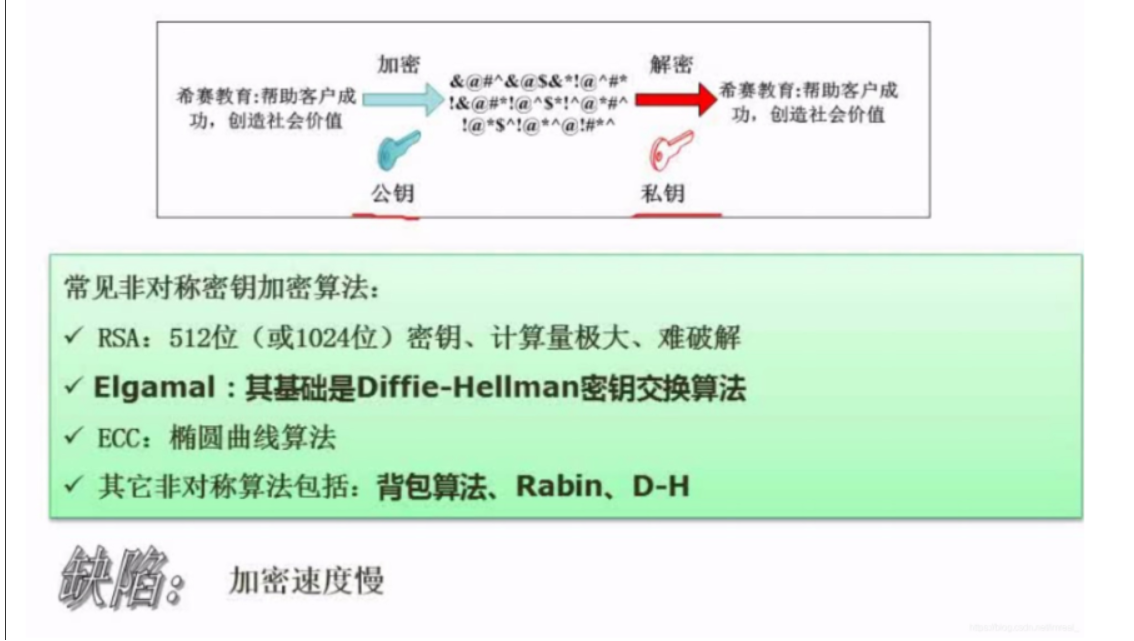

非对称加密技术(用于简单信息传输,又称公开密匙加密)

某些时候接收方在接受信息时并不知道密钥,因此当我们把信息和密钥一起发送给接收方时,若被截获,则相当于没有加密,而非对 称加密技术则能够解决这一问题

图注:每个人都有自己的公钥,而公钥是明文公开的,大家都知道的,而私钥则是发送方与接受方各自独有且不能被别人知道 的,如甲的公钥加密的信息只能由甲的私钥来解密,甲想要把信息发送给乙则可以用乙的公钥加密后再发送给乙,乙收 到后再用自己的私钥来解密;该加密方式一般采用1024位加密,因此极为庞大的信息若采用该加密方式则极难解密

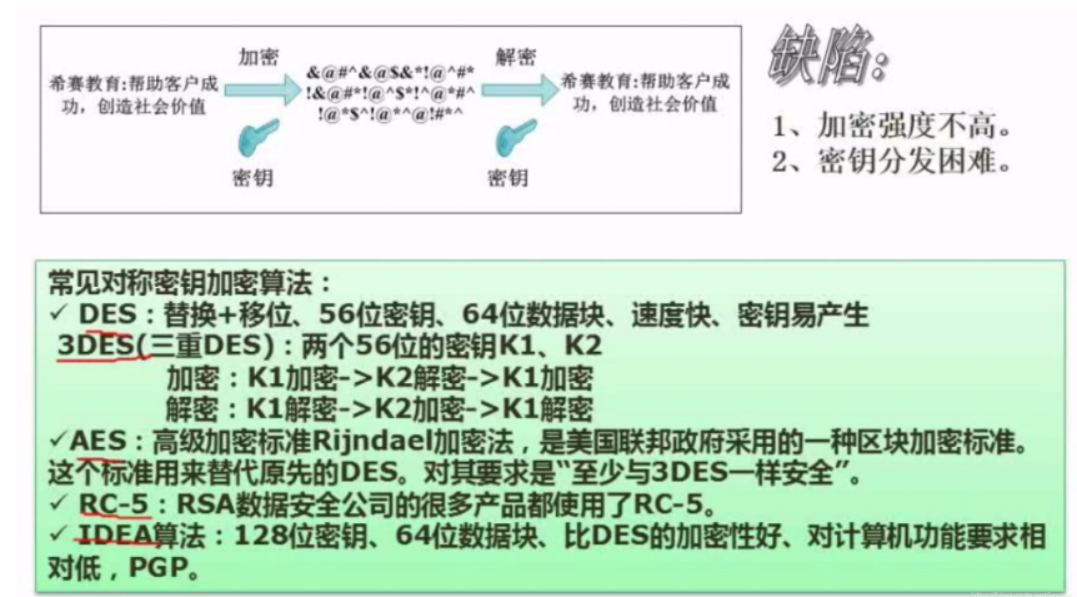

对称加密技术(用于复杂信息传输,又称共享密钥加密)

图注:替换:即将替换前后的符号对应关系绘制成为一张表,翻译时直接读表进行替换

3DES更难破解;优点:加密速度快、效率高。缺点:加密强度不高、密钥分发困难

第三节.信息摘要与数字签名

信息摘要(防止信息被篡改)

1.概念:在信息中,摘要是信息的特征值,原始信息发生变化则特征值会改变

2.应用:在信息传输中,若A与B进行信息传输,内容再被C截获,进而篡改后再发送给B,则会造成信息错误,因此,若A在将信息传 输给B时可以同时传输一个摘要,B收到信息后将摘要翻译出并与之比较,则能够判断信息是否被篡改

3.算法:信息摘要采用的算法是单向散列函数(单向Hash函数),即将明文转换为摘要。。而摘要不能转换为明文,常用的信息摘要算 法还有MD5、SHA等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较 长,因此安全性高于MD5。

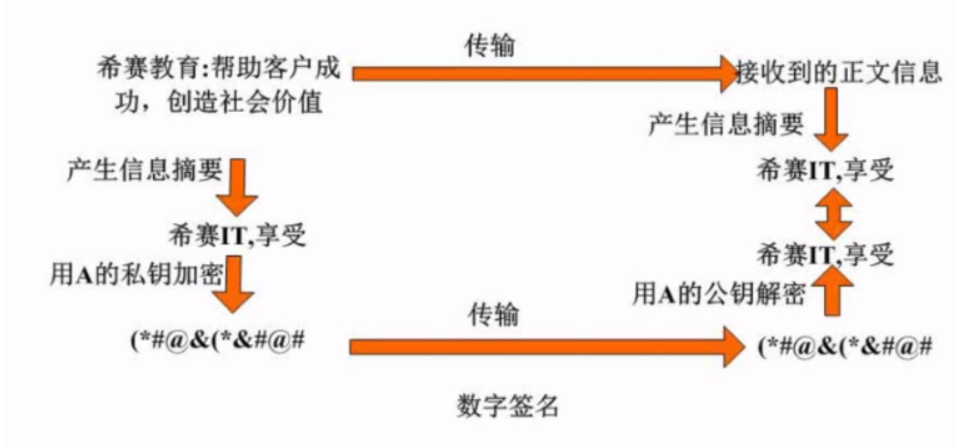

数字签名(防止依赖)

用数字化的一种方式给发送者在摘要上签名,证明这个信息是某人发出来的。

是一种防抵赖的技术,可以解决信息摘要中不能解决的一些问题

图注:私钥在非对称技术中用来解密,在数字签名中则用来签名,B在收到A的信息后用A的公钥解密即验证,则信息发自A是不可 抵赖的

第四节.数字信封与PGP

数字信封

概念:发送方将原文用对称密钥加密传输,而将对称密钥用接收方公钥加密发送给对方,接收方收到电子信封后,用自己的私钥解密 信封,取出对称私钥解密得原文

PGP协议

1.概念:可以用电子邮箱加密,也可以用于文件存储加密,采用杂合算法,包括IDEA、RSA、DM5、ZIP数据压缩算法

2.特性:PGP承认两种不同的证书格式:PGP证书和X.509证书;PGP证书包含PGP版本号、证书持有者的公钥、证书持有者的信息、 证书拥有者的数字签名、证书的有效期、密钥首选的对称加密算法。

3.X.509证书:包含证书版本、证书的序列号、签名算法标识、证书有效期、以下数据:证书发行商的名称、证书主体名、主体公钥 信息、发布者的数字签名。

用户可以通过使用CA的公钥验证CA的签名的真伪来确定一个网站的合法性

第1~4节练习题

要求邮件以加密方法传输,邮件最大附件内容可达500MB,发送者不可抵赖,若邮件被第三方截获,第三方无法篡改

答:发送方A(公钥:Ea,私钥:Da) 接收方B(公钥:Eb,私钥:Db)

(1)A用随机密钥将明文加密(对称加密技术)

(2)A再用B的公钥Eb将随机密钥加密

(3)A用自己的私钥将明文的摘要签名

(4)A将被签名的摘要与加密后的信息传输给B

(5)B用B的私钥将A的随机密钥解密出来,并使用随机密钥读取正文

(6)B将正文提取摘要并用A的公钥解密A的摘要(若成功解密,则A发送该信息不可抵赖),然后将两个摘要进行对比,若相同,则证明整个 过程中信息未被篡改

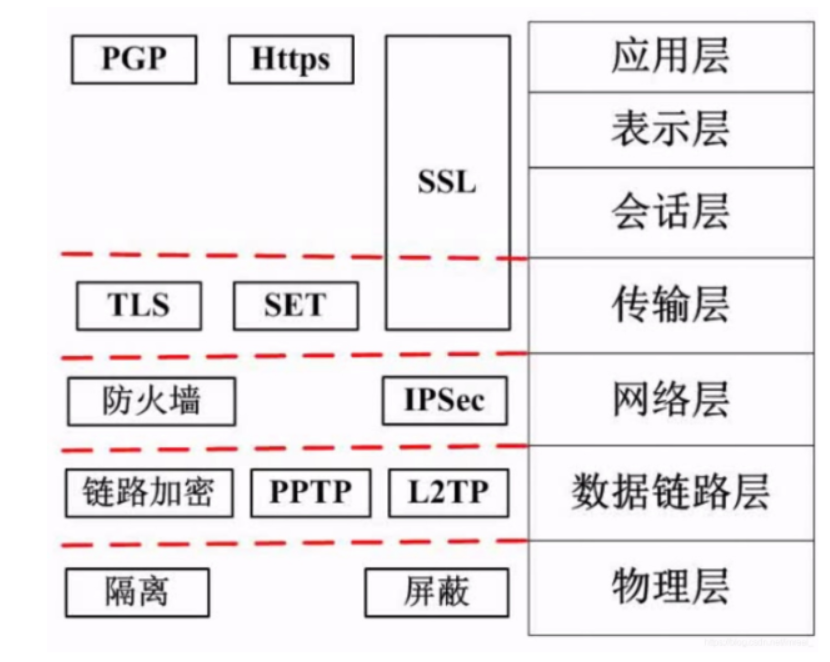

第五节.各个网络层次的安全保障

为了解决互联网协议随着信息技术的发展凸显出的安全问题

图注:从第二层开始实行协议保障安全,IPSec是对IP包进行加密的协议

SSH:是建立在应用层基础上的安全协议,SSH是目前较为可靠,专为远程登录会话和其他网络服务提供安全的协议。利用SSH协议可 以有效防止远程管理过程中的信息泄露问题

SSL:是为网络通信提供安全及数据完整性的一种安全协议,在传输层对网络连接进行加密,目前被广泛地用于Web浏览器与服务器之 间的身份认证和加密数据传输

第六节.网络安全——网络威胁与攻击及防火墙技术

网络攻击的分类

1.主动攻击:包含攻击者访问他所需信息的故意行为。比如通过远程登陆到特定机器的邮件端口以找出企业邮件服务器的信息;伪造 无效IP地址去连接服务器,使接受到错误IP地址的系统浪费时间去连接哪个非法地址。攻击者是在主动地做一些不利于 你或你的公司系统的事情,主动攻击包括:拒绝服务攻击、分布式拒绝服务、信息篡改、资源使用、欺骗、伪装、重 放等攻击方式

2.被动攻击:主要是收集信息而不是进行访问,数据的合法用户对这种活动一点也察觉不到。被动攻击包括嗅探、信息收集等攻击方 式

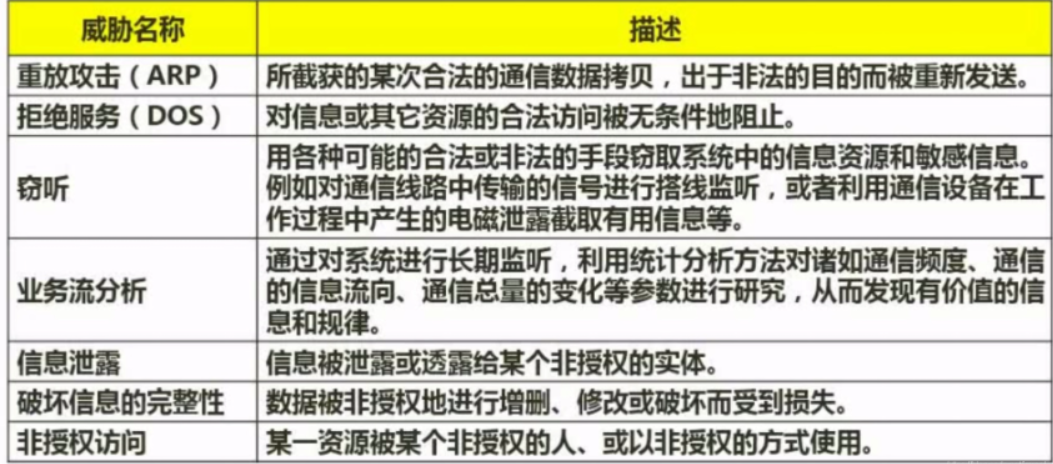

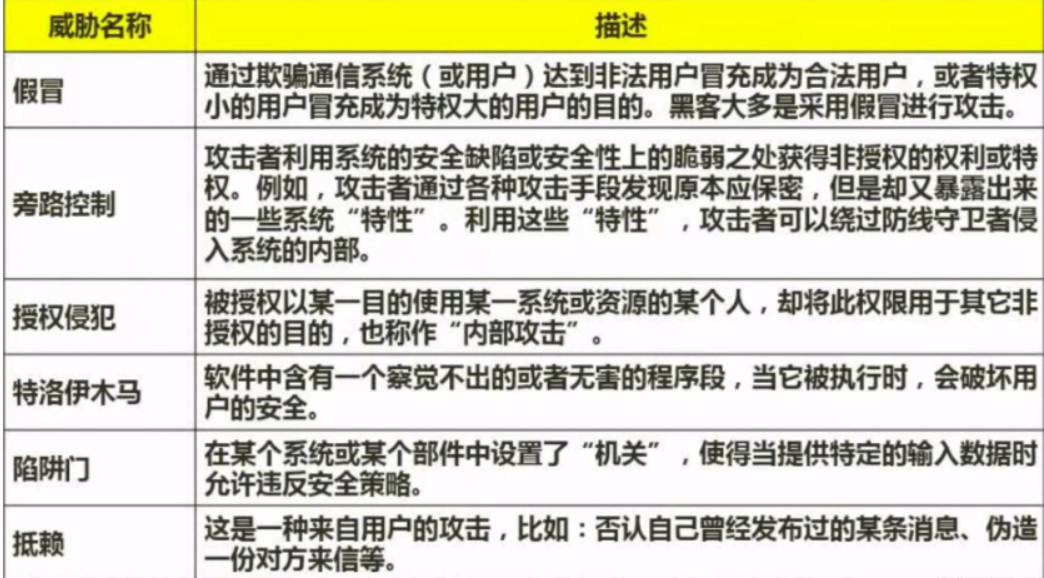

常见的网络威胁

图注:DOS攻击主要破坏了系统的可用性,使系统无法合法的使用相应的资源;业务流分析和窃听的区别在于业务流分析侧重长 期监听、信息的分析,而窃听则只是获取信息

kerberros系统通常在报文中加入时间戳来防止ARP攻击

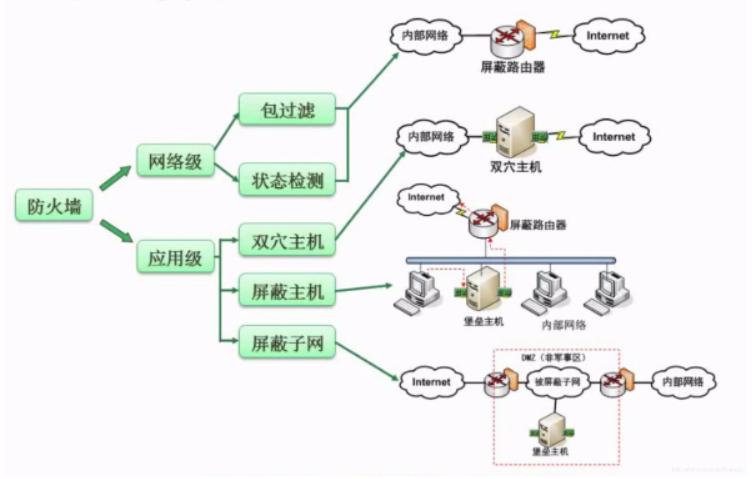

防火墙技术

图注:防火墙技术大体可分为网络级和应用级的防火墙技术,其中

网络级的防火墙层次较低,但效率比较高,主要做法是拒绝接受指定IP段的信息,不管其内容;

应用级防火墙则是层次较高,效率较低,主要做法是:不论信息的来源而直接将信息开箱进行检查,若有问题则拒绝接收;被 屏蔽子网(DMZ)则是一块既不属于内网也不属于外网的隔离区,其目的是为了防止防火墙内部的攻击

防火墙最重要的特性就是利用设置的条件,监测通过的包的特征来决定放行或者阻止数据,同时防火墙一般架设在提供某些服务的 服务器前,具备网关的能力,用户对服务器或内部网络的访问请求与反馈都需要经过防火墙的转发,相对于外部用户而言防火墙隐 藏了内部网络结构。防火墙作为一种网络安全设备,安装有网络操作系统,可以对流经防火墙的流量信息进行详细的日志和审计

入侵检测技术

包括:专家系统、模型检测、简单匹配

-------------------------------------------

个性签名:独学而无友,则孤陋而寡闻。做一个灵魂有趣的人!

如果觉得这篇文章对你有小小的帮助的话,记得在右下角点个“推荐”哦,博主在此感谢!

万水千山总是情,打赏一分行不行,所以如果你心情还比较高兴,也是可以扫码打赏博主,哈哈哈(っ•̀ω•́)っ✎⁾⁾!

浙公网安备 33010602011771号

浙公网安备 33010602011771号