自反ACL

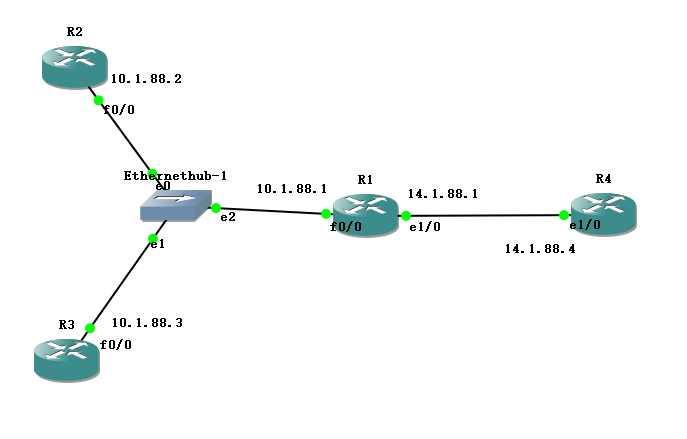

一、实验拓扑

|

|

F0/0 |

E1/0 |

|

R1 |

10.1.88.1 |

14.1.88.1 |

|

R2 |

10.1.88.2 |

/ |

|

R3 |

10.1.88.3 |

/ |

|

R4 |

/ |

14.1.88.4 |

二、配置步骤

1.配置拒绝外网主动访问内网

(1)配置允许ICMP可以不用标记就可以进入内网,其他的必须标记才返回

R1(config)#ip access-list extended come

R1(config-ext-nacl)#permit icmp any any //被允许的ICMP是不用标记就可以进入内网的

R1(config-ext-nacl)#evaluate abc //其他要进入内网的,必须是标记为abc的

(2)应用ACL

R1(config)#interface ethernet 1/0

R1(config-if)#ip access-group come in

2.测试结果

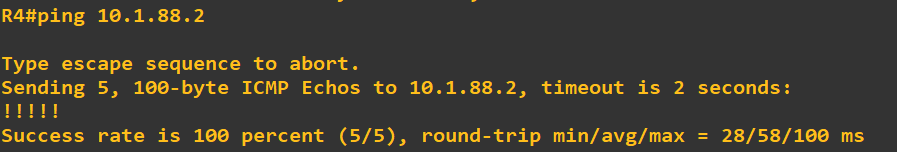

(1)测试外网R4的ICMP访问内网

可见ICMP是可以任意访问的

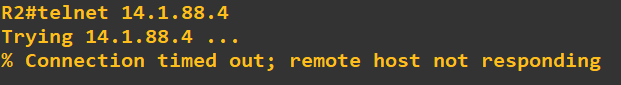

(2)测试外网R4telnet内网

可见除了ICMP之外,其他流量进入不了内网

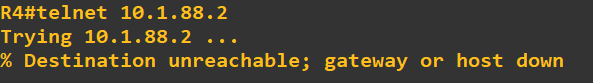

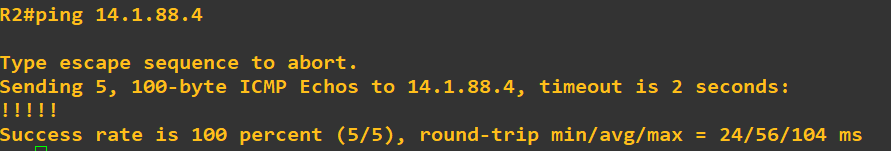

(3)测试内网R2的ICMP访问内网

可见内网发送的ICMP包正常从外网返回

(4)测试内网R2telnet到外网

可见,除ICMP之外其他流量通过不了

配置内网向外网发起的telnet被返回

(1)配置内网出去时,telnet被记录为abc,将会被允许返回

R1(config)#ip access-list extended goto

R1(config-ext-nacl)#permit tcp any any eq telnet reflect abc timeout 60 //telnet标记为abc

R1(config-ext-nacl)#permit ip any any

(2)应用ACL

R1(config)#interface ethernet 1/0

R1(config-if)#ip access-group goto out

测试结果

(1)查看R2到外网的ICMP

ICMP传送正常

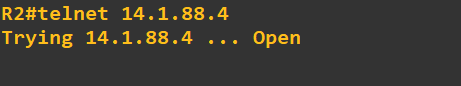

(2)查看内网向外网发起telnet

可见,内网向外网发送的telnet因被标记了abc所以被允许返回了

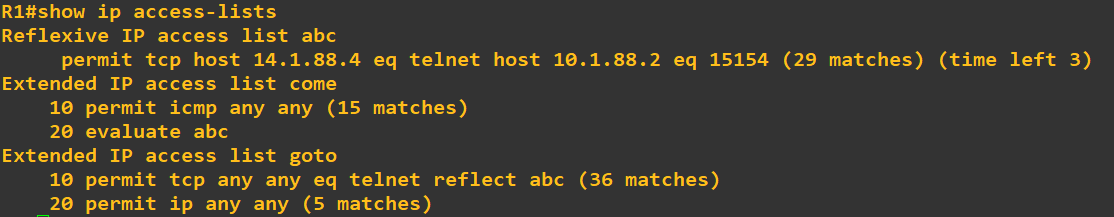

(3)查看ACL

可见,有一条为abc的acl允许外网到内网telnet,由于内网发到外网的telnet被标记了,所以也自动产生了允许其返回的ACL