test.fire渗透测试

testfire.net 是一包含很多典型web漏洞的模拟银行网站,是IBM公司为了演示其著名的web应用安全扫面铲平AppScan的强大功能所建立的测试站点

一、通过DNS和IP地址挖掘目标网络信息

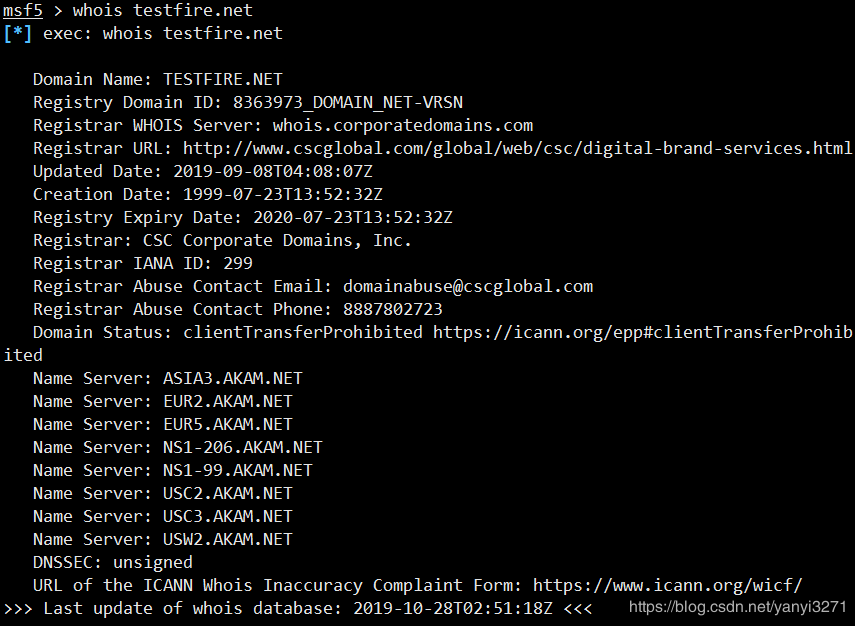

1、whois域名注册信息查询

whois是一个用来查询域名注册信息数据库的工具,一般的域名注册信息包含域名所有者、服务商、管理员邮件地址、域名注册日期和过期信息

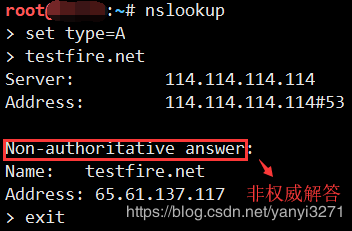

2、nslookup和dig域名查询

nslookup:只会得到DNS解析服务器保存在Cache中的非权威解答

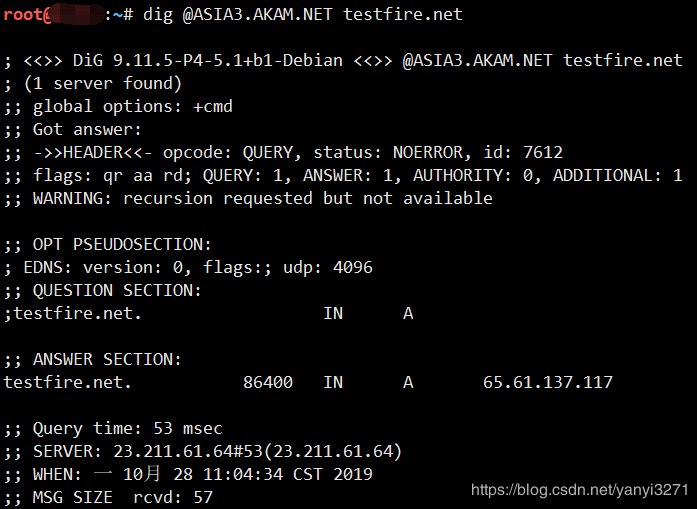

dig:可以从该域名的官方DNS服务器上查询到精确的权威解答

查询结果显示testfire.net域名被解析至65.61.137.117这一IP地址

dig命令可以指定使用哪台DNS解析服务器进行查询,同时采用dig命令将会触发DNS解析服务器向官方权威DNS服务器进行一次递归查询,以获取权威解答

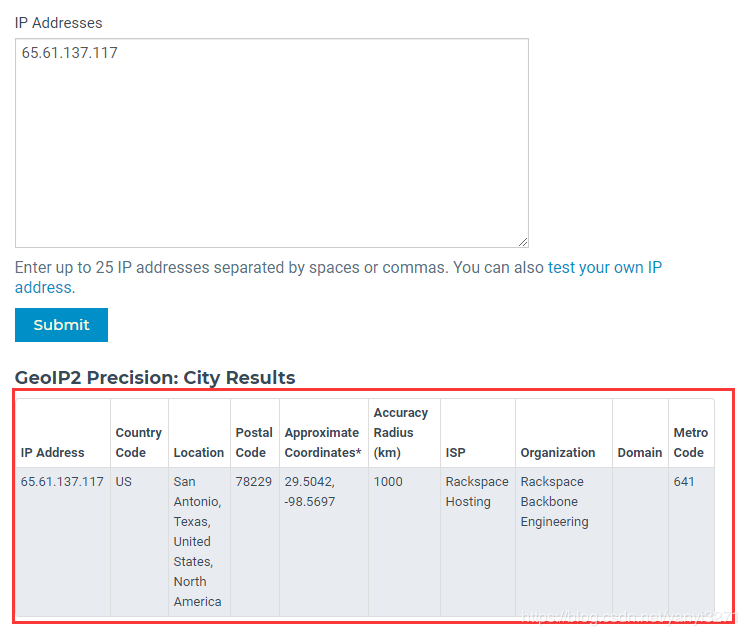

3、IP2Location地理位置查询

在https://www.maxmind.com中使用IP到地理位置的查询服务,查询国内的IP地址,推荐使用“QQ纯真数据库”,也可以在其网站http://www.cz88.net

4、枚举子域名

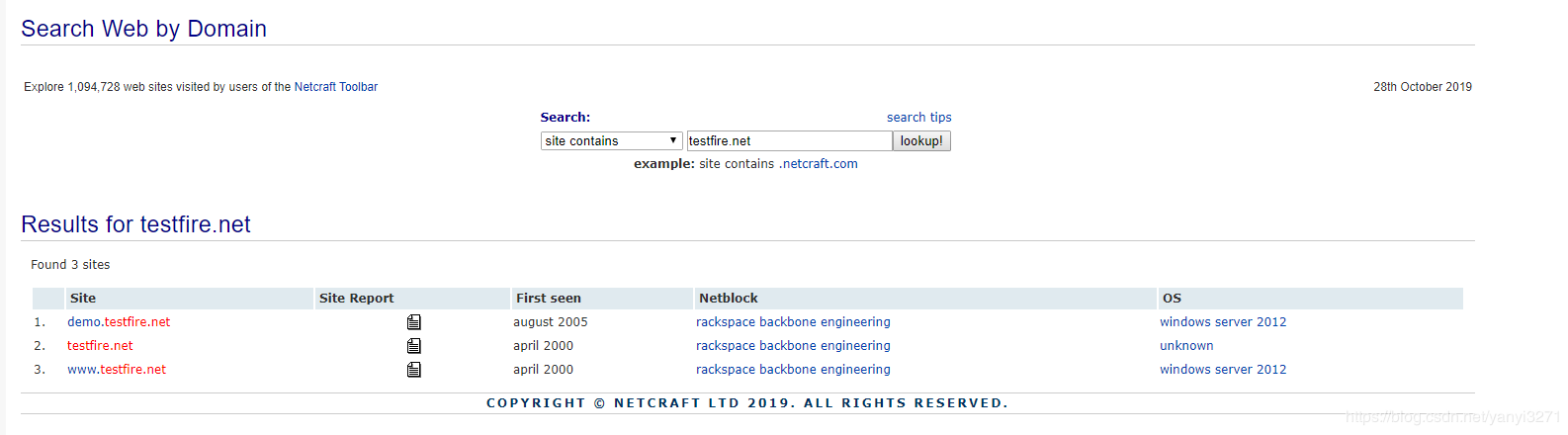

https://searchdns.netcraft.com

https://toolbar.netcraft.com/site_report?url=http://www.testfire.net

查询www.testfire.net子域名网站的网段宿主

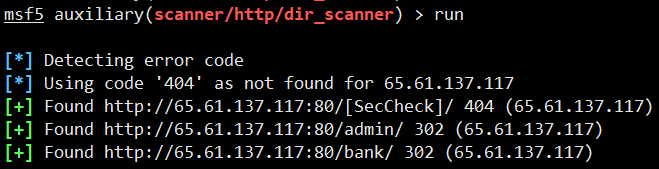

5、scanner/http/die_scanner查询网站目录

使用scanner/http/die_scanner辅助模块来搜索testfile网站目录

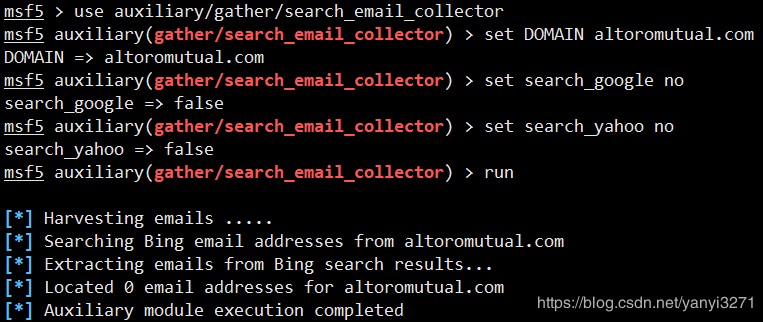

6、搜索网站中的E-mail地址

使用search_email_collector辅助模块收集特定网站上的邮件地址

没有找到相应结果

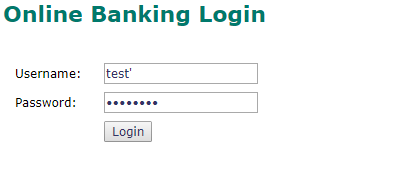

7、搜索易存在SQL诸如点的页面

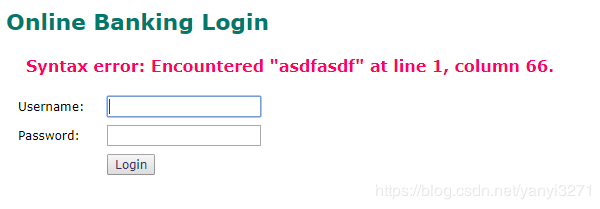

在google中搜索site:testfire.net inurl:login,得到了后台登录URL

进入登录窗口,进行测试

提交表单后,出现如下错误:

可见,网站对用户输入没有过滤,猜测网站进行用户验证时使用的SQL语句类似于:

SELECT * FROM [USERS] WHERE username = ? AND password = ?

可以通过如下语句绕过testfire网站登录验证逻辑进入后台管理平台

SELECT * FROM [USERS] WHERE username = ‘admin’ OR ‘1’ AND password = ‘test’ OR ‘1’

8、metaploit的主机发现模块

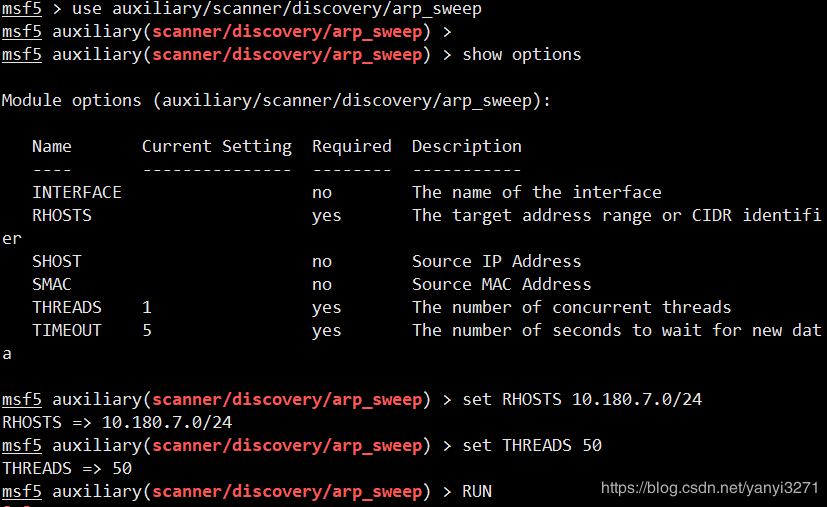

主机发现模块可用于活跃主机的发现,这些模块位于modules/auxiliary/scanner/discovery/,主要有以下几个:arp_sweep、ipv6_multicast_ping、ipv6_neighbor、ipv6_neighbor_router_advertisement、udp_probe、udp_sweep

两个常用模块为:

arp_sweep,使用arp请求枚举本地局域网络中所有活跃主机

udp_sweep,通过发送UDP数据包探查指定主机是否活跃,并发现主机上的UDP服务

使用如下:

9、metasploit中的端口扫描器

search portscan

推荐使用syn端口扫描,速度快、结果准确、不容易被对方察觉