6.20入侵检测排查

windows入侵排查

应急事件分类:

web入侵:网页挂马、主页篡改、webshell

系统入侵:病毒木马、勒索软件、远控后门

网络攻击:DDos、DNS劫持、ARP欺骗

一、系统账号安全

1、是否有弱口令、远程登录端口是否公网开放(3389、22、21);

咨询管理员

2、可疑账户、新增账户、隐藏账户

lusrmgr.msc/计算机管理-本地用户和组,重点看管理员组Administrators是否有新增账户

3、隐藏账户、克隆账户

注册表regedit, 查看管理员对应值\HKEY_LOCAL_MACHINE\SAM\Domains\Account\Users\Names;

或者直接用工具检测D盾web查杀,克隆账户$;

4、日志查看管理员登录时间,用户名是否异常

eventvwr.msc/计算机管理,打开事件查看器;

日志分类:应用程序(程序运行、文件错误等)、系统(系统组件事件、驱动软件崩溃数据丢失等)、安全日志(登录日志、进程、账户管理

策略变化等);

默认位置:C:\Windows\System32\Winevt\Logs\Application.evtx;System.evtx;Security.evtx

查看管理工具-本地安全策略-本地策略-审核策略配置;

事件日志分析/日志分析工具log parser

ID 说明

4624 登录成功

4625 失败

4634 注销成功

4647 用户启动注销

4672 管理员登录

4720 创建用户

特别关注账户名称、登陆类型、进程名称、源网络地址:

二、端口、进程

1、端口连接,是否有恶意外联;

netstat -ano查看网络连接;定位pid后,通过tasklist定位进程;tasklist | findstr "pid"

2、进程检查

运行-msinfo32-查看正在运行任务,详细进程信息;

d盾查杀工具;

命令:

查看端口对应进程pid:netstat -ano |findstr "21";端口号

查看进程对应pid:tasklist |findstr "pid"

三、启动项、计划任务、服务

1、异常启动项

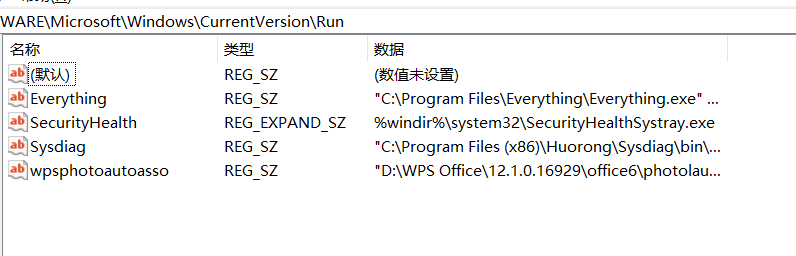

运行-msconfig,是否有异常启动项目;注册表regedit启动项;

\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run;查看是否异常

\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

2、计划任务

计算机管理-计划任务;查看计划任务属性

3、服务

services.msc;是否有自启动服务

四、系统版本、补丁信息

1、systeminfo,查看系统信息

2、可yi目录/文件

%Userprofile%\Recent分析最近打开的可疑文件;或者各个目录文件时间排序查看;

3、回收站、浏览器下载历史记录

4、修改时间在创建时间之前的可疑文件;

5、发现webshell和木马远控,判断同一时间范围创建的文件;

文件搜索通过修改时间搜索;

五、病毒查杀

杀软、更新病毒库,全盘扫;

webshell的话更具具体站点路径,多款杀软弥补规则库不足;

linux入侵排查

一、账户安全

1、用户信息,查看/etc/passwd,用户名,密码,用户id,组id,说明,家目录,登录之后shell

查看是否有多余用户; awk -F: '$3==0{print $1}' /etc/passwd

2、影子文件/etc/shadow,用户名,加密密码,最后修改日期,两次密码修改间隔,密码有效期,告警天数,过期宽限天数,失效时间

命令:

who 当前登录用户

w 查看系统信息

uptime 系统登录多久、多少用户、负载情况

查看是否有远程登录用户 awk '/\$1|\$6{print $1}' /etc/passwd

3、除root账户外,其他账户存在sudo权限;

cat /etc/sudoers | grep -v grep -v"^#\|^$" |grep "ALL=(ALL)"

4、禁用删除多余或可疑账户

usermod -L user 禁用账户,账户无法登录

userdel user 删除user用户

userdel -r user 删除user用户,将home目录下user目录一并删除

5、查看历史命令history

进入用户目录下:cat .bash_history

二、异常端口进程

1、进行连接,端口:netstat -antlp;netstat -ano

查看进程、cpu、mem内存等情况,ps -aux |grep pid

2、开机启动项;

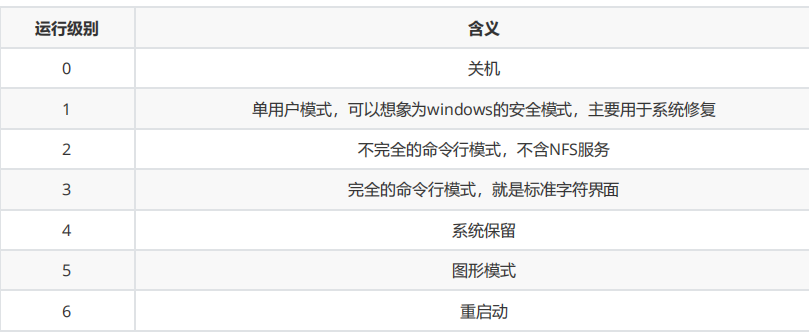

查看运行级别命令:runlevel;

设置系统默认允许级别:

vi /etc/initab; id=3:initdefault 开机进行3级别

检查开机启动配置文件:etc/rc.local etc/rc.d/rc[0-6].d

3、定时任务

crontab -l 列出用户cron服务的详细内容;

查看目录下是否有恶意脚本;

/cron.daily

/var/spool/cron

/etc/crontab

/etc/cron.d

/etc/cron.hourly

/etc/cron.monthly

/etc/cron.weekly

/etc/anacrontab

/var/spool/anacron

4、检查服务

查看安全的软件包:chkconfig --list 服务自启动状态;

ps aux |grep crond 查看当前服务

5、检查异常文件

敏感目录tmp目录,..文件夹具有隐藏属性;

查看webshell、远控木马创建时间,找出同一时间范围创建文件

find /opt-inname "*" -atime 1 -type f 找出opt下一天前访问过的文件

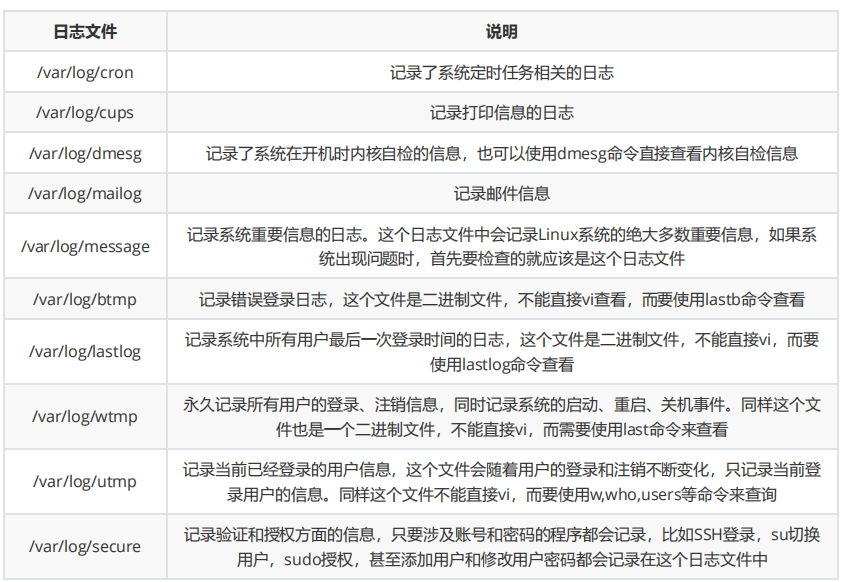

Linux日志分析

默认存放位置:/var/log

查看日志配置:cat /etc/rsyslog.conf

重点查看:登录失败日志:/var/log/btmp,最后一次登录:/var/log/laslog,登录成功:var/log/wtmp,安全日志:var/log/secure;历史命令:history,删除: -c**

日志分析常用命令:find(指定目录查找文件)find /etc -name init

、grep(文本搜索,查找含有某字符串的所有文件) grep -rn "hello"

、egrep(扩展grep)、

awk(文本分析)、sed(文本查找替换删除等);

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· ollama系列01:轻松3步本地部署deepseek,普通电脑可用

· 25岁的心里话

· 按钮权限的设计及实现