6.6水平垂直越权

原理

前端安全:界面

判断用户等级后,代码界面部分进行可选显示;

后端安全:数据库;

判断思路:在访问数据包中有传输用户编号,用户组编号或类型编号时,尝试对值修改,就是测试越权的基本。

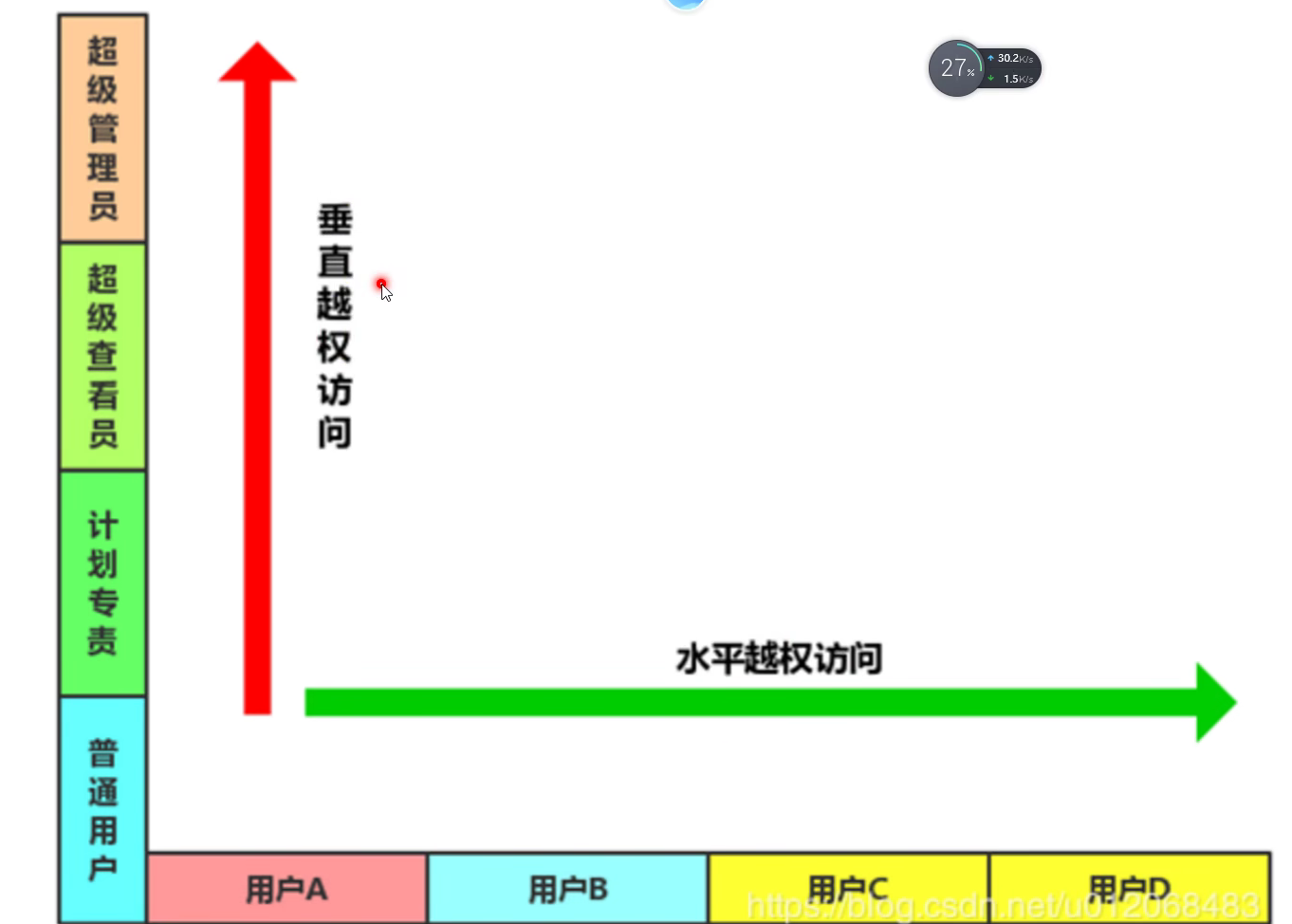

水平、垂直越权,未授权访问

水平:通过更换id之类的身份标识,账户a获取(修改、删除等)b账户数据;

垂直:低权限身材账户,发送高权限账户请求;

未授权:通过删除请求中认证消息重放请求,依旧可以访问或者完成请求;

pikaqu靶场实践

通过修改usename,即可达到水平越权其他用户信息,此处可使用fuzz字典进行人物名模糊测试;

模拟测试用户名思路:

1.通过网站注册,用户显示重复判断;

2.访问其他个人空间获取用户信息;

垂直越权思路pikaqu靶场

抓取admin用户创建用户数据包cookie;

替换掉普通用户数据包中cookie值重发;

成功执行创建用户命令,新用户为shab

条件:获取管理员添加用户数据包:

1.普通用户前端操作抓取数据包;

2.通过网站源码本地搭建自己模拟抓取

3.盲猜

墨者靶场身份认证失效漏洞实战

登录test用户抓包,发现可修改id后两位,利用burp自动化脚本爆破

或者使用字典将00-99导入字典;

结合马春生图片可查看代码id为,20128880316,即可查看该数据包的响应包;

getProfile({"card_id":"20128880316","user":"m233241","password":"71cc568f1ed55738788751222fb6d8d9","email":"hhh222@gmail.com","tel":"13922137899","login_ip":"110.21.43.66","name_uid":"520181197603155771"})

解密密码得:9732343,即可实现登录;

burp插件autha安装,可简化越权监测命令;

使用方法:用登录成功的cookie,来验证批量的url,存在越权的会被成功筛选处理;

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· ollama系列01:轻松3步本地部署deepseek,普通电脑可用

· 25岁的心里话

· 按钮权限的设计及实现