5.7前端跨域CSRF和SSRF

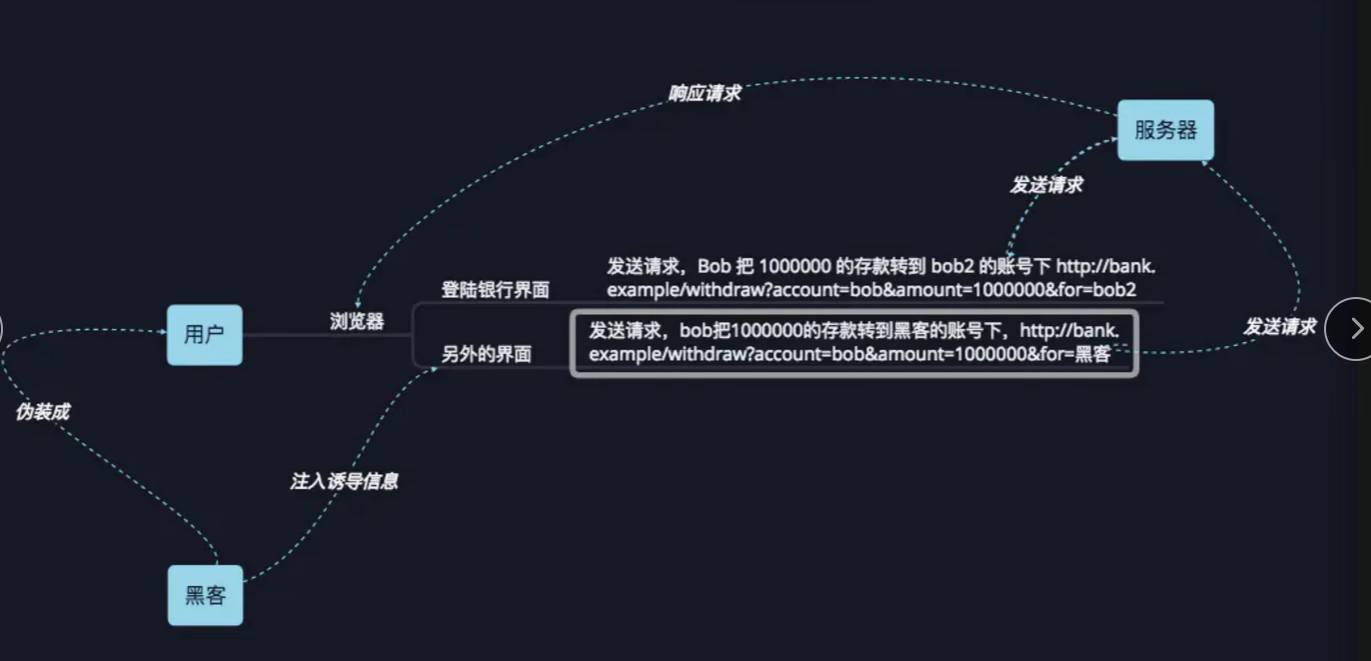

一、CSRF(跨站请求伪造)

1、get类型(pikaqu靶场环境)

前提:抓包获取请求地址,构造伪造请求站点,并保持用户登录状态点击伪造站点

此时在其他主机,构造网站信息index.html文件,并伪造修改个人信息数据包;

<script src='http://192.168.127.129:81/vul/csrf/csrfget/csrf_get_edit.php?sex=girl&phonenum=150291231321176396&add=usa&email=lili%40126321321com&submit=submit HTTP/1.1'> </script>

之后靶机访问该主机ip默认网站,此时触发CSRF,靶机个人信息已被修改;

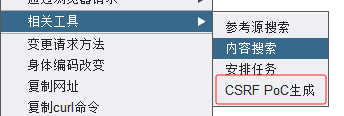

2、漏洞检测

抓取网页数据包,如修改信息页面,使用burp检测插件;

3、防御思路

- 设计随机token(每个数据包,防止恶意构造数据包)

- 检测referer是否为同源(可二次抓包修改);

- 重要数据请i求原始密码

- 设置验证码

- 限制请求方式只为post

二、SSRF(服务器请求伪造)

原理:服务器端提供了其他服务器应用获取数据的功能,且没用对目标地址做过滤和限制;从而达到内网探测的效果;

内网ip即可用字典配合burp跑一下,通过返回信息确定;

浙公网安备 33010602011771号

浙公网安备 33010602011771号