20211909罗乐琦 《网络攻防实践》 第八次作业

实验任务

动手实践任务一

对提供的rada恶意代码样本,进行文件类型识别,脱壳与字符串提取,以获得rada恶意代码的编写作者,具体操作如下:

(1)使用文件格式和类型识别工具,给出rada恶意代码样本的文件格式、运行平台和加壳工具;

(2)使用超级巡警脱壳机等脱壳软件,对rada恶意代码样本进行脱壳处理;

(3)使用字符串提取工具,对脱壳后的rada恶意代码样本进行分析,从中发现rada恶意代码的编写作者是谁?

动手实践任务二:分析Crackme程序

任务:在WinXP Attacker虚拟机中使用IDA Pro静态或动态分析crackme1.exe和crackme2.exe,寻找特定的输入,使其能够输出成功信息。

分析实践任务一

分析一个自制恶意代码样本rada,并撰写报告,回答以下问题:

1、提供对这个二进制文件的摘要,包括可以帮助识别同一样本的基本信息;

2、找出并解释这个二进制文件的目的;

3、识别并说明这个二进制文件所具有的不同特性;

4、识别并解释这个二进制文件中所采用的防止被分析或逆向工程的技术;

5、对这个恶意代码样本进行分类(病毒、蠕虫等),并给出你的理由;

6、给出过去已有的具有相似功能的其他工具;

7、可能调查处这个二进制文件的开发作者吗?如果可以,在什么样的环境和什么样的限定条件下?

分析实践任务二

Windows 2000系统被攻破并加入僵尸网络

任务:分析的数据源是用Snort工具收集的蜜罐主机5天的网络数据源,并通过编辑去除了一些不相关的流量并将其组合到了单独的一个二进制网络日志文件中,同时IP地址和其他特定敏感信息都已经被混淆以隐藏蜜罐主机的实际身份和位置。回答下列问题:

1、IRC是什么?当IRC客户端申请加入一个IRC网络时将发送那个消息?IRC一般使用那些TCP端口?

2、僵尸网络是什么?僵尸网络通常用于什么?

3、蜜罐主机(IP地址:172.16.134.191)与那些IRC服务器进行了通信?

4、在这段观察期间,多少不同的主机访问了以209.196.44.172为服务器的僵尸网络?

5、那些IP地址被用于攻击蜜罐主机?

6、攻击者尝试攻击了那些安全漏洞?

7、那些攻击成功了?是如何成功的?

实验过程

动手实践任务一

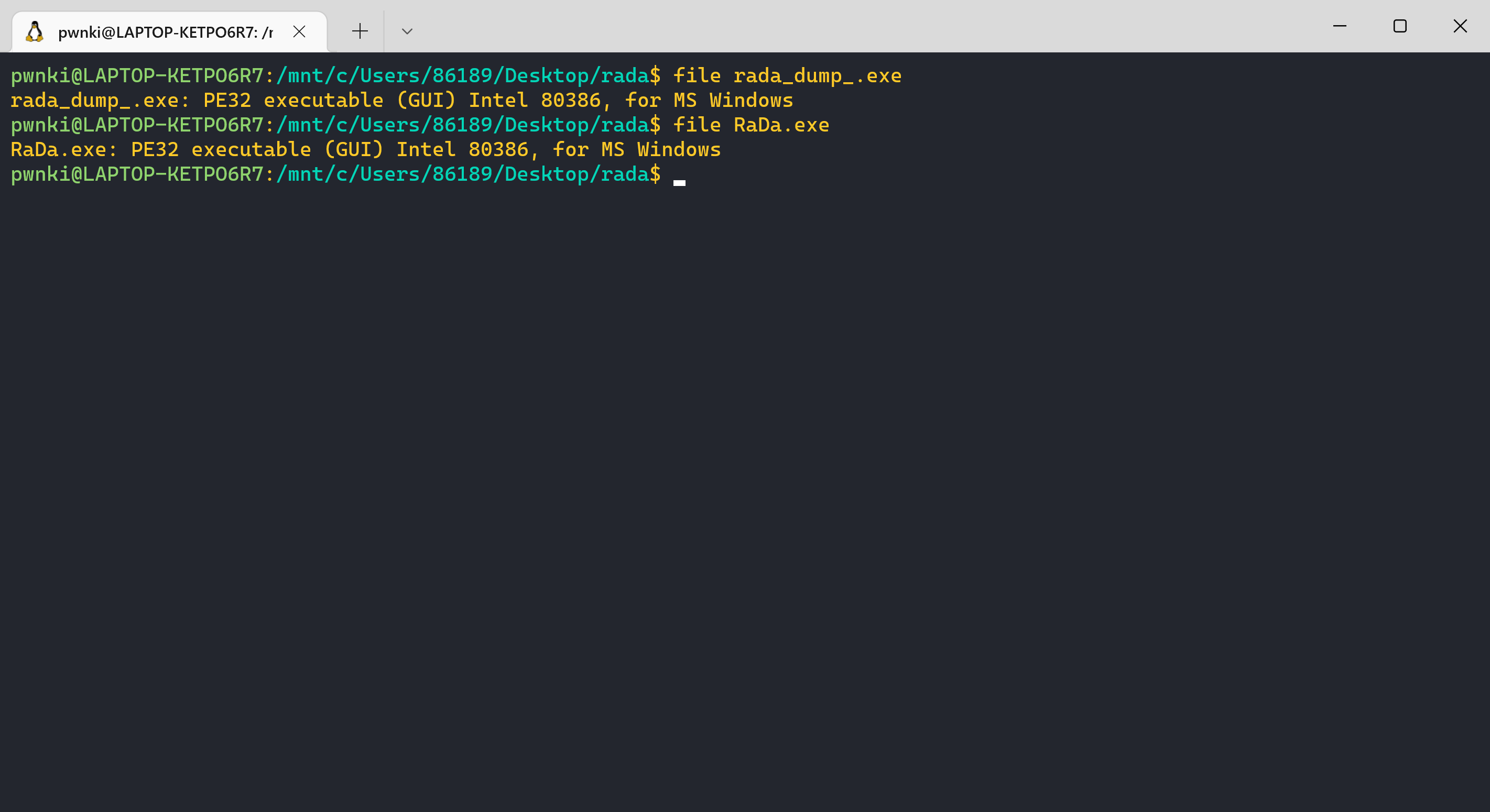

在linux下查看文件类型,文件为PE类型的可执行文件

file rada_dump_.exe

file RaDa.exe

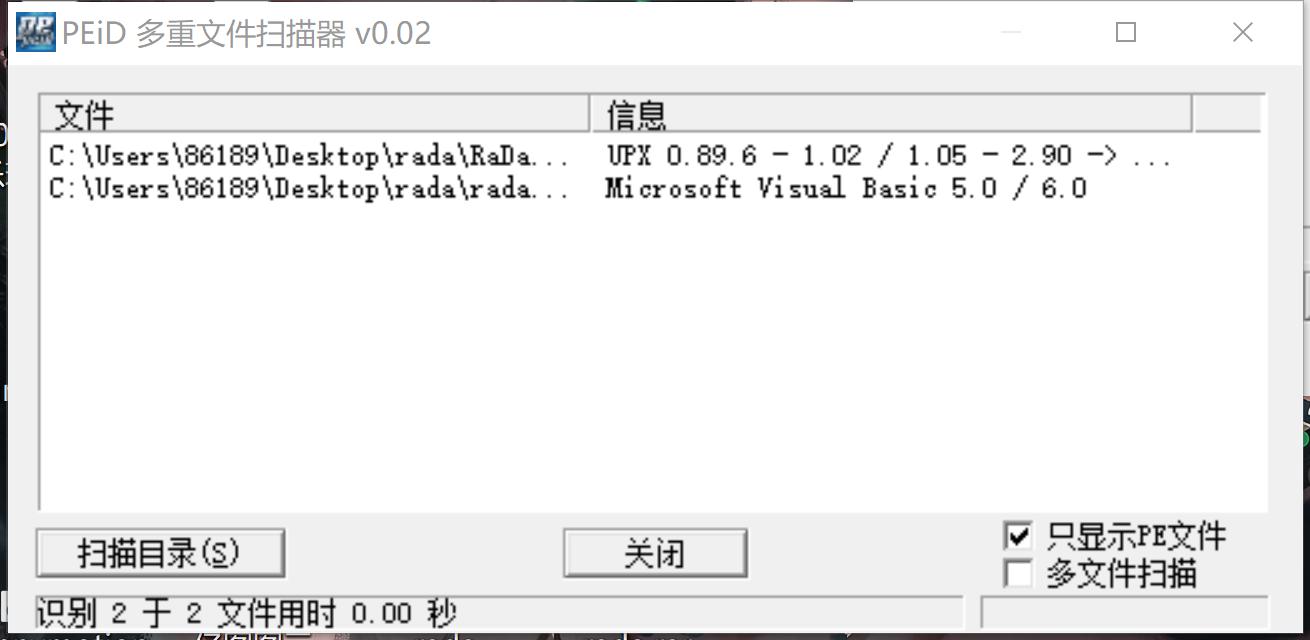

使用PEiD对文件进行扫描,可以看到加壳的信息为“UPX 0.89.6 - 1.02 / 1.05 - 2.90 -> Markus & Laszlo”

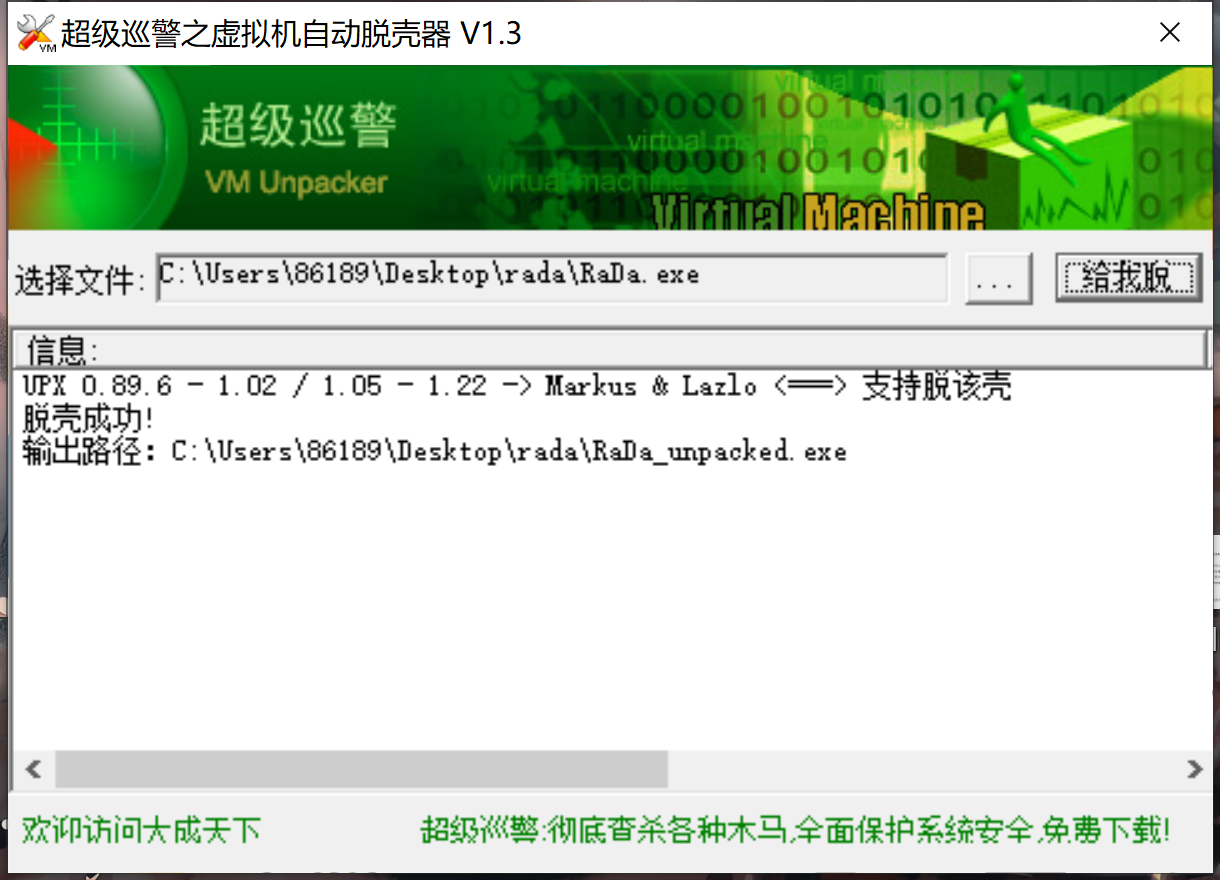

使用超级巡警脱壳机进行脱壳

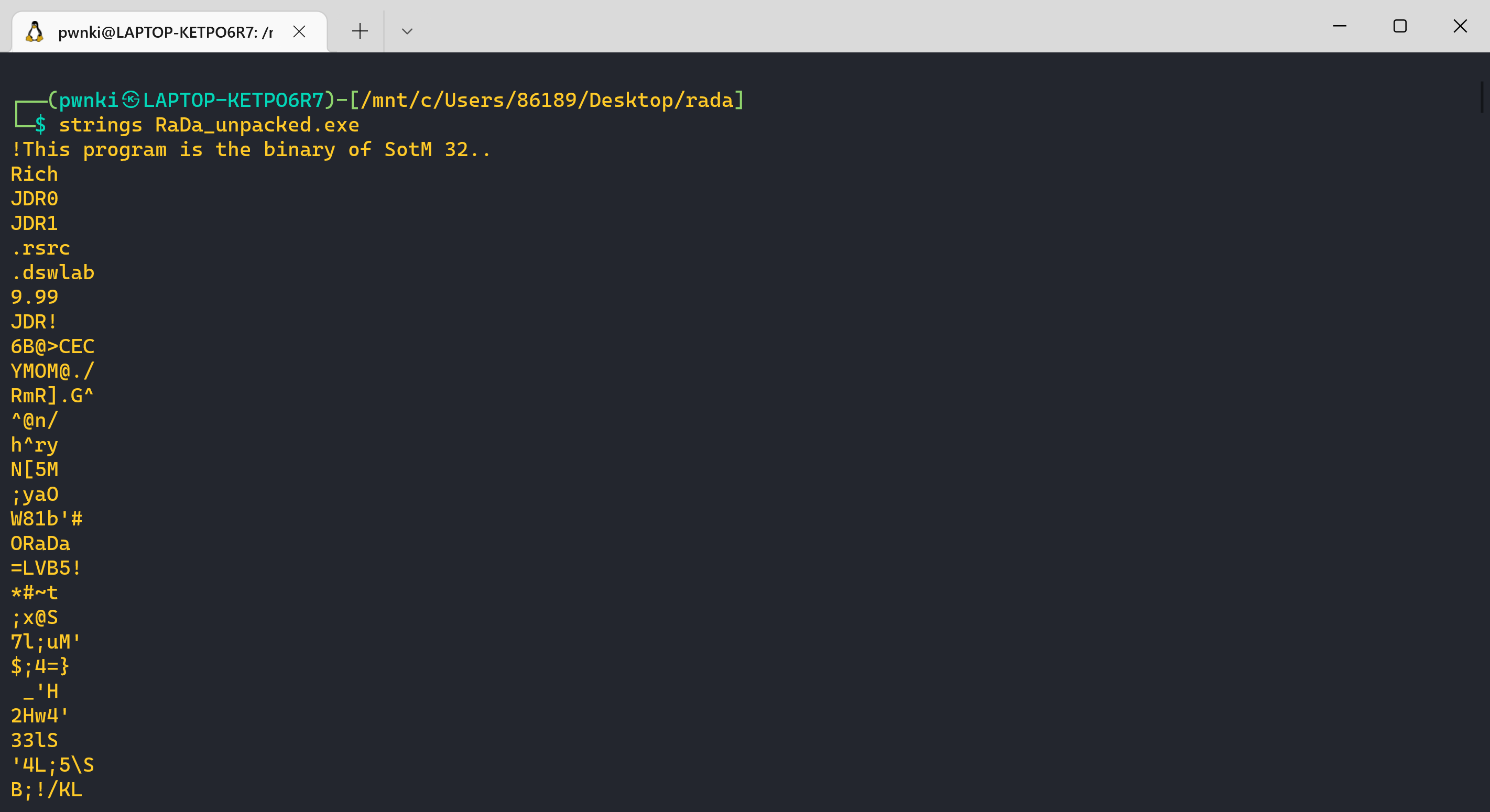

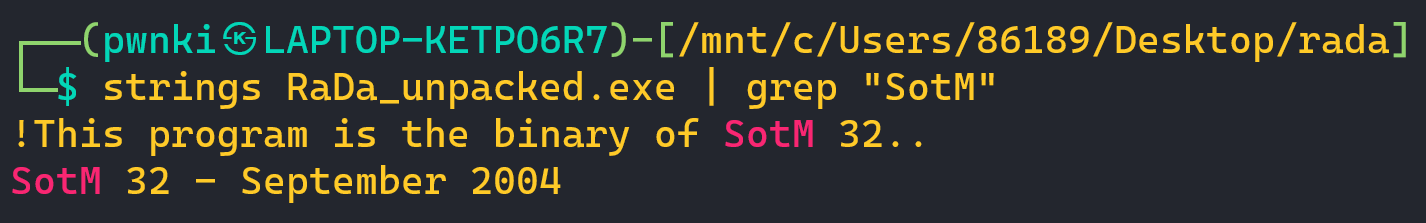

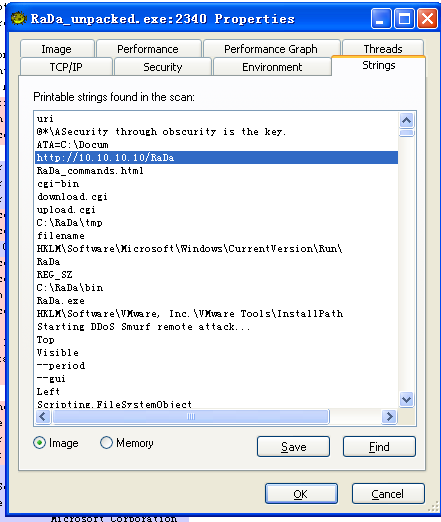

对脱壳后的文件进行字符串提取,这个“SotM 32”网上查不到相关的信息,应该是作者的名字。

strings RaDa_unpacked.exe

strings RaDa_unpacked.exe | grep "SotM"

动手实践任务二:分析Crackme程序

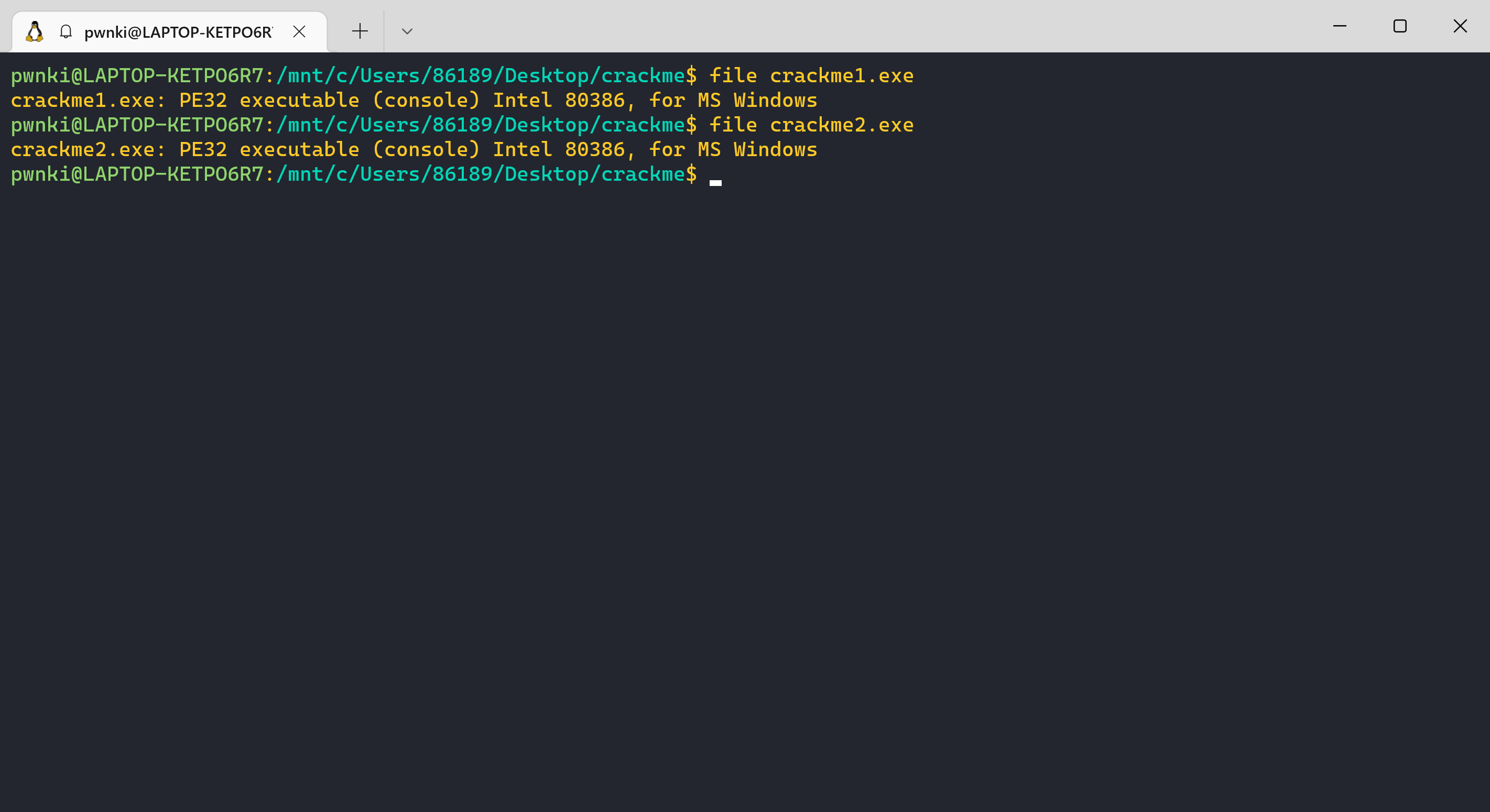

先查看一下两个文件的架构,都是32位的PE文件。

file crackme1.exe

file crackme2.exe

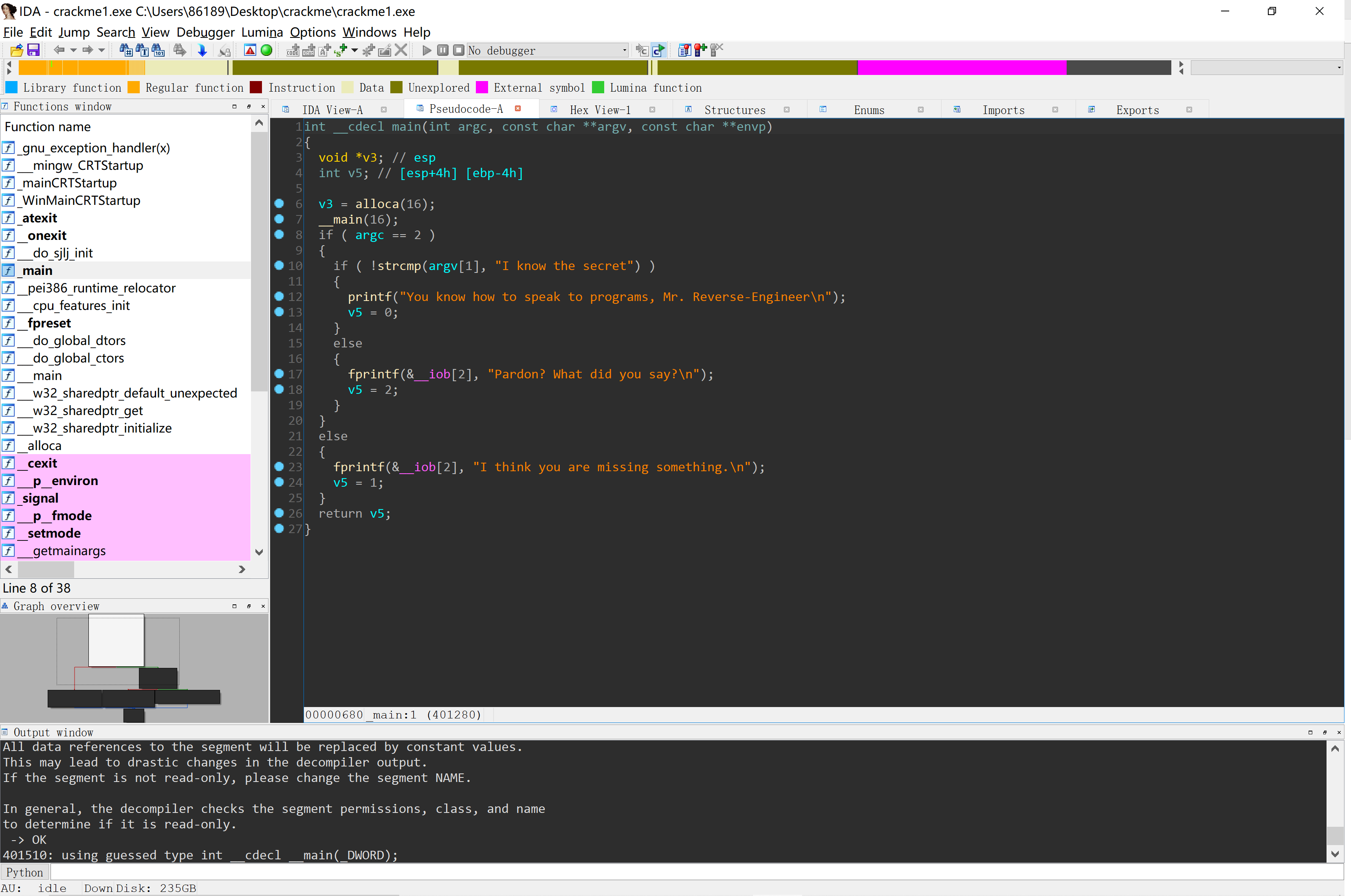

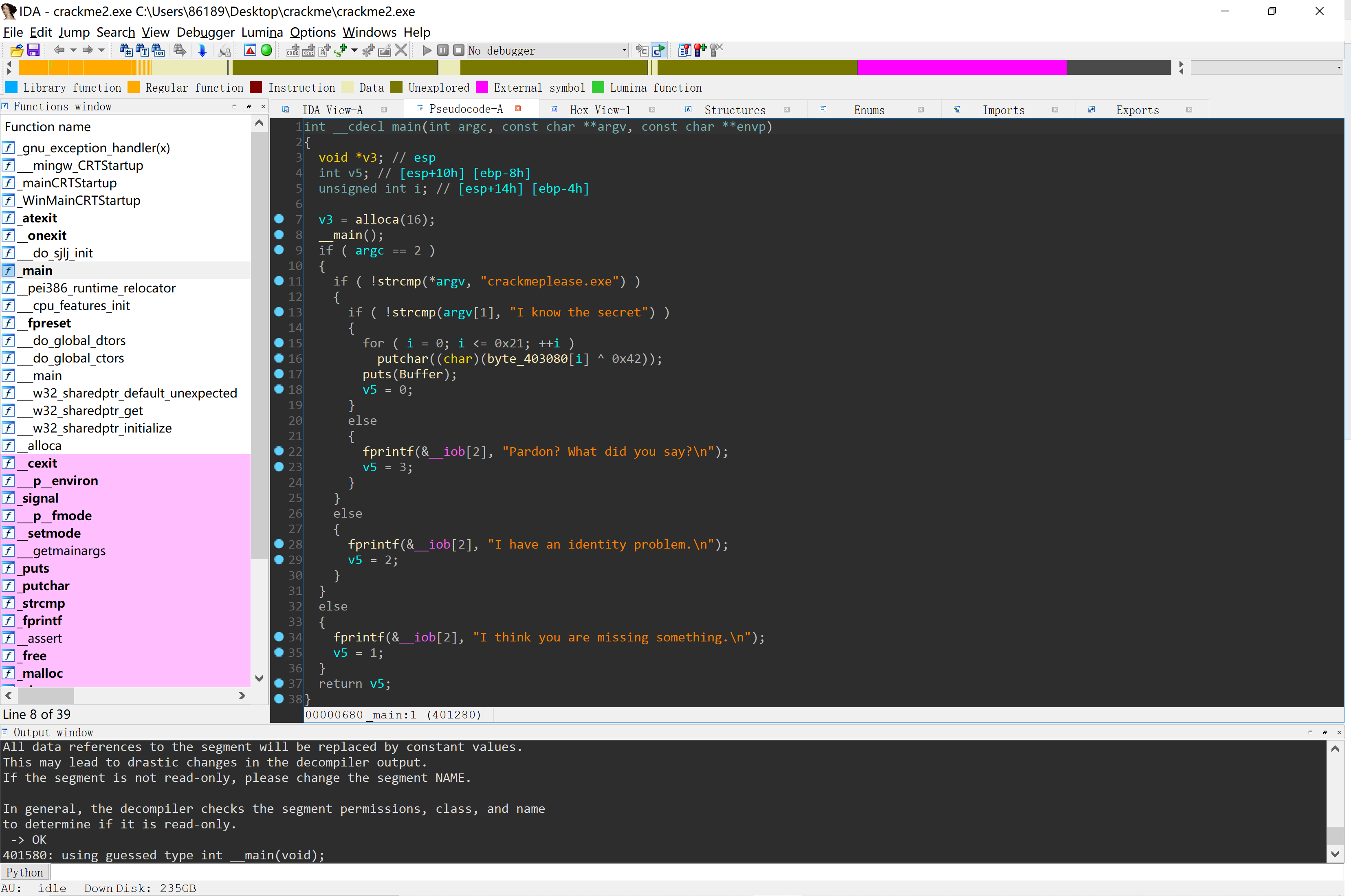

使用ida打开,找到main函数F5进行反编译,根据程序逻辑,我们命令行传参时在输入第一个参数为“I know the secret”即可。

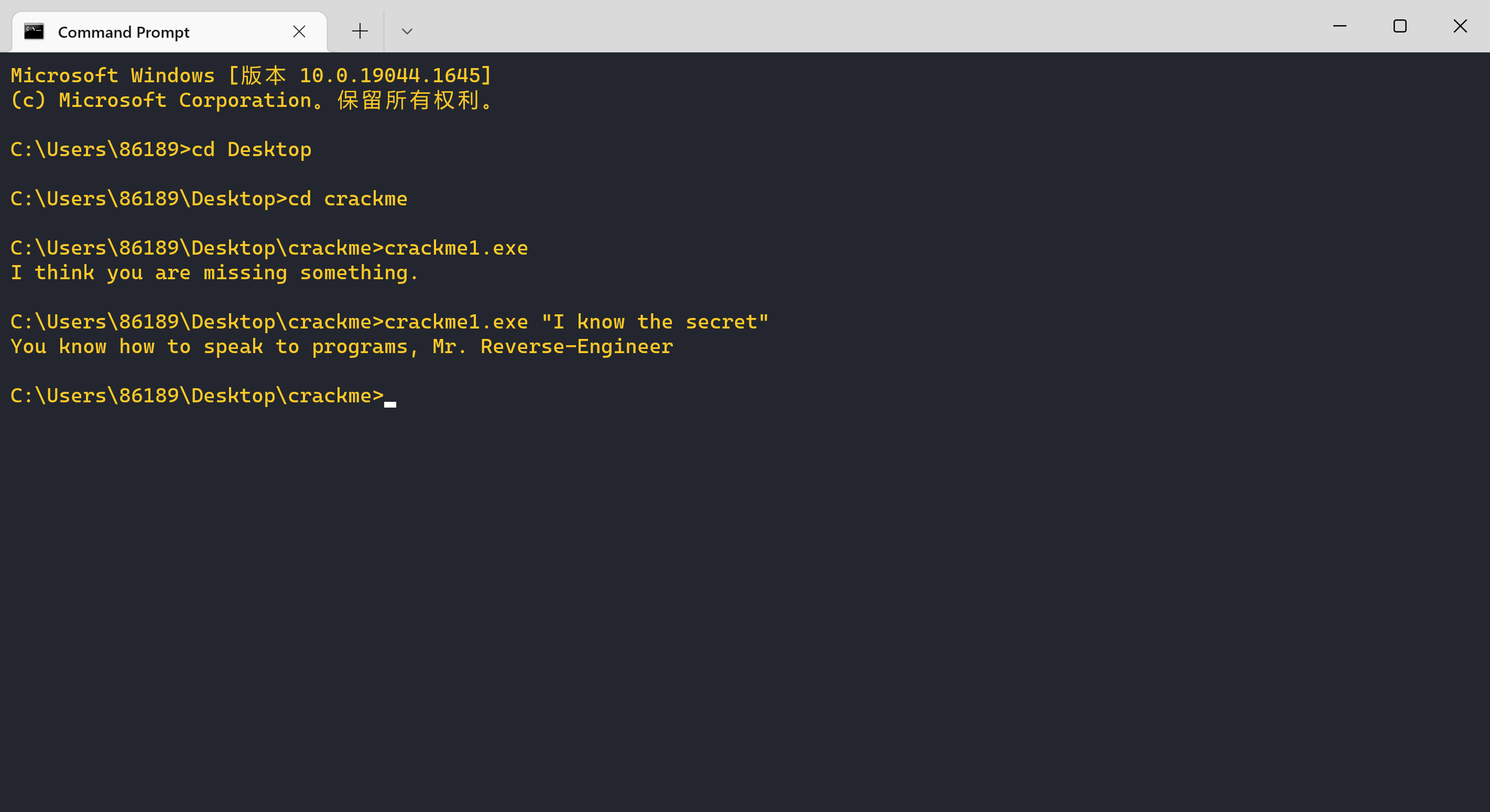

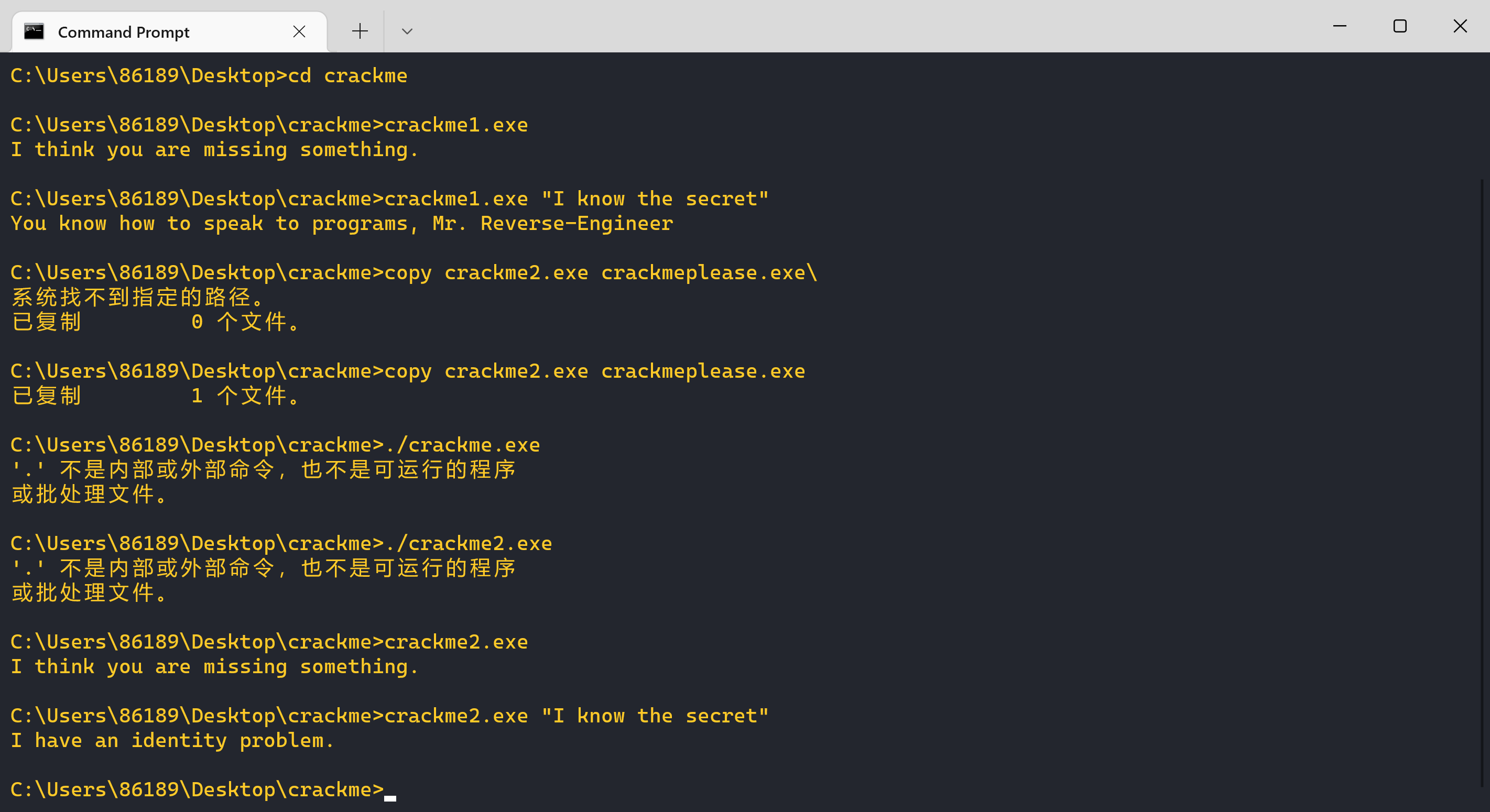

验证一下

对于crackme2.exe,一样的思路,这次我们需要设置程序运行名为"crackmeplease.exe",第易个参数为"I know the secret"。

同样进行验证

分析实践任务一

1、提供对这个二进制文件的摘要,包括可以帮助识别同一样本的基本信息;

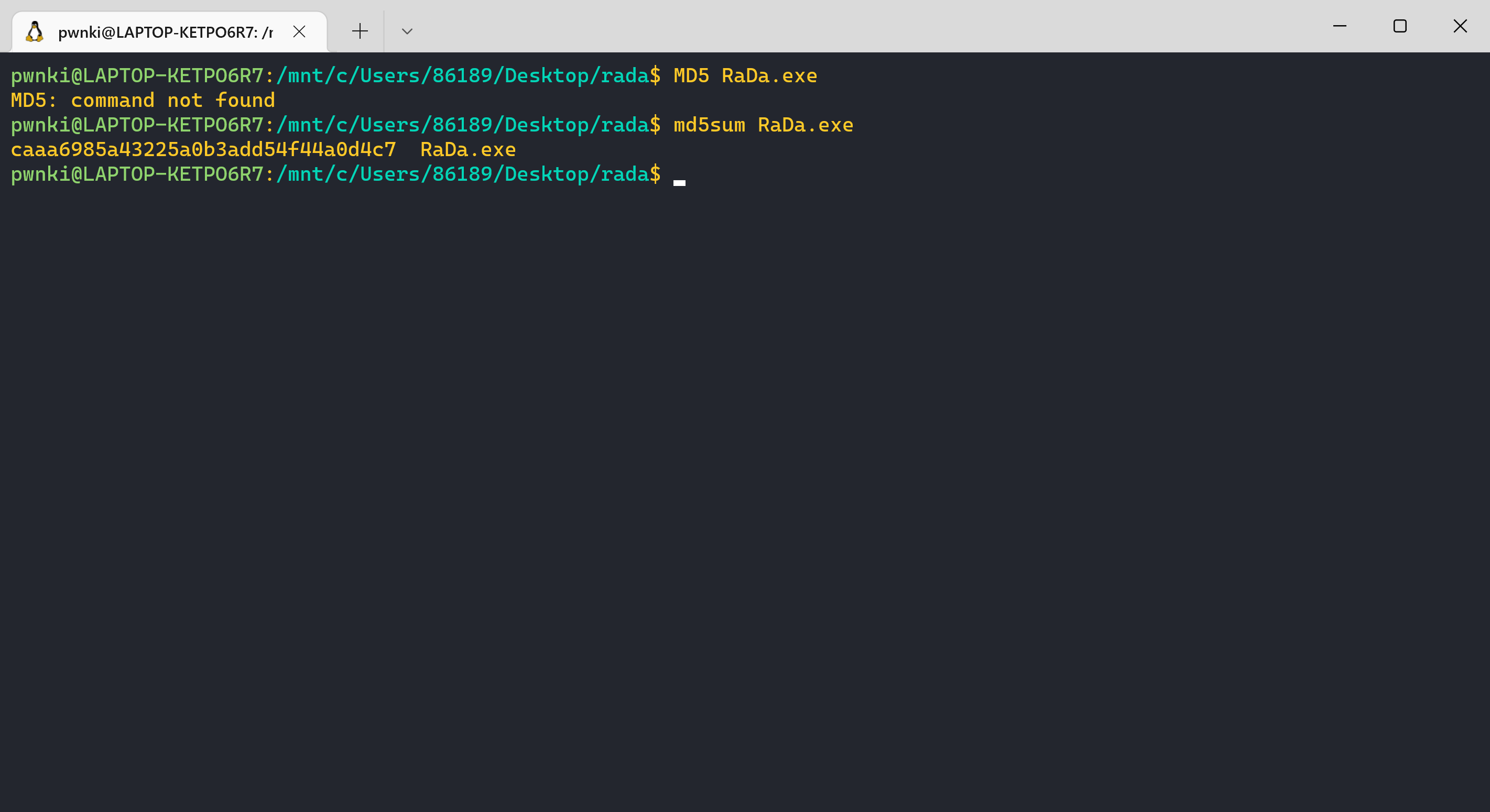

我们可以使用MD5算法提取文件的摘要

2、找出并解释这个二进制文件的目的;

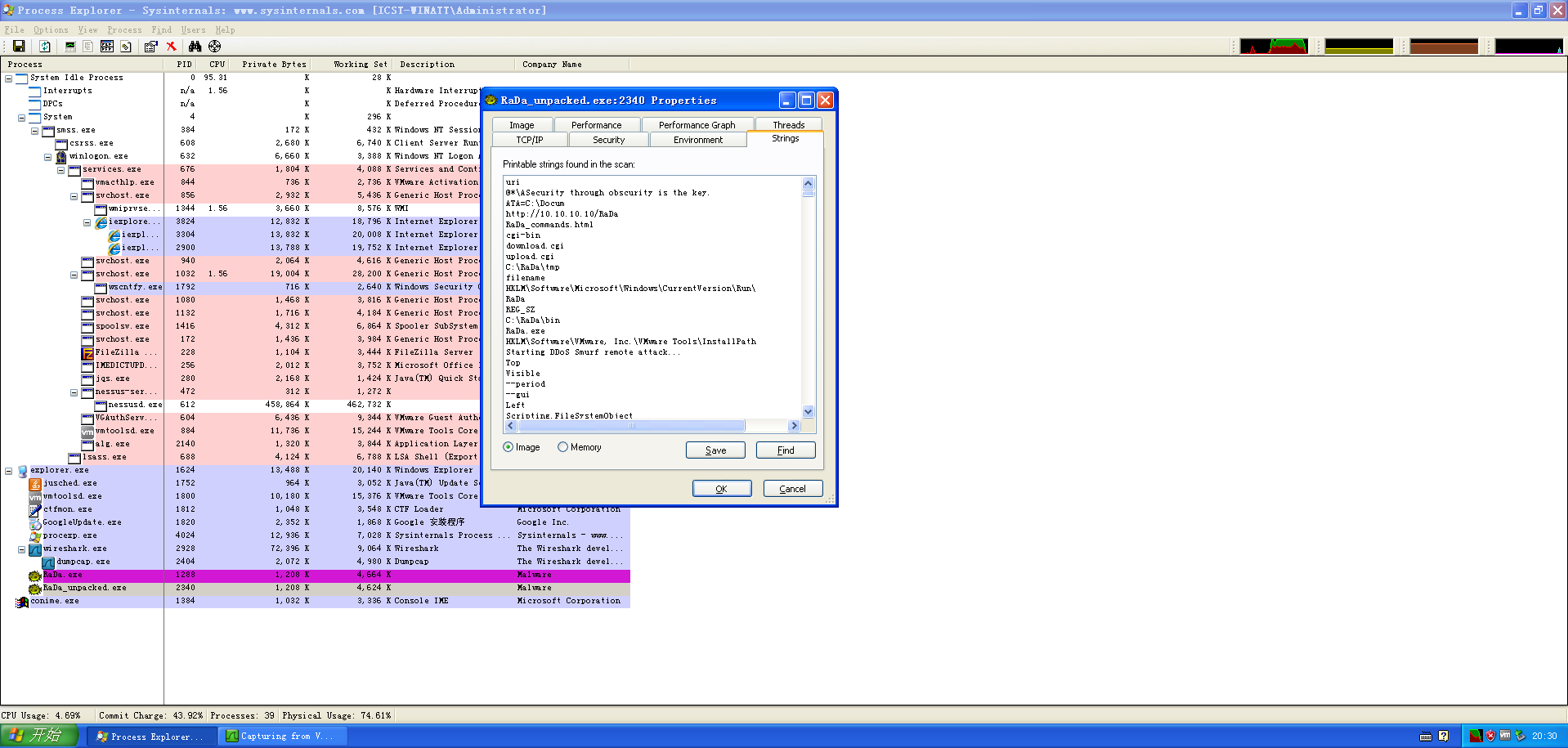

打开Process Explorer,并运行脱壳后的exe文件

程序首先访问了10.10.10.10的网站RaDa_commands.html,并将文件下载到C:\RaDa\tmp目录下

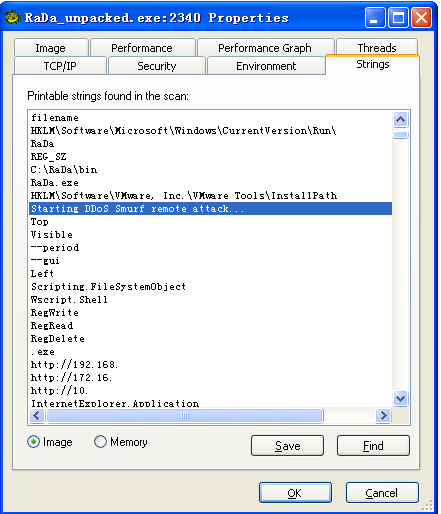

进行了DDos攻击

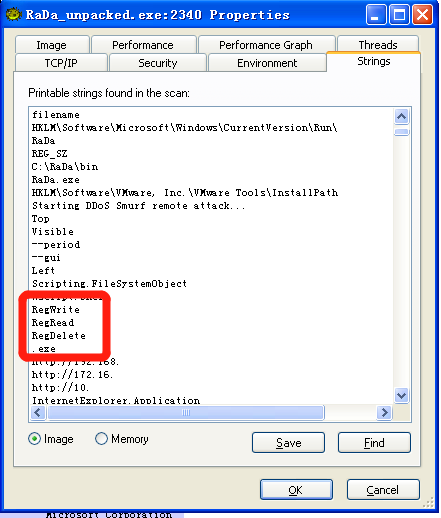

还对注册表的选项进行修改

3、识别并说明这个二进制文件所具有的不同特性;

通过2的分析,可以发现程序自我复制到C盘下,并修改注册表自启动项。

4、识别并解释这个二进制文件中所采用的防止被分析或逆向工程的技术;

这个在动手实践任务一中可以知道程序加了UPX壳。

5、对这个恶意代码样本进行分类(病毒、蠕虫等),并给出你的理由;

不是病毒,因为它不能自我复制;也不是蠕虫,因为它不能通过网络传播;应该是木马,它通过修改注册表项潜伏在主机中,通过ddos的方式占用主机资源,达到主机无法提供服务的目的。

6、给出过去已有的具有相似功能的其他工具;

冰河、灰鸽子等

7、可能调查处这个二进制文件的开发作者吗?如果可以,在什么样的环境和什么样的限定条件下?

可以,在这款软件被用来危害网络安全的情况下。

分析实践任务二

Windows 2000系统被攻破并加入僵尸网络

任务:分析的数据源是用Snort工具收集的蜜罐主机5天的网络数据源,并通过编辑去除了一些不相关的流量并将其组合到了单独的一个二进制网络日志文件中,同时IP地址和其他特定敏感信息都已经被混淆以隐藏蜜罐主机的实际身份和位置。回答下列问题:

1、IRC是什么?当IRC客户端申请加入一个IRC网络时将发送那个消息?IRC一般使用那些TCP端口?

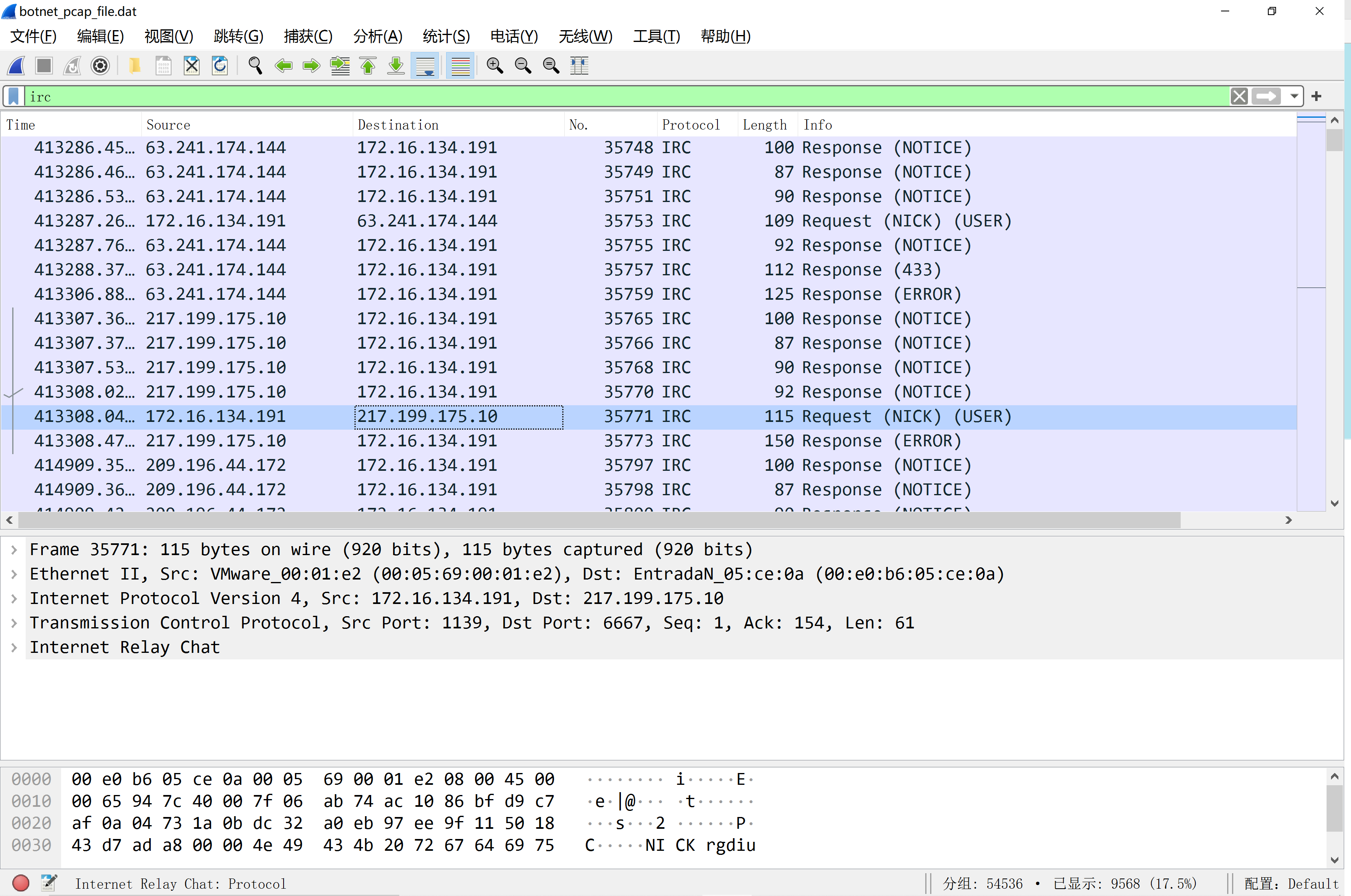

IRC是Internet Relay Chat 的英文缩写,中文一般称为互联网中继聊天。申请加入一个IRC网络时将发送USER 、PASS、NICK。IRC一般使用6667端口。

2、僵尸网络是什么?僵尸网络通常用于什么?

僵尸网络是互联网上受到黑客集中控制的一群计算机,往往被黑客用来发起大规模的网络攻击,如分布式拒绝服务攻击(DDoS)、海量垃圾邮件等,同时黑客控制的这些计算机所保存的信息,譬如银行帐户的密码与社会安全号码等也都可被黑客随意“取用”。

3、蜜罐主机(IP地址:172.16.134.191)与那些IRC服务器进行了通信?

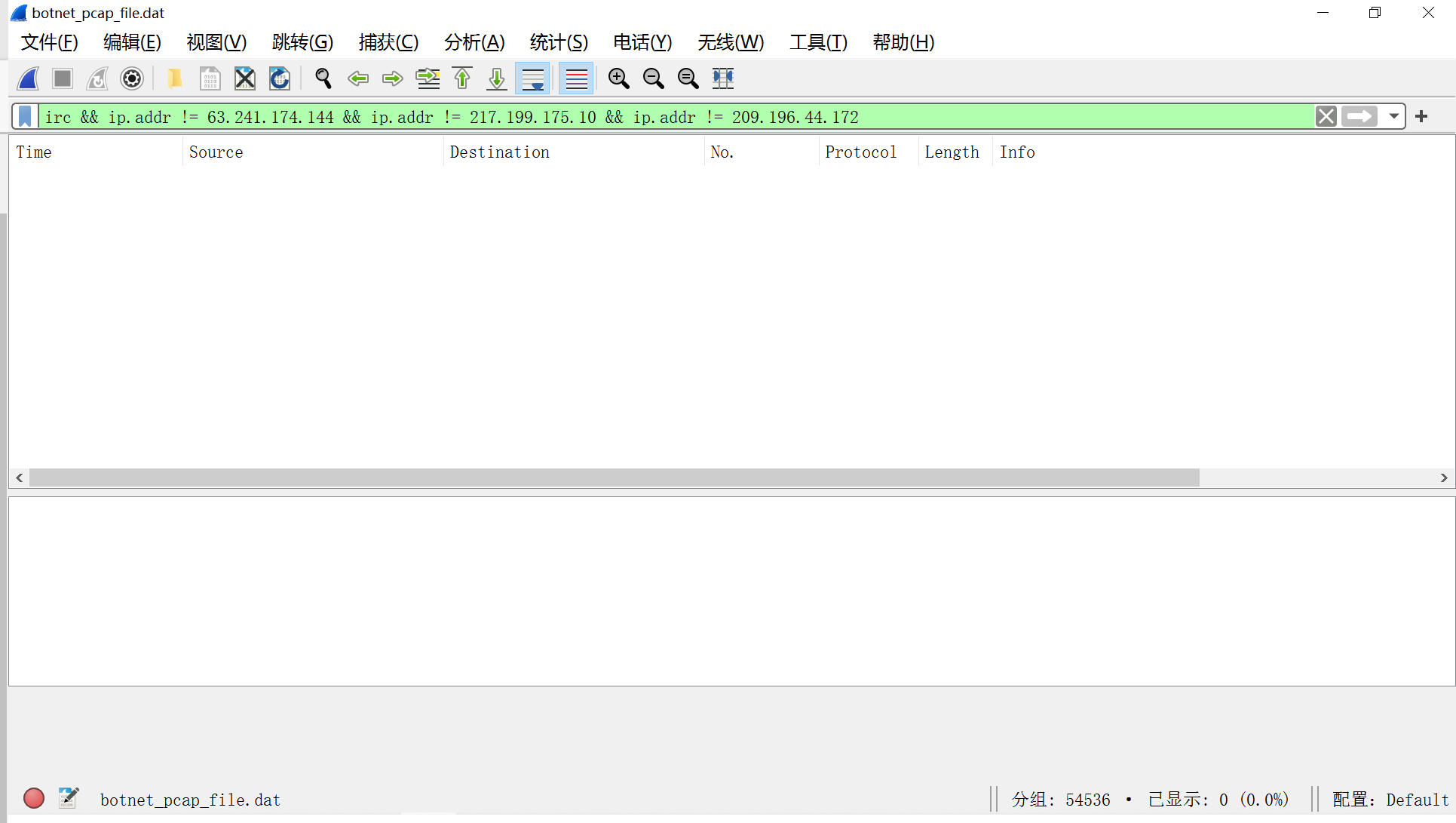

以IRC包作为条件进行筛选

可以看到与以下这些IRC服务器进行了通信:

63.241.174.144

217.199.175.10

209.196.44.172

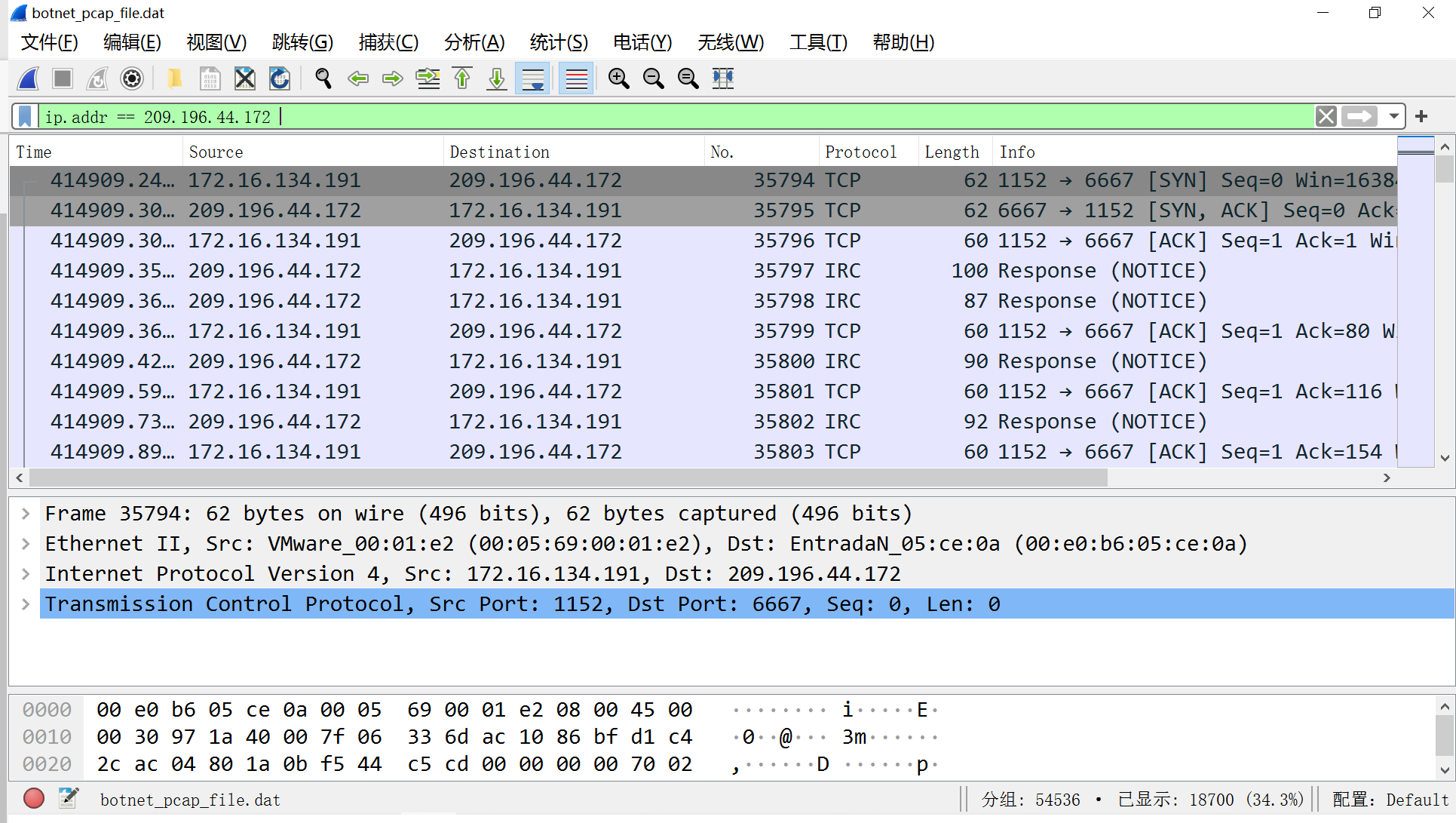

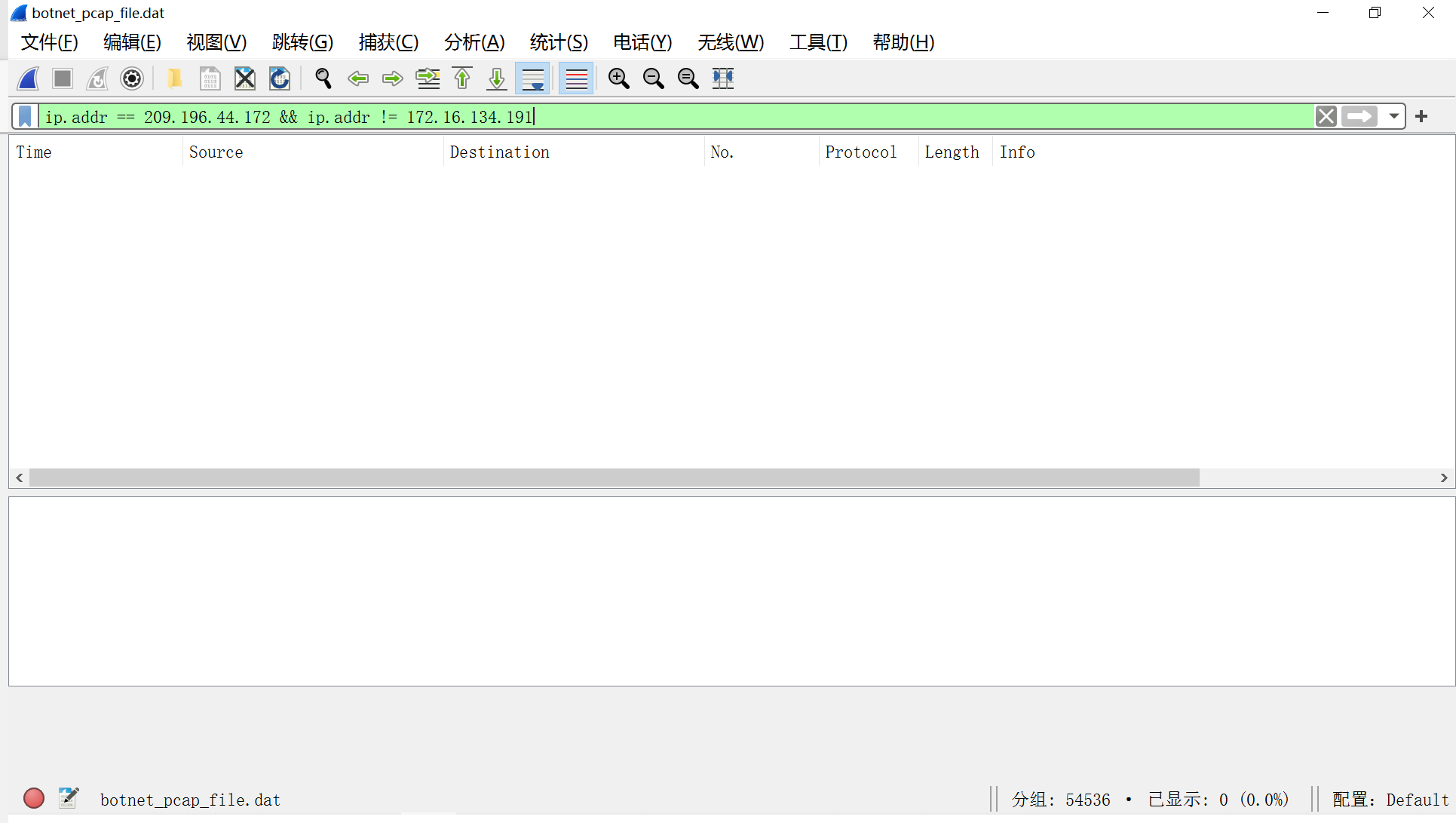

4、在这段观察期间,多少不同的主机访问了以209.196.44.172为服务器的僵尸网络?

只有172.16.134.191这个主机访问了僵尸网络

5、那些IP地址被用于攻击蜜罐主机?

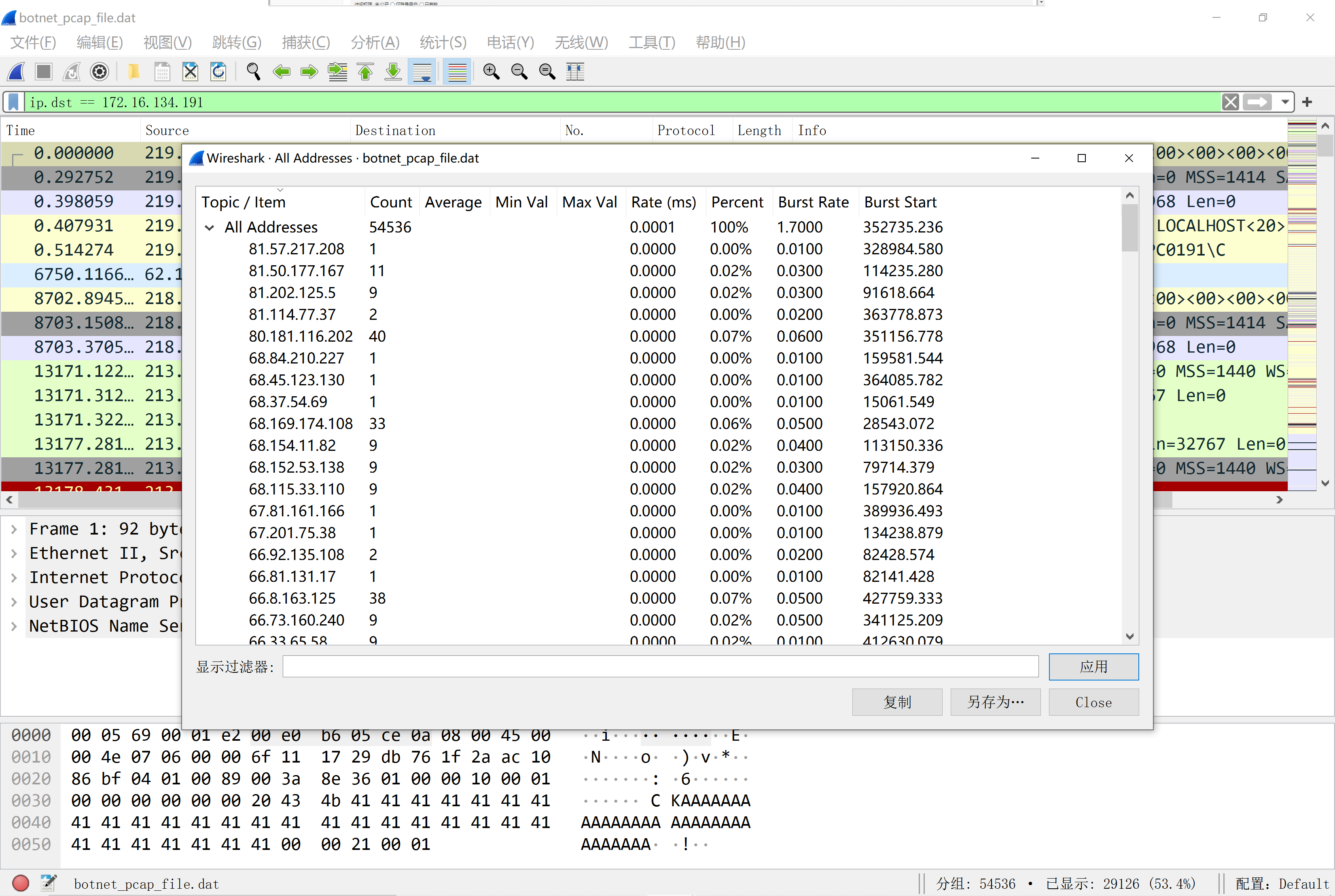

以蜜罐主机的ip作为目的ip筛选,发现有172个ip曾与蜜罐主机有过通信

6、攻击者尝试攻击了那些安全漏洞?

查看蜜罐端口哪些主机被访问了

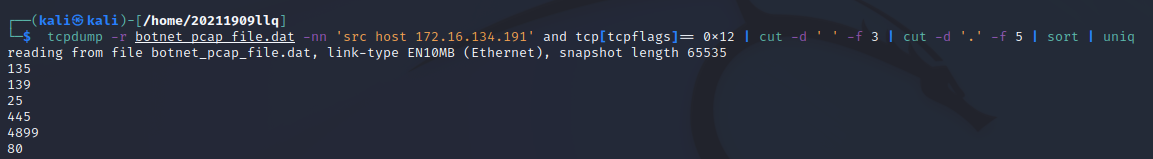

tcpdump -r botnet_pcap_file.dat -nn 'src host 172.16.134.191' and tcp[tcpflags]== 0x12 | cut -d ' ' -f 3 | cut -d '.' -f 5 | sort | uniq

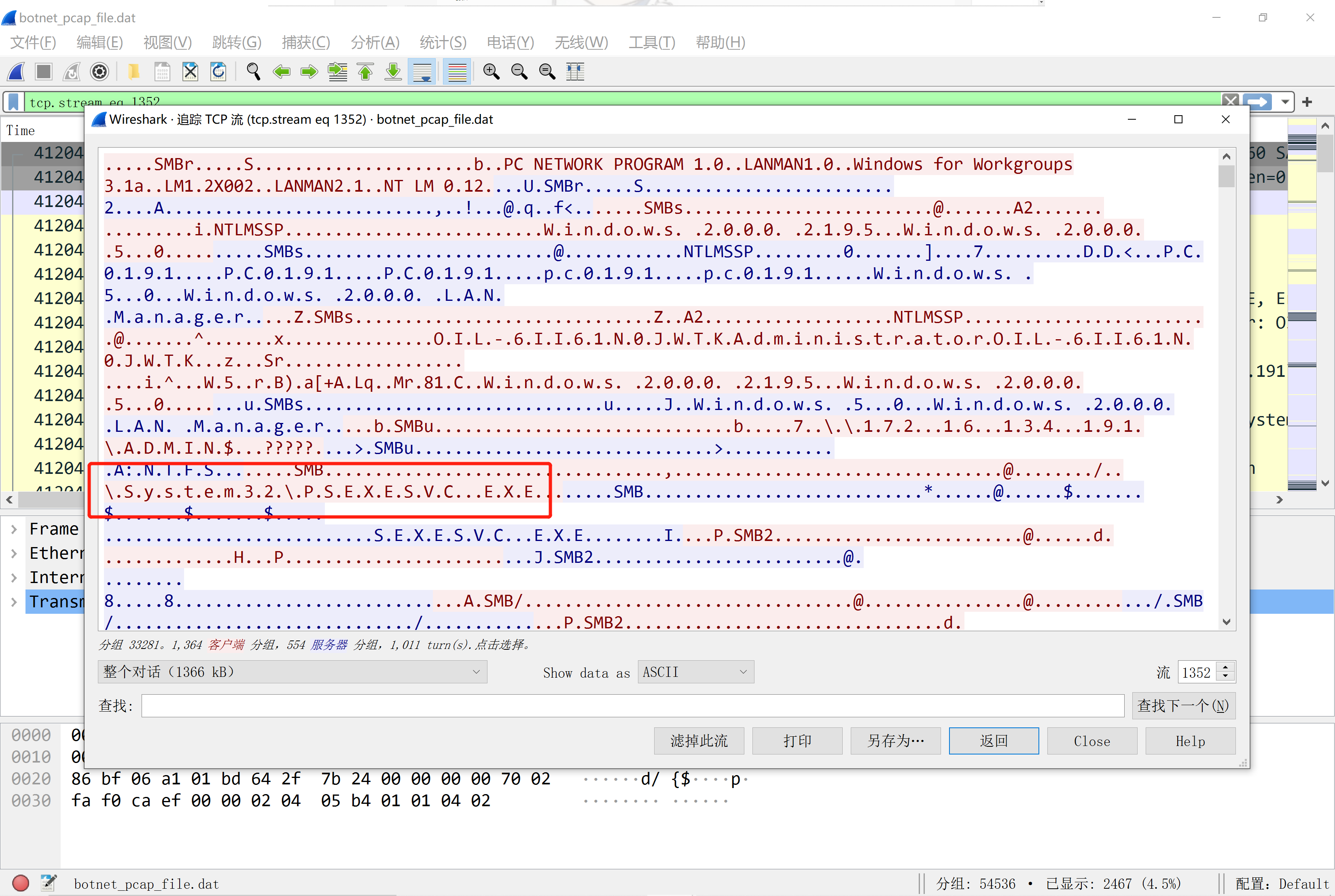

逐个查看端口通信,发现445端口有大量流量,在tcp流追踪中发现PSEXESVC.EXE,这是一个能远程操控计算机的程序

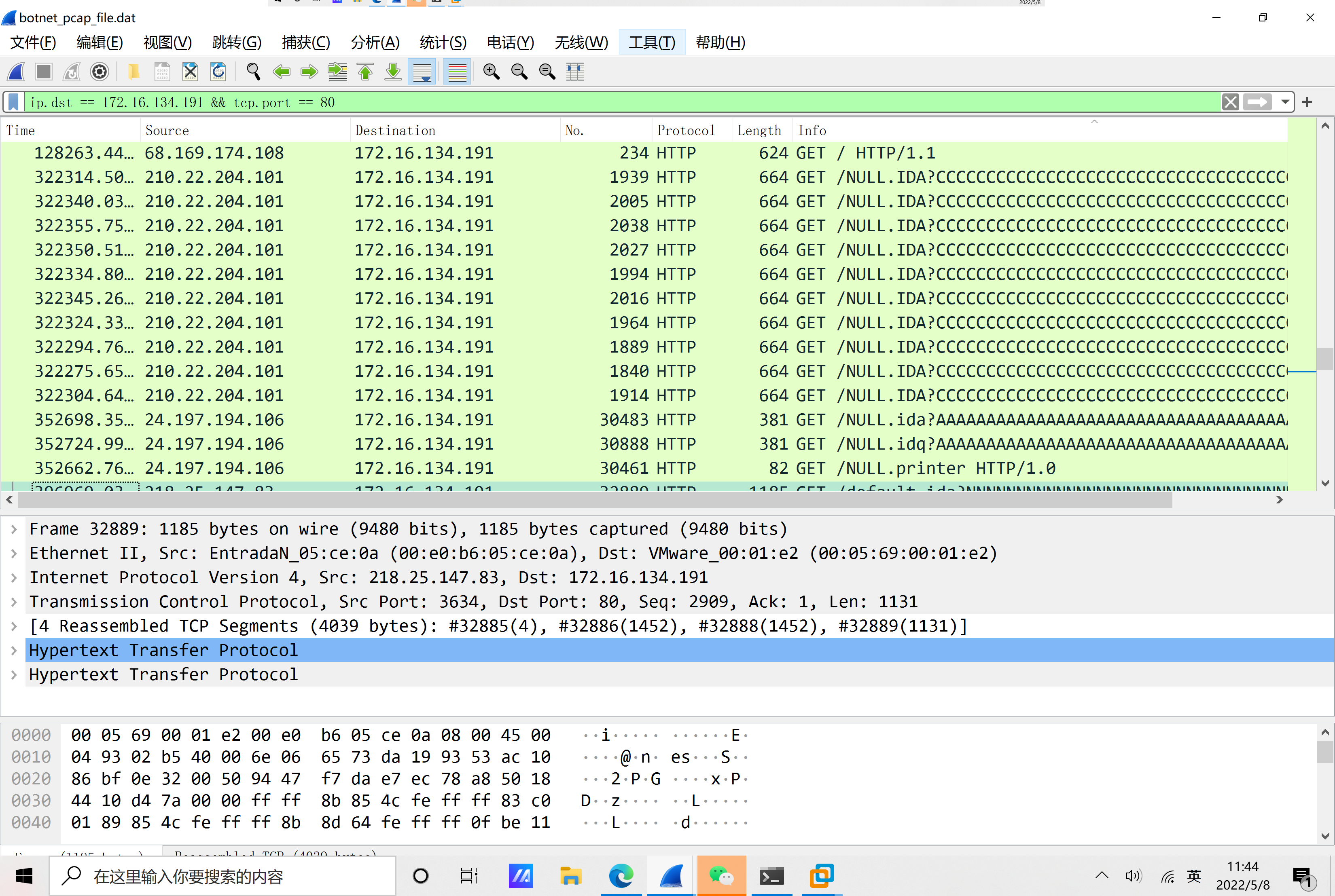

80端口的通信中发现大量的填充数据,说明攻击者在做缓冲区溢出攻击

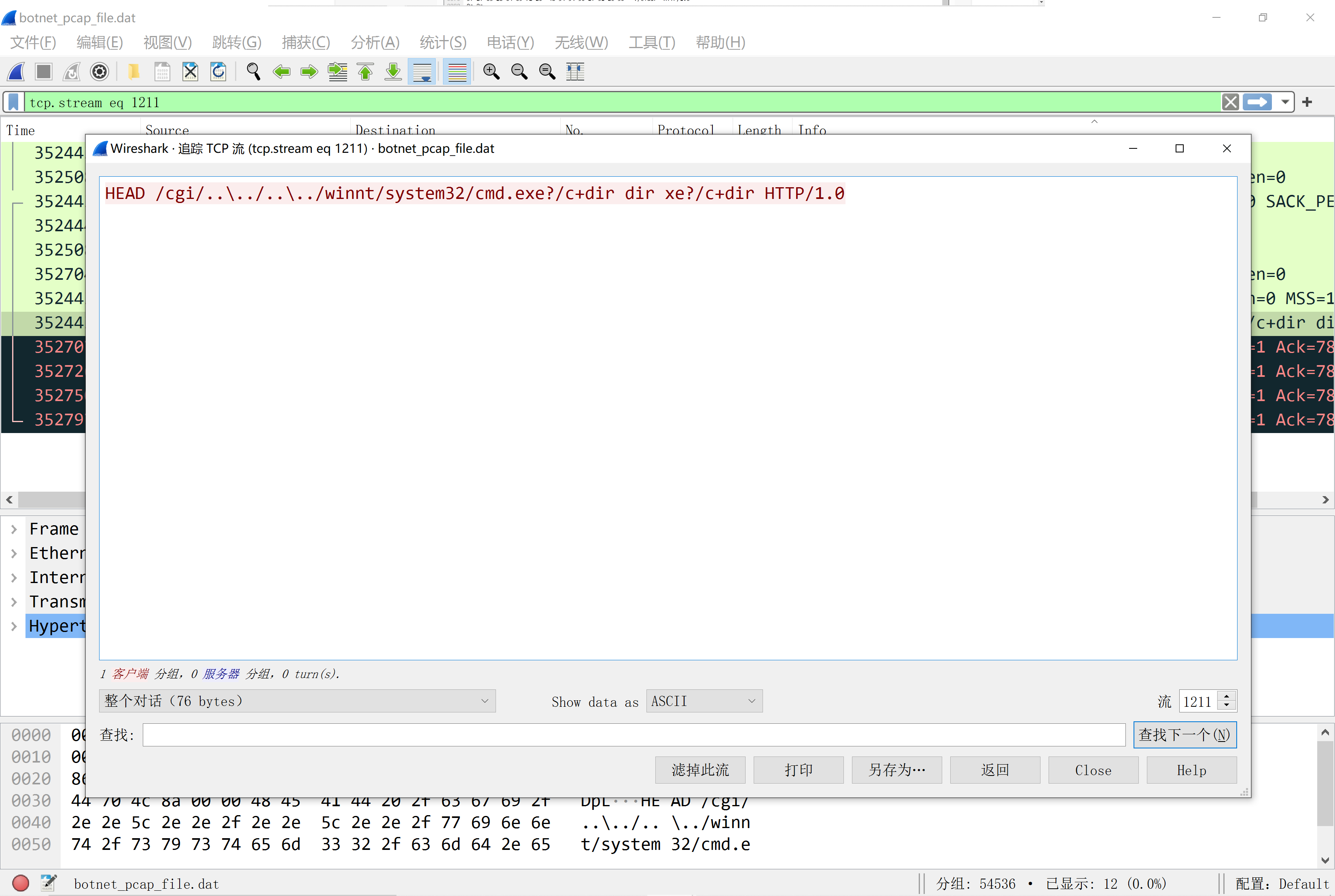

4899端口的通信中有调用cmd.exe的操作

7、那些攻击成功了?是如何成功的?

由以上分析可知,只有注入远程控制PSEXESVC.EXE的攻击成功,攻击者通过开放的445端口植入了远程控制程序。

实验体会

掌握了分析流量的基本方法。

浙公网安备 33010602011771号

浙公网安备 33010602011771号