【Azure 环境】Azure Key Vault 采用自签名证书,是否需要CA provider

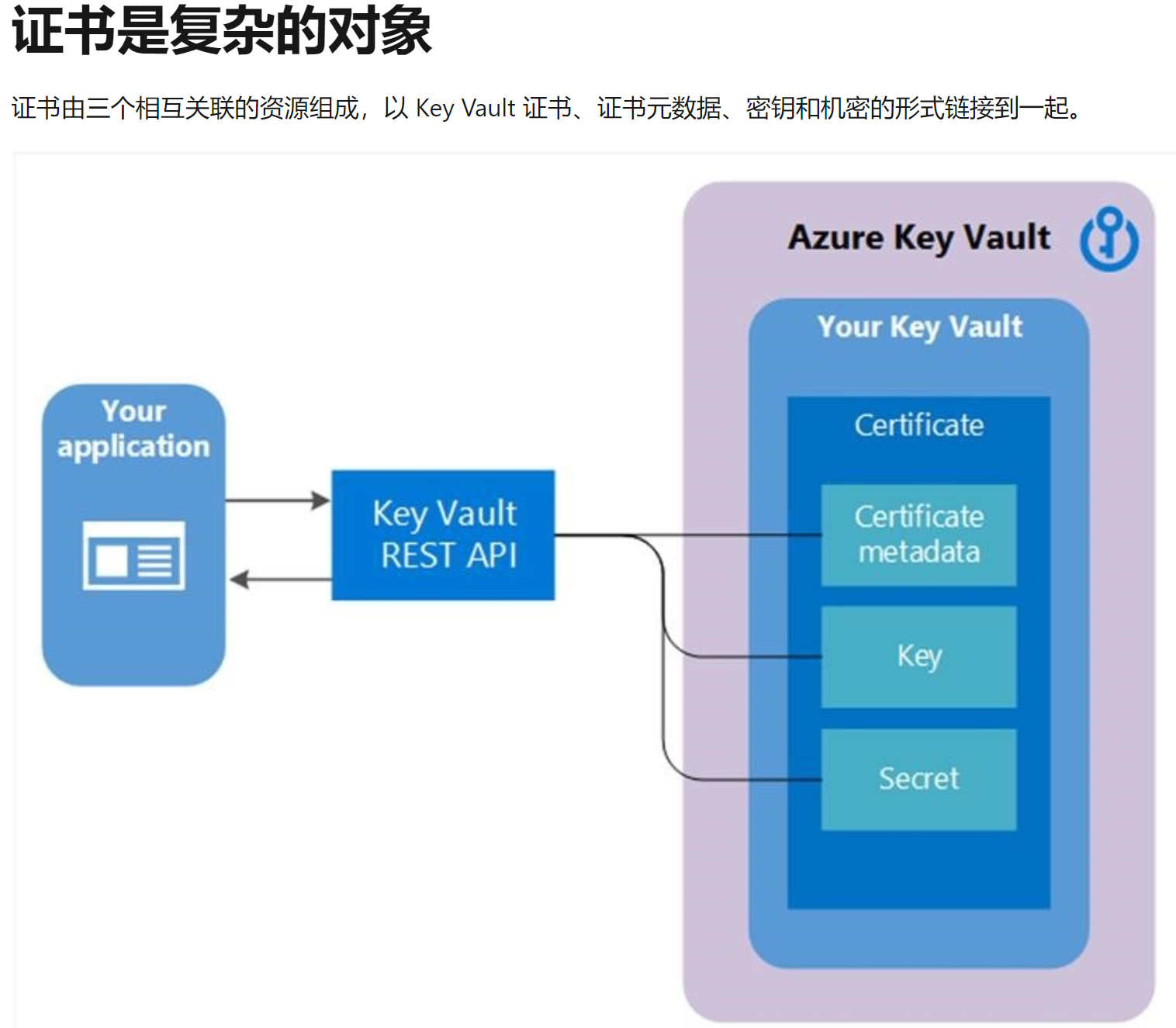

关于 Azure Key Vault 证书,密钥保管库证书支持适用于 x509 证书管理,它提供以下行为:

- 允许证书所有者通过密钥保管库创建过程或通过导入现有证书来创建证书。 包括自签名证书和证书颁发机构生成的证书。

- 允许密钥保管库证书所有者在不与私钥材料交互的情况下实现 X509 证书的安全存储和管理。

- 允许证书所有者创建策略来指示密钥保管库如何管理证书的生命周期。

- 允许证书所有者提供联系信息用于接收有关证书过期和续订生命周期事件的通知。

- 支持在选定的颁发者(密钥保管库合作伙伴 X509 证书提供者/证书颁发机构)处自动续订证书。

问题描述

参考文档(https://docs.microsoft.com/zh-cn/azure/key-vault/certificates/certificate-scenarios#creating-your-first-key-vault-certificate )创建第一个Key Vault证书时候,如果选择自签名证书,是否需要CA provider 呢?是否需要执行这步骤1和2呢?

问题解答

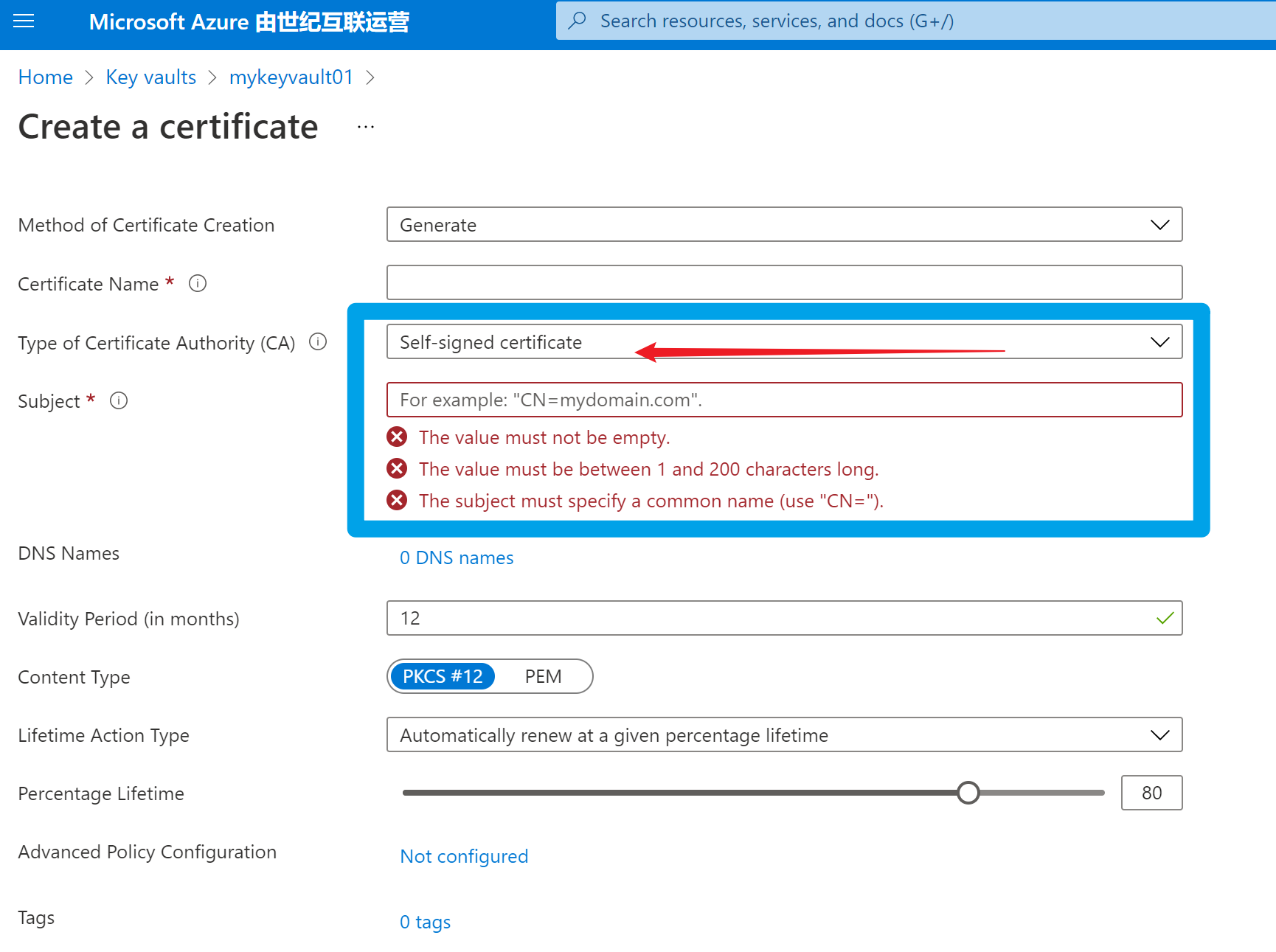

在Azure Key Vault中创建自签名证书时,不需要CA Provider。只需要在Subject 输入正确的CN=<域名信息>即可,操作非常简单。如下图:

附加问题:在AAD App Registration 注册的一个应用需要后,如何在 Key Vault 中设置权限,才能操作 Certifaicte,Key, Securt 等呢?

可以按照 “分配 Key Vault 访问策略 (https://docs.microsoft.com/zh-cn/azure/key-vault/general/assign-access-policy?tabs=azure-portal,)”中的步骤完成对AAD的注册应用进行访问授权, 除了使用Access Policy(访问策略)外,还可以使用 Azure RBAC, 参考文章 “使用 Azure 基于角色的访问控制提供对 Key Vault 密钥、证书和机密的访问权限 (https://docs.microsoft.com/zh-cn/azure/key-vault/general/rbac-guide?tabs=azure-cli)” 即可。

当在复杂的环境中面临问题,格物之道需:浊而静之徐清,安以动之徐生。 云中,恰是如此!

浙公网安备 33010602011771号

浙公网安备 33010602011771号