20192427 李睿智 2021-2022-2《网络与系统攻防技术》实验五实验报告

20192427 李睿智 2021-2022-2 《网络与系统攻防技术》 实验五实验报告

一,实验内容

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

注:PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机IP地址是否活跃

- 靶机开放了哪些TCP和UDP端口

- 靶机安装了什么操作系统,版本是多少

- 靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

(5)

①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索

二,实验过程

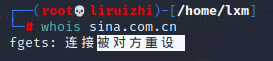

任务一:从google.com、g.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询

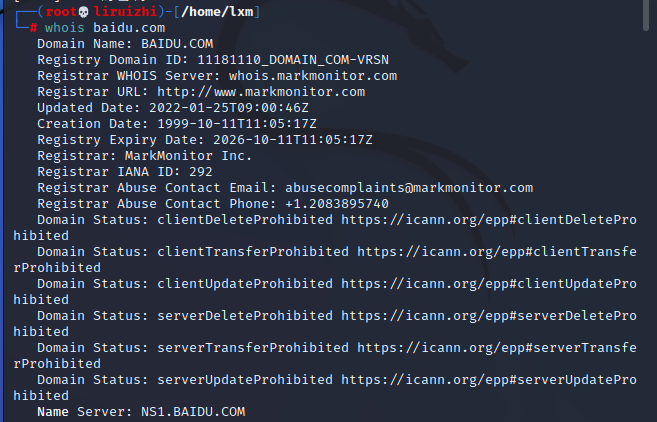

1,使用whois命令查询百度的DNS信息:

命令如下:

whois baidu.com

whois sina.com.cn

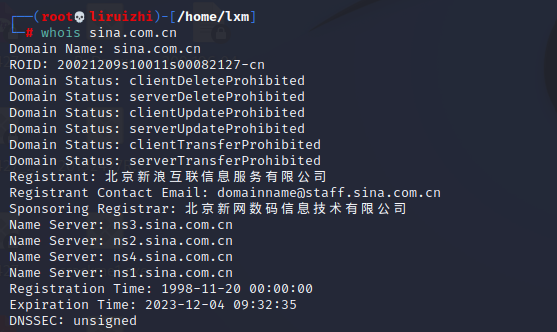

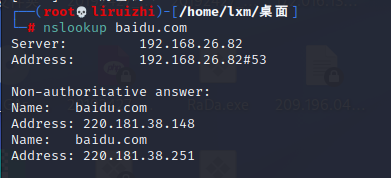

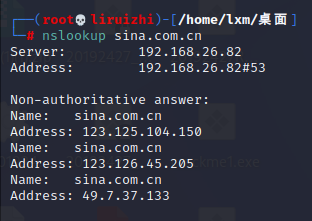

2,使用如下命令查询IP地址

nslookup baidu.com

nslookup sina.com.cn

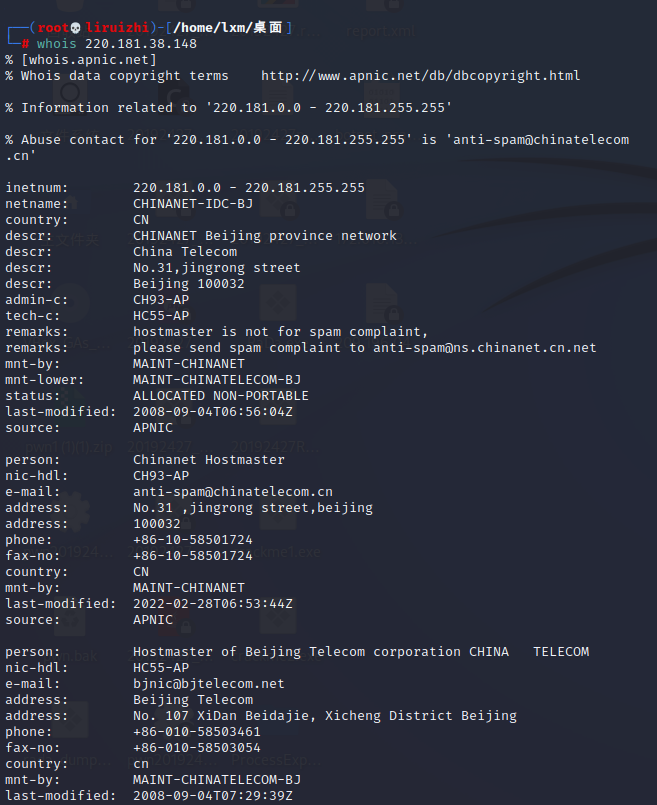

3,使用如下命令查询IP地址信息

whois 220.181.38.148

whois 123.126.45.205

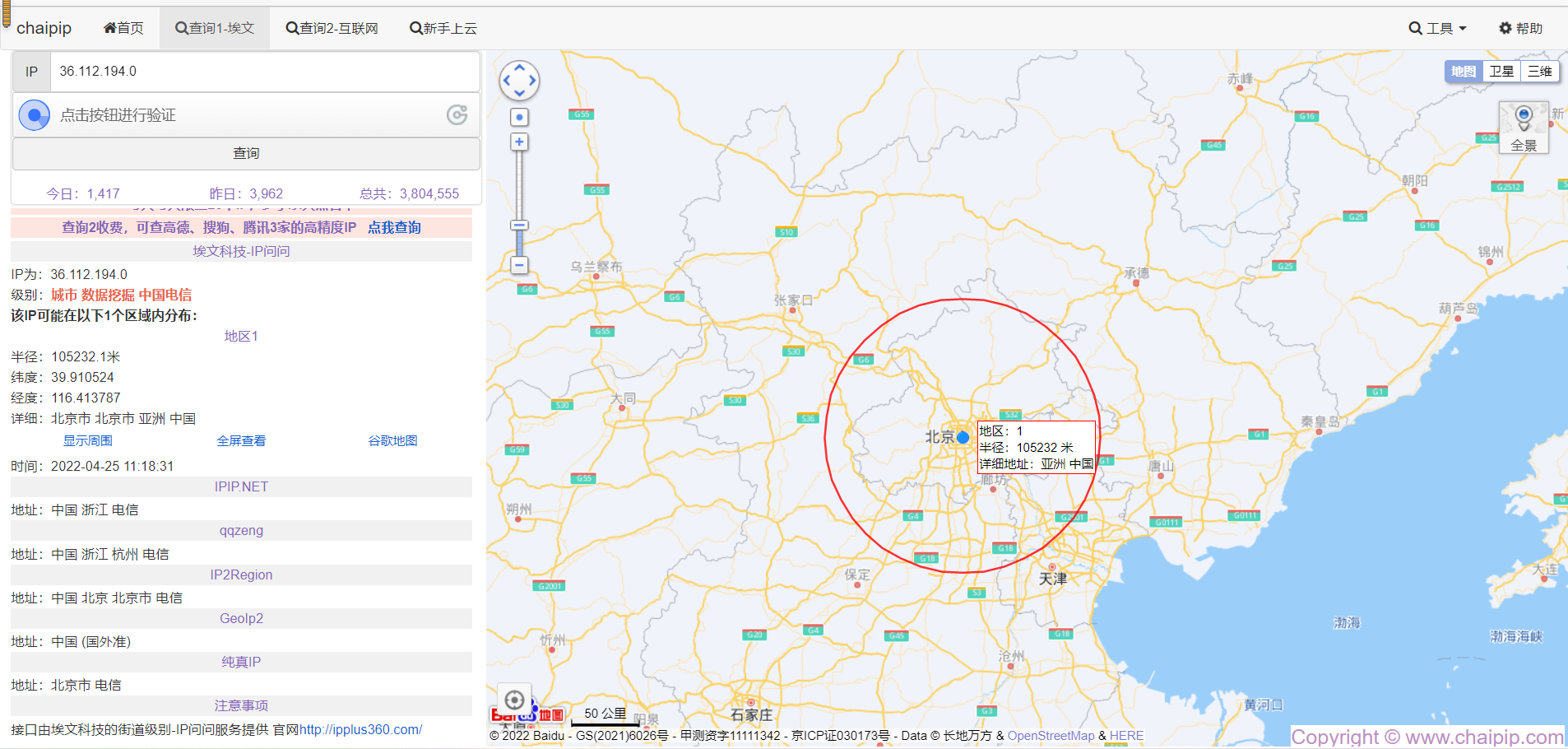

任务二:尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

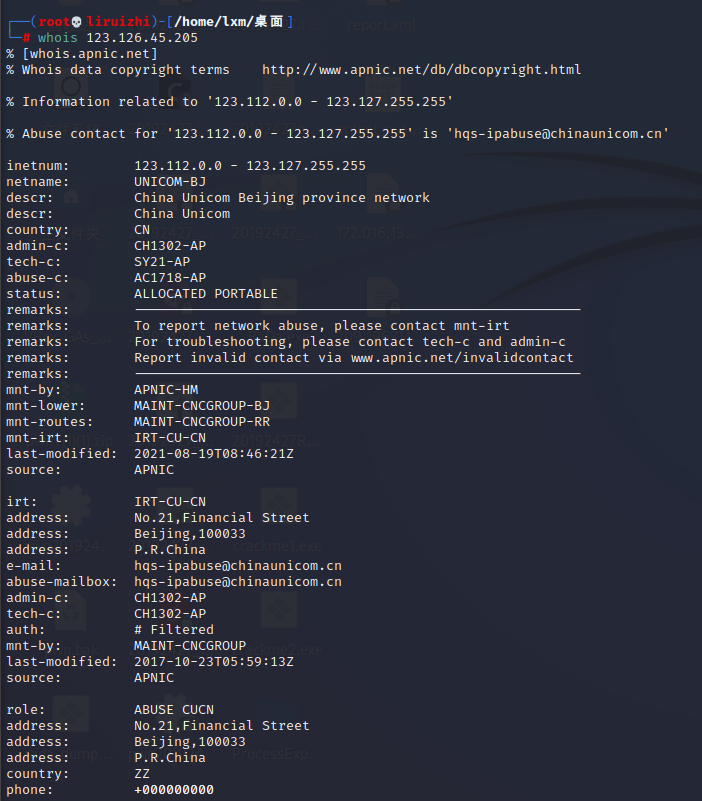

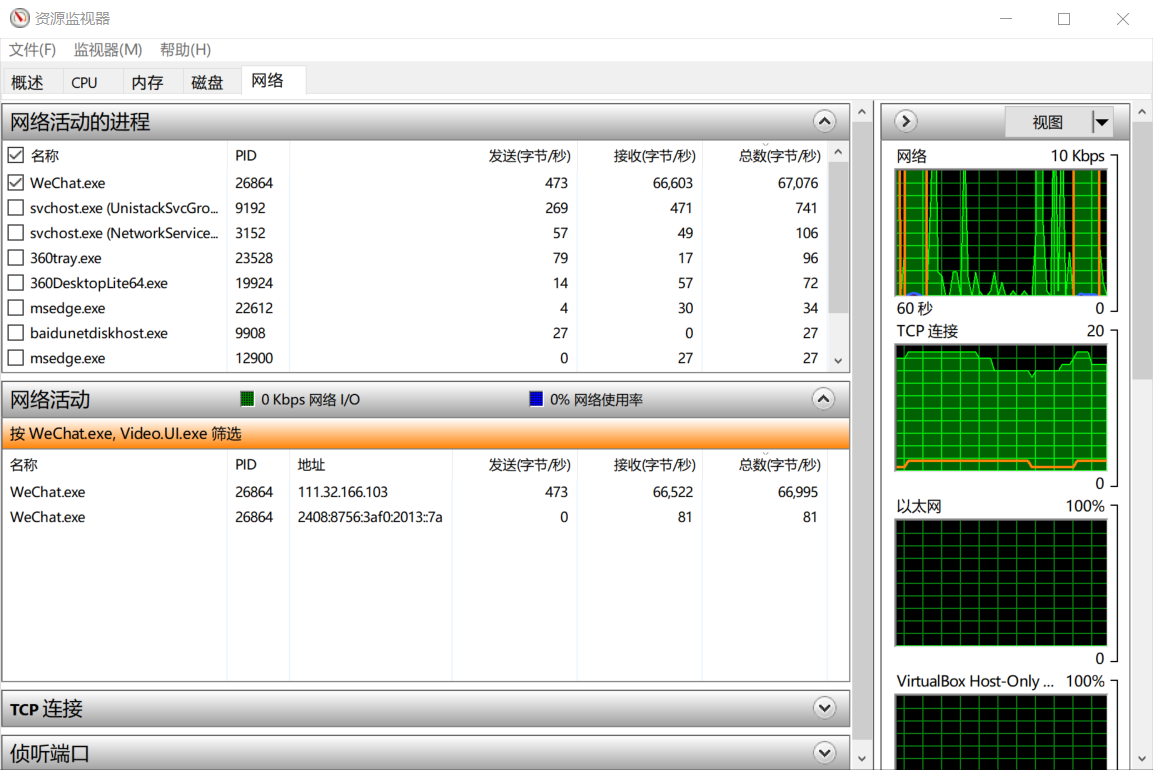

1,打开资源监视器,因为是通过微信进行通话的,所以选择WeChat.exe

2,与舍友进行通话,获取IP地址,并查找所在的具体物理地址

3,通过https://www.chaipip.com/查询精确地址

任务三:使用nmap开源软件对靶机环境进行扫描,回答相关问题并给出操作命令

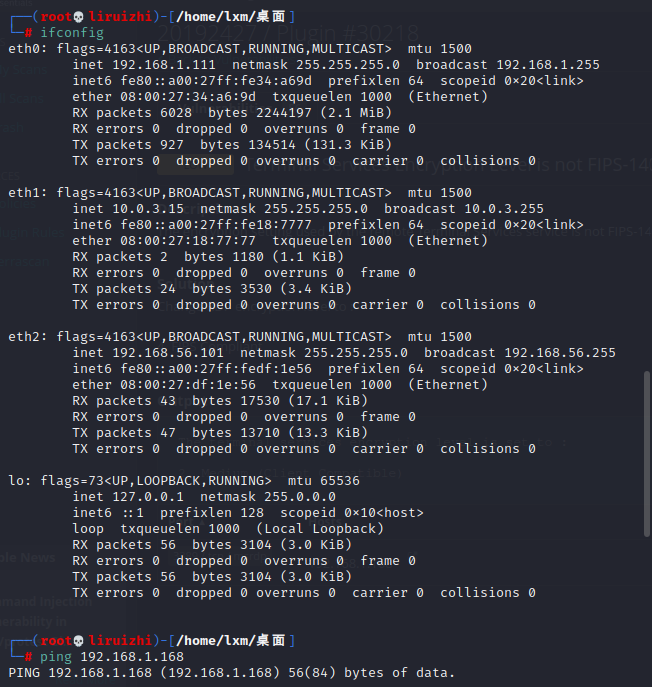

1,使用W xp作为靶机,在kali中查看ip信息

由下图得到信息:

Vbox的Host-only的IP网段为192.168.56.0/24

kali的Host-only的网卡IP为

192.168.56.101

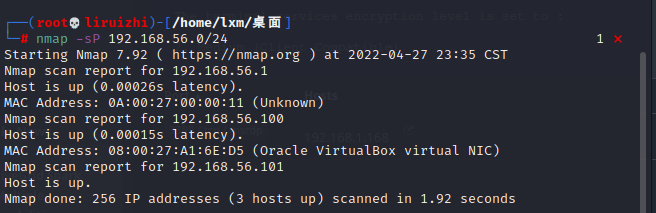

2,在Kali中使用nmap对 Vbox的Host-only的IP网段进行扫描,命令如下:

nmap -sP 192.168.56.0/24

扫描结果如下:

可以得到的信息有:

靶机的IP:192.168.56.1

以及本机的IP:192.168.56.101

由Host is up得出靶机正处于活跃状态

3,使用nmap对靶机进行端口扫描,命令如下:

nmap -sTU 192.168.56.1

扫描结果如下:

可以得到的信息有:

靶机的开放端口为TCP(135,139,445,902,912) UDP(137)

4,使用nmap对靶机进行系统探测,命令如下:

nmap -O 192.168.56.1

探测结果如下:

可以得到的信息有:

MAC地址:未知

86%的可能是Windows XP

86%的可能是Windows XP ::SP3

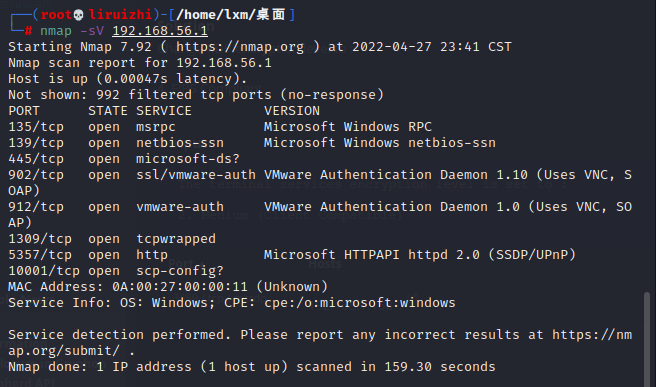

5,使用nmap对靶机进行服务探测,命令如下:

nmap -sV 192.168.56.1

探测结果如下:

可以得到的信息有:

靶机安装的服务有:

msrpc

netbios-ssn

microsoft-ds

ssl

vmware-auth

tcpwrapped

http

scp-config

任务四:使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

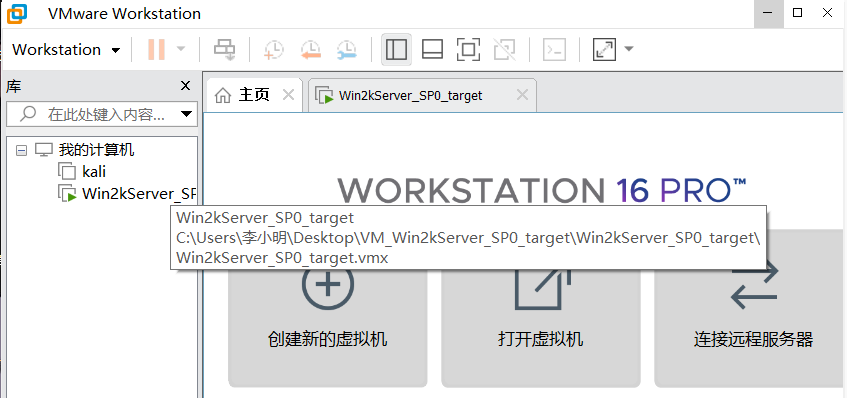

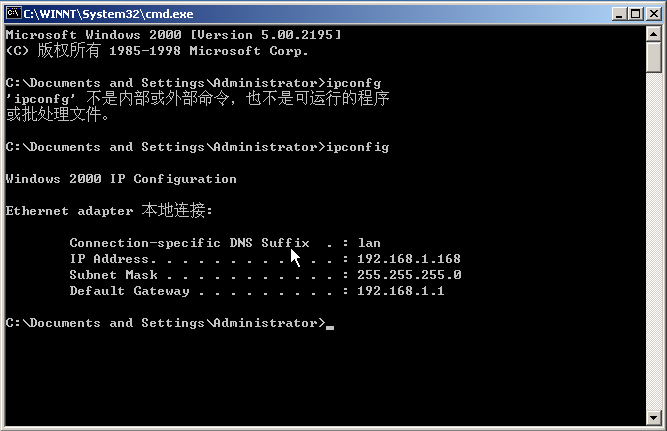

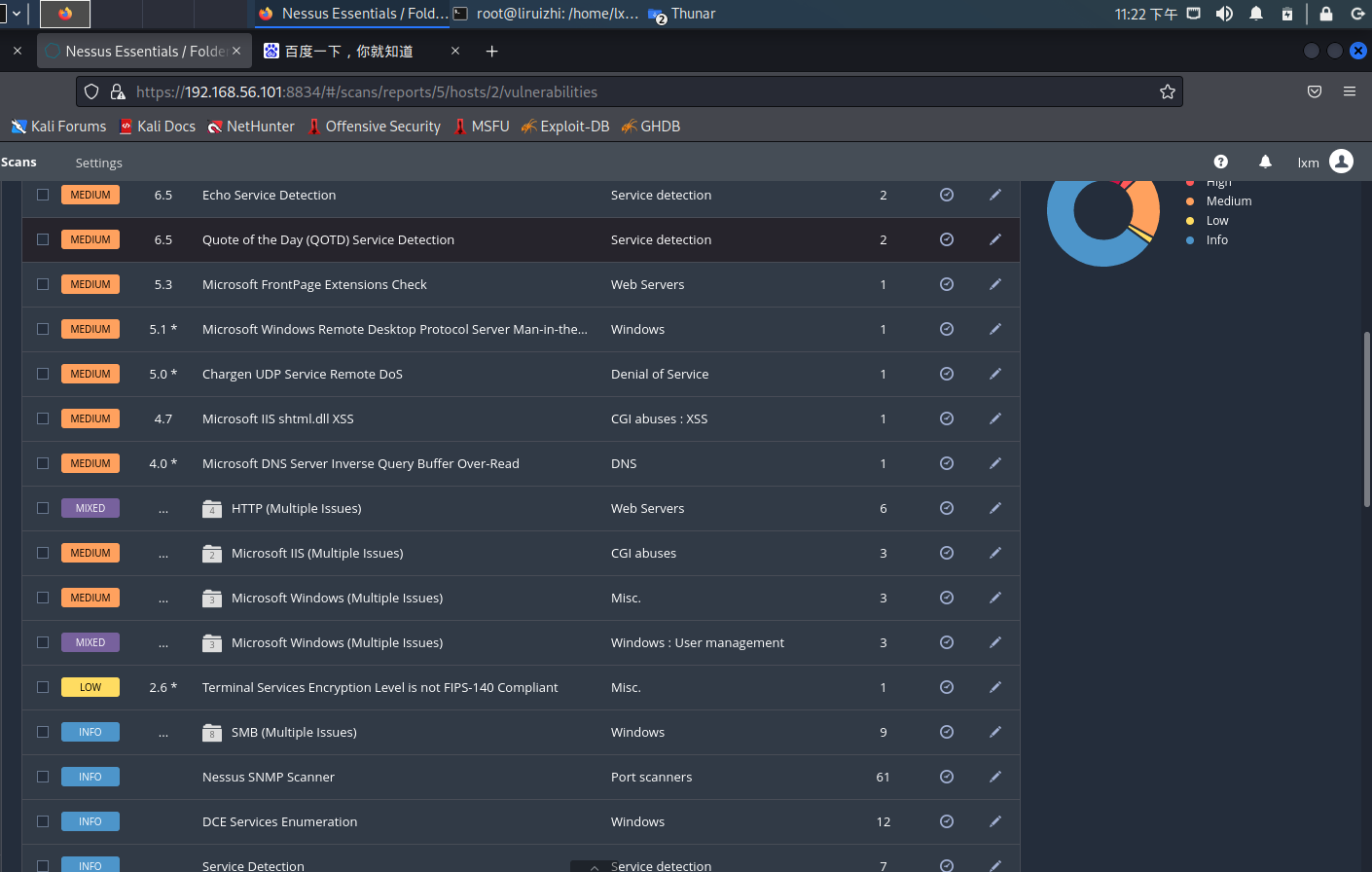

1,老师上课提供了靶机windows2000但是在VBox上无法安装,于是下载了VMware安装W2000

接着在windows 2000中查看IP信息:

得到ip地址为:192.168.1.168

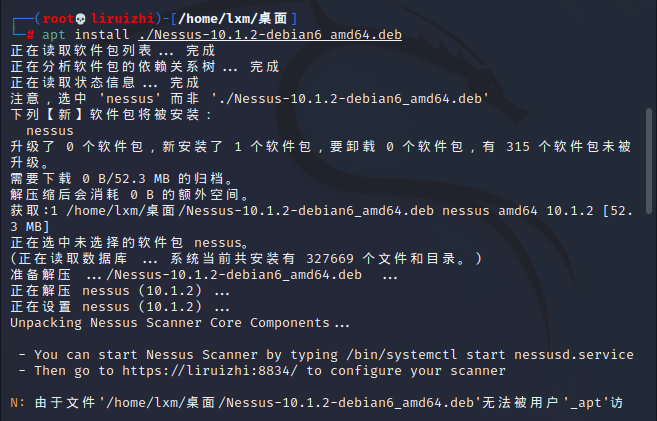

2,在kali中安装Nessus

具体安装步骤可以参考:

[https://blog.csdn.net/weixin_42177729/article/details/107359122]

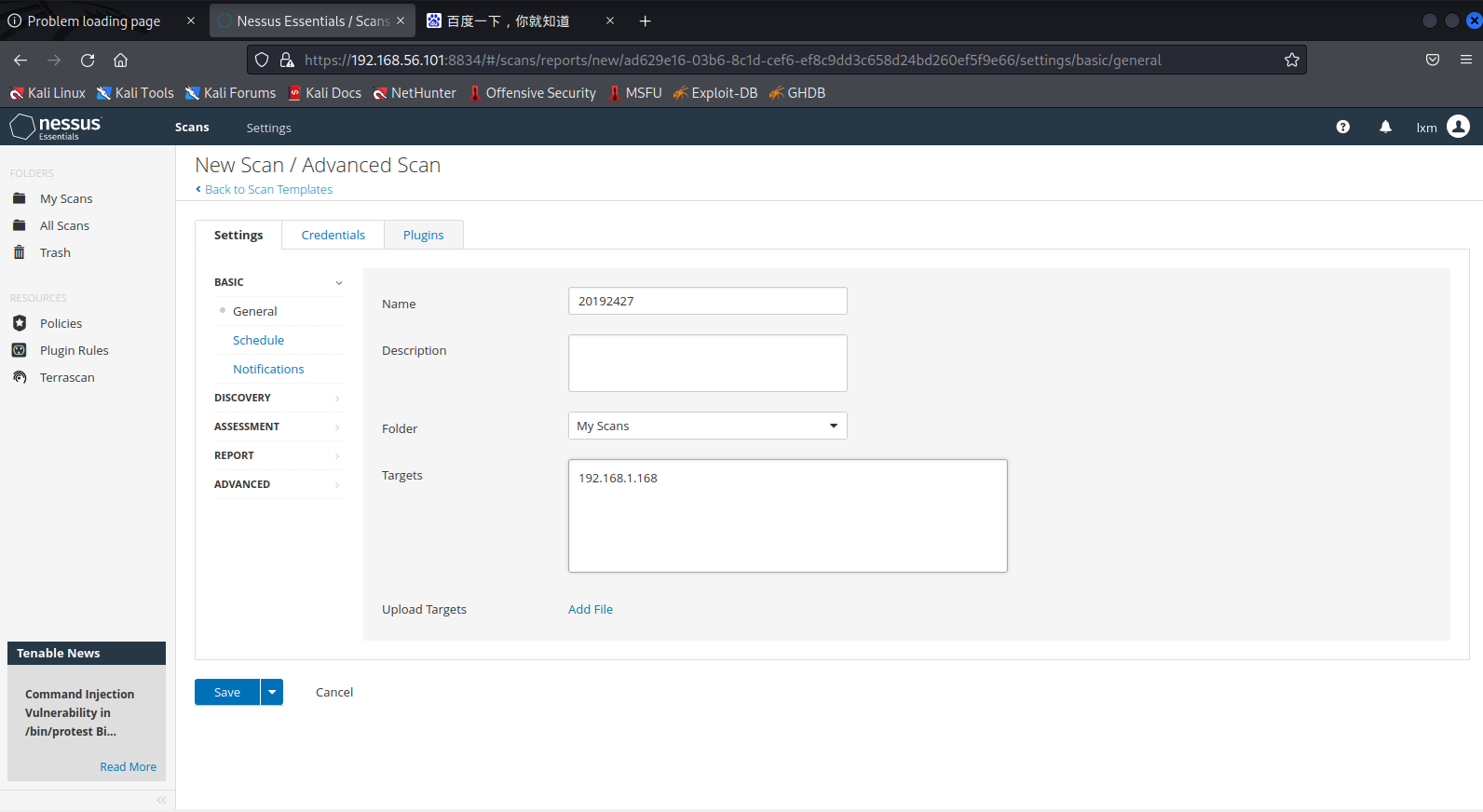

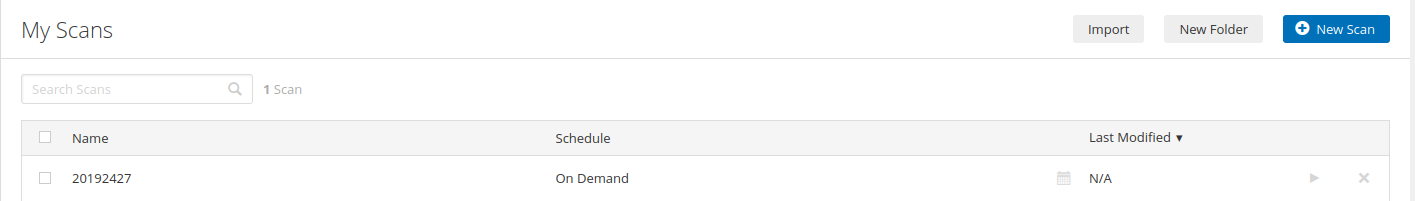

3,安装完成后,使用Nessus对windows 2000进行扫描

输入对应的配置:

开始进行扫描:

扫描结果如下:

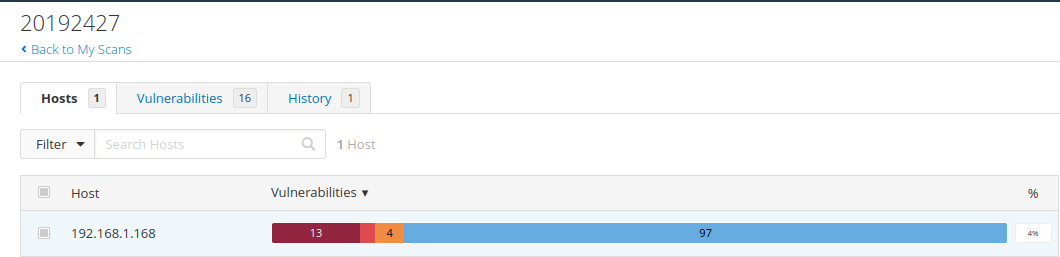

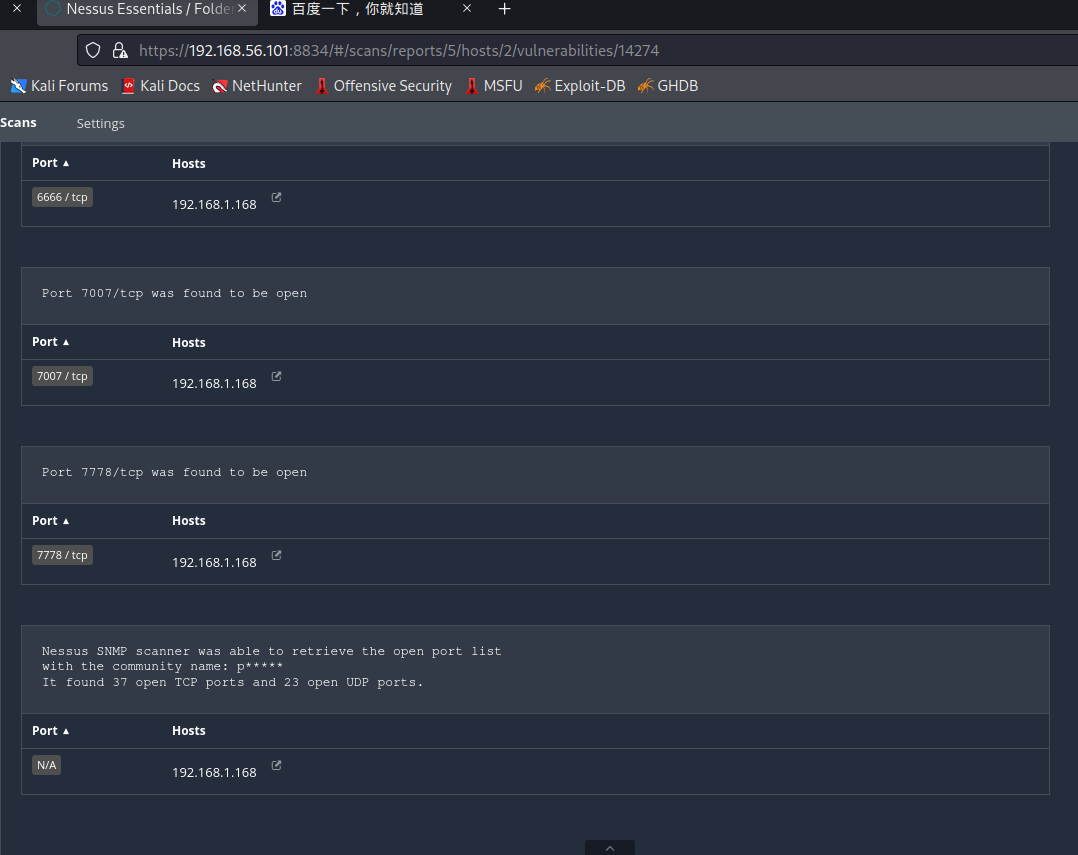

将扫描结果拉到底部,查看靶机开发的TCP和UDP的端口数量:

可以发现靶机开放

TCP端口:37个

UDP端口:23个

4,查看靶机上各个端口网络服务存在什么安全漏洞:

对此我们挑选几个危险系数不同的漏洞进行查看:

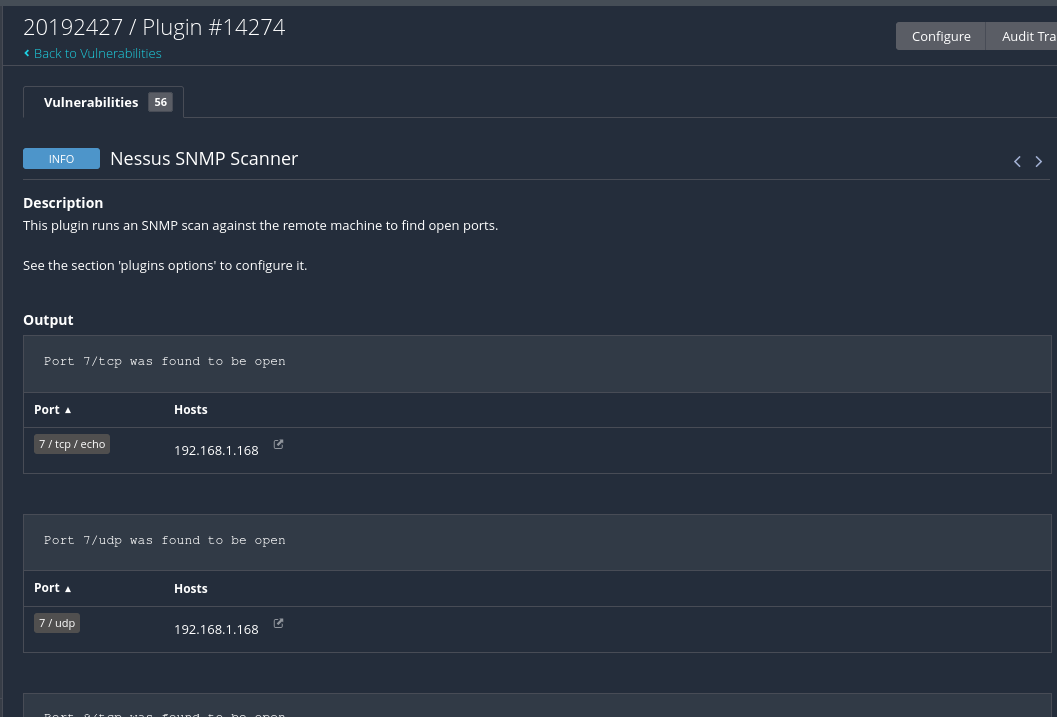

(1)这个插件在远程机器上运行SNMP扫描以找到开放的端口。请参阅“插件选项”一节来配置它。目的可能是寻找开发端口进行攻击。

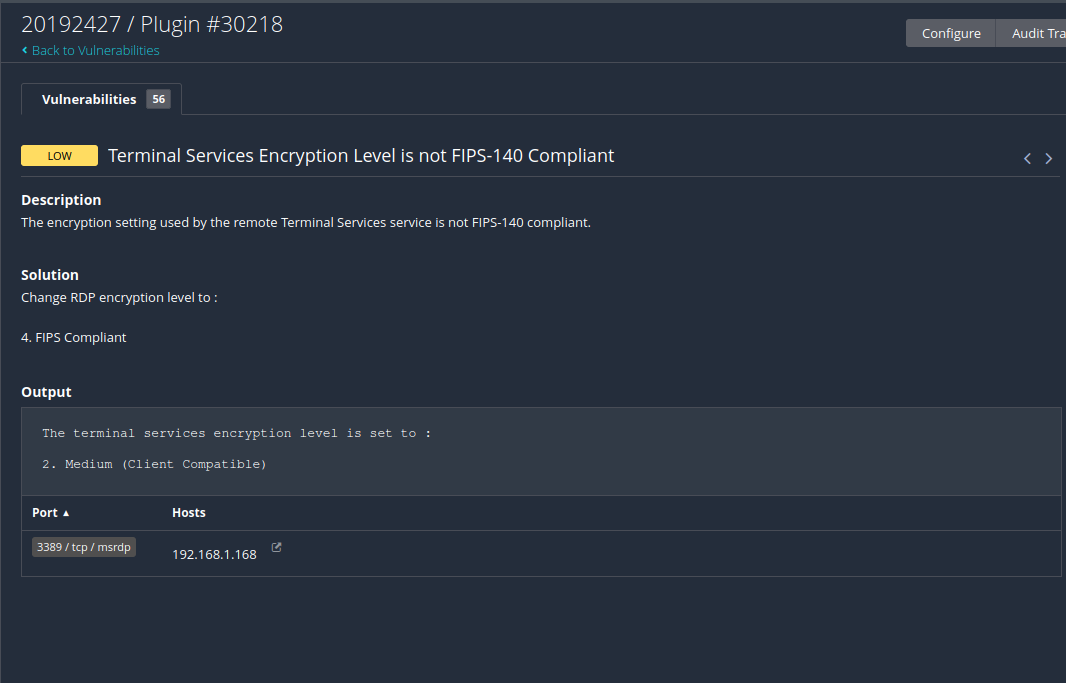

(2)漏洞漏洞56lowterminal Services加密级别不符合FIPS-140的描述远程终端服务使用的加密设置不符合FIPS-140的要求。处理建议将RDP加密级别修改为:4。

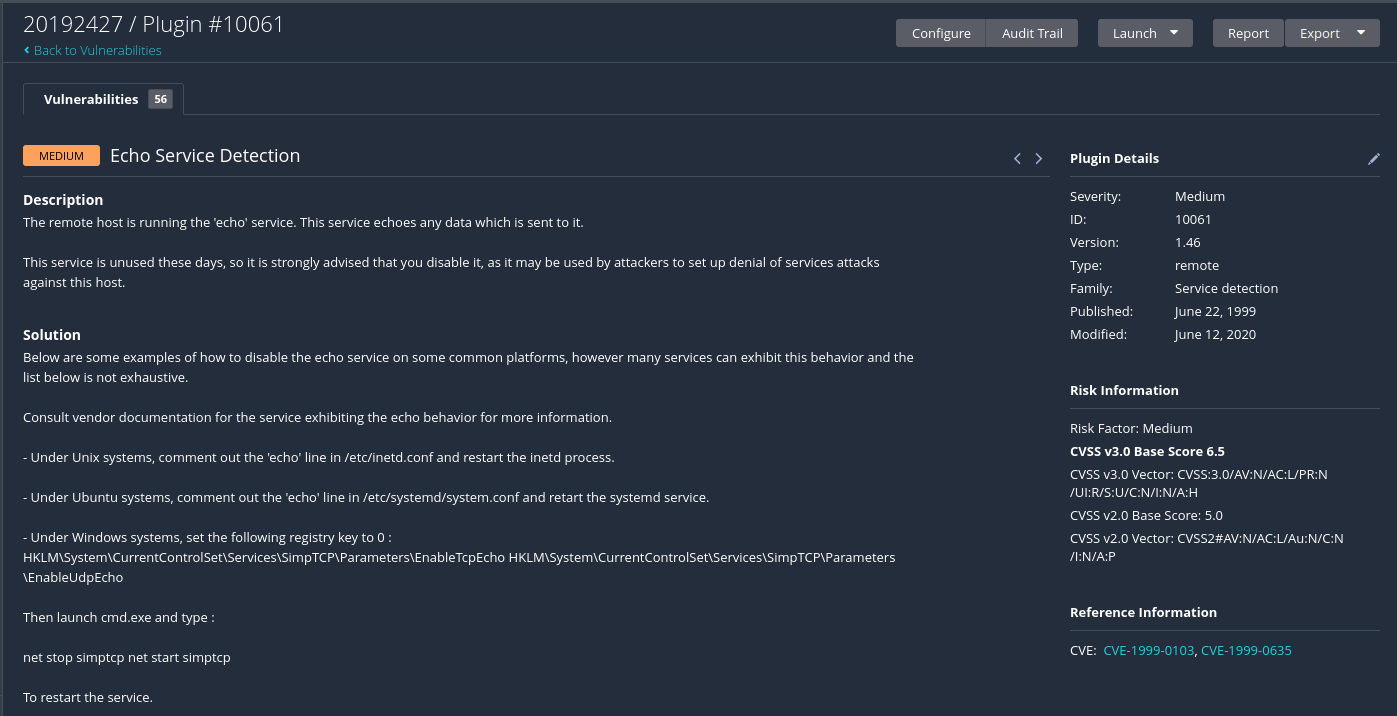

(3)远端主机正在运行echo服务。这个服务响应发送给它的任何数据。该服务目前未被使用,因此强烈建议禁用它,因为攻击者可能会使用它对该主机进行拒绝服务攻击。

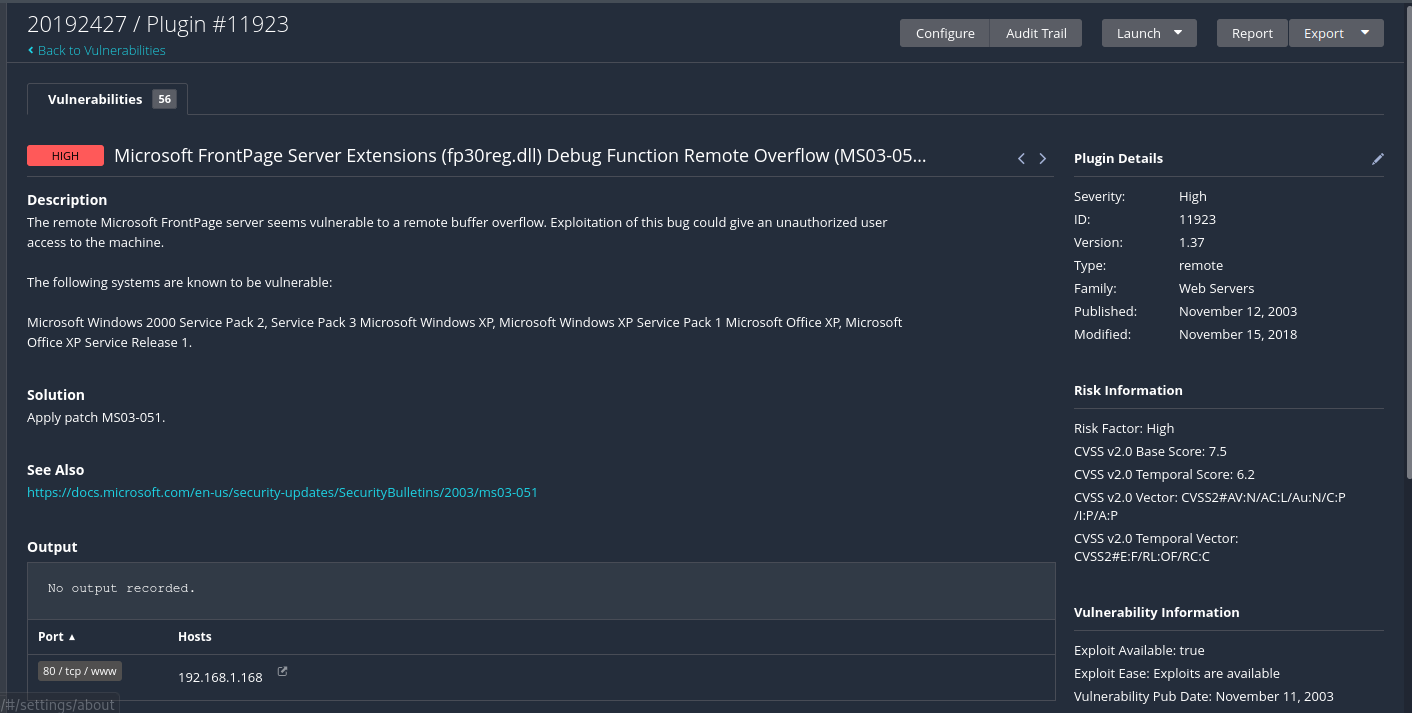

(4)远程Microsoft FrontPage服务器似乎容易发生远程缓冲区溢出。对这个错误的分析可能会让未经授权的用户访问机器。已知以下系统存在安全漏洞:Microsoft Windows 2000 Service Pack 2、Service Pack 3 Microsoft Windows XP、Microsoft Windows XP Service Pack 1 MicrosoftOffice XP、MicrosoftOffice XP Service Release 1。

对这些漏洞进行分析:Microsoft Windows 2000 Service Pack 2 (SP2)之前的版本在运行非Windows 2000 domain并且使用NTLM认证,以及账户证书局部缓存时,本地用户可以利用该漏洞绕过账户锁定政策,并且可以进行无限次登录尝试,也称为“Domain Account Lockout”漏洞。

分析参考

[https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2012/ms12-004]

5,你认为如何攻陷靶机环境,以获得系统访问权

通过Nessus所检测到的这些漏洞进行相应的攻击,并获得系统的访问权

任务五:使用搜索引擎查看各种信息

(1)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

①在浏览器中搜索我的姓名,搜索结果如下:

以上信息均与本人无关,属于同名人的相关信息。

②下划浏览器搜索结果,在第一页的结尾部分出现本人的实验报告,博客等相关信息,其中较为敏感的是我的学号。

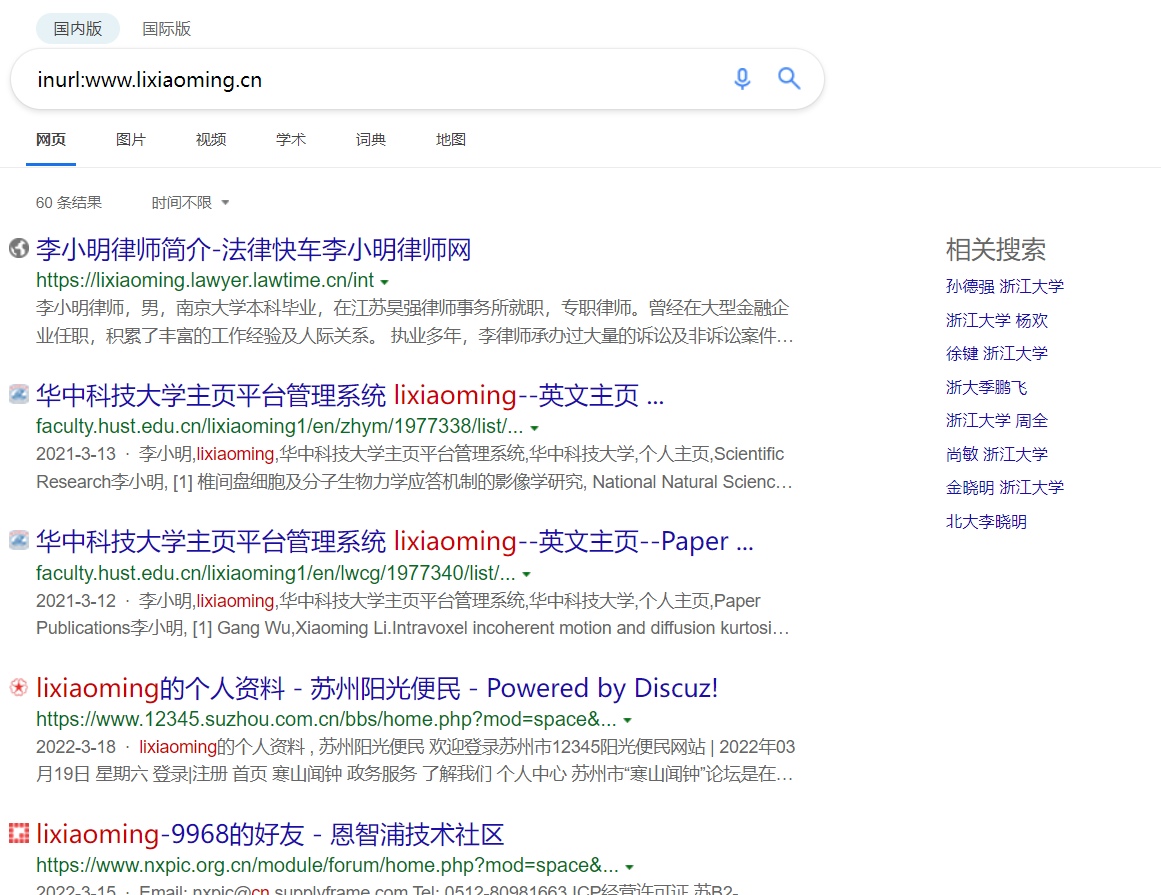

(2)练习使用Google hack搜集技能完成搜索

①:intext:寻找正文中含有关键字的网页。搜索结果如下:

②:intitle:寻找标题中含有关键字的网页。搜索结果如下:

③:allintext:搜索标题中含有关键字的网页。后面能接多个关键字。搜索结果如下:

④:info:提交info:url,将会显示需要查询网站的一些信息。搜索结果如下:

⑤:inurl:xxx的作用是命令搜索引擎查找url中包含xxx的网页,注意:“inurl:xxx 关键词”或“关键词 inurl:xxx”两者意义一样,都是要求搜索引擎查找的结果满足url中包括xxx和网页中含有“关键词”的两个要求。

搜索结果如下:

参考资料:[https://blog.csdn.net/u014565127/article/details/53868443]

三,问题以及解决方案:

问题一:进行任务一时出现的问题

解决:重启虚拟机,再次运行该命令,成功。

问题二:在任务二中:尝试获取vx好友的IP地址,并查询获取该好友所在的具体地理位置时。获取的地址并不是一个特别详细的地址,而是一个大的范围,有时候,这个范围并没有准确覆盖到我好友所在的位置

解决:暂未解决,认为是获得的ip并不是十分准确,感觉可以使用wireshark来获取准确的ip

问题三:王老师给的靶机Windows 2000,无法在Vbox中装载

解决:下载VMware,并在VM上装载用到的靶机windows 2000

问题四:在KALI中下载Nessus出现各种报错

解决:怀疑是网络不稳定的问题,使用流量进行下载安装

四,实验感悟及思考

本次实验的目的主要是让我们学习如何进行信息搜集,可以通过使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息。也可以使用资源监控器以及wireshark进行通话监控,并获取通话人的IP地址,再在在线工具上输入IP地址进行具体的物理地址的查询。并要求我们能够使用nmap命令进行扫描来获取各种信息。此次实验使我了解到个人信息,电脑信息都会在不经意间主动的或是被动的泄露或者被他人窃取,这更加使我们要提高个人信息的防范意识,以及在以后的工作中,对集体信息要有保护意识。

五,参考资料

1,在Kali中安装Nessus参考资料

[https://blog.csdn.net/weixin_42177729/article/details/107359122]

2,漏洞分析参考资料

[https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2012/ms12-004]

3,利用Google搜索语法搜索参考资料

[https://blog.csdn.net/u014565127/article/details/53868443]