摘要:

20192427 李睿智 2021-2022-2 《网络与系统攻防技术》 实验八实验报告 一,实验内容及要求 (1)Web前端HTML能正常安装、启停Apache。理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML。 (2)Web前端javascipt理解JavaScrip 阅读全文

posted @ 2022-06-07 11:30

20192427李睿智

阅读(121)

评论(0)

推荐(0)

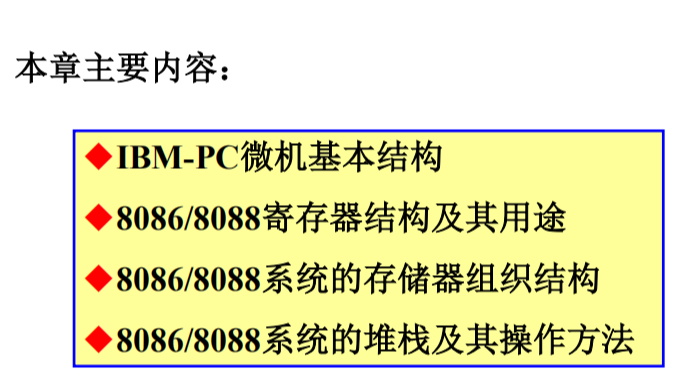

第一章 基础知识 1.1 汇编语言的一般概念 计算机程序设计语言可分为机器语言、高级 语言和汇编语言三类 1.机器语言 1)机器语言就是把控制计算机的命令和各种数据直接用二进制数码表示的一种程序设计语言。 在32位二进制数表示的机器语言程序代码中,包含了乘法和加法运算操作,其中前16位代码表示了乘法

第一章 基础知识 1.1 汇编语言的一般概念 计算机程序设计语言可分为机器语言、高级 语言和汇编语言三类 1.机器语言 1)机器语言就是把控制计算机的命令和各种数据直接用二进制数码表示的一种程序设计语言。 在32位二进制数表示的机器语言程序代码中,包含了乘法和加法运算操作,其中前16位代码表示了乘法  浙公网安备 33010602011771号

浙公网安备 33010602011771号