网络安全-主动信息收集篇第二章之服务扫描上篇

通常针对一些更改端口后的服务,无法通过默认的端口号进行识别,例如远程登录的SSH-SERVER服务一般情况下都会被修改默认登录端口号,通过一般的端口扫描显示出来的结果可能是非常用端口号,针对这种情况只有进行服务扫描才能清楚的分析到渗透目标开放端口后运行的是什么服务。

捕获方式:

1.Banner捕获

2.服务识别

3.操作系统识别

4.SNMP分析

5.防火墙识别

Banner捕获方式准确率较低可被伪造,一般加固方案中也会提到修改Banner信息,故意引导渗透者对目标的错误分析与判断,Banner捕获的结果只能作为一般参考依据,从Banner信息中可以提取到目标的服务类型,操作系统版本,服务应用版本等信息。若目标管理员操作不当没有对SNMP采取一系列措施时,可以通过对SNMP的分析来达到更好的扫描结果。

Banner

可以发现探索到 软件开发商、软件名称、服务类型、版本号(直接发现已知的漏洞和弱点)。

在于目标服务建立完整链接后直接获取Banner。

另类服务的识别方法:

特征行为和相应字段。

不同的响应可用于识别底层操作系统。

SNMP(容易忽视)

简单网络管理协议

Community strings (默认:public private)

信息查询或重新配置

通过默认的public身份验证可以直接查询到已明文保存的各种配置信息。

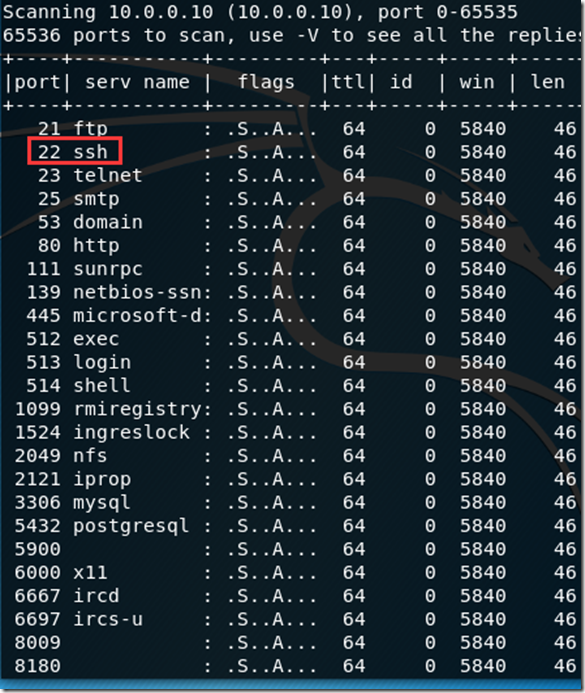

我接下来会使用hping3一个简单的工具来扫描端口,这个工具仅针对了常用端口进行记录所以不能反映出目标端口所运行的服务,

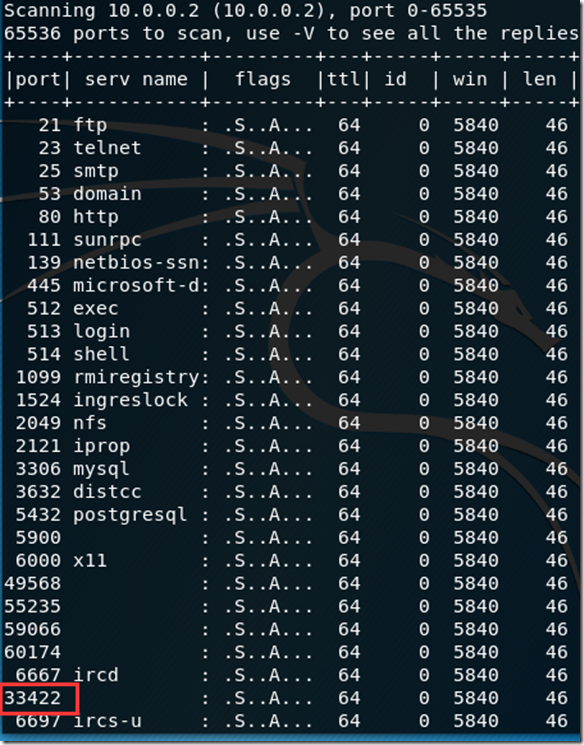

例如NMAP一个强大的扫描工具可以针对目标端口返回的包内容进行分析,对指纹进行分析得到目标端口所运行的服务。

接下来就使用我的靶机来进行测试下图就是没有经过修改端口的sshd远程登录服务

下面是修改端口之后的扫描信息

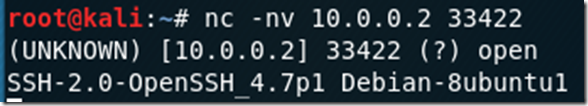

接下来使用简单小巧的瑞士军刀来连接到33422这个端口来获取目标端口的一个Banner信息。

根据返回的Banner信息可以获得到目标端口的服务信息:

目标信息:是Debian或者ubuntu的操作系统

目标服务:是SSH-2.0 来自 OpenSSH_4.7p1服务包

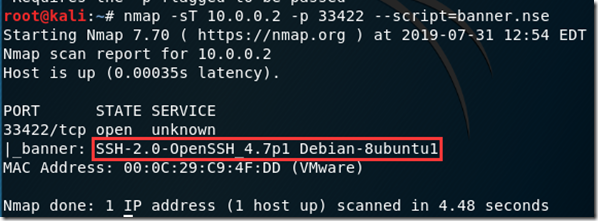

也可以通过强大的nmap 完整的链接来扫描端口

-p 可以指定其端口范围

针对mysql版本信息的扫描