网络安全-主动信息收集篇第二章-二层网络扫描之arping

arping二层网络发现

介绍工具:arping

arping主要查看IP的MAC地址

缺点:工具本身只能ping一个IP地址,不能ping一个IP段。但是可以通过脚本将整个网络中的IP进行扫描。

脚本已经上传到我的github大家可以点击https://github.com/l931782512/Linux-----下查看

常用参数:

-c count:发送指定数量的arp包后,即停止退出

用法:arping –c 1 10.0.0.9

解释:向目标IP地址为:10.0.0.9的主机发起请求,只发送一个包发送后立即退出。

-d 当局域网有IP占用的时候,可以指定这个参数,当有相同的IP的不同MAC地址reply的时候,arping会退出,退出码为1

用法:arping 10.0.0.1 –d

解释:向目标IP地址为10.0.0.1的网关(这里我们假设为网关)发起请求,当收到回应时两个不同mac地址但IP同时为10.0.0.1的网关时,arping命令会停止。

通常情况下如果响应的网关MAC地址不同,那么网络中就可能存在已经被攻破的风险,不发分子已经入侵到网络中,对网络中的数据包已经开始在进行了抓包分析,正所谓道高一尺魔高一丈,既然不法分子如果能入侵到网络中,那么很有可能他已经克隆了你的网关的mac地址,那么你得到的arping的响应两个回应的mac地址可能完全一致,那么就只能通过其他技术手段进行侦察才能发现。

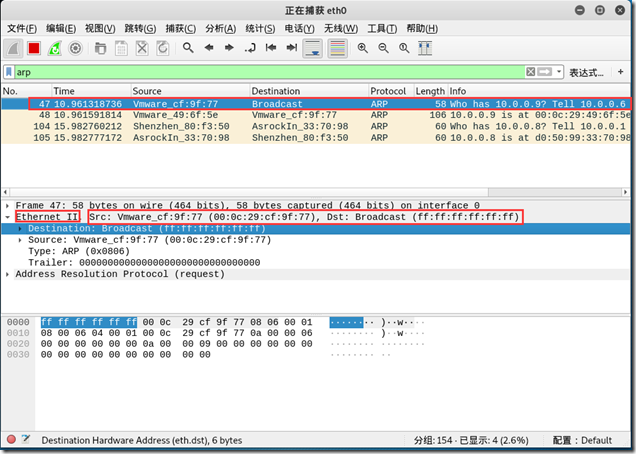

1.首先打开wireshark启用过滤器规则arp

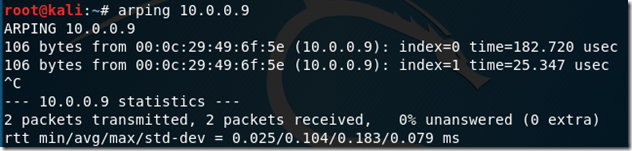

这里使用arping对我自己的另外一台虚拟发起请求10.0.0.9

arping 10.0.0.9

然后查看wireshark抓包的日志

可以看到记录为47号的抓包日志记录包头为:二层网络协议、源主机mac地址、目标主机mac地址

上层协议类型为:ARP协议类型

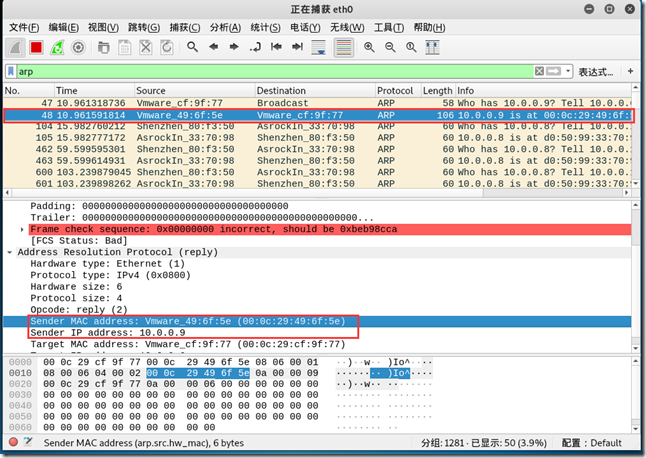

再查看返回的相关协议包

得到主机10.0.0.9主机的相关回应后,查看返回主机的mac地址

arping参数:

-0:指定源地址为0.0.0.0,这个一般是在我们刚刚安装好系统,电脑还没配置好IP的时候

-a:Audible ping.这个当有reply回来的时候,你的电脑有喇叭的话,就会滴滴的叫

-A:Only count addresses matching requested address

-b:类似-0,指定源broadcast为255.255.255.255

-B:指定这个就相当于 arping 255.255.255.255

-c count:发送指定数量的arp包后,即停止退出

-d:这个比较重要,当局域网有IP占用的时候,可以指定这个参数,当有相同的IP的不同MAC地址reply的时候,arping会退出,退出码为1

-D:这个检测是否丢包的,当丢包的时候打印感叹号,正常的时候打印逗号

-e:和-a相反,当没有reply的时候,会滴滴滴

-p:打开混杂模式,当前用户对mac无权限时,可以加上这个选

-r:输出的时候只打印MAC,写脚本的时候用得到,不用自己对结果awk了

-R:输出的时候只打印IP,和上面一样

-s MAC:指定源MAC地址

-S IP:指定源IP,设置了源IP,如果目标主机没有到源IP的route,则有可能收不到answer

-t MAC:指定目的MAC

-T IP:指定目的IP,

-i interface:指定发送arp包的设备。不指定的话,默认为系统的第一块网卡

-q:表示不打印输出,写脚本不想打印输出的时候,应该用的到

-u:没啥大用,结果显示的时候,加这个参数和不加,index的显示形式不同

-v:打印详细的输出,默认打印的好像就是verbose

-w deadline:指定两个ping直接的时间间隔,单位为毫秒,默认为1秒