arp欺骗

arp攻击原理及案例

arp欺骗无需对网络做出任何发动,只需要在自 己的计算机上运行欺骗工具即可,但是需要注意的是这种行为往往会被认为是入侵行为。ARP欺骗的原理如下

-

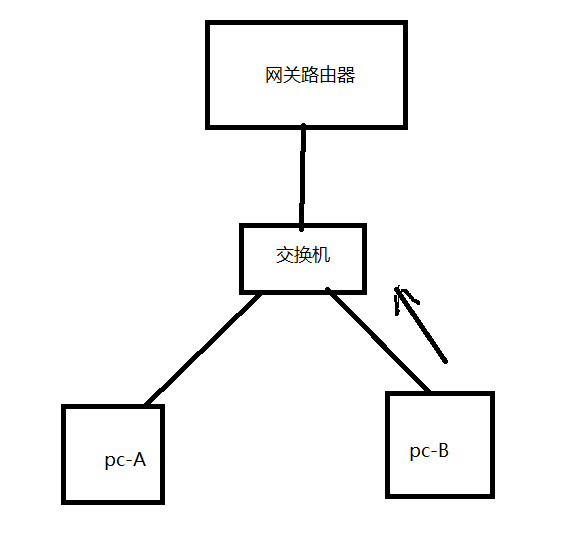

正常情况时,计算机B通过网关和外部进行通行的过程

-

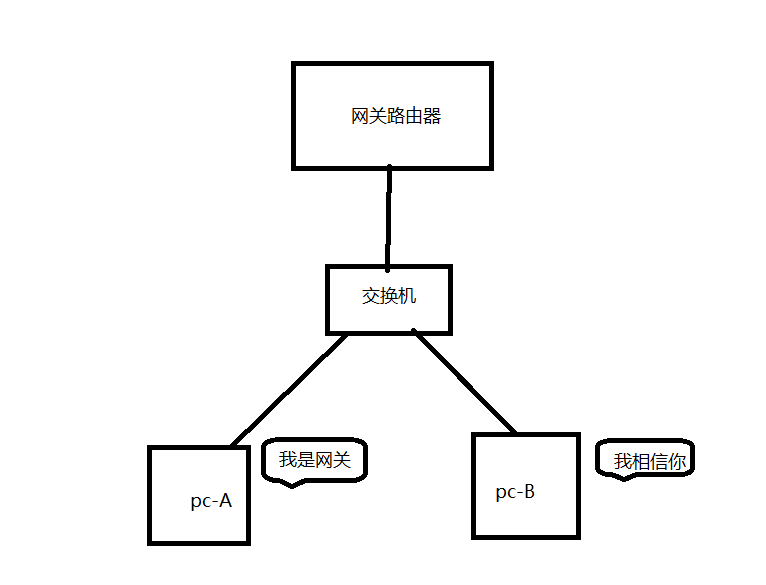

但是计算机A可以通过一些中间人攻击来欺骗计算机

-

接下来,计算机B就会将原本发给网关的数据否发到计算机A

-

使用同样的方法欺骗网关,让网关误以为计算机A就是计算机B,从而实现中间人攻击

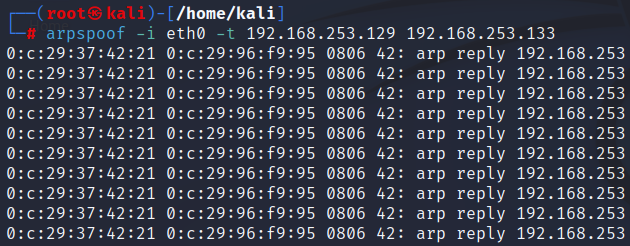

apr中间人攻击的工具有很多,这里使用arpspoof来进行中间人攻击

arpspoof [-i 指定使用的网卡] [-t 要欺骗的目标主机] [-r 要伪装成的主机]

这里指的是要欺骗的主机是192.168.253.129伪装的主机是192.168.253.133

使用wireshark进行抓包可以查看两台主机间的通信过程并且可以设置转发

echo 1 >> /proc/sys/net/ipv4/ip_forward [bt5] or [kali] 打开路由功能

arp欺骗的防范

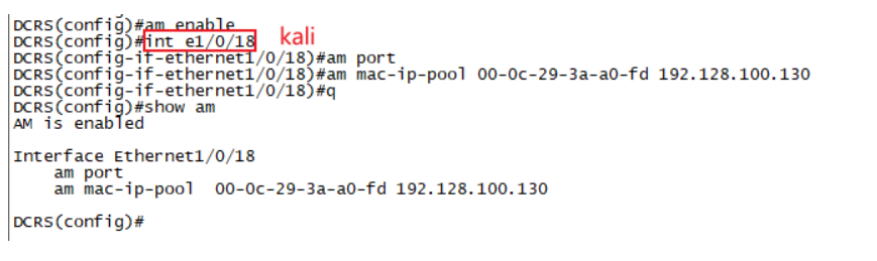

对指定机器进行mac与ip地址的绑定,如果mac和ip地址不一致数据包就会被丢弃

可以在交换机中进行绑定(这里是DCRS交换机)

也可以进行arp -s 网关的ip地址 网关的mac地址

其次划分VLAN也可以对攻击进行限制,vlan内的主机接受不了其他VLAN的ARP数据包

华为交换机端口安全机制,可以进行设置,将端口和设备的MAC地址绑定。配置如下

user-bing mac-addr mac-address ip-addr ip-address interface interface-list

进过配置之后,只有硬件地址为mac-address,ip地址为ip-address的数据包才可以通过这个端口来使用网络。此方法不适用大型网络了,配置会过于庞大。