2019-2020-2 20174325叶竞蔚 《网络对抗技术》Exp5 信息搜集与漏洞扫描

实践目标

掌握信息搜集的最基础技能与常用工具的使用方法

实践内容

<i> 各种搜索技巧的应用

<ii> DNS IP注册信息的查询

<iii> 基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

<iv> 漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

基础知识

<i> 哪些组织负责DNS,IP的管理。

全球根服务器均由美国政府授权的ICANN【Internet Corporation for Assigned Names and Numbers】统一管理,负责DNS和IP地址管理。

全球一共有5个地区性注册机构:ARIN(北美地区),RIPE(欧洲地区),APNIC(亚太地区),LACNIC(拉丁美洲美洲),AfriNIC(非洲地区)

<ii> 什么是3R信息。

Registrant注册人

Registrar注册商

Registry官方注册局

<iii> 评价下扫描结果的准确性。

较为准确其中会有小细节性的出错但影响不大。

实验步骤

任务一各种搜索技巧的应用

1.通过搜索引擎查询

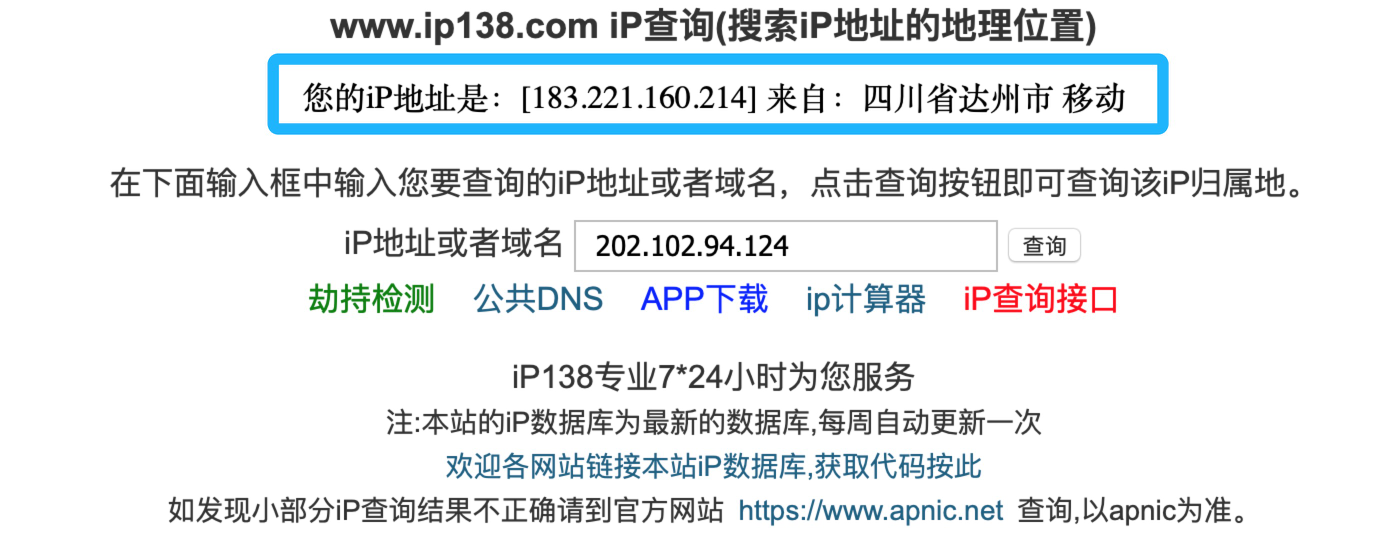

<i> 通过https://www.ip138.com/网站查询

先是查询到了我自己的IP地址以及其地理位置。

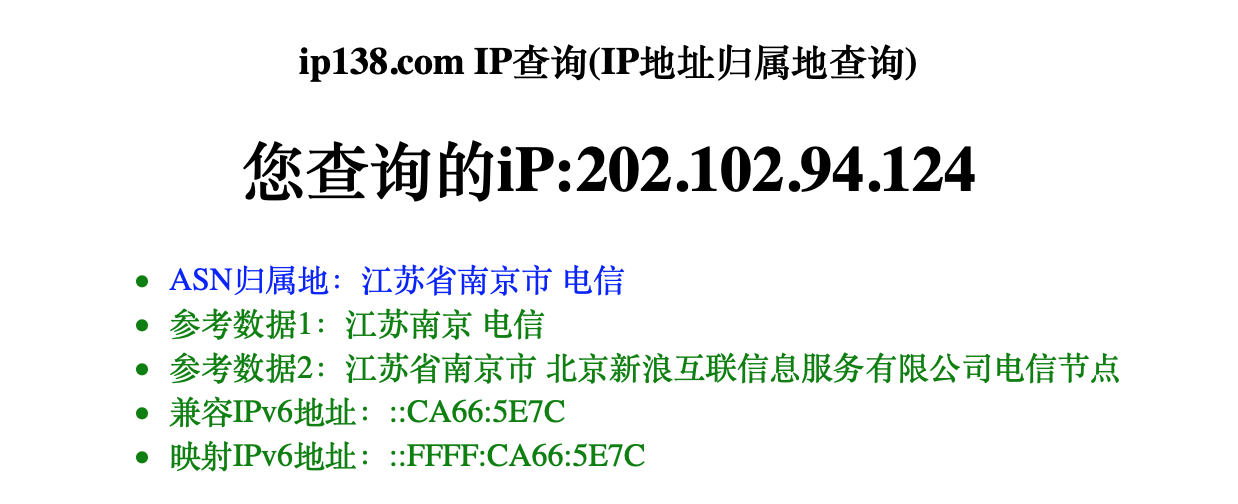

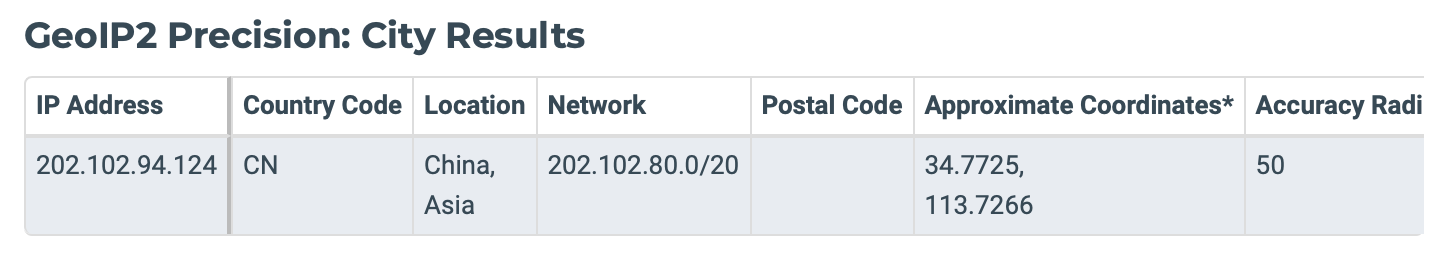

<ii> 百度查询了一下新浪的ip为202.102.94.124,通过这个网站查询一下新浪ip的地理位置

2.搜索特定类型文件

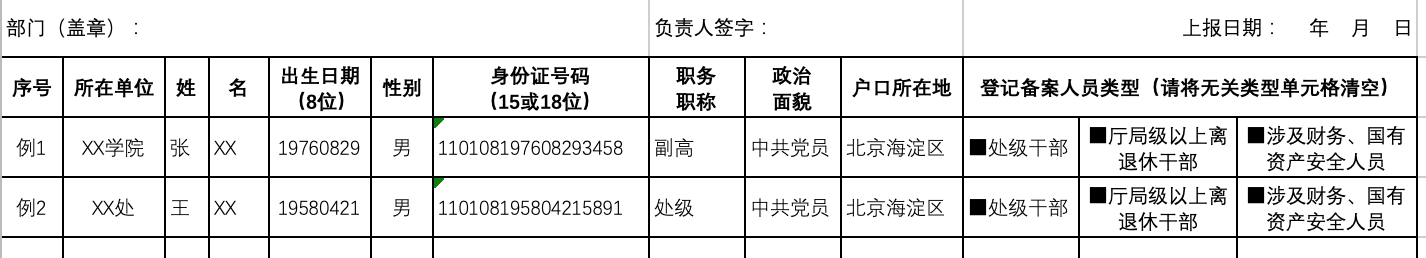

<i> 百度搜索filetype:xls 财务 site:edu.cn,出现很多文件格式为xls的网址其中包含“财务”相关资料信息

<ii> 选择一个下载然后查看

其中包含身份证信息等敏感信息。

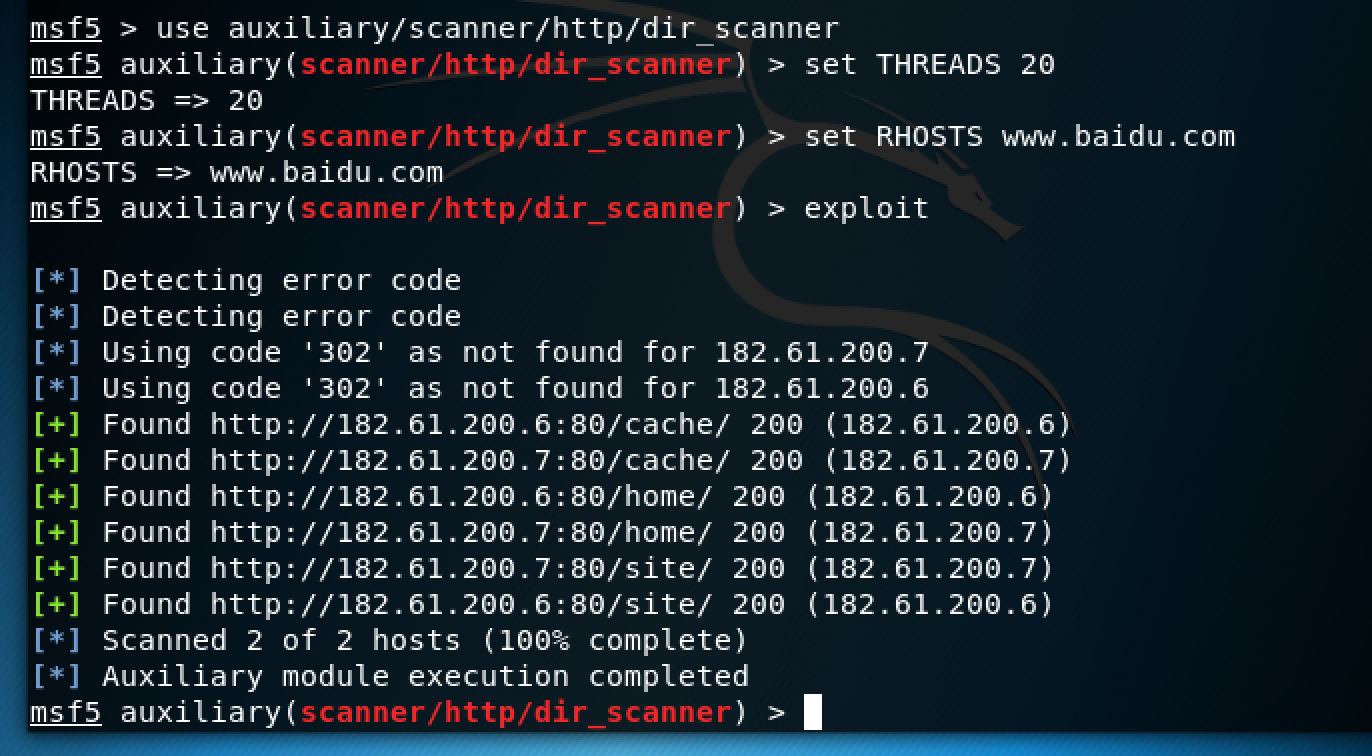

3.搜索网址目录结构

<i> 在kali虚拟机里输入msfconsole

<ii> 输入use auxiliary/scanner/http/dir_scanner指定使用dir_scanner模块

<iii>输入set THREADS 20 设置攻击线程数为20

<iv> 输入set RHOSTS www.baidu.com对百度进行指定搜索

<v> 输入exploit

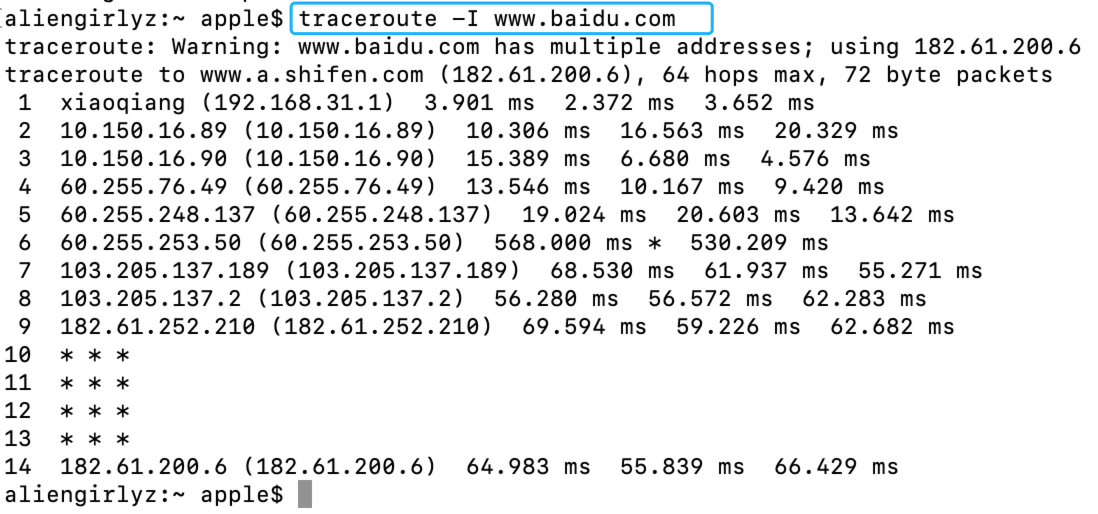

4.IP路由侦查

<i> 在主机终端输入traceroute -I www.baidu.com

P.S.Windows系统应使用的是tracert命令,OS系统用traceroute。

任务二DNS IP注册信息的查询

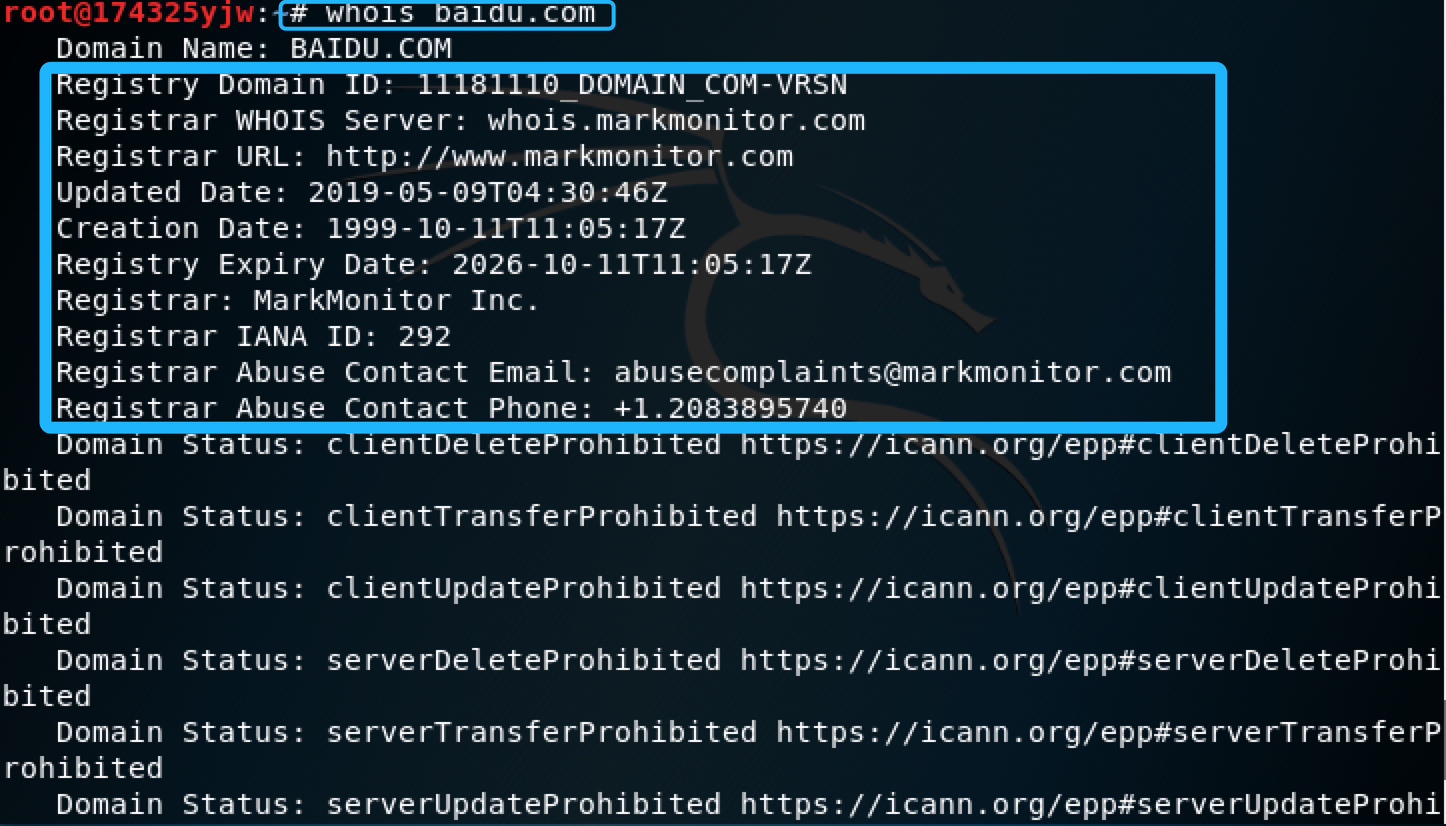

1.whois查询

在kali中输入whois cnblogs.com查询

网址前不加“www”是注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到。

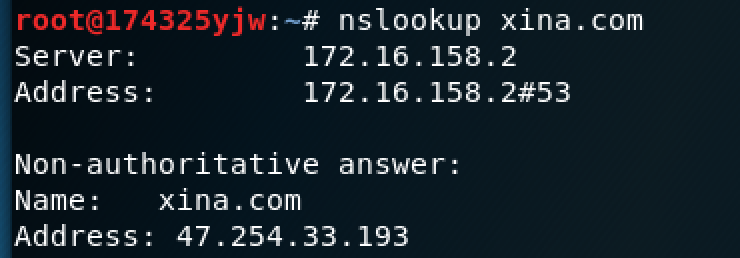

2.nslookup域名查询

原理:nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的。

在kali输入nslookup xina.com查询新浪

P.S. Non-authoritative answer意为“未证实回答”,表示该域名的解析是从local DNS的cache中直接读出来的,而不是向真正负责这个域名的name server问来的

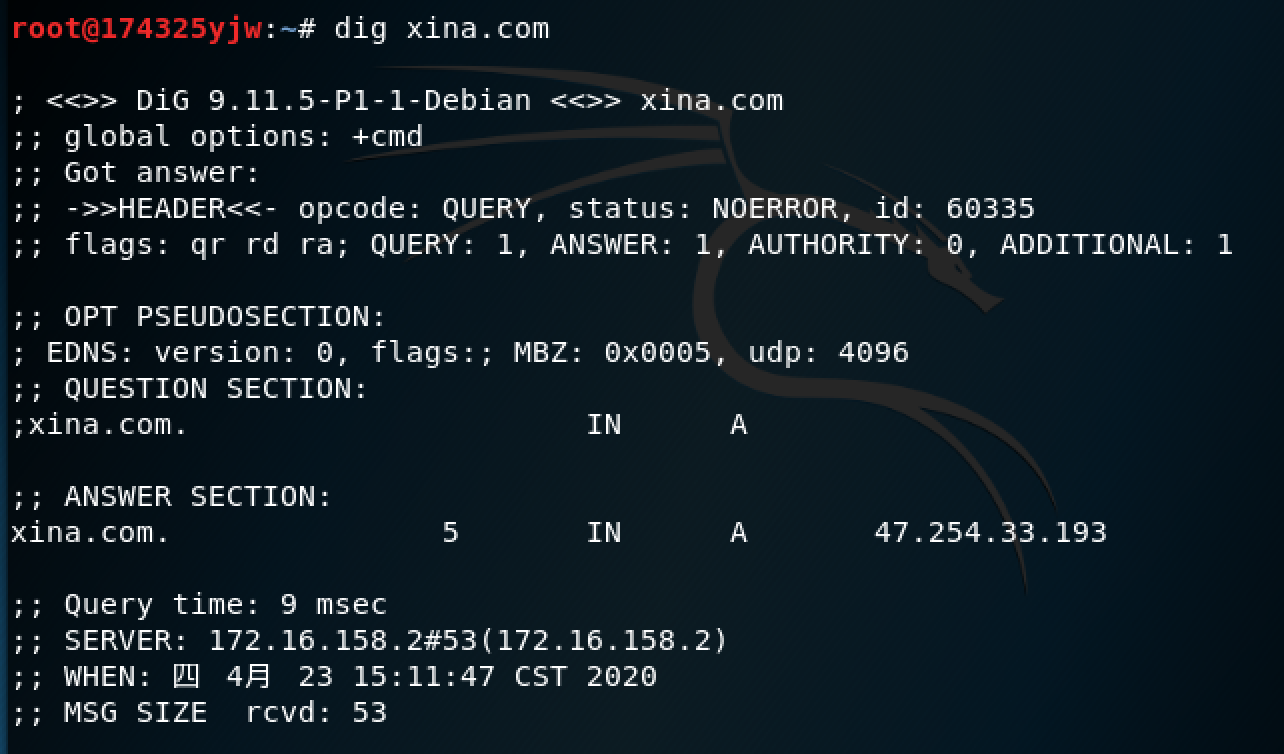

3.dig查询

原理:dig可以从官方DNS服务器上查询精确的结果。

在kali输入dig xina.com查询新浪

4.IP2Location地理位置查询

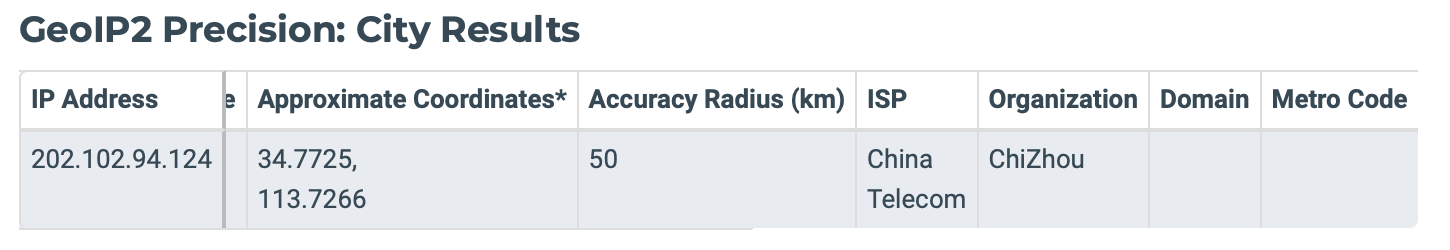

<i> 百度搜索或输入ping www.xina.com查询新浪网IP地址

<ii> 使用网站www.maxmind.com,输入查询到的IP地址并查看结果

5.IP2反域名查询

<i> 查询百度地址为121.40.43.188

<ii> 打开Shodan网站输入IP地址查询

任务三基本的扫描技术

1.Ping命令

在终端输入ping www.xina.com

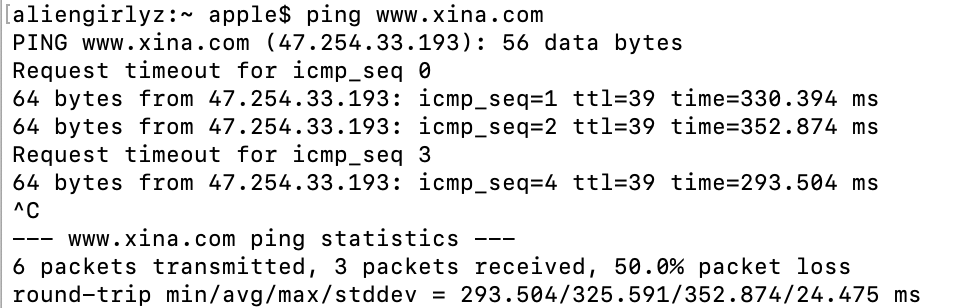

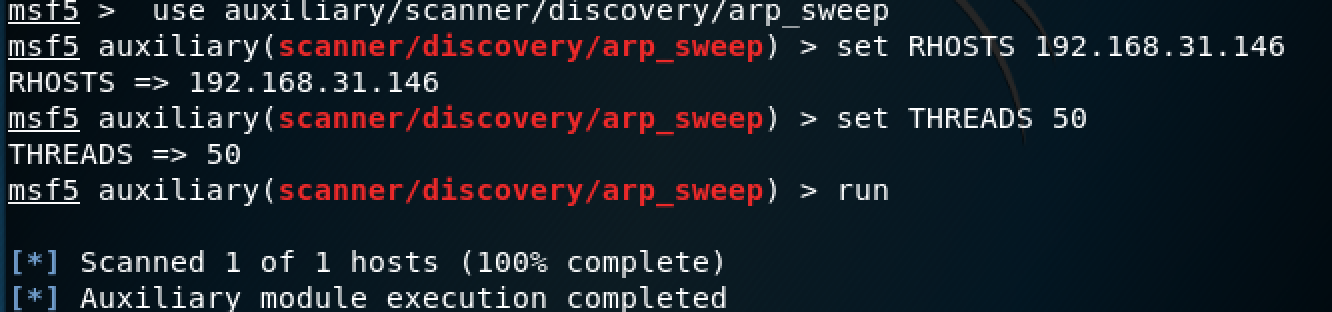

2.metasploit中的模块扫描

<i> 在kali中输入msfconsole

<ii> 输入use auxiliary/scanner/discovery/XXX_sweep启用相映模块

<iii>输入set RHOSTS 192.168.31.146设定主机段

<iv> 输入set THREADS 50设置线程数为50,加快扫描速度

<v> 输入run启动扫描

上图为udp_sweep扫描结果

上图为arp_sweep扫描结果

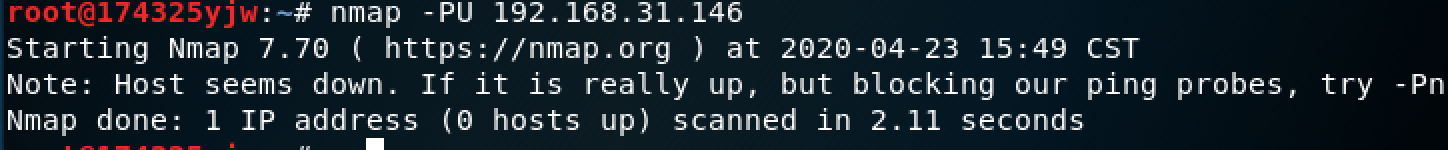

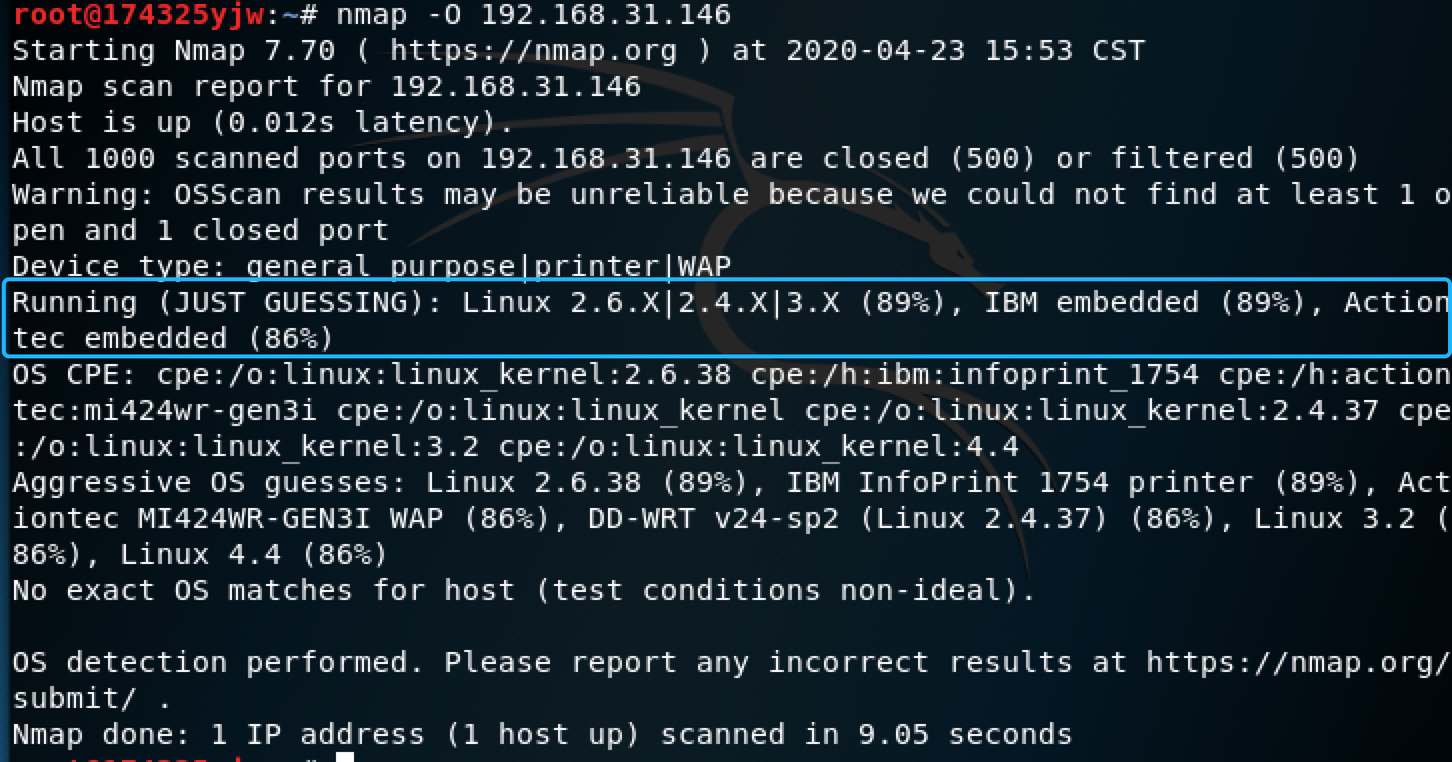

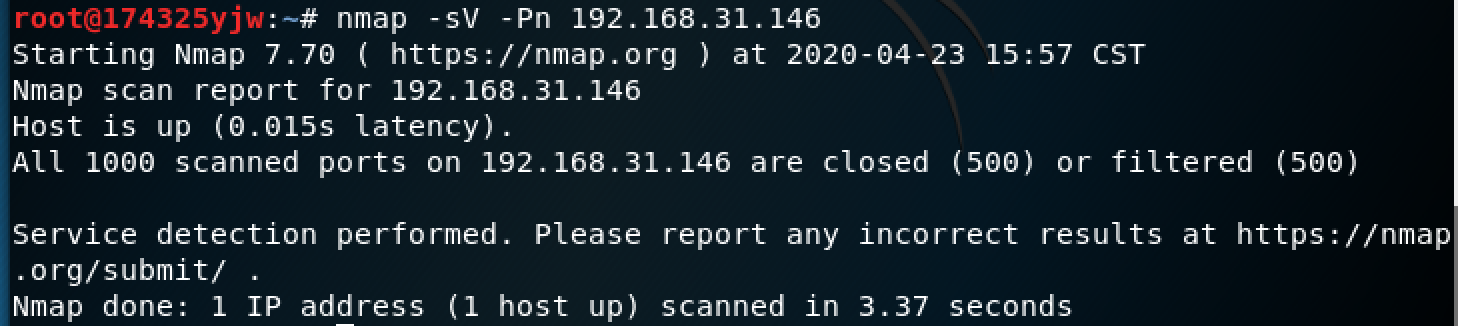

3.nmap扫描

<i> 在kali中输入nmap -PU 192.168.31.146

<ii> 输入nmap -O 192.168.31.146进行版本探测

<iii> 输入nmap -sV -Pn 192.168.31.146查看主机的详细服务信息

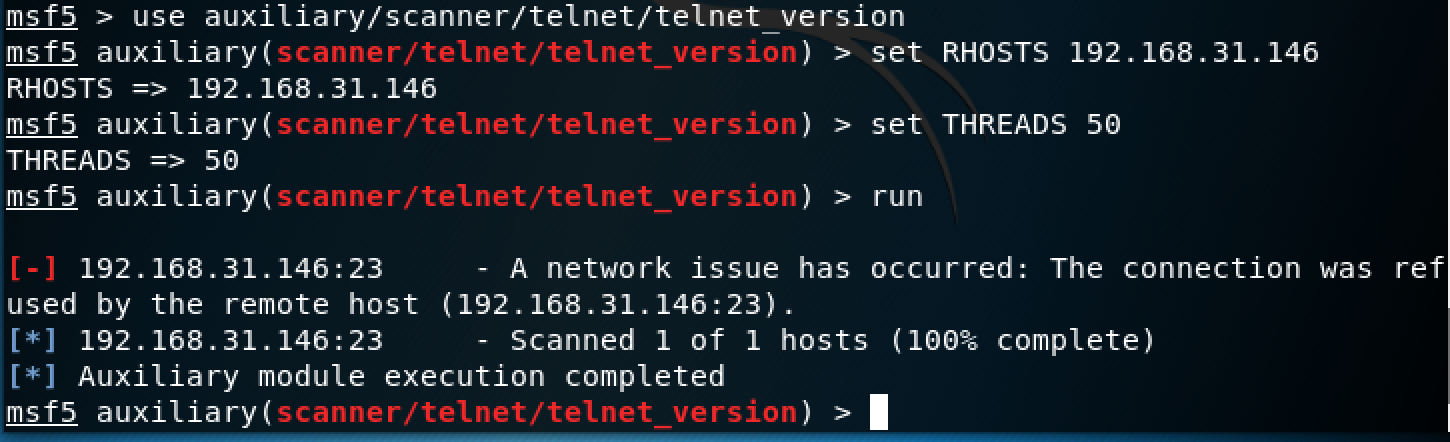

4.Telenet服务扫描

<i> 在kali的msf环境下输入use auxiliary/scanner/telnet/telnet_version进入telnet模块

<ii> 输入set RHOSTS 192.168.31.146扫描主机网段

<iii> 输入set THREADS 50提高查询速度

<iv> 输入run扫描

5.SSH服务扫描

<i> 在kali的msf环境下输入use auxiliary/scanner/ssh/ssh_version进入SSH模块

<ii> 输入set RHOSTS 192.168.31.146扫描主机网段

<iii> 输入set THREADS 50提高查询速度

<iv> 输入run扫描

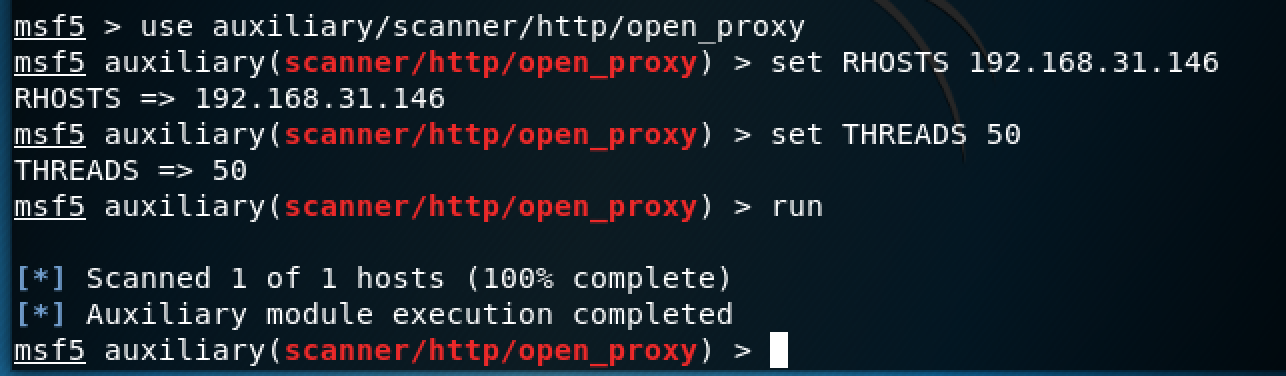

6.开放代理检测

<i> 在kali的msf环境下输入use auxiliary/scanner/http/open_proxy进入开放代理模块

<ii> 输入set RHOSTS 192.168.31.146扫描主机网段

<iii> 输入set THREADS 50提高查询速度

<iv> 输入run扫描

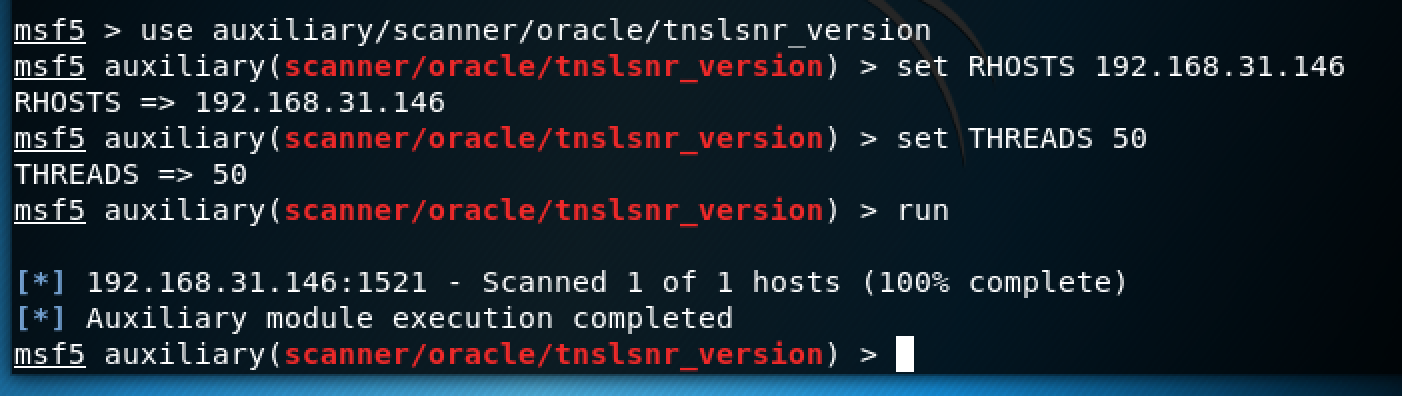

7.Oracle数据库服务查点

<i> 在kali中的msf环境下输入use auxiliary/scanner/oracle/tnslsnr_version进入oracle模块

<ii> 输入set RHOSTS 192.168.31.146扫描主机网段

<iii> 输入set THREADS 50

<iv> 输入run运行

任务四漏洞扫描

1.安装OpenVAS

<i> 输入apt-get update更新软件包列表

<ii> 输入apt-get dist-upgrade获取到最新的软件包

<iii> 输入apt-get install openvas安装OpenVAS工具

<iv> 输入openvas-setup

2.检查OpenVAS,输入:

-sudo greenbone-nvt-sync

-sudo openvasmd --create-user=20174325 --role=Admin 、

-sudo openvasmd --user=20174313 --new-password=****

-sudo greenbone-scapdata-sync

-sudo greenbone-certdata-sync

-sudo gsad --listen=127.0.0.1 --port=9392

-sudo openvasmd

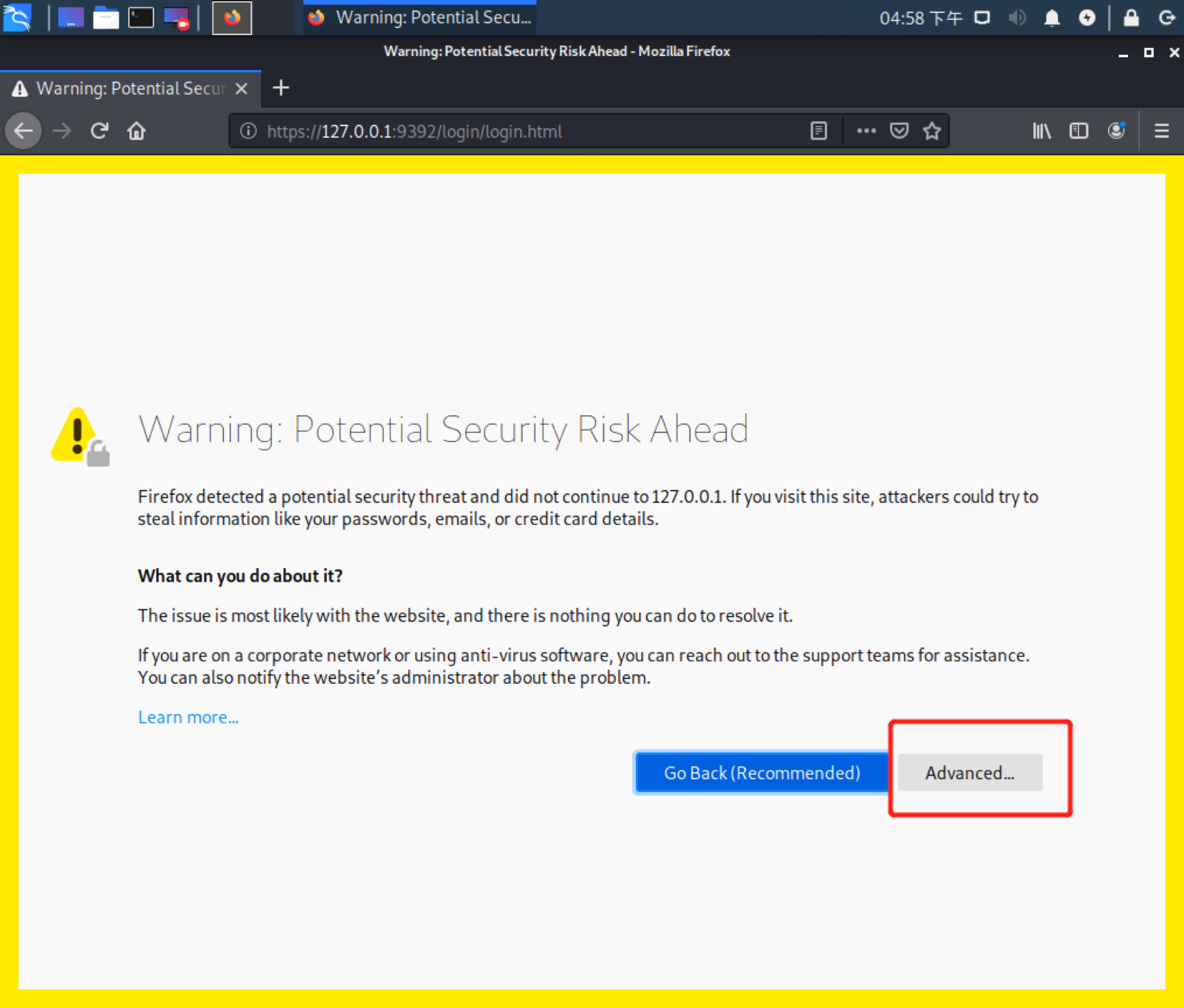

3.运行openvas服务

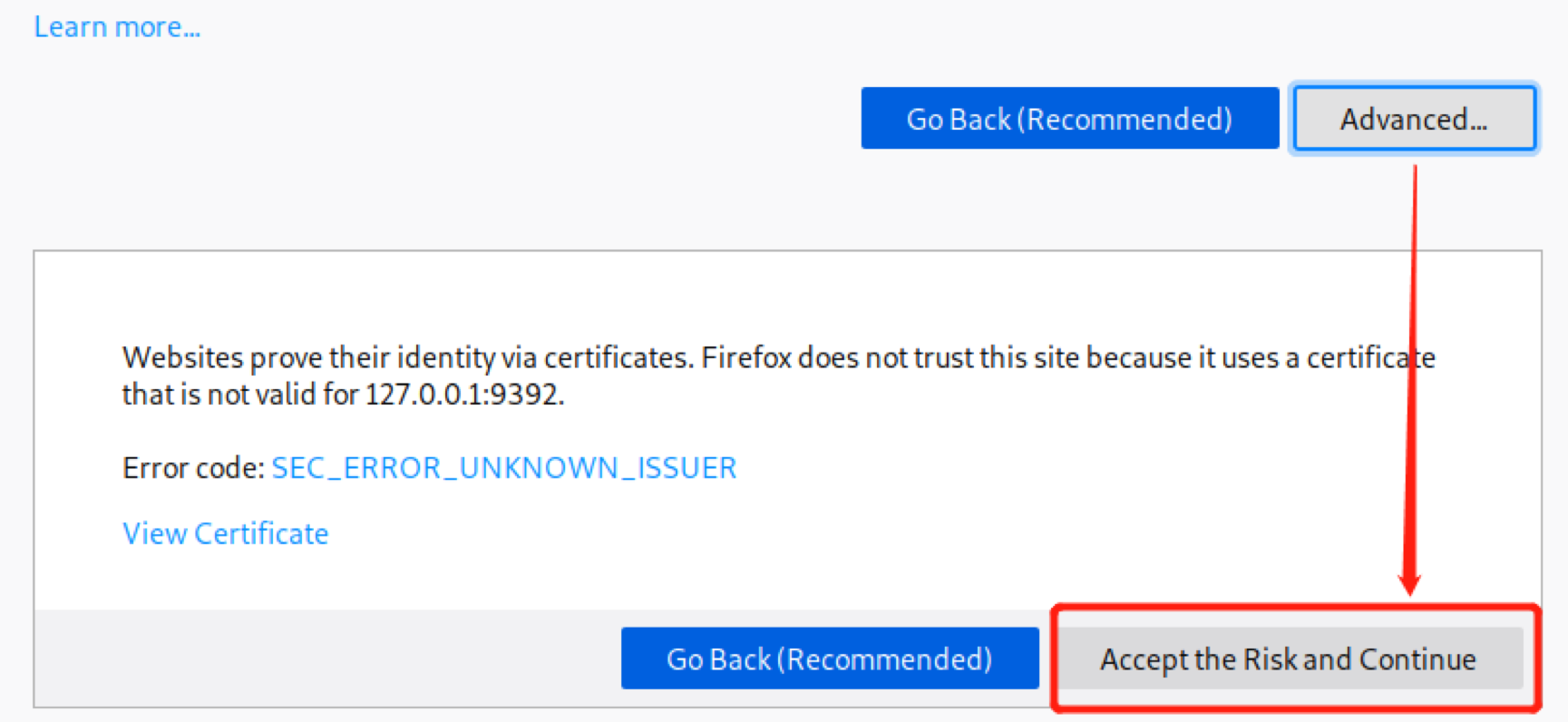

<i> 单击kali左上角开始菜单,选择打开【网络浏览器】,在浏览器地址栏里输入https://127.0.0.1:9392

<ii>首次登录,会出现风险提示,点击红框里面的【Advanced..】

<iii> 点击接受风险并继续

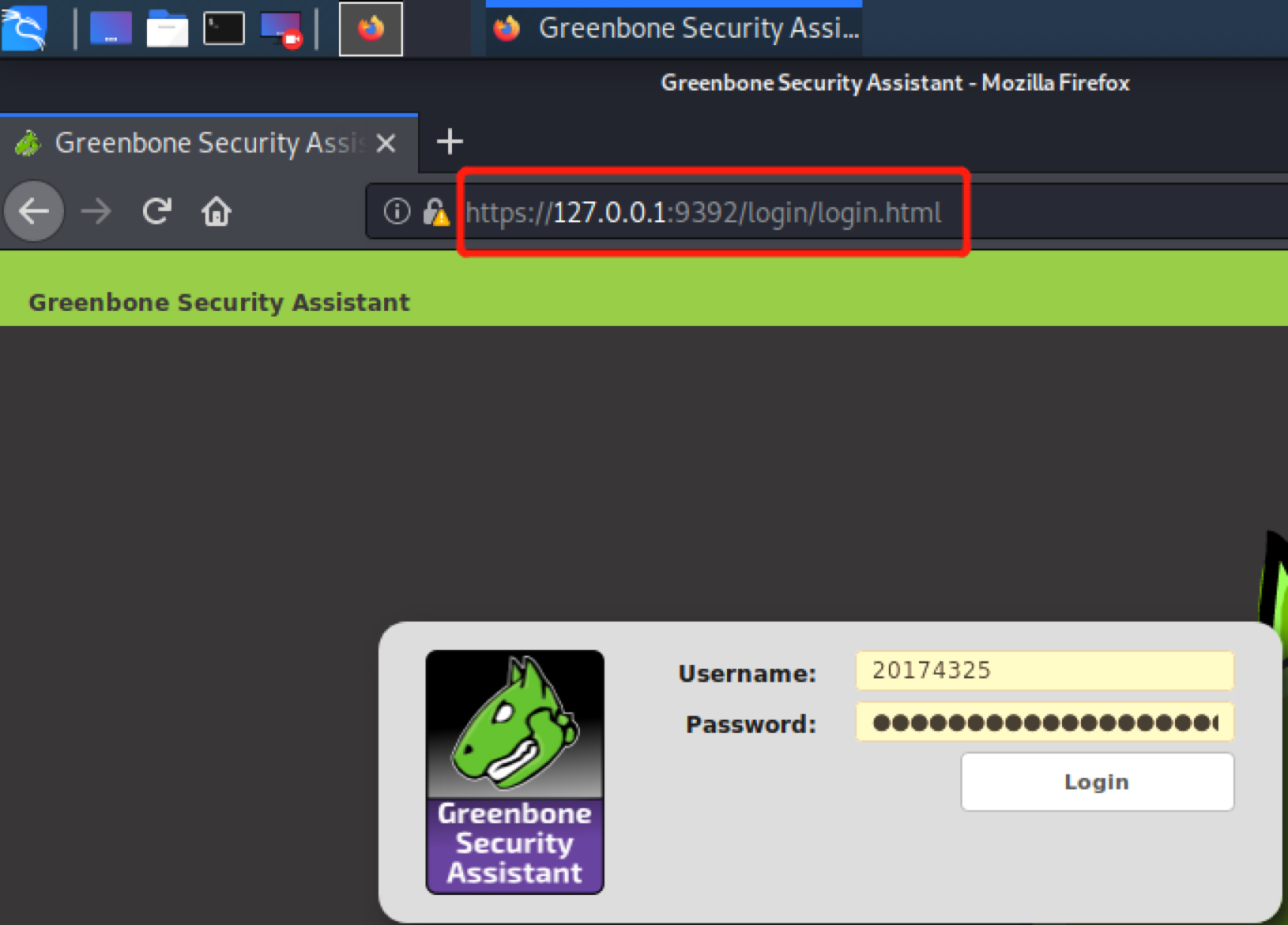

<iv> 输入用户名和密码(此处用户名我输入的学号20174325)

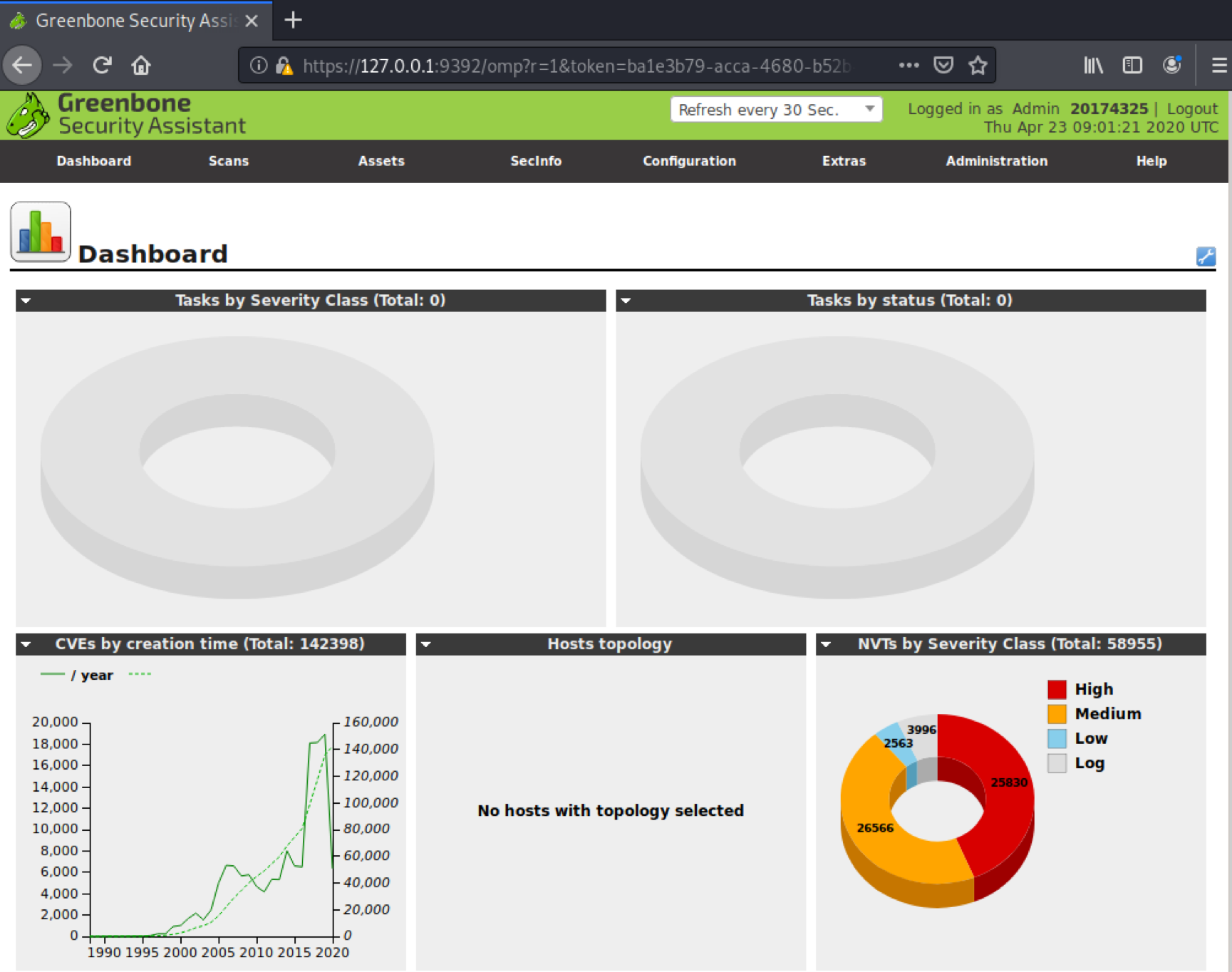

<v> 进入OpenVAS主页

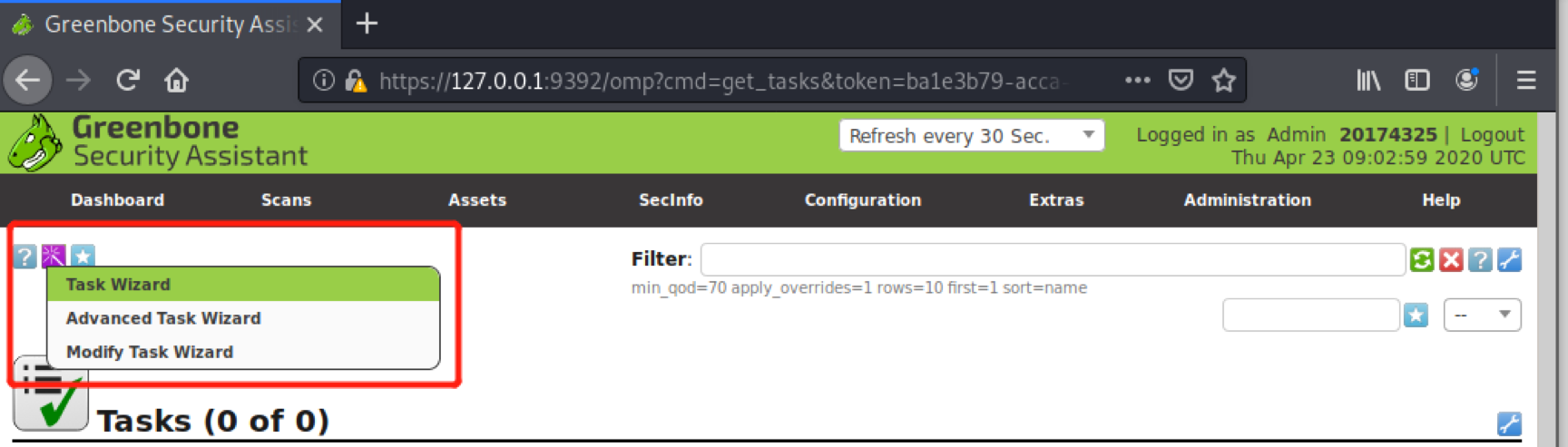

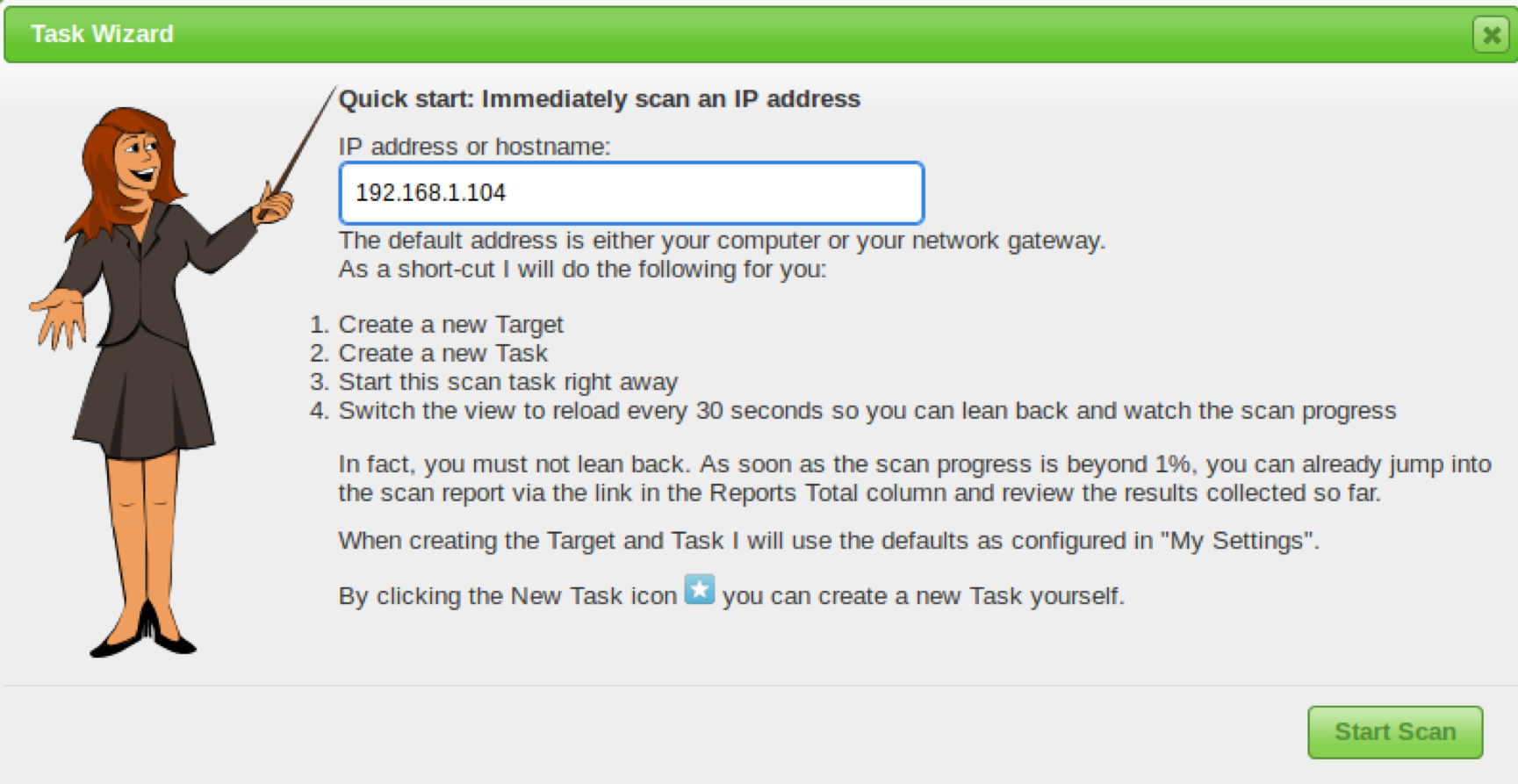

<vi> 在页面上方导航栏中找到【Scans】,依次进入【Scans】-->【Tasks】-->【Task Wizard】,新建一个扫描任务。

<vii> 输入待测主机IP地址进行扫描。

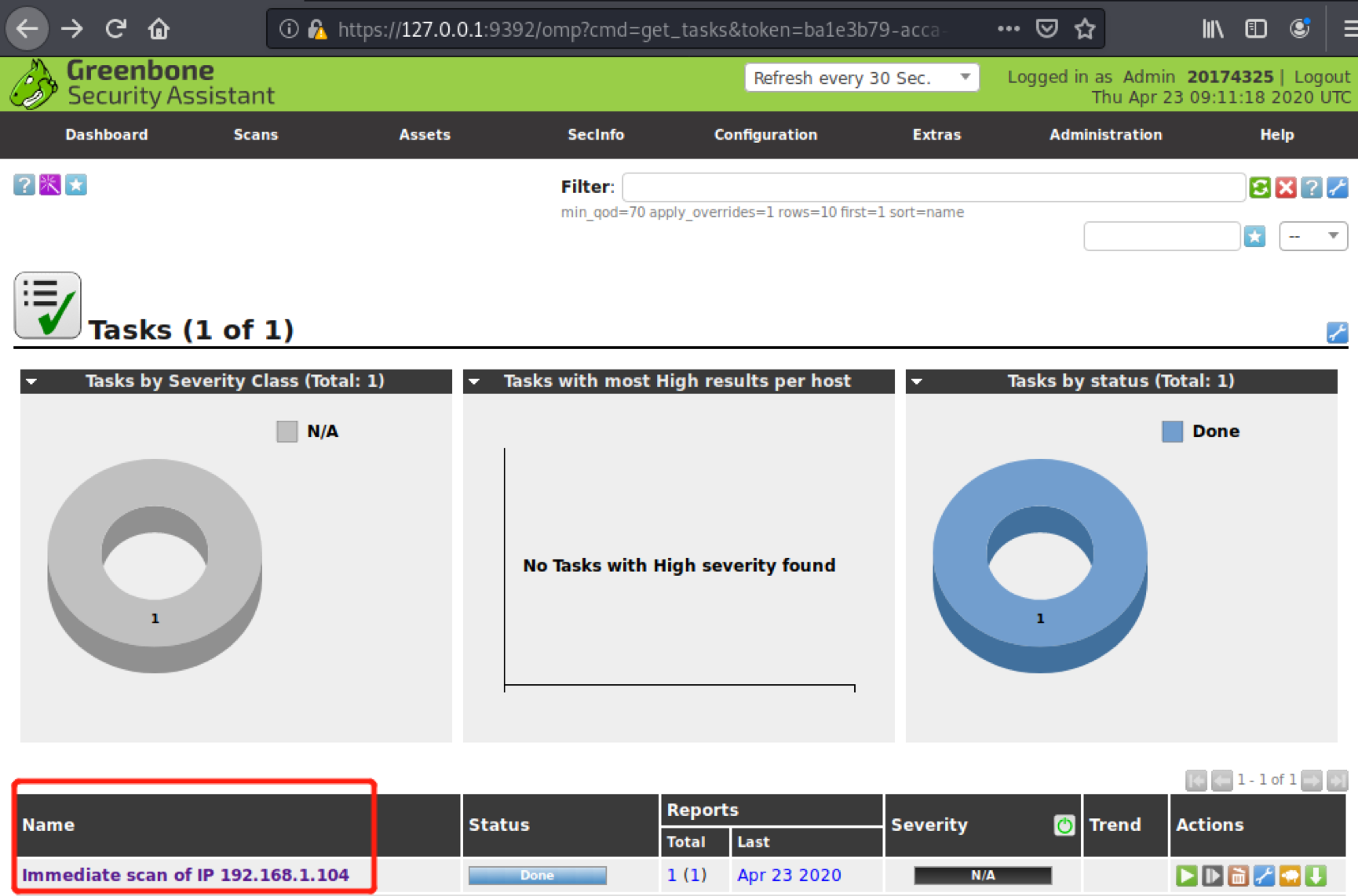

图中status为Done,说明扫描已经完成!

<vii>点击红框中的链接查看扫描报告

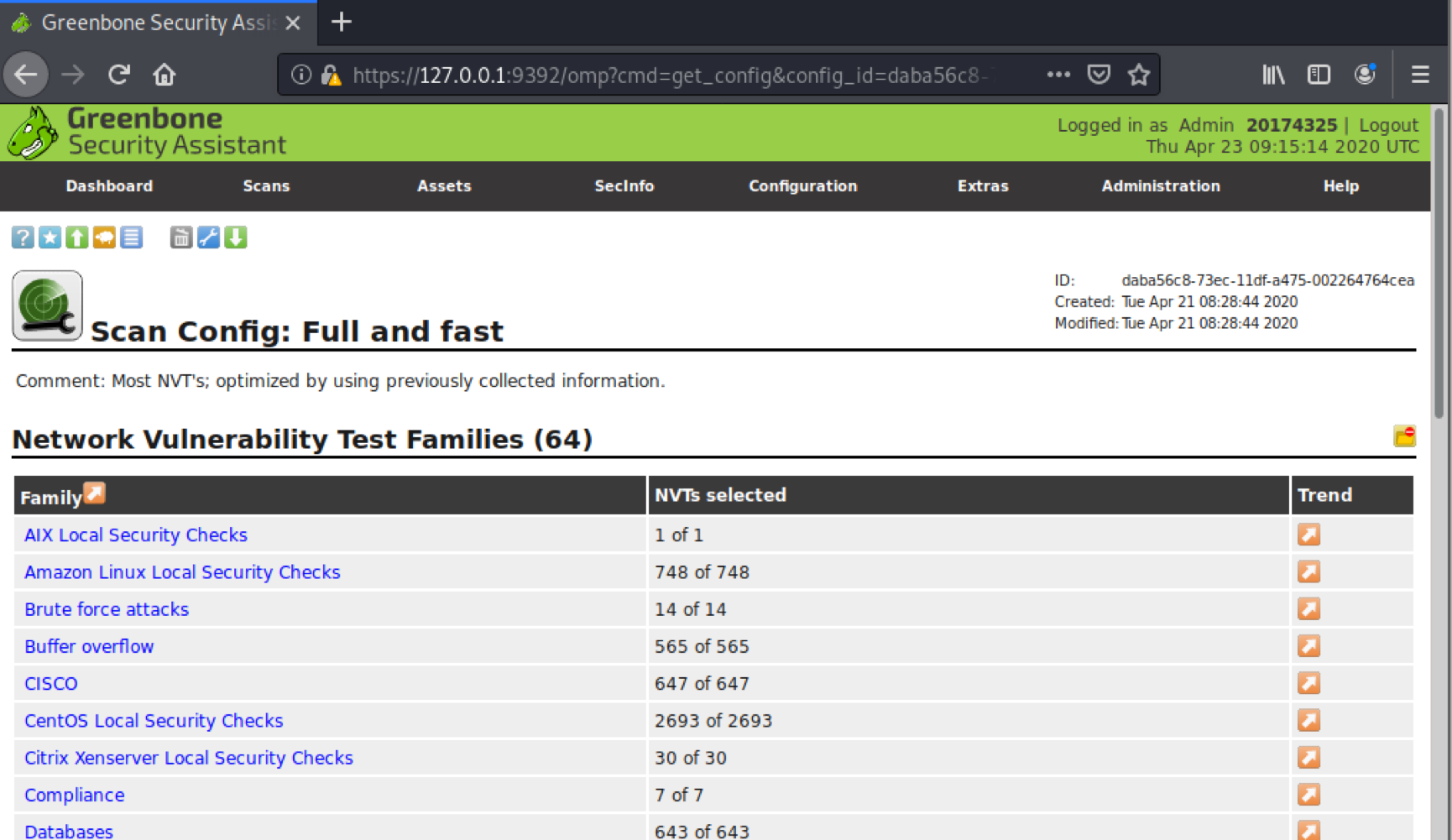

<ix> 点击红框里的full and fast查看详细报告

可以看出,在网络漏洞检测大类里面有64种漏洞。

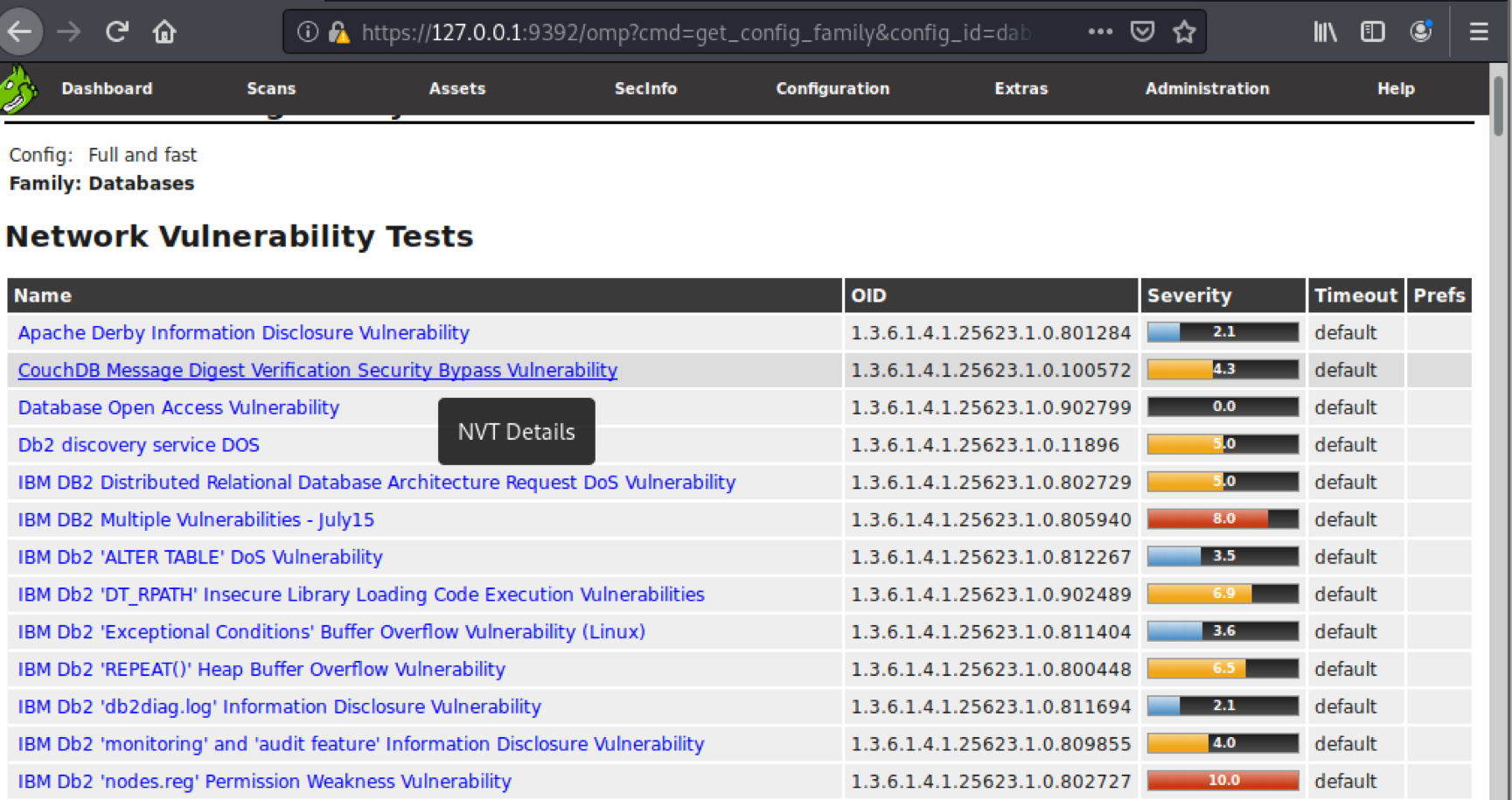

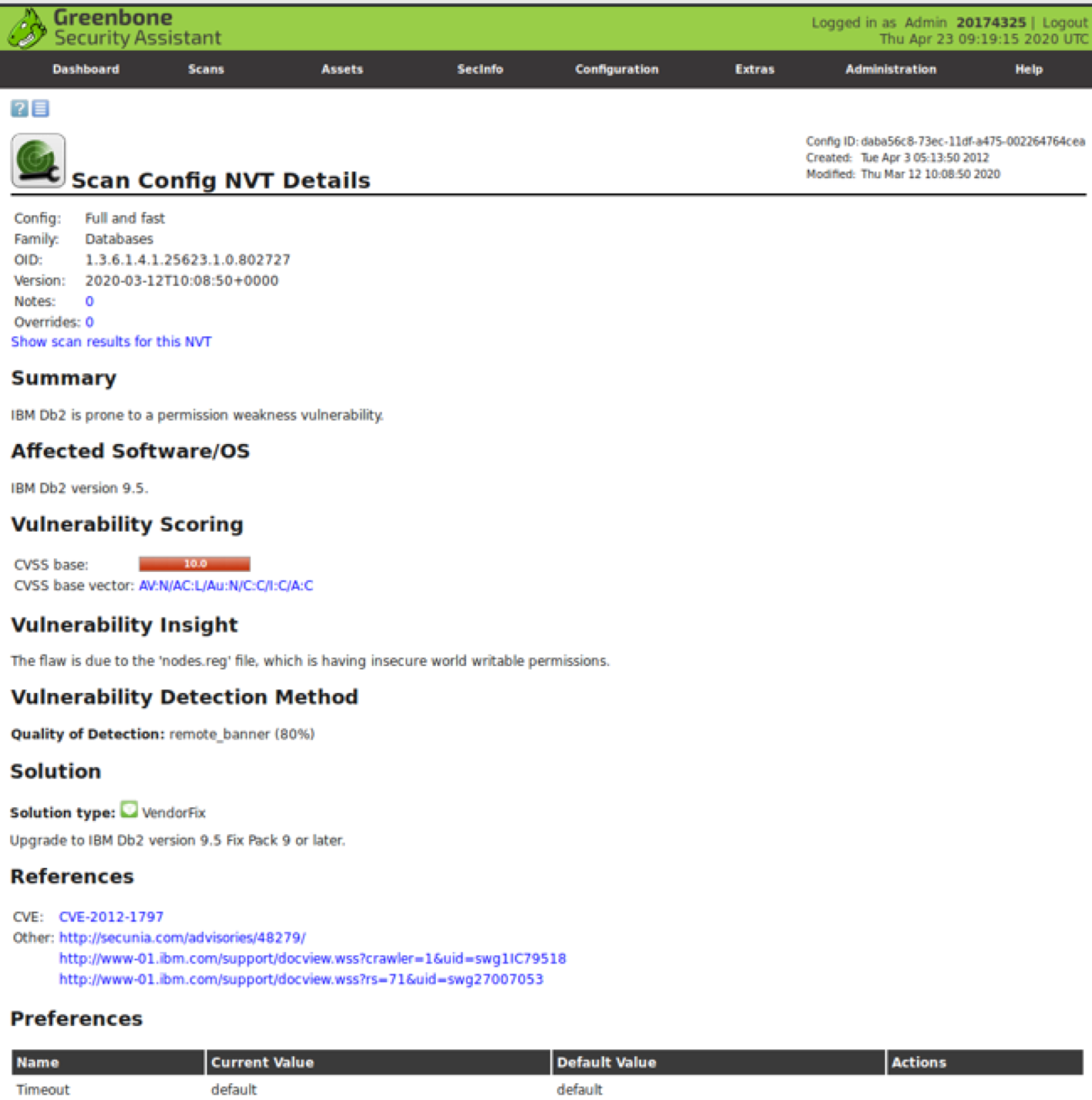

<x> 选择上图最后一行的漏洞类别,这是和数据库有关的漏洞。

<xi> 选择其中一个漏洞等级为10.0的漏洞进行查看

上图是漏洞扫描报告的详细结果,报告显示目标主机上的IBM Db2 v9.5这款数据管理软件容易出现权限漏洞,该漏洞的CVSS评级是10.0,它是由于“nodes.reg”这个文件具有不安全的全局可写权限造成的。解决办法是,把IBM Db2这款软件更新到IBM Db2 version 9.5 Fix Pack 9 这个版本或者更新的版本。

实验体会

此次实验总体来说较为简单,前面的扫描和主机端口查询按照步骤可以一步一步顺利地做出来,主要出问题的地方还是在于最后openvas的下载和安装,由于自己电脑系统的原因,在做实验的前一天重装了电脑,本以为全新的会比较好下不容易出问题,可是我错了,在安装openvas的过程中我又重装了两遍kali虚拟机!一直重复尝试重复换,但过了下载安装的这个坎后面也就简单了,总的来说这次实验还算顺利,让我对于如何使用便捷的方法掌握如何获取IP地址甚至其地理位置,还有对于自己主机的查询和扫描。

posted on 2020-04-23 18:02 aliengirlyz 阅读(199) 评论(0) 编辑 收藏 举报