ebpf逆向

一、提取字节码

二、反编译

1、strings

strings ./xxx

优点:代码可读性强

缺点:代码不太完整,零零散散的

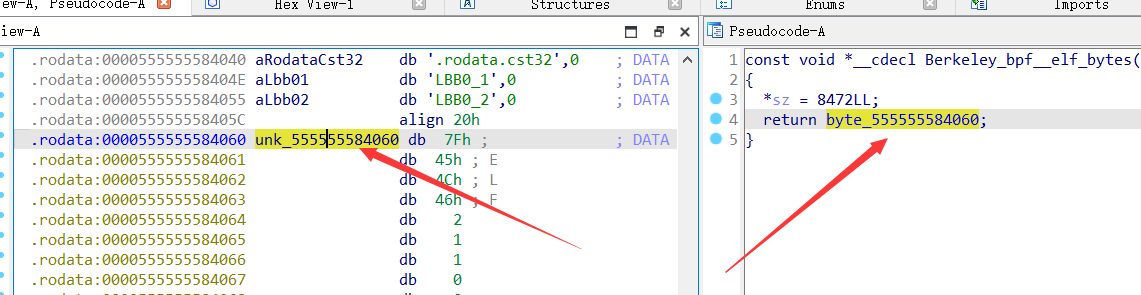

2、ghirda

反编译结果如下:

优点:代码完整

缺点: 代码可读性差,一些变量名没有被解析出来,极其熟悉ghirda的伪代码的uu可能感觉会好点,

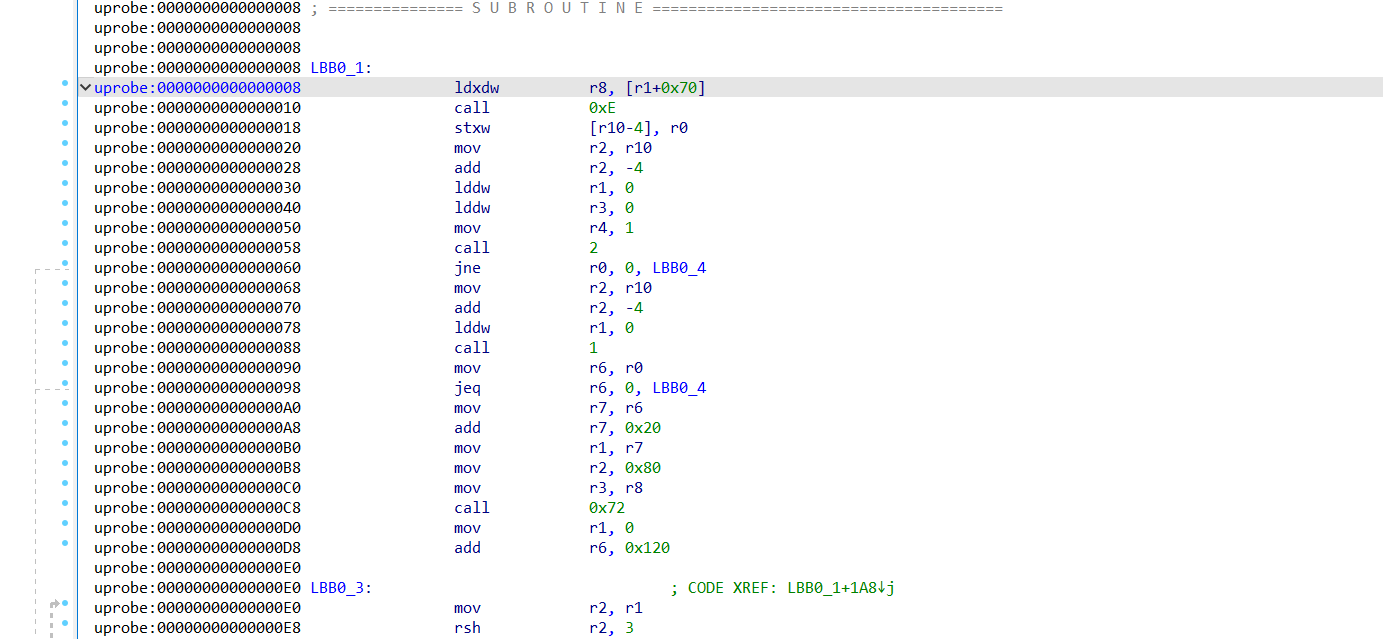

3、ida插件

缺点:不能反编译,只能eng看汇编

4、bpftool

强推 bpftool

安装 BPFTool

gdb调试越过字节码加载函数后

使用sudo bpftool prog show 命令

可以看到 加载的字节码名字,LBB0_1 、LBB0_2 ,记住其id

打印字节码

sudo bpftool prog dump xlated id 36 > LBB0_2.txt

得到IR

优点:代码可读性强,有注释,转换性强,易于转化为c语言再转用ida反编译

方便通过chatgpt进行解读

三、CTF实战

昨天刚结束的西湖论剑

提取字节码文件后,使用bpftool得到ir文件,之后交给chatgpt解读:

exp

__EOF__

本文作者:_TLSN

本文链接:https://www.cnblogs.com/lordtianqiyi/articles/17090733.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

本文链接:https://www.cnblogs.com/lordtianqiyi/articles/17090733.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

分类:

『CTFer & RE』

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:基于图像分类模型对图像进行分类

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 25岁的心里话

· ollama系列01:轻松3步本地部署deepseek,普通电脑可用

· 按钮权限的设计及实现