python pyc 加花指令

以HWS遇到的一道题为例子来讲解

这篇主要以python3为主

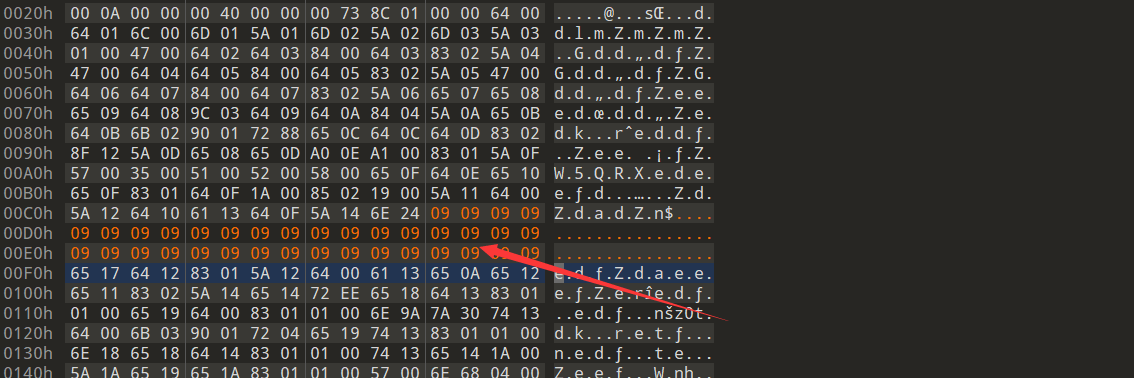

一、pyc文件格式

PyCodeObject文件结构则在自己的python目录的Include/code.h 中

pyobject结构体如下 (include/object.h)

PyCodeObject 结构体代表了pyc全局结构体

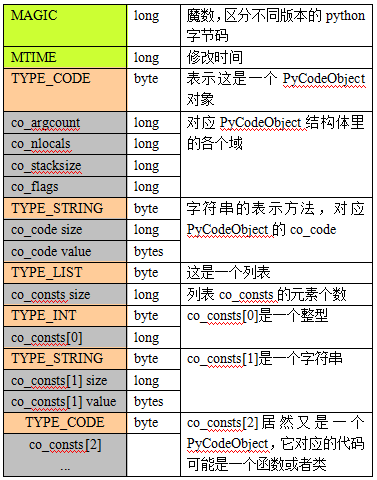

更为清晰的结构如下(python2)

虽然是python2版本的,但勉强可以拿来分析,我没可以通过类似上面的分析方式来找到pyc的所有函数的字节码位置、所有变量之类的

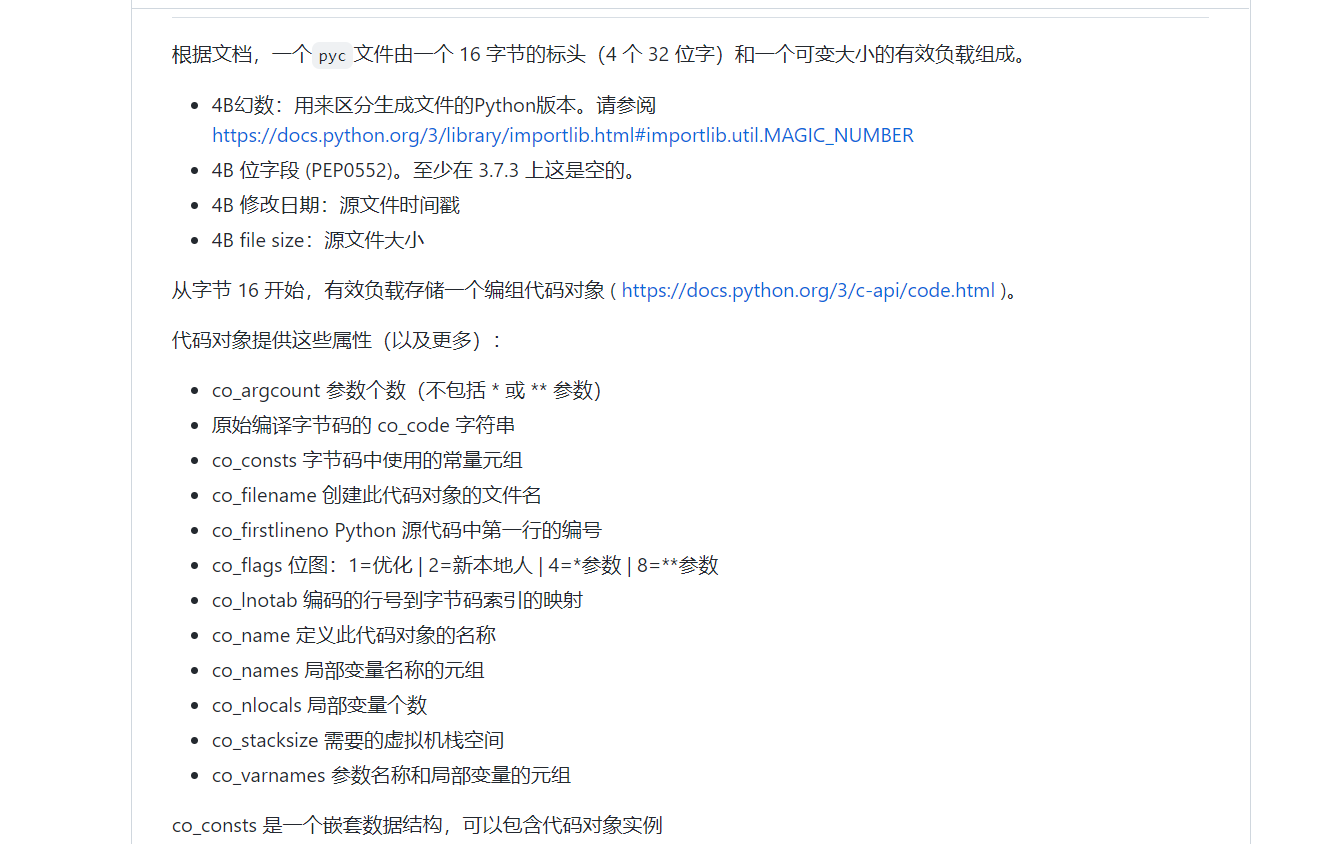

其他一些帮助解析pyc结构的知识:

结合这篇python2 的pyc文章来分析pytohn3的pyc文章

python/marshal.c:

二、相关api 或 结构成员

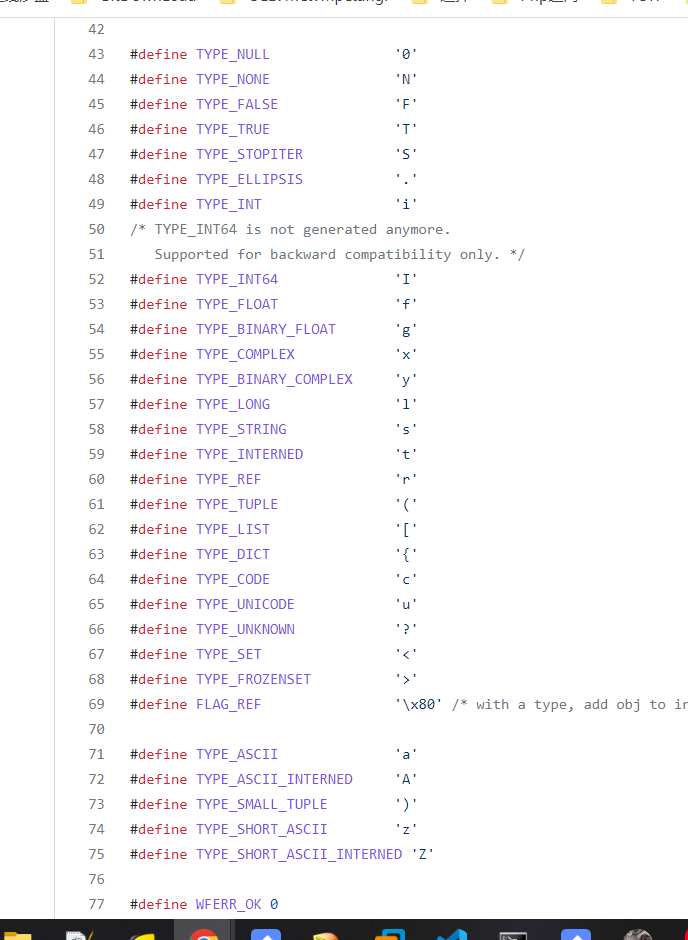

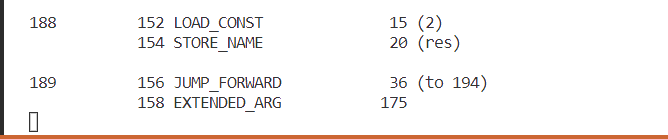

1、dis.dis(Pyobj)

dis.dis函数能反编译出所有的pyc的字节码,如下

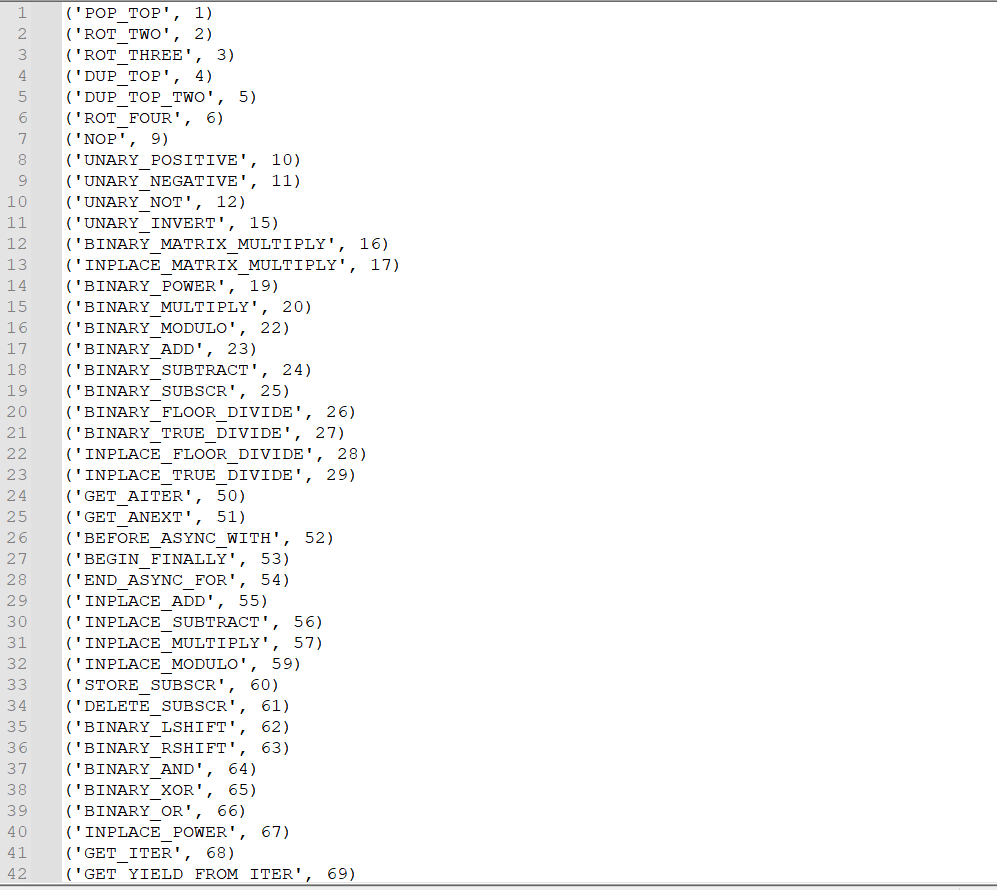

2、dis.opmap

opmap是dis模块中的一个字典类型成员,他记录了字节码和16进制的对应关系

3、dis.Bytecode

它可以吧字节码更细致的打印出来,不过直接使用的话,只能打印 第一个函数的信息(一般是main函数)

4、dis.get_instructions

5、Pyobj.co_code

默认打印第一个函数(main)函数中的字节码的16进制信息

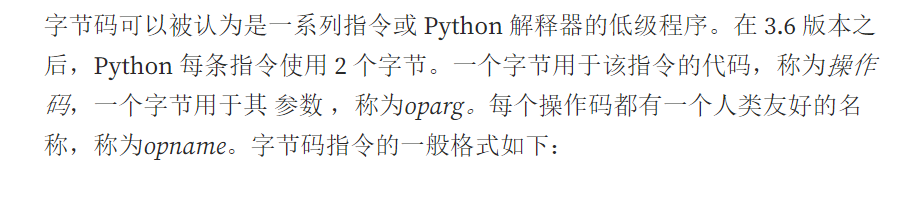

由于 python3.6 版本之后,一个python字节码大小为两字节,我们可以使用一下方式来获取字节码数量

len(Pyobj.co_code) // 2

三、一些其他知识

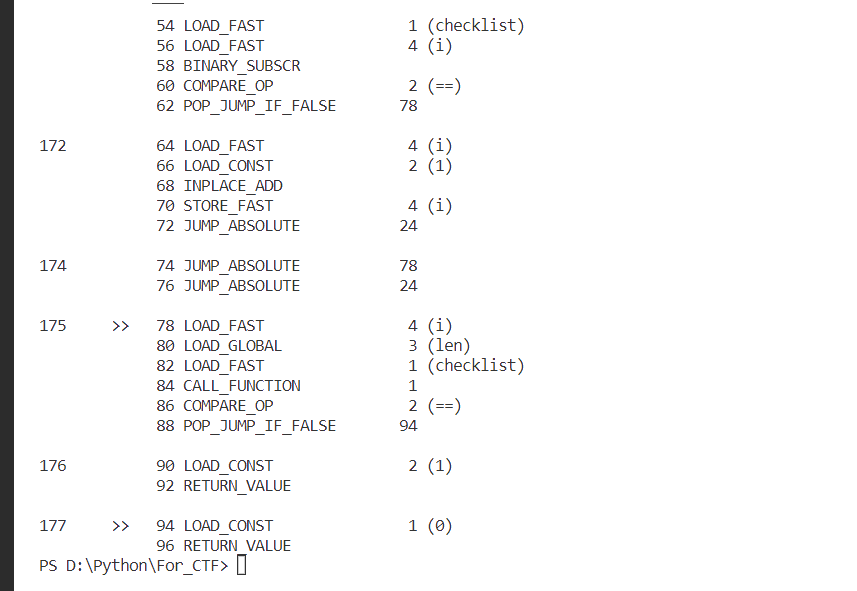

1、python3 pyc 中一个opcode大小为2字节

第一个字节就是操作码,第二个字节则是参数

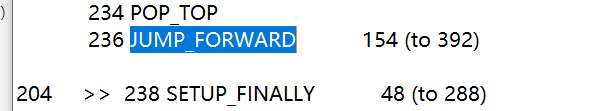

2、JUMP_FORWARD

JUMP_FORWARD 154 (to 392)

154的意思是从下一条指令开始向'下'跳,直到偏移为154的位置,也就是 2 + 236 + 154 == 392的位置

__EOF__

本文作者:_TLSN

本文链接:https://www.cnblogs.com/lordtianqiyi/articles/17050736.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

本文链接:https://www.cnblogs.com/lordtianqiyi/articles/17050736.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

分类:

『CTFer & RE』

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:基于图像分类模型对图像进行分类

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 25岁的心里话

· ollama系列01:轻松3步本地部署deepseek,普通电脑可用

· 按钮权限的设计及实现